3G网络架构及安全技术探讨

张娟

(北京交通大学,北京 100044)

1 无线接入网架构概述

3G系统由cn(核心网),utran(无线接入网)和ue(用户装置)三部分组成。cn 与utran的接口定义为iu 接口,utran 与ue的接口定义为uu接口,uu 接口和iu 接口协议分为两部分:用户平面协议和控制平面协议。

2 3G网络安全结构

3G系统是在2G的基础上发展起来的,认识到gsm/gprs的安全缺陷,3GPP 采取了公开透明的设计方法推进公众对移动数据业务的信心。其安全设计基于以下假设:被动和主动的攻击是非常严重的威胁;终端设备不能被信任;网间和网内信令协议(七号信令和ip)并不安全;能够应付欺骗用户的伪基站攻击。

3G系统的安全设计遵循以下原则:所有在gsm 或其他2G 系统中认为是必须或应增强的安全特征在3G系统中都必须被保留,它们包括:无线接口加密;无线接口用户识别安全;无线接口用户身份保密;用户接入服务认证;在归属环境下对服务网络的信任进行最小化;网络运营商管理可移动的硬件安全模块sim,其安全功能独立于终端。3G将改进2G 系统存在和潜在的弱安全功能。对3G系统将提供的新的业务提供安全保护。

3G系统除了支持传统的语音和数据业务外,还提供交互式和分布式业务。全新的业务环境体现了全新的业务特征,同时也要求系统提供对应的安全特征。这些新的业务特征和安全特征如下:不同的服务商提供多种新业务及不同业务的并发支持,因此3G安全特征必须综合考虑多业务情况下的风险性;在3G系统中占主要地位的是非话音业务,对安全性的要求更高;用户对自己的服务数据控制能力增加,终端应用能力也大为增加;3G系统中的新安全特征必须抗击对用户的主动攻击。针对3G业务特点提供新的安全特征和安全服务。

基于上述原则,3G系统安全应达到如下目标:确保归属网络与拜访网络提供的资源与服务得到足够保护,以防滥用或盗用;确保所有用户产生的或与用户相关的信息得到足够的保护,以防滥用或盗用;确保标准安全特性全球兼容能力;确保提供给用户与运营商的安全保护水平高于已有固定或移动网络;确保安全特征的标准化,保证不同服务网络间的漫游与互操作能力;确保3G安全能力的扩展性,从而可以根据新的威胁不断改进。

3G网络是一个规模庞大的,技术复杂的系统,为此必须提出一个通用的安全体系,用来指导3G网络的建设、管理与应用。3G系统安全结构分为三层,定义了五组安全特性。

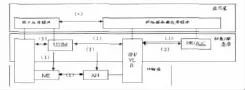

(1)网络接入安全:主要抗击针对无线链路的攻击,包括用户身份保密、用户位置保密、用户行踪保密、实体身份认证、加密密钥分发、用户数据与信令数据的保密及消息认证;(2)网络域安全:主要保证核心网络实体间安全交换数据,包括网络实体间身份认证、数据加密、消息认证以及对欺骗信息的收集;(3)用户域安全:主要保证对移动台的安全接入,包括用户与智能卡间的认证、智能卡与终端间的认证及链路的保护;(4)应用域安全:用来在用户和服务提供商应用程序间提供安全交换信息的一组安全特征,主要包括应用实体间的身份认证、应用数据重放攻击的检测、应用数据完整性保护、接收确认等。由于在第三代移动通信系统中,终端设备和服务网间的接口是最容易被攻击的点,所以如何实现更加可靠的网络接入安全能力,是3G系统安全方案中至关重要的一个问题。网络安全接入机制应该包括如下:用户身份保密、接入链路数据的保密性和完整性保护机制以及认证和密钥分配机制。3G安全功能结构如图。

横向代表安全措施,纵向代表相应的网络实体。安全措施分为五类:euic(增强用户身份保密)通过he/auc(本地环境/认证中心)对usim(用户业务识别模块)身份信息进行认证;uic(用户与服务网络的相互身份认证);aka 用于usim、vlr(访问位置寄存器)、hlr(归属位置寄存器)间的双向认证及密钥分配;数据加密(dc),即ue(用户终端)与rnc(无线网络控制器)间信息的加密;数据完整性(di),即对信令消息的完整性、时效性等进行认证。

3 安全接入机制

3.1 身份保密

用户身份是重要而又敏感的信息,在通信中必须保证这些信息的机密性。身份保密的目的是保护用户的隐私,避免imsi(永久用户标识)信息的泄漏。

3.2 数据保密性及完整性保护

网络接入部分的数据保密性主要提供四个安全特性:加密算法协商、加密密钥协商、用户数据加密和信令数据加密。其中加密密钥协商在aka 中完成;加密算法协商由用户与服务网络间的安全模式协商机制完成,使得me 和sn之间能够安全的协商它们随后将使用的算法。用户数据加密和信令数据加密用以保证数据在无线接入接口上不可能被窃听。

在2G 中的加密是基于基站,消息在网络内是用明文传送,这显然是很不安全的。3gG 加强了消息在网络内的传送安全,采用了以交换设备为核心的安全机制,加密链路延伸到交换设备,并提供基于端到端的全网范围内加密。

加密算法的输入参数除了加密密钥ck(128bit)外,还包括加密序列号count-c(由短计数器和计数器超帧号hfn 组成32bit)、无线承载标识bearer(5bit)、上下行链路指示direction(方向位,其长度为1bit。“0”表示ue 至rnc,“1”表示rnc 至 ue)和密钥流长度指示 length(16bit)。掩码生成算法f8 基于一种新的块加密,这个块算法把64bit的输入转变成64bit的输出,转换由128bit的密钥f8 来控制。如果f8 未知,就不能从输入有效地计算输出或根据输出计算输入。原则上,如果满足下面的条件之一就可以进行转换:(1)试所有可能的密钥,直到找到正确地密钥;(2)以某种方式收集一个巨大的表,包含所有264的输入输出对。

但实际上,这两种方法都是不可行的。终端使用加密指示符来表示用户是否使用加密,这样提供了加密机制的可见性。

网络接入部分的数据完整性主要提供三个安全特性:完整性算法协商,完整性密钥协商,数据和信令的完整性。其中完整性密钥协商在aka 中完成;完整性算法协商由用户与服务网间的安全模式协商机制完成。3G系统预留了16种uia的可选范围。目前只用到一种kasumi 算法。该安全特性是3G系统新增的。它使系统对入侵者的主动攻击有更强的防御能力。与uea协商功能的作用类似,uia的协商增加了系统的灵活性,为3G系统的全球漫游打下基础。

umts的完整性保护机制是:发送方(ue 或rnc)将要传送的数据用完整性密钥ik 经过f9算法产生的消息认证码mac(message authentication code),附加在发出的消息后面。接受方(rnc 或ue)收到消息后,用同样的方法计算得到xmac。接收方把收到的mac 和xmac 相比较,如果两者相等,就说明收到的消息是完整的,在传输的过程中没有被篡改。该算法的输入参数除了完整性密钥ik(128bit)外,还包括完整性序列号count-i(32bit,由rrc 序列号sn 和rrc 超帧号hfn 组成)、发送的消息 message、direction(方向位,其长度为 1bit。“0”表示 ue 至 rnc,“1”表示rnc 至ue)、mac-i(用于消息完整性保护的消息认证码)和随机数fresh(为网络方产生的随机数并传输给ue,长度为32bit,用以防止重传攻击)。我们需要对网络进行保护,以防止恶意为count-i 选择初始值。实际上,hfn的最重要的部分存储在连接间的usim 中。攻击者可能伪装成usim 并给网络发送一个假值以强迫初始值变得非常小。这时,如果没有执行认证过程就使用旧的ik,就会为攻击者在只缺少fresh的情况下利用以前记录的mac-i 值对以前连接的rrc 信令消息进行再次发送提供了可能。通过使用fresh,rnc 可以防止这类重放攻击。当fresh 在一个单独的连接中保持不变时,不断递增的count-i 又可以防止基于同一连接中已经记录的消息的重放攻击。

4 3G系统有待研究的问题

3G系统的新特点在于提供高带宽和更好的安全特性。从3G网络接入部分的安全结构中可以看出,3G系统的变化很大。无论从提供的服务种类上,还是从服务质量上都有很大改观。但是3G系统仍存在开放问题有待继续研究。

[1]第3 代移动通信的网络安全探讨[J].通信世界,2005.

[2]移动接入系统的安全技术[J].中兴通讯技术,2001.