网络入侵检测方法研究

92124部队 刘 超 赵希晶

1.引言

随着网络技术的发展和应用范围的扩大,人们越来越依赖于网络进行信息的处理。信息基础设施己成为国民经济的一个重要支撑点,作为信息基础设施的一个重要组成部分,信息安全关系到国家的存亡,经济的发展,社会的稳定。随着网络攻击工具和攻击手法的日趋复杂化多样化,仅靠传统的网络安全防范措施己无法满足对网络安全的要求,因此,网络安全是目前一项十分重要的任务。入侵检测系统(Intrusion Detection System,IDS)是近年来发展迅速的一种新型的网络安全技术。

入侵检测系统是指能够通过分析与系统安全相关的数据来检测入侵活动的系统,包括入侵检测的软件和硬件的组合。从系统所执行的功能上来考虑,入侵检测系统必须包括如下三个功能部件:提供事件记录流的数据收集部件、发现入侵迹象的分析引擎和基于分析引擎的结果产生的响应部件。网络入侵检测系统作为新一代的动态安全防范技术,它通过对计算机网络或系统中若干关键点数据的收集,并对其进行分析,从而发现是否有违反安全策略的行为和被攻击的迹象。网络入侵检测系统能检测到谁正在攻击当前的网络,从而及时通知网络管理员进行响应,减少入侵行为带来的损失,也能知道网络是如何被攻击的,从而有助于安全专家分析攻击过程,由此得出系统或配置方面的漏洞,防止再次受到同样的攻击。一个完备的入侵检测系统一定是基于主机和基于网络两种方式兼备的系统。不同的体系结构。不同的技术途径实现的入侵检测系统都各有优缺点,具体采用那种模型和技术,都要根据具体的环境来选择。

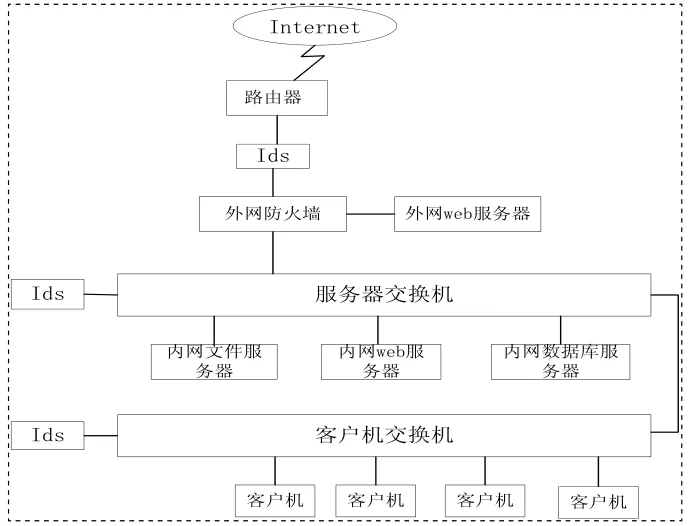

2.入侵检测系统的整体结构

系统的拓扑结构图

3.入侵检测系统建立的软、硬件选择

3.1 入侵检测系统(IDS)的硬件选择

IDS选择硬件时,必须考虑到将要监视的网络的规模,探测器的性能必须和所要监视的网络的规模相匹配。使用IDS的目标是检测网络上感兴趣的数据流,所以匹配的探测器的关键是保证所有的包都被捕获和记录。显然,偶尔的丢包是会发生的,目标是构建一个好的IDS系统,使得由于硬件的局限性而引起的丢包可能减少到最小。因此我们的目标是:

(1)尽量减少丢包。

(2)保证安装的系统能够完成预计要完成的任务。

(3)节约开支。

例如,我们可以对四个最关键的硬件作出以下选择:

1)处理器

选择使用intel Pentium IV 3.06Ghz处理器。所以使用这种处理器,关键在于它使用了超线程技术。这种技术模拟了多个处理器系统,保证了系统在运行其他进程时,允许snort在另一个管道中持续运行而不会丧失大部分处理器性能,从而在实际上限制了任何网络监视的暂停。当然,使用这种处理器,限制了我们对操作系统的选择,因为只有在windows系统上才能最充分的发挥其性能。

在医学教育中临床实习是重要组成部分,同时也是学生将理论知识运用到临床中的一个过程,在妇产科中比较重视理论与实践的相结合,临床带教工作可促使医学生在极短的时间内掌握临床技能,在理论知识的基础上得到提升。针对我国的实际情况来说因受到医疗体制改革、带教意识差等因素从而影响了临床带教的质量。妇产科所涉及的是患者的隐私问题,因而增加了妇产科的带教困难[1]。

2)内存

内存的大小直接影响到系统的运行速度。目前x86系统所使用的RAM价格便宜,可用选用x86,对系统配置2G的内存。

3)存储介质

在选择存储介质前,必须确定每天如何操作IDS。如果是建立一个库存储每天的日志文件,那么硬盘较小就可以了,但如果打算每周或者每月备份一次日志文件,那么硬盘就需要大容量了。结合我们实际使用的系统,需要每日备份日志文件,但周末需要系统记录3日的数据,且现在硬盘价格很便宜,所以系统仍使用大容量硬盘160G。

4)网卡

选择2块网卡,一块网卡用于正常的网络通信,另一块网卡用于监听。网卡的选择必须和连接的交换机的速率相匹配,否则丢包明显,甚至无法抓包。因此针对连接不同交换机的IDS选择百兆、千兆intel网卡。

3.2 IDS操作系统的选择。

为安装snort时通常要考虑易用性、成熟性、兼容性、通用性等因素。选择操作系统平台。

首先,系统管理员对操作系统最有效的选择就是他最熟悉的操作系统。例如如果对windonws及其软件的使用非常熟悉,但是在linux方面却完全是个新手,那么很显然应选择windows。另一个影响我们选择的因素是操作系统的易用性。在任何一种操作系统上安装snort都会比较复杂。相对而言,在windows上安装和使用snort比较容易。虽然在windows系统上运行snort有一些技术复杂度,例如winpcap问题、内核升级问题以及系统修复问题等等,但是很容易找到解决任何可能出现的问题的相关文档。我们还需要考虑性能问题,虽然windows不如unix拥有出色的性能,但是我们也考虑到硬件对操作系统的影响非常大,而x86架构系统的硬件现在非常便宜,完全可以弥补windows性能上的不足。综上,得出选择IDS平台的黄金法则:“选择最熟悉的并且是能够最容易地被集成到现有环境的平台。”通常我们选择windows作为系统的操作系统。

4.IDS系统的实现

结合系统结构及安全要求,在整个系统中部署两类IDS,一个是部署在外部防火墙和路由器之间,监控内外网之间的数据,它是基于特征的入侵检测技术的。另一类连接在内网的交换机上,监控内网中的数据流,它是基于策略的入侵检测技术。

4.1 内部IDS的实现

内部网络,通常采用基于策略的IDS。为了让IDS正常工作,必须定义规则或者攻击特征,当出现新的攻击行为特征时,我们必须及时把该特征增加到规则文件内,只要不断的及时更新规则,就可以保证IDS检测到最新的攻击。但这里面存在一个问题,当新的攻击已经存在,系统尚未及时做好规则文件,而此时网络中恰巧发生了这种攻击行为,就无法知道这种攻击的存在了。

基于策略的IDS系统工作方式完全和通用IDS系统相反,它仅仅定义网络中可以接受的行为,包括特定主机之间的特定通信类型、特定协议等。它的核心概念是:不属于可接收行为列表的操作都是潜在的入侵。

基于策略的IDS的好处是,使IDS管理员不必再及时不断的更新攻击规则,只需设置网络中正常的操作行为准则。其他的都是不正常的可疑的。而且因为基于策略的IDS只需要定义少量可接收的行为规则,因而比通用IDS的性能更好。但是一般而言基于策略的IDS不适合同外部连接的网络。因为和外部连接的数据种类太多,无法一一罗列。

4.2 外部IDS的实现

部署在外部防火墙和路由器之间,监控内外网之间的数据,它是基于特征的入侵检测技术。

一般通过以下几个步骤实现:

1)系统安装,通常安装微软的windows 2000 sever;

2)安装snort;

3)配置snort。

这项技术目前已比较成熟,在这里不再赘述。

5.结论

前面所述的方案基本保证了企业当前系统流畅、安全的运行。但随着计算机技术的不断发展,还会有更复杂、对安全要求更高的应用出现。因此我们还要在这条道路上继续走下去。今后对网络安全系统的建设将坚持技术和管理并重。

在拥有先进手段的前提下,对于网络安全问题来说最重要的应该是网络安全思想,可以说有好的安全思想可以避免绝大多数的安全问题,所以安全思想意识应放在网络安全的首要位置。可以采用更加先进的网络安全体系架构、密码算法、防火墙、入侵检测系统和病毒防治软件等来保卫系统的安全。比这些技术层次上安全措施更为重要的是一套良好的安全制度和安全思想,它们才是确保系统安全的根本

总之网络攻击手段的多元化、复杂化、智能化,使网络安全的形势日益严峻,保卫网络安全将是一个持久和艰巨的过程,任重而道远,需要不断学习,不断开发、掌握和使用与安全威胁相斗争的各种安全技术和手段。希望有更多的人能加入到研究和维护网络安全的行列中,为保护网络安全做出自己的贡献。

[1]李家春,李之棠.入侵检测系统[J].计算机应用研究,2001.

[2]许榕生,刘宝旭,杨泽明等.黑客攻击技术揭秘[M].机械工业出版社,2002.

[3]于磊.网络安全利器——snort[J].网络安全技术与应用,2003.

[4]谭思亮.监听与隐藏——网络侦听揭密与数据保护技术[M].北京:人民邮电出版社,2002.

[5]杨槟.网络安全与防火墙[J].计算机系统应用,1997.