基于分治策略的BGP安全机制

王滨,安金梁,吴春明,兰巨龙

(1. 浙江大学 计算机科学与技术学院,浙江 杭州 310027;2. 浙江工商大学 信息与电子工程学院,浙江 杭州 310018;3. 国家数字交换系统工程技术研究中心,河南 郑州 450002; 4. 河南科技学院 信息工程学院,河南 新乡 453003)

1 引言

域间路由系统作为整个互联网的支柱,其安全性具有重要的战略意义。作为目前互联网唯一的域间路由协议——BGP(border gateway protocol)协议[1]在设计当初并没有考虑到任何安全因素。由于BGP本身存在着巨大的安全隐患[2],近年来,很多的域间路由安全事件都是由BGP的安全脆弱性引起的。因此,提高BGP协议的安全性是解决域间路由安全的重要途径,也一直是人们研究的热点问题。

目前,针对 BGP的脆弱性已有不少公司和个人提出一些安全扩展方案。这些方案各有优劣,大体可以分为以下2类。

1) 与PKI相关的方案,即在BGP的基础上结合PKI来对平台中的每一个实体提供授权声明和身份认证,其安全能力相对比较强,但实现开销太大、部署困难,如S-BGP[3]和psBGP[4]等。

2) 与PKI无关的方案,如soBGP[5]和Listen and Whisper机制[6]等,这些安全机制的安全性相对而言较弱,但易于在实际环境中部署。

本文在研究了文献[7]中作者提出的一种新的BGP安全机制:SE-BGP。通过对该机制进行形式化描述后进行分析,发现SE-BGP存在明显的安全漏洞。为了克服SE-BGP存在的安全问题,本文提出了一种基于 RSA顺序聚合签名的算法,该算法可以有效抵抗重放攻击。最后,使用该签名算法和基于 AS联盟的思想设计了一种新的 BGP安全机制:SA-BGP,该方案可以大规模地降低单个节点的证书存储规模,减少路由器处理负载和传输的信息量,并且该机制能够有效地验证AS宣告的NLRI的正确性和AS宣告的路径属性的真实性。

2 SE-BGP概述

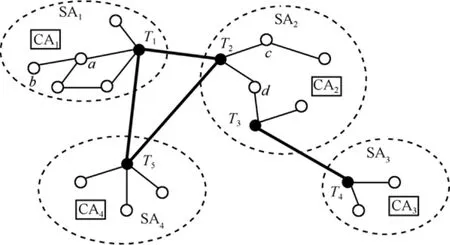

文献[7]中给出了一种新的 BGP安全机制:SE-BGP,该机制根据网络中AS节点总是聚集成不同的集合,集合中的节点通过少数高度数节点与集合外的节点相连,并且高度数节点之间具有很高的聚集度的特点,生成AS联盟并确立联盟中的关键节点,且每个AS联盟内都有一个认证中心CA,安全AS联盟中关键节点相连的其他安全AS联盟中关键节点也需要在这个安全AS联盟中进行认证。本节将对SE-BGP机制中的认证算法进行简单地描述。

2.1 TTM模型

TTM基于分布式的PKI结构。与传统的网状结构不同,每个CA之间并不相互认证证书,其信任关系的传递是通过关键节点的特殊能力实现的。在如图1所示的网络中假设AS 联盟和关键节点都已经生成完毕,具体如图1所示。关键节点1T、2T同时拥有2套公钥证书,即1T、2T都具有1SA和2SA 中的公钥证书。其中,Sk(m) 表示节点k对其发布的信息m进行签名,Vk(S)表示用节点k的公钥对签名S进行验证。

假设 S A2中的节点c需发布信息M到 S A1中的节点b。当T2收到c的信息,通过认证后,用 S A1中的CA分配的密钥对M进行签名,签名的内容记为Mc-T2。当T1收到T2传递的信息时,用对应的公钥验证M,其用T2在 SA1中的公钥验证M=VT2[ST2(Mc-T2)],若通过验证,则对M用自己在 S A1中的私钥进行签名,签名的内容记为Mc-T1。当节点b收到明文M'和 2个签名ST

1(Mc-T1)、ST2(Mc-T2)后,节点b接受发布信息M的条件为M' =VT1[ST1(Mc-T1)]=VT2[ST2(Mc-T2)]。

图1 AS联盟连接

2.2 SE-BGP新增的属性

SE-BGP需要增加2个属性。

1) AS_Security_Source用于地址源认证,用来存放源节点以及关键节点对于地址源信息的签名,其中最多包含2个签名,只有源节点和关键节点才会更新AS_Security_Source。

2) AS_Security_Path用于路径认证,用来存放任何节点对于路径信息的签名,其需要签名的路径信息包括已经过的路径(含本身)、下一节点和时间等其他需签名的信息,任何节点都会更新AS_Security_Path。

2.3 SE-BGP认证和更新算法

SE-BGP主要解决对于不同AS 联盟之间,如何通过关键节点来进行认证。对于关键节点,由于其拥有2套以上的公钥证书,因此其使用的原则为:用来源节点的AS联盟内的公钥证书进行认证,用目的AS节点联盟内的私钥签名。

当某节点需要发布一条UPDATE信息时,它需要同时修改AS_Security_Source和AS_Security_Path属性。当节点收到一条 UPDATE信息时,首先对源地址信息和路径信息进行认证,然后对 AS_Security_Source和AS_Security_Path属性做相应的修改,并向下传递。具体描述如下。

1) 查找AS联盟内的完整路径,检查其状态,若不正确,则抛弃该路径,并结束算法。

2) 对地址源信息进行认证和更新。

① 地址源认证:若AS_Security_Source中只有一个签名(源节点签名),则检查证书;若AS_Security_Source中只有 2个签名(含源节点签名),则验证签名是否一致并检查证书;若AS_Security_Source中只有2个签名(不含源节点签名),则验证签名是否一致。

② 地址源认证签名更新:若目的 AS和来源AS节点不在同一个 AS联盟内,则 AS_Security_Source中的签名队列前移,并将自己对于验证后的地址源信息签名加入到队列中;否则,若签名队列为 1,则队列前移,并将自己对于验证后的地址源信息签名加入到队列尾;若签名队列为 2,则将自己对于验证后的地址源信息签名替换队列尾;

3) 对路径信息进行认证和更新。

① 对 AS_Security_Path 中的签名进行认证,如果不正确,则退出算法。

② 若目的来源AS为相邻安全AS联盟的关键节点,且目的节点为本AS联盟内节点,则将AS_Security_Source中的签名队列清空,只保留最后一个元素,将自己对于验证后的地址源信息签名并加入到队列中;否则,将自己对于验证后的地址源信息签名并加入到队列中。对于非关键节点,由于只有本安全AS 联盟内的证书和密钥,因此只需处理本AS联盟内节点和相邻AS联盟的关键节点的认证信息。

3 SE-BGP安全性分析

本节将给出SE-BGP的形式化描述,并基于此形式化描述对其进行安全性分析。

3.1 SE-BGP形式化描述

文献[7]作者给出的基于TTM模型的认证和更新算法的形式化描述如下。假设关键节点1T所在的联盟中的节点C需要发送一个SE-BGP数据分组给关键节点4T所在的联盟中的节点D,数据分组需要依次经过关键节点1T、2T、3T、4T,4个关键节点呈串接关系。则每个关键节点分别拥有其相邻关键节点所在AS联盟内的认证中心CA颁发的证书。另外,形式化描述不考虑联盟内的认证,仅仅考虑关键节点间的认证。

相关符号说明如下。path:数据分组经过的路径;time:发送数据分组时的时间;kCAi-T:联盟i的 CA为用户T颁发证书的公钥;:联盟i的CA为用户T颁发证书的私钥;[M]k:表示对消息M用密钥k进行加密或签名运算;CrtU:用户U的数字证书。

算法的形式化描述如下。

3.2 SE-BGP的安全性分析

SE-BGP存在以下的安全问题。

1) 设计的算法中存在冗余。按照文献中认证和更新算法的描述AS_Security_Source中的2个签名,其中第一个签名:源节点所在的联盟中的关键节点对信源地址的签名,将一直不被替换,但是该签名在第二跳以后就不具有任何的认证作用了,因为节点3T不和1T相连,所以3T得不到用户C的证书,故无法验证这个签名,所以第二跳以后第一个签名就成为一个冗余。

2) 算法基于对关键节点的完全信任,所以无法抵御主动攻击敌手发起的伪造攻击。

①任何传输路径上的关键节点都可以篡改或伪造路径信息;算法协议中2T发送给3T的消息应该是明文消息M和{[ ,path+但是如果2T是一个主动攻击者,那么可以随意地修改路径信息并对修改后的信息进行签名得到,由于该签名的生成者是内部攻击者,其拥有合法的证书,并且下一跳节点无法验证,所以下一跳节点将接受该签名。

②每个关键节点都可以任意伪造并发布虚假的关于非本AS联盟内节点的UPDATE消息;例如图1中的关键节点3T可以任意伪造关于非3SA内节点的虚假的UPDATE消息,进行签名后发送出去,但是其下一跳节点假设为4T,由于它对节点3T是完全信任的,所以只要验证这个消息是不是节点3T的签名,如果是,就会接受并转发出去。

3.3 总结

通过上面对作者提出的算法的安全性分析,可以看到,BGP协议中使用作者提出的安全机制后和没有添加安全机制的协议安全性大致相同,SE-BGP仅仅比BGP协议增加了当发现虚假UPDATE消息后可以进行追查是哪个节点发送了虚假信息的功能。但是,就危害程度而言,SE-BGP比不添加任何安全机制的BGP更大,因为主动攻击对协议来说具有更大的危险性,在网络环境下,当通信各方彼此信赖时,这种攻击对协议的威胁就显得更为严重,因为攻击者是一个合法用户。通过以上的分析可以看到,TTM模型不适合用来设计安全域间路由协议。

4 SA-BGP认证算法

虽然通过第3节的分析可以看到,文献[7]中给出的SE-BGP存在明显的安全漏洞,但是并不意味着利用AS结构的Rich-Club 特性生成AS联盟的不能设计出具有较高安全性和减少证书规模的BGP安全机制,本节将利用AS结构的Rich-Club特性生成 AS联盟,并设计一种新的 BGP安全机制――SA-BGP (secure aggregation BGP)。

4.1 SA-BGP概述

SA-BGP机制利用文献[7]中提出的AS联盟生成算法,将网络中的AS分成若干的联盟,整个网络拥有一个管理所有关键节点的中心CA,相关定义如下。

定义1 AS 联盟:所谓 AS 联盟指的是一组AS节点,这组AS节点只通过少数的节点与组外其他节点相连和转发流量;这些少数的节点也称为“关键节点”,每个AS 联盟内有一个独立的PKI系统,可以为该联盟内的节点颁发证书,每一个关键节点除了拥有自己联盟颁发的证书外还拥有中心CA颁发的数字证书。

定义2 中心CA:为所有的关键节点颁发证书,所有的关键节点都可以在其上查询到其他关键节点的证书。

定义3AS_Security_Path(ASP)属性:用于地址源认证和路径认证,用来存放所有经过路径上关键节点相关信息的签名,关键节点需要签名的信息包括关键节点的身份信息、下一节点和时间戳信息。

4.2 基于RSA算法的聚合签名算法

S-BGP和SE-BGP均使用DSA算法作为签名算法,主要原因是 DSA算法产生的签名短,但是其验证签名速度慢,而且还需要进行多步骤的运算,所以 DSA算法不适用于本来收敛速度就缓慢的BGP类协议,故SA-BGP使用认证速度很快RSA算法作为基本签名算法。

聚合签名[8]就是一种能够将N个不同的用户对N个不同的信息进行的签名聚合成一个短签名的数字签名算法。目前,已经有许多的学者提出了各种不同的聚合签名算法[8~10],其中还有学者将聚合签名算法应用于安全路由[11]。但是这些聚合签名算法大都是基于双线性映射,由于双线性映射要使用对运算[12~14]速度较慢,且理论研究还不是很成熟,所以文献[15]给出了一种基于RSA算法的多签名算法,但是其存在安全问题:无法抵御重放攻击,下面给出一个可抵御重放攻击的基于RSA算法的聚合签名算法。

在基于RSA签名算法中,假设每个用户U拥有数字证书CrtU和其对应的公钥和私钥算法分为签名和验证2部分,具体运算过程如下。

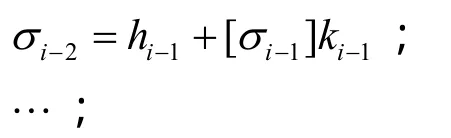

1) 聚合签名:假设用户T1,T2,… ,Tn分别对m1,m2,… ,mn进行签名,且假设信息的发送过程是从用户T1到Tn,按序号依次进行,用户T1为初始签名者,其首先计算(其中,r1为用户生成的时间戳),并将(σ1,m1,r1)发送给T2,下面的用户对应的聚合签名过程为:当用户Ti收到前面用户发送来的σi-1和r1,m1,m2, … ,mi-1时,计算然后将{σi,(m1,m2,… ,mi)m1,r1}发送给用户Ti+1。

2) 聚合签名验证:当用户Ti+1收到前面用户发送来的σi和r1,m1,m2,… ,mi时,首先验证时间戳r1的新鲜性,如果是新鲜的那么接着计算hi=H(r1,m1,m2,… ,mi),然后计算σi-1=hi+ [σi]ki,依次计算hi-1、σi-2、…、h1、σ1,验证计算得到的h1是否等于 [σ1]k1,如果相等则接受签名,否则拒绝该签名。

该算法在基于 RSA问题的困难性假设下,可以证明方案在随机预言(RO,random oracle)模型[16]下是安全的,并且可以有效地抵御重放攻击。

4.3 SA-BGP的认证算法

SA-BGP的认证算法分为联盟内节点间的认证和关键节点间的认证,假设UPDATE数据分组为关键节点1T所在的AS联盟中的节点1N产生,发送到关键节点nT所在的 AS联盟中的节点 'lN,数据分组需要依次经过1T所在的 AS联盟内的到达关键节点T1,然后数据分组需要经过关键节点T2,… ,Tn-1到达目的关键节点T.n,数据分组需要在关键节点T.n所在的 AS联盟内依次经过N'1, … ,N'l-1到达目的节点N'l。

4.3.1 联盟内节点之间的认证

在同一个安全AS 联盟内,联盟内有可信的认证中心 CA,所以联盟内的任何节点都可以获取其他节点的地址证书和公钥,具体认证过程如下。

1)N1产生UPDATE报文向N2通告路由,此时将自己的AS号码 A SN1加入到路由的路径属性中,这时AS_PATH= { ASN1},并同时生成一个时间戳,计算和修改然后发送给下一跳关键节点N2。

2)N2收到N1的通告路由消息后,检查 ASP属性中时间戳r1的新鲜性,如果不新鲜则丢弃该数据分组,否则依据计算AS_PATH中的消息查找到其中节点 A SN1的证书,并计算h1=H( ASN1,r1),和[σ1]k1,看2个值是否相同,如果不相同拒绝签名,否则接受签名并使用自己的 AS号 A SN2计算,然后修改,并将修改后的路由通告发送给下一跳节点N3。

…

i+1)Ni+1收到Ni的通告路由消息后,检查ASP属性中时间戳r1的新鲜性,如果不新鲜则丢弃该数据分组,否则依据AS_PATH中的消息查找到其中节点 A SN1, ASN2,… ,A SNi的证书,并计算hi=H(r1,ASN1, ASN2,…,ASNi),然后计算σi-1=hi+[σi]ki,然后依次计算得到hi-1、σi-2、…、h1、σ1,验证计算得到的h1是否等于 [σ1]k1,如果不相等则拒绝该签名,否则接受签名并计算然后修改,并将修改后的路由通告发送给下一跳节点Ni+2;

…

m+1)T1收到Nm的通告路由消息后,检查ASP属性中时间戳r1的新鲜性,并依据计算AS_PATH中的消息查找到其中节点 A SN1, ASN2,… ,A SNm的证书,并按照聚合签名验证算法的步骤验证签名的正确性,如果正确,那么T1开始执行关键节点之间的认证算法。

4.3.2 关键节点之间的认证

1)T1向T2通告路由,此时将自己的AS号码AST1加入到路由的路径属性中,这时修改路径属性为AS_PATH= {path,AST1},其中,path为数据分组在联盟内所走的路径,计算路径,然后发送给下一跳关键节点T2。

2)T2收到T1的通告路由消息后,检查ASP属性中时间戳r1的新鲜性,并依据计算AS_PATH中的消息查找到其中关键节点 A ST1和N1的证书,并按照签名验证算法验证 2个签名,如果通过验证计算修改并将修改后的路由通告发送给下一跳节点T3;

…

i+1)Ti+1收到Ti的通告路由消息后,检查ASP属性中时间戳r1的新鲜性,并依据AS_PATH中的消息查找到对应关键节点的证书,按照签名验证算法验证签名,如果通过验证计算h'i+1=H(path,r1,修改,并将修改后的路由通告发送给下一跳节点Ti+2;

…

n)Tn收到Tn-1的通告路由消息后,检查 ASP属性中时间戳r1的新鲜性,并依据计算AS_PATH中的消息查找到其中节点的证书,并按照聚合签名验证算法的步骤验证签名的正确性,如果正确,那么Tn开始执行联盟内节点之间的认证算法,只是此时的AS_PATH= {path,path+, AS},其中,path为数据分组在关键节点

Tn之间所走的路径。

5 SA-BGP的安全性分析

SA-BGP具有了以下的安全性质。

定理1 签名是可认证的。

证明 要证明签名是可认证的,就是证明签名算法必须要保证合法用户的正确签名能够被验证者认证通过,即当用户收到未经篡改的ASP={r,σi}和AS_PATH= { AS1,AS2,… ,A Si},那么通过按照聚合签名认证算法就可以计算得到h1[σ1]k1。

计算过程如下。

1) 计算hi=H(r,AS1, AS2,… ,A Si),计算得到[σi]ki=σi-1+hi,可得σi-1,然后进行下面的计算。

2) 计算hi-1=H(r,AS1,AS2, … ,ASi-1), 然后可以得到

i-1) 计算h2=H(r,AS1,AS2),可得σ2=h2+[σ3]k3;

i) 计算h1=H(r,AS1),σ1=h1+[σ2]k2,然后验证 [σ1]k1是否等于h1。

此时,只要用户接收到数据未经修改,那么最后一定可以得到h1= [σ1]k1。

综上所述,每一个收到正确签名的用户都可以通过对签名进行认证。

定理2 实现对数据源的安全认证。

证明 实现对数据源的安全认证,主要是要确认宣告地址前缀的源 AS是否真正拥有该地址前缀,由于AS所拥有的数字证书对AS的组织号和所拥有的IP地址前缀进行了绑定,而私钥是只有合法的AS组织独自拥有的,在联盟内传输时,当路由通告到达关键节点时只有通过了关键节点的认证它才会将该路由通告在关键节点之间传输,而签名能够被验证通过意味着该路由通告的发起者拥有其对应的私钥,这也就证明了AS的组织号是所拥有该IP地址前缀的合法用户,从而实现了对数据源的安全认证。

定理3 实现对AS_PATH的真实性和完整性的安全认证。

证明 要证明对 AS_PATH的真实性和完整性的安全认证,即是要证明经过恶意的节点修改或伪造的 AS_PATH,都是不能被下一跳节点安全认证。假设某个恶意ASi将AS_PATH={AS1,AS2,… ,A Si}修改为AS_PATH= { AS1,…, AS'l,…,ASi}(l<i),那么无论其进行签名时使用的是修改过的还是没有修改过的AS_PATH,其签名均无法被下一跳的节点安全认证。

假设恶意的节点签名使用的是没有修改过的AS_PATH,此时用户接收到如下的签名消息为ASP={r,σi},经过修改的路经属性为AS_PATH={AS1,…, A S'l,…, A Si}(l<i),下面用户做如下的验证。

计算h'i=H(r,AS1,… ,AS'l,… ,ASi),此时σ'i-1为由于h'i≠hi,所以σ'i-1≠σi-1,那么用户在余下的步骤中计算得到σ'i-2≠σi-2、…、σ'1≠σ1,最后计算得到h1=[σ1]k1,显然有h1≠[σ'1]k1,从而该签名无法通过认证,说明有人伪造了签名或者修改了路径属性,故拒绝该签名。从而实现了对AS_PATH的真实性和完整性的安全认证。

上面证明了消息无论在关键节点之间还是在非关键节点之间的传递都是可以保证AS_PATH的真实性和完整性的安全认证,下面考虑消息在第一个关键节点和第二个关键节点之间进行传递时,第一个关键节点是否能够篡改或伪造消息。

T1向T2通告路由时,传输的消息为ASP=其中h'1=H(path, AST1,r1),σ'1=,此时T2可以验证σ'1和σ1,如果其中一个无法通过验证那么将会拒绝该消息,再由签名的安全性保证了一旦认证通过那么消息是真实的和有效的。

综上所述,SA-BGP可以保证对AS_PATH的真实性和完整性的安全认证。

定理4 AS的身份不能被冒充,签名不可伪造。

证明 攻击者要想冒充合法AS的身份或伪造其签名,就必须要获得合法AS的私钥。假设攻击者无法窃取到用户私钥,那么攻击者要计算获得用户的私钥这个问题等价于计算大素数分解问题的难解性问题。

定理5 恶意节点无法进行各种重放攻击。

证明 由于每个合法的用户在做签名时都有时间戳r的参与,如果某恶意节点想要冒充用户Ti+1,利用一个先前的签名信息ASP={r,σi}和AS_PATH= { AS1, AS2,… ,A Si}发起重放攻击,那么由于下一跳节点在收到该签名信息后首先要验证时间戳r的新鲜性,因为攻击者必须要将原来的时间戳r修改为当前的时间戳r',但是签名σi是用时间戳r计算得到的,所以下一跳节点会通过验证算法最终拒绝该签名,从而导致重放攻击失败。

另外,在时间戳的有效时间范围内,如果恶意节点发起重放攻击, 由于恶意节点无法对时间戳及对应的消息进行修改(若修改,则修改后的签名无法通过验证),所以当接受消息的节点收到之前已经收到了带有相同时间戳的消息(所有的时间戳都是不会相同的),那么节点将会忽略这条消息,由此可见这样的攻击不会对网络造成危害。

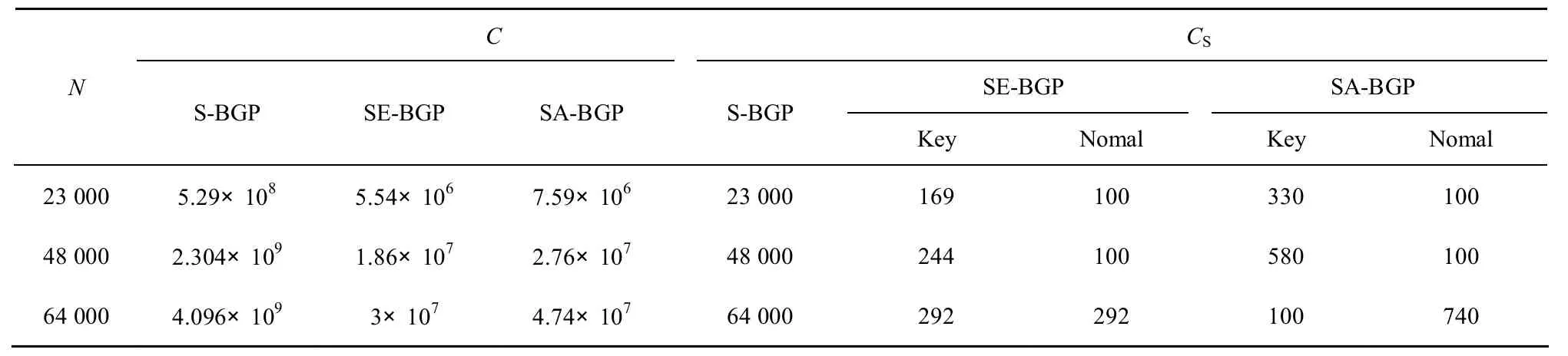

表1 SA-BGP 、SE-BGP和S-BGP的证书规模

综上所述,恶意节点无法进行重放攻击。

6 可扩展性分析

本节从使用SA-BGP将会给网络中路由器需要的证书存储规模和处理UPDATE成本2个方面来考察SA-BGP的可扩展性。

6.1 路由器需要的证书存储规模

对路由器需要的证书存储空间的分析,主要考虑3个指标:全网的证书规模C、单个AS 节点所需的证书规模Cs以及一个证书改变时所影响的AS范围。假设互联网中总的AS 节点的规模为N,rich 节点的范围为β%。对于传统的信任模型,有:C=N2,Cs=N,=N。

表1对比了SA-BGP、SE-BGP和S-BGP的证书规模。

通过表1看出,随着网络中AS数目的增多,采用SA-BGP比采用S-BGP将减少网络中证书的规模,而且其证书规模和SE-BGP的证书规模几乎相等。最关键的是采用SA-BGP将会大规模地降低单个节点存储的证书数量,证书规模的减小不仅有利于规模的可扩展性,而且会在很大程度上降低由于带外控制而带来的管理开销。

6.2 仿真实验

本节使用SSFNet模拟器[17]在相同的网络拓扑、相同的BGP行为设置的情况下来评估采用各种安全机制给网络带来的时延和网络的收敛时间[18]。在模拟中,采用了110个自治系统的网络拓扑,每个自治系统都只有一个边界路由器构成。每一个 BGP发言者宣告2个前缀,网络拓扑是基于互联网路由表生成[19]。因为IBSAS是基于聚合算法的,S-BGP基于数字证书的,而SA-BGP是采用基于数字证书的聚合签名算法的,所以实验中分别模拟IBSAS、S-BGP和SA-BGP 3种安全机制。

基于相同的安全性仿真实验显示,由于SA-BGP随着参与签名的节点数目的增加,SA-BGP对网络的延时影响最小,当有6个节点签名时,SA-BGP密码操作带来的网络延时仅为 S-BGP的 1/3,IBSAS的1/5。

图2中比较了网络中最大连接数节点从网络中断开,然后再重新连接到网络中,网络所需的平均收敛时间。

图2 收敛时间

从以上的分析可以看出,随着互联网AS 规模的不断扩展,SA-BGP 的全网证书规模、单个 AS节点所需的证书规模、造成的延时、处理开销以及收敛时间都小于现有的相同安全级别的安全机制。因此,SA-BGP具有良好的规模可扩展性。

7 结束语

本文研究了文献[7]中提出的一种新的 BGP安全机制:SE-BGP。该安全机制利用互联网的拓扑连接规律,采用局部PKI的认证机制,虽然SE-BGP避免了全局集中式认证所带来的负面影响,大规模地降低了网络中节点的证书存储规模,但是由于其提出的TTM模型存在安全缺陷,所以使用TTM模型设计的安全路由机制也存在明显的安全漏洞。

为了克服SE-BGP存在的安全漏洞,基于文献[7]中提出的AS联盟的思想,提出了一种基于RSA的聚合签名算法,并使用该算法设计了一种新的BGP安全机制:SA-BGP,通过分析可以看到,SA-BGP导致的网络中节点存储的证书数量大致相同,但是其可以有效地验证AS宣告的网络层可达信息(NLRI)的正确性和AS宣告的路径属性的真实性。最后通过仿真与现有的 BGP安全机制 IBSAS和S-BGP进行比较,可以看到SA-BGP给网络造成延时和传输信息量的增加比现有的安全机制都要小。

[1] REKHTER Y, LI T. A border gateway protocol 4 (BGP-4)[EB/OL].http://datatracker.ietf.org/doc/rfc4271/,2006.

[2] MURPHY S. BGP security vulnerabilities analysis[EB/OL]. http://datatracker.ietf.org/doc/rfc4272/,2006.

[3] KENT S, LYNN C, SEO K. Secure border gateway protocol(S-BGP)[J]. IEEE Journal on Selected Areas in Communications,2000, 18(4): 582-592.

[4] KRANAKIS E, OORSCHOT C. On inter-domain routing security and pretty secure BGP (psBGP)[J]. ACM Trans on Information and System Security, 2007,10(3):11.

[5] WHITE R. Securing BGP through secure origin BGP (soBGP)[J]. The Internet Protocol Journal, 2003,6(3):15-22.

[6] SNBRAMANIAN L, ROTH V, STOICA L,et al.Listen and whisper:security mechanisms for BGP[A]. Proc of the 1st Symposium on Networked Systems Design and Implementation[C]. San Francisco, CA,USA,2004.

[7] 胡湘江, 朱培栋, 龚正虎. SE-BGP:一种 BGP安全机制[J].软件学报,2008,19(1):167-176.HU X J, ZHU P D, GONG Z H. SE-BGP: an security[J]. Journal of Software, 2008, 19(1):167-176.

[8] BONEH D, GENTRY C, LYNN B,et al.Aggregate and verifiably encrypted signatures from bilinear maps[A]. EUROCRYPT 2003, volume 2656 of Lecture Notes in Computer Science[C]. Springer-Verlag,2003.416-423.

[9] GENTRY C, RAMZAN Z. Identity-based aggregate signatures[A].PKC 2006: 9th International Conference on Theory and Practice of Public Key Cryptography[C]. Springer-Verlag, 2006.257-273.

[10] LU S, OSTROVSKY R, SAHAI A,et al. Sequential aggregate signatures and multisignatures without random oracles[A]. EUROCRYPT 2006[C]. Springer-Verlag, 2006.465-485.

[11] BOLDYREVA A, GENTRY C, O’NEILL A,et al. Ordered multisignatures and identity-based sequential aggregate signatures, with applications to secure routing[A]. ACM CCS 07: 14th Conference on Computer and Communications Security[C]. 2007.276-285.

[12] KERINS T, MARNANE W P, POPOVICI E M,et al. Efficient hardware for the Tate pairing calculation in characteristic three[A]. Workshop on Cryptographic Hardware and Embedded Systems 2005(CHES 2005)[C]. Edinburgh, Scotland, 2005. 412-426.

[13] SCOTT M. Computing the tate pairing[A]. Proceedings of the RSA Conference: Topics in Cryptology-the Cryptographers' Track(CT-RSA 2005)[C]. Springer-Verlag, 2005.293-304.

[14] SCOTT M, BARRETO P S L M. Compressed pairings[A]. Proceedings of CRYPTO 2004[C]. Springer-Verlag, 2004.140-156.

[15] BONEH D, GENTRY C, LYNN B,et al. A survey of two signature aggregation techniques[J]. RSA Crypto Bytes, 2003, 6(2):1-10.

[16] BELLARE M, ROGAWAY P. Random oracles are practical: a paradigm for designing efficient protocols[A]. The 1st ACM Conference on Computer and Communications Security[C]. 1993.62-73.

[17] The SSFnet project[EB/OL]. http://www.ssfnet.org/homepage.html, 2006.

[18] 赵金晶,朱培栋,卢锡城. BGP收敛性及其对网络性能影响的定量分析[J].通信学报, 2007,28(8):24-33.ZHAO J J, ZHU P D, LU X C. Quantitative analysis of BGP convergence and its influence on network performance[J]. Journal on Communications, 2007,28(8):24-33.

[19] Multi-AS topologies from BGP routing tables[EB/OL]. http://www.ssfnet.org/Exchange/gallery/asgraph/index.html,2006.