基于人脸认证的信息系统权限管理技术研究

姚磊兵

洛阳市地理信息中心,河南省 洛阳市 471000

基于人脸认证的信息系统权限管理技术研究

姚磊兵

洛阳市地理信息中心,河南省 洛阳市 471000

针对现有管理信息系统存在易丢失或被伪造等缺陷,提出了一个基于人脸认证的信息系统权限管理技术。在进行关键数据操作时,借助人脸识别算法验证用户是否具有该操作权限,完成权限控制。最后,结合实例说明了该技术如何应用在管理信息系统中。

人脸认证; 权限管理;管理信息系统

face authentication; rights management;management information system

引言

在高度信息化的现代社会,随着科学技术的进步,身份认证已经被应用于各种管理信息系统中,用户经常需要证明自己的身份,以得到管理信息系统的认可,行使自己应享有的权利。传统的身份认证所采用的方法主要分为两类:基于身份标识的物品(如U盾、IC卡等)和基于身份标识的知识(如用户名和密码等)。但这两类方法都存在明显不足,标识物品容易丢失或被伪造;标识知识容易遗忘或被破解。更为严重的是,无论是标识物品还是标识知识都是脱离于身份拥有人存在的,冒充者一旦窃取了标识,就获得了与拥有人相同的操作权限,危害管理信息系统数据安全。越来越多的消费者、企业和政府机构承认:现有的基于智能卡、身份证和密码的身份识别系统远远不能满足用户需求。生物特征识别技术为身份认证提供了更为方便有效和可靠的实现途径。生物特征识别技术是一门利用人生理或行为上的特征来进行身份识别的科学[1-2]。因此,本文提出一种基于人脸认证的管理信息系统权限控制技术。

1 基于人脸认证的操作权限管理技术

考虑到传统管理信息系统的缺陷,本文认为在进行关键性数据操作时,管理信息系统可以采用人脸识别技术对用户的身份进行认证,判断用户是否有该权限,进而实现权限控制。基于人脸认证的操作权限管理技术可以描述为:

step1.采集并获取系统用户脸部特征信息;

step2.借助权限设计系统用户操作权限、资源访问权限;

step3.在登录等关键数据操作时,获取用户脸部信息,借助人脸识别技术完成人脸识别和认证。

step4. 根据人脸认证结果判断用户是否可以完成第三步所进行的操作。

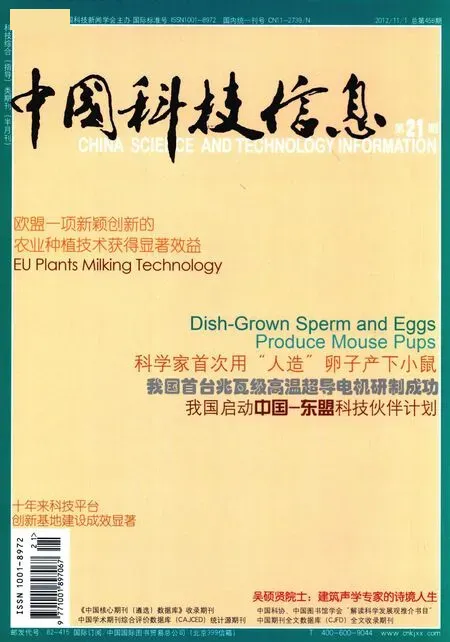

图1是基于人脸认证的信息系统权限管理工作流程。该流程主要包括识别工作参数训练、用户注册和用户认证等三个主要流程。其中:

1)样本训练,主要用于完成人脸识别分类器的训练,通常采用基于Adaboost统计学习方法的训练过程[3,4]。通常认为,人脸图像的集合对应于N2维空间(图像空间)中的点的集合。由于人脸图像在整体上的相似性,人脸图像在超高维的图像空间中不是随机或散乱地分布的,而是较为紧密分布在一个维数相对较低的子空间里。人脸特征训练的过程本质上就是从图像空间找到这个低维的子空间来描述人脸图像,同时又能保证人脸图像在这个子空间里仍具有很好的可分性的过程。这是人脸识别的关键和核心。

2)用户注册流程,包括人脸检测及眼睛定位、图像处理、特征提取等,主要完成人脸特征提取及人脸特征数据库建立。

图1 基于人脸认证的信息系统操作权限管理工作流程

3)用户权限认证流程,包括人脸检测及眼睛定位、图像处理、特征提取等,主要借助人脸认证技术、结合用户权限数据库完成管理信息系统的基于人脸认证的权限管理。

2 应用举例

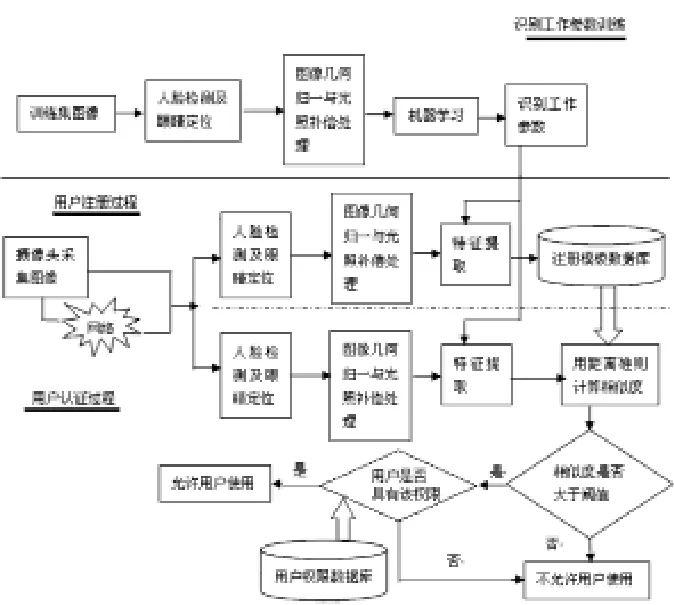

在我单位的开发的物流综合管理信息系统中采用了本文提出的基于人脸认证的操作权限管理。权限管理分为训练和认证两大部分,分别独立实现。训练部分又分为人脸检测和眼睛定位训练部分和人脸识别训练部分,都是使用c语言开发的Win32控制台应用程序。在进行人脸认证时采用了基于Fisherface方法的人脸识别技术[5]。Fisherface方法是一种将PCA和LDA算法相结合的人脸识别方法,首先将训练图像通过PCA降维,然后对降维后的图像应用FLD训练一个最佳分类器。图2是该系统的用户注册工作流程,图中人脸特征在数据库对应于系统用户名,用户一旦登录该系统,将通过用户名加人脸特征的方式操作权限控制。

图2 用户特征注册工作流程

为了实现基于人脸认证的操作权限控制,该系统采用了AOP技术,在关键操作的入口点设置了捕获点,在该采集点采集人脸图像信息,完成人脸认证。如果认证失败,则系统业务流将无法继续。

3 结语

本文设计了一种基于人脸认证的操作权限管理技术,要求在进行关键性数据操作时,管理信息系统采用人脸认证技术对用户的身份进行认证,判断用户是否有该权限,进而实现权限控制。

基于人脸认证技术的操作权限管理技术,克服了传统用户密码或者令牌容易遗忘、遗失和被盗等缺陷,保证了管理系统数据安全保护的可靠性。

[1]田捷,杨鑫.生物特征识别技术理论与应用[M].北京:电子工业出版社,2005.

[2]王国强.嵌入领域判别关系的子空间人脸识别算法研究[D].大连:大连理工大学,2008.

[3]赵丽红,刘纪红,徐心和.人脸检测方法综述[J].计算机应用研究,2004,25(9):1-4

[4]赵江,徐鲁安.基于Adaboost算法的目标检测[J].计算机工程,2004,30(4):125-126.

[5]Viola P, Jones M. Robust Real-time Object Detection. IEEE Transactions on Pattern Analysis and Machine Intelligence,2001:781-796.Viola P, Jones M. Robust Real-time Object Detection.IEEE Transactions on Pattern Analysis and Machine Intelligence,2001:781-796.

Research on Rights Management Technology of MIS Based on Face Authentication

Yao Leibing

Geographic Information Center of Luoyang City, Luoyang471000, China

Rights management technology of management information system based on Face Authentication is proposed to overcome easily lost or forged defects of current MIS. When making critical data operations with face recognition algorithm validation user has the authority to operate, the authority control is realized. The example is provided to illustrate how to apply the technology in the management information system.

10.3969/j.issn.1001-8972.2012.21.031

河南省科技厅科技计划项目(No.102102210188)。

姚磊兵(1979-),男,本科,助工,研究领域为信息化,河南省洛阳市洛龙区洛阳理工学院计算机系。