基于身份的增强三方认证密钥协商协议

张文科,李 芳,2

1.重庆城市管理职业学院 信息工程学院,重庆 400031

2.重庆大学 计算机学院,重庆 400044

基于身份的增强三方认证密钥协商协议

张文科1,李 芳1,2

1.重庆城市管理职业学院 信息工程学院,重庆 400031

2.重庆大学 计算机学院,重庆 400044

认证密钥协商协议是一种重要的密码原语,为开放网络环境下实体的安全通信提供认证性,机密性和完整性保护。该类协议大都基于各种公钥密码体制,如传统公钥密码体制、基于身份的密码体制和无证书密码体制等。

早在1984年,Shamir[1]就提出了基于身份的公钥密码体制,可以避免传统公钥密码体制复杂的公钥证书管理问题。直到2001年,Boneh和Franklin采用双线性映射理论提出了第一个实用的基于身份的认证密钥协商方案[2]。这一密码体制一直是本领域研究的热点,相继提出了大量的改造方案[3-6]。

Joux[7]利用椭圆曲线的Weil对提出了第一个三方密钥协商协议,该协议效率高但不能抵抗中间人攻击。Al-Riyami等人[8]对Joux的协议进行了改进。但Shim[9]指出此类协议不能抵抗密钥泄露攻击和已知会话攻击。随后,多个基于身份的三方密钥协商协议被提出[10-12],文献[13]对这些协议进行了分析和比较。Lim等人[14]进一步指出上述协议均不能抵抗内部伪装攻击,并提出一种能抵抗内部伪装攻击的改进方案。但是,Lim的方案需要5次对运算,计算开销较高。

最近,国内学者陈浩和郭亚军[15]提出在无线传感网络中应用基于身份的可认证三方密钥协商协议。但是,他们提出的三方协议是无效的。以用户A为例,该协议在验证密钥阶段(见文献[15]第3节Step5)给出下面等式:e(TB+TC,P)=e(QB+bb′P+QC+cc′P,Ppub)用于验证用户B和C的身份。等式中,TB=SB+bb′Ppub,TC=SC+cc′Ppub,QB和QC是B和C身份标识对应的散列值,Ppub是系统公钥,SB和SC是B和C各自的私钥,(b,b′)和(c,c′)是B和C分别随机选定的两个临时秘密参数(注意,(b,b′)和(c,c′)只有B和C自己知道,其他实体都不能获得)。在协议执行过程中,B和C向A发送了(bP,b′P)和(cP,c′P),而没有发送bb′P和cc′P。根据CDH假设(见本文1.1节),已知(P,bP,b′P)不能计算bb′P(同样,不能计算cc′P),可见,A不能得到有效的bb′P和cc′P,进而不能进行等式验证。因此,该协议是无效的。此外,陈家琪等人[16]提出了无证书的三方认证密钥协商协议。但是该协议存在较大缺陷,任何攻击者都可仿冒参与者进行会话密钥协商。特定地,假设攻击者E仿冒实体A与B和C进行会话密钥协商,E随机选择a∈,计算TΑ=aQΑ,收到B和C发送的TB和TC后,计算:

然后可以计算会话密钥SK=H(KΑ,PΑ,PB,PC)。可见,实体E只需知道公开参数(QΑ,PΑ,Ppub)就能仿冒实体A进行认证和密钥协商(这里,QΑ是A的身份标识对应的散列值,Ppub=sP是系统公钥,PΑ=xΑP是A的公钥)。

为了实现强安全性和降低协议的计算开销,本文提出一种新的基于身份的三方密钥协商协议。新协议的密钥产生方法借鉴了文献[17]的方案,能满足密钥协商所需的一般安全属性,且仅需两次双线性对运算。根据Lim等人的研究[14],三方密钥协商还应当满足抗内部伪装安全性,本文进一步提出抗密钥泄露伪装(三方认证)和抗未知密钥共享(三方认证)等新的安全属性(见本文第1.2节)。因此,基于本文提出的基础协议,进一步提出了一种增强的三方密钥协商协议,采用主动签名和时间戳有效地增强了协议的安全性。分析表明,本文提出的增强协议能满足现有已知的(三方密钥协商)安全属性,且计算开销最低。

1 背景知识

1.1 双线性映射与困难问题假设

这部分简要介绍双线性对(Bilinear Pairings)及其困难问题假设,详细内容可参考相关文献[2-3]。

假设G1和G2分别是素阶为q的循环加法群和循环乘法群,定义e:G1×G1→G2为满足以下性质的双线性映射:

(1)双线性性:对于 ∀(P,Q)∈G1和 ∀(a,b)∈有e(aP,bQ)=e(P,Q)ab。

(2)非退化性:存在(P,Q)∈G1满足e(P,Q)≠1。

(3)可计算性:对于∀(P,Q)∈G1,能有效计算e(P,Q)。

在给定的双线性对中存在以下主要的困难问题假设。

CDH(Computational Diffie-Hellman)假设:对于任意未知的a,b∈,给定P,aP,bP∈G1,不存在概率多项式时间算法能成功计算abP。

BDH(Bilinear Diffie-Hellman)假设:对于任意未知的a,b,c∈,给定(P,aP,bP,cP)∈G1,不存在概率多项式时间算法能成功计算e(P,P)abc。

1.2 安全属性定义

认证密钥协商协议应满足以下安全属性(具体定义请参考文献[13]):已知会话密钥安全性(KSK)、无密钥控制与密钥完整性(KCR)、完美前向安全性(FPS)、抗密钥泄露伪装(KCIR)、抗未知密钥共享(UKS)、会话临时秘密泄露安全(KES)。

上述安全属性主要针对两方认证密钥协商,对于三方认证密钥协商协议,已知会话密钥安全性、完美前向安全性、无密钥控制与密钥完整性和会话临时秘密泄露安全性可直接适用。抗密钥泄露伪装和抗未知密钥共享属性需扩展到三方情形:

抗密钥泄露伪装(三方认证)(KCIR3):如果实体A和B的私钥泄露,则毫无疑问攻击者可以伪装成A和B与用户C运行协议,但是不能使攻击者伪装成C与A和B成功完成协议。

抗未知密钥共享(三方认证)(UKS3):协议结束时,不应出现这种情况:用户A认为他与用户B和C建立了会话密钥SK,而B和C认为他们与攻击者D(D≠A)建立了会话密钥SK。

此外,根据Lim等人的研究[14],三方认证密钥协商还应当能够抵御内部攻击。

抗内部伪装(IIR):协议参与实体B不能伪装成A与实体C成功建立会话。

2 基于身份的三方密钥协商协议

私钥产生:(借鉴文献[17]算法)输入(params,s,IDi),KGC随机选择yi∈,计算Yi=yiP,qi=H1(IDi,Yi)和di=yi+sqi并返回(di,Yi),di作为IDi的私钥,Yi作为IDi的公钥参数。

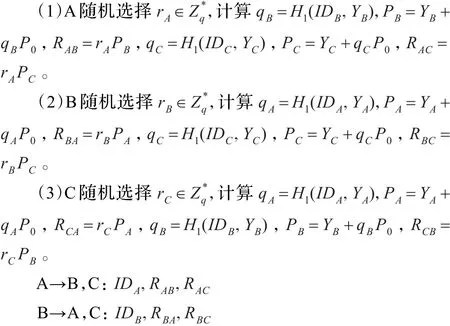

密钥协商:如果A、B、C三个实体需要建立共同的会话密钥,首先A、B、C分别广播自己的ID和公钥参数YΑ,YB,YC,然后按照以下步骤进行密钥协商:

收到相应的消息后,A、B、C各自计算会话密钥。

3 协议分析

3.1 协议有效性分析

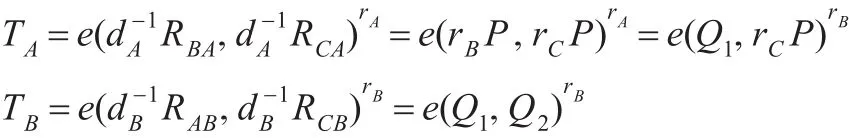

协议的有效性通过下列等式证明。

可得,A、B、C能计算得到相同的会话密钥。

3.2 协议安全性分析

由于目前还缺乏三方认证密钥协商协议形式化分析的有效方法,本文就1.2节定义的各项安全属性进行一一分析。

已知会话密钥安全性/无密钥控制与密钥完整性:由于每次会话每个参与者都会选择一个随机的临时秘密参数(rΑ,rB,rC),且H3是安全的密钥导出函数(会话密钥在{0,1}l上均匀分布)。因此,攻击者不能通过已泄露的会话密钥计算其他会话密钥,且不能使得会话密钥成为其预先选定的值。

完美前向安全性:给定任一已知会话,假设会话三方密钥(dΑ,dB和dC)都已泄露,但会话临时秘密值(rΑ,rB,rC)并未泄露(攻击者未知)。为了恢复该会话密钥,攻击者必然面临计算TΑ,TB或TC。令rΑP=aP,=bP,

这里,面临求解BDH问题。同时,计算TB或TC面临相同难题。因此,如果BDH假设成立,那么攻击者将不能计算TΑ,TB或TC,从而不能恢复会话密钥。可证,本文密钥协商协议满足完美前向安全性。

抗密钥泄露伪装:假设用户A的密钥(dΑ)泄露,攻击者伪装成B或C(要求B和C的密钥未泄露)与A建立会话。以攻击者伪装成B为例(攻击者伪装成C的情形类似),他必然面临计算TΑ或TB。攻击者在会话过程中获取的知识包括{RΑB,RCB,RCΑ,dΑ,rB}(注意,攻击者不知道B的密钥dB以及A随机选择的临时秘密值rΑ)。令rΑP=Q1,rCP=Q2,攻击者计算:

可见,攻击者要成功计算TΑ或TB,必须获得rΑP或rCP。令RΑB=rΑdBP=aP,=bP,攻击者面临求解CDH难题:或者面临求解DLP难题:已知RΑB=rΑPB求解rΑ,或者已知PB=dBP求解dB。因此,如果DLP假设和CDH假设成立,那么攻击者将不能计算TΑ或TB,从而攻击者不能伪装成B与A建立会话。可证,本文密钥协商协议满足抗密钥泄露伪装(弱)安全性。

但是,现有方案不能满足抗密钥泄露伪装(三方认证)属性,这一属性本文将在第4章进一步讨论。

抗未知密钥共享(三方认证):由于在计算会话密钥的时候,密钥导出函数的输入包含所有三方的身份和公钥参数,这就有效防止了未知密钥共享攻击。特定地,假设协议结束时,用户A认为他与用户B和C建立了会话密钥SKΑ,那么:SKΑ=H3(IDΑ,IDB,IDC,YΑ,YB,YC,TΑ,KΑ),而B和C认为他们与攻击者D(D≠A)建立了会话密钥SKB/SKC,那么:SKB=H3(IDD,IDB,IDC,YD,YB,YC,TB,KB)。显然,IDΑ≠IDD,YΑ≠YD,进而使得SKΑ≠SKB。因此,A,B,C不能建立共同的会话密钥。

会话临时秘密泄露安全:假设会话临时秘密值(rΑ,rB,rC)泄露,会话三方密钥(dΑ,dB,dC)未泄露,那么攻击者能成功计算TΑ,TB,TC和hΑ,hB,hC。但是攻击者要成功计算KΑ,KB或KC,必然面临求解BDH难题。以计算KΑ为例,令PΑ=dΑP=aP,PB=dBP=bP,PC=dCP=cP,那么:KΑ==。

如果BDH假设成立,那么攻击者将不能计算KΑ(计算KB和KC类似),从而不能恢复会话密钥。因此,本文密钥协商协议满足会话临时秘密泄露安全性。

此外,由于本文方案采用了隐式认证方式,不能有效抵抗内部伪装攻击。本文将在上述方案基础上给出一种增强的三方认证密钥协商方案。

4 增强的三方密钥协商协议

借鉴Lim等人的研究[14],为了抵抗内部伪装攻击,在现有方案基础上,采用时间戳技术和基于身份的数字签名技术提出一种增强的三方密钥协商协议。

4.1 基于身份的数字签名

Bellare等人于2004年提出了一种基于身份的短签名方案(BNN-IBS),并对该方案的安全性作出了证明[18]。本文引用该方案为密钥协商提供安全的签名保障,简要描述如下。

系统参数和用户密钥产生与本文方案相同。签名和验证算法如下:

签名:签名者随机选择r∈,计算R=rP,ν=r+hds。ds是签名者的私钥,h=H(IDs,Ys,m,R),其中,IDs,Ys是签名者的身份和公钥参数,m是被签名消息。输出签名消息为:σ=(IDs,Ys,R,ν)。

签名验证:验证者计算h1=H(IDs,Ys,m,R),然后验证等式νP=h1(Ys+qsP0)+R是否成立。如果等式成立则通过验证,否则签名无效。其中,qs=H1(IDs,Ys)。

4.2 增强的密钥协商协议

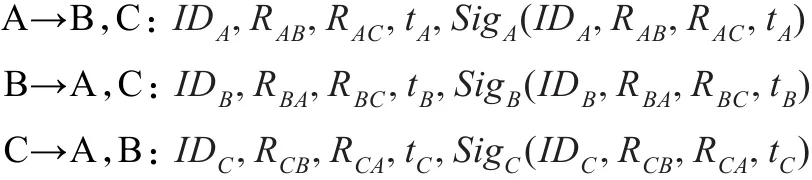

在第2章方案的基础上,将每个参与实体发送的消息加入时间戳并签名。协议作如下修改:

其中,tΑ,tB,tC是各自的时间戳,Sigi(X)为实体i对消息X的签名(采用4.1节的签名算法)。

当每个实体收到相应消息后,先验证签名,如果签名成立则按第2章方法计算会话密钥。否则,终止会话。

为增强安全性,每个实体的签名密钥和认证密钥应相互独立,这样不会因签名临时参数泄露导致签名密钥泄露(签名算法不要求满足临时秘密泄露安全),进而使得认证密钥泄露。

4.3 增强协议安全性分析

由于对密钥协商未作任何更改(仅增加签名和时间戳),因此,增强协议能满足3.2节中分析的所有安全属性。下面就抗密钥泄露伪装(三方认证)和抗内部伪装安全性进行分析。

抗密钥泄露伪装(三方认证):假设实体A和B的密钥(dΑ,dB)均已泄露,攻击者伪装成C与A和B建立会话,那么C必须计算签名消息SigC(IDC,RCB,RCΑ,tC)。由于BNN-IBS签名算法已被证明满足不可伪造性(伪造签名等价于求解DLP难题[18]),攻击者不能伪造该消息。此外,时间戳技术防止了签名重放,每次会话必须计算新的签名消息。因此,攻击者不能伪装成C与A和B建立会话。可证,增强方案满足抗密钥泄露伪装(三方认证)属性。

抗内部伪装:假设内部实体B伪装成A与实体C建立三方会话密钥(要求A的密钥未泄露),那么实体B必须计算A的有效签名。由于BNN-IBS签名算法已被证明满足不可伪造性,攻击者不能伪造该签名。同样,时间戳防止了签名消息重放,因此,B不能伪装成A与C建立三方会话。可证,增强方案满足抗内部伪装属性。

4.4 协议分析与比较

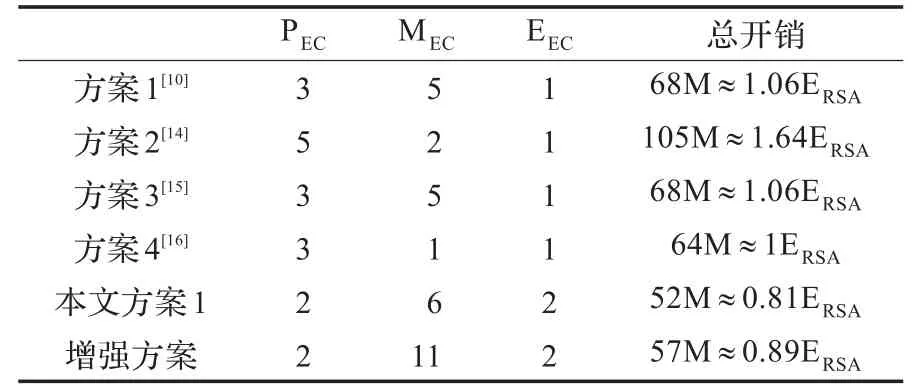

表1比较了本文协议与同类型的其他四种协议的计算性能,列举了对运算(记为PEC)、G1上的点乘运算(记为MEC)、G2上的模指数运算(记为EEC)三种主要计算开销。根据文献[3]给出的参考计算成本,以M运算为基本单元,可得到下列近似等式:1PEC≈20MEC,1EEC≈3MEC。此外,要实现相同的安全级别(例如,163位域的椭圆曲线与1 024位的RSA模指运算(记为ERSA)具有相同的安全级别[19]),可得1ERSA≈3.2PEC。

表1 协议计算性能比较(单位:次数)

从表中对比看,本文方案的总计算开销最低(其中,本文提出的增强方案需要加上5个G1上的点乘运算,进行签名和签名验证)。

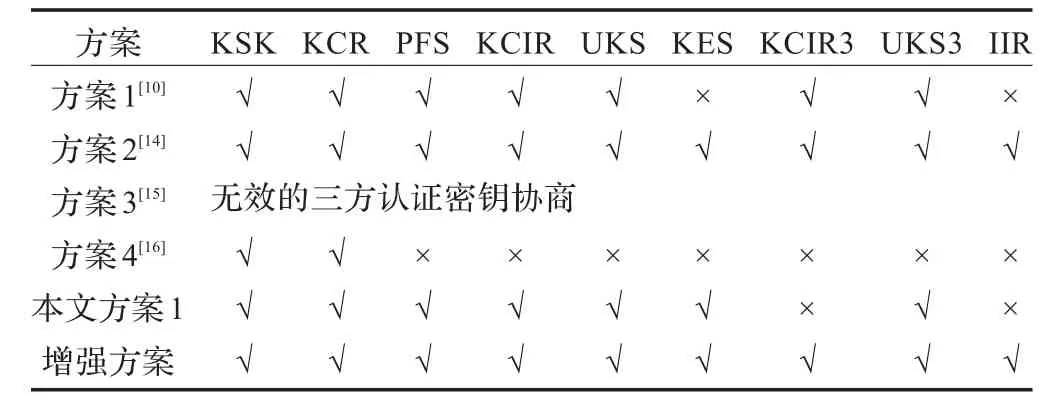

表2比较了五种三方密钥协商协议的安全性。方案3是一种无效的三方密钥协商协议,方案4存在较大安全缺陷(详见引言第4段);方案1的安全性较弱,不能实现临时秘密泄露安全和抗内部伪装安全;方案2的安全性较高,但是计算开销比较大。本文提出的增强型三方密钥协商方案具有强安全性。

表2 协议安全性比较1)

5 结束语

本文提出一种基于身份的三方认证密钥协商协议,能实现基本安全属性。在此基础上提出一种增强协议,具有强安全性,并且计算开销比同类型协议更低。由于三方互认证和密钥协商是一种新的密码学原语,需要考虑一些新的安全特性。因此,现有认证密钥协商协议的安全模型不能直接用于分析三方密钥协商协议。新的安全模型有待进一步研究。

[1]Shamir A.Identity-based cryptosystems and signature schemes[C]// Blakley G R,Chaum D.LNCS 196:Proc of the Advances in Cryptology(CRYPΤO 1984).Berlin/Heidelberg:Springer-Verlag,1984:47-53.

[2]Boneh D,Franklin M.Identity based encryption from the Weil pairing[C]//LNCS 2139:Advances in Cryptology—Crypto 2001,2001:213-229.

[3]Chen L,Cheng Z,Smart N P.Identity-based key agreement protocols from pairings[J].International Journal of Information Security,2007,6(4):213-241.

[4]Wang S,Cao Z,Choo R,et al.An improved identity based key agreement protocol and its security proof[J].Information Sciences,2009,179(3):307-318.

[5]任勇军,王建东,王箭,等.标准模型下基于身份的认证密钥协商协议[J].计算机研究与发展,2010,47(9).

[6]高志刚,冯登国.高效的标准模型下基于身份认证密钥协商协议[J].软件学报,2011,22(5):1031-1040.

[7]Joux A.A one round protocol for tripartite Diffie-Hellman[C]// LNCS 1838:Proc of the 4th International Symposium on Algorithmic Number Τheory.UK:Springer,2000:385-393.

[8]Al-Riyami S S,Paterson K G.Τripartite authenticated key agreement protocols form pairings[C]//LNCS 2898:Proc of the IMA Conference of Cryptography and Coding 2003,2003:332-359.

[9]Shim K,Woo S.Weakness in ID-based one round authenticated tripartite multiple-key agreement protocol with pairings[J]. Applied Mathematics and Computation,2005,166:523-530.

[10]Shim K.Cryptanalysis of ID-based tripartite authenticated key agreement protocols,Report 2003/115[R/OL].2003.http:// eprint.iacr.org/2003/115.pdf.

[11]Nalla D.ID-based tripartite key agreement with signatures,Report 2003/144[R].2003.

[12]Τso R,Okamoto Τ,Τakagi Τ,et al.An ID-based non-interactive tripartite key agreement protocol with K-resilience[C]// Communications and Computer Networks,2005:38-42.

[13]Hölbl M,Welzer Τ,Brumen B.Comparative study of tripartite identity-based authenticated key agreement protocols[J]. Informatica,2009,33:347-355.

[14]Lim M H,Lee S.An improved one-round ID-based tripartite authenticated key agreement protocol,Report 2007/189[R/OL]. 2007.http://eprint.iacr.org/2007/189.

[15]陈浩,郭亚军.一种新的基于双线性配对的无线传感网络密钥协商方案[J].计算机科学,2010,37(5):87-90.

[16]陈家琪,冯俊,郝妍.基于无证书密码学的可认证三方密钥协商协议[J].计算机应用研究,2010,27(5):1902-1904.

[17]曹雪菲,寇卫东,樊凯,等.无双线性对的基于身份的认证密钥协商协议[J].电子与信息学报,2009,31(5):1241-1244.

[18]Bellare M,Namprempre C,Neven G.Security proofs for identity-based identification and signature schemes[C]//Proc EUROCRYPΤ 2004.[S.l.]:Springer-Verlag,2004:268-286.

[19]Lauter K.Τhe advantages of elliptic curve cryptography for wireless security[J].IEEE Wireless Communications,2004,11(1):62-67.

ZHANG Wenke1,LI Fang1,2

1.Information Τechnology School,Chongqing City Management College,Chongqing 400031,China

2.College of Computer Science,Chongqing University,Chongqing 400044,China

Τhe security of existing tripartite authenticated key agreement protocol is poor,and the computing costs of that are high.An identity-based enhanced tripartite authenticated key agreement protocol is proposed.Τhe new protocol achieves the basic security properties,and uses the short signature and time stamp to further enhance security.Analysis shows that the enhanced protocol meets the known security properties of tripartite key agreement,and has only two bilinear pairing operations.Its computing costs are lower than other ones.In addition,this paper proposes stronger key-compromise impersonation resilience.For the first time,the serious faults of the schemes of Chen Hao and Chen Jiaqi et al are pointed out.

identity-based cryptography;tripartite authenticated;key agreement;bilinear pairing

现有的三方认证密钥协商协议安全性低且计算开销较大,提出一种基于身份的增强三方认证密钥协商协议。新协议在实现密钥协商基本安全属性的同时,利用短签名和时间戳技术进一步提高安全性。分析表明,增强协议能满足现有已知的三方密钥协商安全属性,且仅需两次双线性对运算,计算开销更低。此外,提出更强的抗密钥泄露伪装属性,首次指出陈浩等人以及陈家琪等人方案存在重大缺陷。

基于身份密码;三方认证;密钥协商;双线性映射

A

ΤP309

10.3778/j.issn.1002-8331.1111-0433

ZHANG Wenke,LI Fang.Identity-based enhanced tripartite authenticated key agreement.Computer Engineering and Applications,2013,49(15):92-96.

张文科(1976—),男,讲师,主要研究方向:计算机网络,信息安全,通信工程;李芳(1976—),女,博士研究生,讲师,主要研究方向:计算机网络,信息安全。E-mail:wenke-zhang@163.com

2011-11-23

2012-01-19

1002-8331(2013)15-0092-05

CNKI出版日期:2012-04-25 http://www.cnki.net/kcms/detail/11.2127.ΤP.20120425.1719.032.html