认证技术在网络信息安全中的研究与设计

赵 静

(乌鲁木齐职业大学信息工程学院,新疆乌鲁木齐 830002)

1 引言

目前业界普遍认为,我国的信息安全防护能力只处于发展的初级阶段,许多计算机基本上处于不设防状态。无论是防范意识、管理措施、核心技术,还是安全产品,都离信息安全的实际需要存在很大的差距,每年各种重要数据和文件的滥用、泄露、丢失、被盗,给国家、企业和个人造成的损失数以亿计,这还不包括那些还没有暴露出来的深层次的问题。计算机安全问题解决不好,不仅会造成巨大的经济损失,甚至会危及国家的安全和社会的稳定。

目前在国际上采用的安全认证技术有很多种,应用的领域也很广,但是,国内在技术上还没有达到这种水平,网络信息安全系统还是存在很多漏洞,因此技术的加强是未来发展的必然趋势,本文根据现有国内的几种成熟技术进行分析,指出了以指纹识别认证技术和密码体制结合模式来解决现有的网络信息安全性问题。信息认证技术是网络信息安全技术的一个重要方面,它用于保证通信双方的不可抵赖性和信息的完整性[1]。

2 几种认证技术分析

现今在国内外使用最为广泛的认证技术主要分为以下几个:

2.1 密码体制

加密技术是信息安全系统常用的一种数据保护工具,交易双方可根据需要在信息交换的阶段使用。目前在加密体制分为两大类一种是对称加密体制还有一种是非对称加密体制。

2.2 智能卡体制

智能卡本身的安全性很高,它既不允许非授权人士删除卡中的数据,也不允许非授权数据被写到卡里去。因为智能卡能够确保他人在没有授权的情况下访问不到其中的数据,较适用于安防或便携式数据存储目的。

2.3 生物认证体制

生物认证方法有很多,应用的场合也不同,目前比较成熟的可用于计算机系统的主要有指纹身份认证和声纹身份认证两种认证方法。

指纹认证技术有着其特有的优点,主要体现在以下几个方面:

1)指纹认证技术在生物结构上是存在唯一性。每一个客户的指纹都是独一无二的,在算法上可以实现一一对应的模式进行识别。

2)指纹结构具有相对固定的特性,因此存储于数据库中是不会发生变化。基本上保证了数据的安全性和永久性。

3)指纹在实现系统录入方面具有简洁方便的特性易于获取样本。易于开发认证系统,系统在使用过程中也方便使用指纹仪进行指纹数据的录入,具有很强的实用性,而且指纹仪也较易实现。

4)一个人的十指指纹皆不相同,可以方便地利用多个指纹,提高系统的安全性,也不会增加系统的设计负担。

5)指纹认证技术在实现指纹信息的采集过程中,主要是对指纹的关键值进行特征提取,并载入系统,这样在技术实现和数据量上可以减小难度。同时也减小了文件在网络上传输的负担。这样可实现指纹的异地匹配。

从以上的技术优缺点、可行性、实用性分析可以看出,用指纹作为认证的依据相对于其他方法不仅具有许多独到的信息安全角度的优点,更重要的是还具有很高的实用性、可行性。随着固体传感器技术的发展。指纹传感器的价格正逐渐下降,在许多应用中基于指纹的生物认证系统的成本是可以承受的。

3 指纹与密码识别技术设计与实现

3.1 识别原理及总体设计

(1)识别原理

指纹图像采集、处理、特征提取、保存数据、特征值的比对和匹配等过程是指纹识别技术的关键几个环节。根据指纹认证技术实现的几个环节,我们可以很清楚的了解指纹识别原理,首先,通过指纹录入仪对人体的指纹进行扫描,指纹扫描仪实时将扫描的数据传输至认证系统,系统收到数据以后对人体指纹数据进行过滤处理,使之清晰,然后,根据指纹识别技术建立的算法将指纹中的关键性的数据进行索引和标记—称为特征数据,可以从指纹转换成特征数据但不能从特征数据转换成指纹,而且两枚不同的指纹产生不同的特征数据。特征文件存储从指纹上找到被称为“细节点”(minutiae)的数据点,也就是那些指纹纹路的分叉点或末梢点。这些数据通常称为模板。最后,通过计算机把两个指纹的模板进行比较,计算出它们的相似程度,得到两个指纹的匹配结果。

图1 指纹识别基本原理

指纹识别的原理是以基本的流程性操作来实现的,每一个环节都做了相应的处理和操作,为用户提供信息和存储用户操作信息。

密码技术是对存储或者传输的信息采取秘密交换以防止第三者对信息窃取的技术。密码技术分为加密和解密两部分。加密是把需要加密的报文(简称明文)按照密钥参数进行变换,产生密码文件(简称密文)。解密是按照密钥把密文还原成明文的过程。密钥是一个数值,它和加密算法一起生成特别的密文。密钥本质是非常大的数,密钥尺寸用位(bit)表示,在公开密钥加密方法中,密钥尺寸越大,密文就越安全。利用密码技术,在信源和通信信道之间对报文进行加密,经过信道传输,到信宿接收时进行解密,以实现网络通信保密。

(2)总体设计

指纹认证技术的主体流程是以数据信息的采集、处理、和提取操作的。那么具体的过程如图2所示:

图 2 指纹认证流程

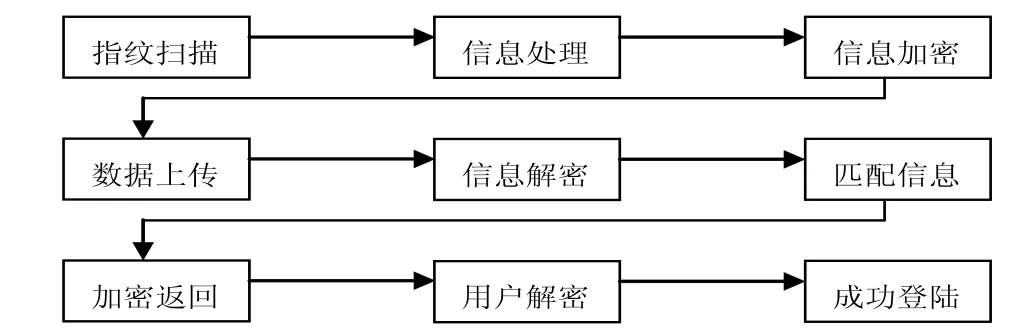

根据指纹认证的结果分析,本文融入了密码体制,即加入了密码技术,这样用户的指纹信息和客户信息都将更加的安全可靠,总体方案设计流程图如图3所示:

图3 总体流程图

方案的总体设计思想是以信息安全为主,双重认证机制加强信息流动中的安全性。每一个环节都需要对应的关系函数才可以进入。在此过程中采用IDEA算法进行指纹信息的加密和解密,体现了生物认证技术和密码体制的有机结合的可行性。

3.2 指纹密码算法设计

本文在认证系统实现过程中,主要分为两个过程实现,首先是实现了指纹读取并进行数据处理匹配算法,通过确认以后再通过密码匹配算法进行校验,双重认证技术的叠加,确保了认证系统在应用过程中的安全性。下面重点介绍下两种算法的实现过程:

(1)指纹认证算法实现过程:本文实现过程采用了点模式匹配算法,系统在采集到指纹图案以后,首先去除各种变形的影响,对齐两个细节点模式,然后统计两个细节点模式之间相对应的细节点的个数,这种对应只能是一种近似对应,最后根据对应细节点的数目得到一个衡量相似性的匹配分值,通过匹配分值与预先设定的阈值进行比较来判断这两个细节点模式是否相同。

细节点模式中的每个细节点可以用以下特征向量表示:

Fk=(xk,yk,θk,Tk),其中,(xk,yk)为细节点的平面坐标,θk为细节点处纹线端点或分叉点。模板细节点模式中细节点和输入细节点模式中细节点的特征向量分别表示为:

其中,模板细节点特征集合P包括M个细节点,输入细节点特征集合Q包括 N个细节点,一般来说M≠N。搜索P和Q中的点之间的最佳对应关系,根据在此对应关系下对应细节点的数目得到匹配分值MS,并与阈值T比较,如果MS≥T,则两个细节点模式相匹配;否则,判定两个细节点模式不匹配。

(2)本文设计的点模式匹配算法原理是采用相似变换的方法把两个细节点集中相对应的点匹配起来。当实现此过程以后,认证系统则进入下一个技术认证,即密码体制认证过程。当第一阶段认证成功后,系统将执行第二阶段认证。本文在设计密码认证技术过程中,主要采用了公钥密码技术,使用了应用最为广泛了RSA密码匹配算法。

RSA密码系统的安全性基于大数分解的困难性。其理论基础是数论的欧拉定理,即寻求两个大素数容易,但将它们的乘积进行因式分解极其困难。

基于这一原理,用户秘密选择两个100位的十进制大素数p、q,计算出它们的乘积N=pq,并将N公开;再计算出N的欧拉函数Φ(N)=(p一1)(q—1),定义Φ(N)为小于等于N且与N互为素数的个数;然后,用户从[0,Φ(N)-1]中任选一个与其Φ(N)互为素数的数e,同时由d=e-1(modΦ(N))得到另一个数d。

这样就产生一对密钥 :PK=(e,N),SK=(d,N)

若用整数X为明文,Y为密文,则有:

加密 :Y = Xe(modN);解密 :X = Yd(mod N)

在设计过程中,要求p,q为安全素数,N的长度大于512 bit,这主要是因为RSA算法的安全性依赖于因子分解大数问题。

通过上述分析,本论文阐述了在认证系统实现过程中主要采用了双重认证匹配算法来实现认证技术。从而提高系统在网络信息交互过程中的安全性。

3.3 指纹密码验证机制设计

指纹密码验证机制设计过程中,主要考虑到现有的成熟算法进行结合,那么指纹比对算法方面主要包括两种:辨识和验证,其中验证就是1:1算法,而辨识则是在群体中找到一个完全一致的信息,即所谓的1:N算法。

按验证的1:1算法来理解,就是将扫描进入系统的一个指纹信息与系统库中已存在的指纹进行对比,通过这样的配对可确认身份的过程。作为验证的前提条件,他或她的指纹必须在指纹库中已经注册。

按辨识的1:N算法来理解,就是将扫描进入系统的一个指纹信息与数据库中的所有指纹洗洗进行一一对比,从中找到与已扫描进入系统的指纹信息进配对,完成身份辨识的过程,即“一对多匹配”。

密码验证体制过程中主要实现的是以字符长度和值对比,即在用户进入系统输入登录密码时刻,所输入的密码与注册过在数据库中的密码进行长度和字符值进行比较,完全符合则进入网络系统。

本文设计过程主要采用的是指纹的辨识模式和密码的校验体制。具体的操作流程如图4所示:

图4 辨识与密码验证

通过以上双重认证技术的实现,完成用户的准确确认,并登录系统,完成系统的操作权限。

4 总结

在信息系统中,安全目标的实现除了保密技术外,另外一个重要方面就是认证技术。在本论文中综述了已有的几乎所有主流认证技术,并对其中基于生物特征的认证与识别技术和密码体制技术进行了较为详细的介绍,然后对几种认证技术在网络信息交互系统中的适用性做了分析,根据比较分析,本文提出了一种基于指纹加密的网络身份认证方案,利用指纹的惟一性和方便性,通过指纹加密对用户的身份进行确认。设计了一种指纹认证技术和密码体制相结合的新方案,基于指纹特征的身份认证技术、加密技术、网络信息交互三者相结合起来,具有一定的创新性和实用性。

[1] 殷国宴.电子商务中的身份认证技术研究:[硕士学位论文].西安:西安电子科技大学,2006.1

[2] 罗雅丽.一种基于指纹加密的网络身份认证方案.现代电子技术,2007年第7期总第246期

[3] 段正敏.身份认证技术研究与实现:[硕士学位论文].重庆:重庆大学软件学院,2004.10

[4] 陈运.信息加密原理[M].成都:电子科技大学出版社,1990.

[5] 王舜燕,江红.一种基于加密算法分析的PKI身份认证方案.鄂州大学学报.2005年,12(6):P12-P15

[6] YeongGeun Choe and Soon-Ja Kim.Secure Password Authentication for Keystroke Dynamics.R.Khosla et al.(Eds.):KES 2005, LNAI 3683,pp.317-324,2005

[7] A Jones A framework for the management of information security risks BT Technology Journal.Vol 25 No 1.January 200730