无线网络中基于量子隐形传态的鲁棒安全通信协议

马鸿洋 王淑梅 范兴奎

无线网络中基于量子隐形传态的鲁棒安全通信协议

马鸿洋*①②王淑梅①范兴奎①

①(青岛理工大学理学院 青岛 266033)②(中国海洋大学信息科学与工程学院 青岛 266100)

该文在深入研究无线网络802.11i鲁棒安全通信的基础上,提出基于量子隐形传态的无线网络鲁棒安全通信协议,利用量子纠缠对的非定域关联性保证数据链路层的安全。首先,对量子隐形传态理论进行描述,并着重分析临时密钥完整性协议和计数器模式及密码块链消息认证协议的成对密钥、组密钥的层次结构;其次,给出了嵌入量子隐形传态的成对密钥、组密钥的层次结构方案;最后,在理论上给出安全证明。该协议不需要变动用户、接入点、认证服务器等基础网络设备,只需增加产生和处理纠缠对的设备,即可进行量子化的密钥认证工作,网络整体框架变动较小。

量子通信;无线网络;量子隐形传态;鲁棒安全网络

1 引言

无线网络[1,2]是电磁波与通信技术相互融合,实现数据传输的无线通信系统。因为其数据传输的方便快捷,目前已在政府、企业、国防等方面广泛应用;其数据链路层采用3种经典加密协议:有线等效保密(Wired Equivalent Privacy, WEP)、临时密钥完整性协议(Temporal Key Integrity Protocol, TKIP)、计数器模式及密码块链消息认证协议(Counter mode with CBC-MAC Protocol, CCMP)。WEP最初制定原则是无线网安全性能达到有线网络,其密钥结构长度为40位(或者104位)密钥和24位初始向量,这种结构造成初始向量空间较小;TKIP是替代WEP的折中协议,将初始向量长度从24位增加到48位,有效避免了空间小的缺陷,但其核心算法依旧是WEP; CCMP是替代WEP的新协议,把初始向量长度扩展到128位,不宜被经典计算机破解。但随着量子计算机的产生,CCMP被破解也很容易。所以,这3种加密协议均易遭到破解,增强无线网络的安全性成为众多领域急需解决的技术问题。

本文是在无线网络和量子隐形传态的基础上,提出基于量子隐形传态的无线网络鲁棒安全通信协议,利用量子纠缠对的非定域关联性保证数据链路层的安全,实现不需要变动用户、接入点、认证服务器等基础网络设备,只需增加产生和处理纠缠对的设备即可进行量子化的密钥认证。

2 相关基础理论

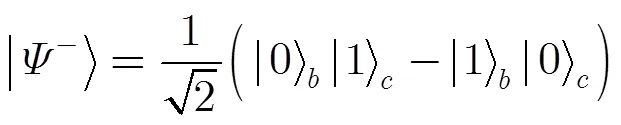

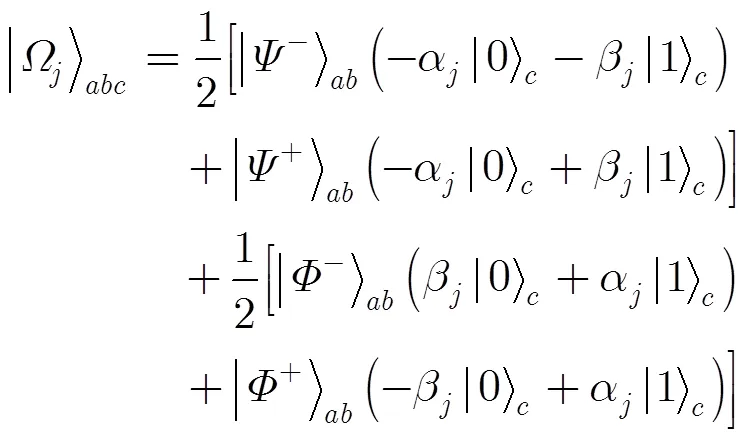

2.1 量子隐形传态基本理论

(4)利用经典信道,Alice将其测量结果点对点地发送给Bob。

2.2 无线网络802.11i鲁棒安全分层结构

802.11i由两种数据链路层的加密协议TKIP和CCMP组成,其鲁棒安全分层结构分为成对密钥、组密钥。

成对密钥的作用是确保工作站与接入点之间数据的安全,由256位成对主密钥生成成对临时密钥;TKIP, CCMP包含的成对临时密钥不同。TKIP的成对临时密钥总长度为512位,包括128位EAPOL密钥确认密钥(KCK), 128位EAPOL密钥加密密钥(KEK), 128位临时密钥(TK), 128位完整性校验密钥(MIC Key); CCMP的成对临时密钥总长度为384位,包括128位EAPOL密钥确认密钥(KCK), 128位EAPOL密钥加密密钥(KEK), 128位临时密钥(TK)。

组密钥的作用是确保广播与组播数据的安全,由128位组主密钥(Group Master Key, GMK)生成组临时密钥(Group Transient Key, GTK); TKIP, CCMP包含的GTK不同。TKIP的GTK包括128位临时密钥(group temporal key), 128位完整性校验密钥(MIC key); CCMP的GTK包括128位临时密钥(group temporal key)。

2.3 量子纠错码基本理论

其中右边之和满足按比特模2加的关系。

3 嵌入量子隐形传态的分层安全结构

本节设计嵌入量子隐形传态的成对密钥、组密钥层次结构,利用量子隐形传态解决数据链路层的安全;其中,嵌入量子隐形传态的成对密钥层次结构简称量子化成对密钥层次结构,见图1;嵌入量子隐形传态的组密钥层次结构简称量子化组密钥层次结构,见图2。

3.1 量子化成对密钥层次结构

量子化成对密钥包括量子化TKIP成对密钥,量子化CCMP成对密钥。量子化TKIP成对密钥编码规则是一方面包含原有的KCK, TK, MIC key,另一方面将128位KEK编码为量子比特流,利用量子隐形传态将其发送;量子化CCMP成对密钥编码规则是一方面包含原有的KCK, TK,另一方面将128位KEK编码为量子比特流,利用量子隐形传态将其发送。这样编码优点是不破坏TKIP和CCMP原先的层次结构。

3.2 量子化组密钥层次结构

量子化组密钥包括量子化TKIP组密钥,量子化CCMP组密钥。量子化TKIP组密钥编码规则是一方面包含原有的完整性校验密钥,另一方面将128位临时密钥编码为量子比特流,利用量子隐形传态将其发送;量子化CCMP组密钥是将128位临时密钥编码为量子比特流,利用量子隐形传态将其发送。

图1 量子化成对密钥层次结构

图2 量子化组密钥层次结构

4 基于量子隐形传态的无线网络鲁棒安全通信协议

本通信协议分为初始化阶段、量子化成对密钥启动阶段、量子化成对密钥纠错阶段、量子化组密钥启动阶段、数据通信阶段、注销阶段等6部分;其中,申请接入的无线客户端(STAtion, STA),接入点(Access Point, AP),认证服务器(Authentication Server, AS)在原有功能的基础上能处理量子信息。

4.1 初始化阶段

(1)STA关联到AP,需要关联请求(Association Request),关联响应(Association Response)两个数据帧,如果关联成功则继续,否则取消关联。

(2)STA向AP发出启动帧。

(3)AP收到启动帧后,回复身份请求数据帧,即向STA提出认证要求。

(4)STA回复身份响应数据帧,AP收到后转换成RADIUS访问请求数据帧发送给AS。

(5)AS将EAP请求封装于RADIUS访问质询数据帧中并经过AP发送给STA。

(6)STA回复EAP响应数据帧,AP收到后转换成RADIUS访问数据帧发送给AS。

(7)AS将RADIUS认证接受数据帧经过AP转换成EAP授权数据帧发给STA, STA获得使用连接端口的授权。至此,启动结束。

4.2 量子化成对密钥启动阶段

(8)AP收到授权数据帧,启动4步握手协议,进行量子化成对密钥、组密钥分配工作。

4.3 量子化的成对密钥纠错阶段

先进行比特误码纠错,再进行相位误码纠错。

(12)AP将纠错完成后的码解码为经典信息,返回量子化成对临时密钥确认数据帧。至此,量子化的成对密钥结束启动。

4.4 量子化组密钥启动阶段

(13)量子化组密钥启动与量子化成对密钥是相同算法。

图3 协议流程图

(14)STA与AP之间的认证结束,生成量子化的组临时密钥确认信息,成对临时密钥和组临时密钥均装载成功。

4.5 数据通信阶段

(15)STA, AP的成对临时密钥和组临时密钥都是崭新的,随之进行数据传输。

4.6 注销阶段

(16)STA数据传输结束后,向AP发送注销数据帧,AP的授权端口恢复成未授权状态。

本协议与经典的无线网络通信协议不同,用量子隐形传态传输成对临时密钥和组临时密钥,用经典信息传递KCK, TK, MIC key, group MIC key,通过两部分分别进行传输,减少网络通信时延,降低经典信道负担。

5 安全性分析

下面从4个方面证明协议的安全性。

5.1 物理攻击伪装AP攻击模式

防范窃听者的前提是AP作为可信接入点,但是,AP被伪装的可能性是存在的。因为无线网络中IEEE802.11b协议STA向AP认证是单方向的,STA无法处理AP的真伪。假设窃听者将可信的AP的安全功能全部关闭,构建非法的AP, STA可以在非法的AP的帮助下,解密式(5)中的信息;从这一点单独来看,伪装AP的物理攻击是可以成功的。但是,从式(3)中分析可知,要得到式(5)中的信息,必须在STA 的Bell态的测量操作帮助下才行,如果攻击者不但控制了AP,而且又控制了STA,是没有讨论意义的。所以,窃听者在没有STA的协助下,是无法得到相关合法信息。此外,量子隐形传态本身就是安全的。因为STA是与AP间共享了纠缠态,那么STA的量子态一定传给了AP,伪装AP没有与STA共享量子态,所以一定收不到STA传来的量子态。

5.2 针对4次握手协议的DoS攻击模式

DoS攻击是无线网络中严重的攻击方式,目的是使无线网络的服务丧失其可用性,攻击原理如下:AP与STA在发送关联请求,关联响应两个数据帧时,均包含RSN Information Element字段,这个字段中有加密、认证、密钥管理模式等信息,攻击者可以从中伪造关联请求,作为合法的报文传输。因为本协议中在成对密钥、组密钥中增加量子隐形传态认证部分,不管攻击者伪造的关联请求再理想,如果没有量子隐形传态授权,是无法开启受控端口的。

5.3 窃听者作为中间人的攻击模式

5.4 流量注入的攻击模式

存在于有线网络通信中的帧欺骗在无线网络中也是同样存在,而且由于802.11协议使用电磁波介质,将更有利于窃听者利用合适的设备伪造802.11协议接口的MAC地址,在无线网站通信的数据流中混入非法的指令代码,实现流量注入攻击。而本协议在数据流中提供了量子密钥加密部分,窃听者常规的“0”,“1”代码在量子密钥加密部分是无法执行的,在加密层面上防范了流量注入攻击模式。

6 结束语

本文提出了基于量子隐形传态无线网络鲁棒安全通信协议,在密钥层次结构中嵌入量子隐形传态,不需要变动用户、接入点、认证服务器这些基础网络设备,只需增加相关的生成纠缠对的设备即可进行密钥认证工作,在理论方面进行了较完备的证明。当然,本文仅仅从理论层面进行研究,下一步将继续深入在实验层面的研究,其中包括器件与技术方面的研究。

[1] Yang Guo-min, Huang Qiong, Wong D S,.. Universal authentication protocols for anonymous wireless communications[J]., 2010, 9(1): 168-174.

[2] Perrig A, Szewczyk R, Tygar J D,.. SPINS: security protocols for sensor networks[J]., 2002, 8(5): 521−534.

[3] Zhou Nan-run, Cheng Hu-lai, and Liao Qing-hong. Three-party stop-wait quantum communication protocol for data link layer based on GHZ state[J]., 2013, 52(3): 811-819.

[4] Lü Xin, Ma Zhi, and Feng Deng-guo. Quantum secure direct communication using quantum calderbank-shor-steane error correcting codes[J]., 2006, 17(3): 509-515.

[5] Nielson M and Chuang I. Quantum Computation and Quantum Information[M]. Cambridge: Cambridge University Press, 2000: 593-602.

[6] Bennett C H, Brassard G, Crépeau C,.. Teleporting an unknown quantum state via dual classical and Einstein- Podolsky-Rosen channels[J]., 1993, 70(13): 1895-1899.

[7] Ekert A K. Quantum cryptography based on bell’s theorem[J]., 1991, 67(6): 661-663.

[8] Ma Hong-yang, Chen Bing-quan, Guo Zhong-wen,.. Development of quantum network based on multiparty quantum secret sharing[J]., 2008, 86(9): 1097-1101.

[9] 周南润, 曾宾阳, 王立军, 等. 基于纠缠的选择自动重传量子同步通信协议[J]. 物理学报, 2010, 59(4): 2193-2199.

Zhou Nan-run, Zeng Bin-yang, Wang Li-jun,.. Selective automatic repeat quantum synchronous communication protocol based on quantum entanglement[J]., 2010, 59(4): 2193-2199.

[10] Gong Li-hua, Liu Ye, and Zhou Nan-run. Novel quantum virtual private network scheme for PON via quantum secure direct communication[J]., 2013, 52(9): 3260-3268.

[11] Calderbank A R and Shor P W. Good quantum error-correcting codes exist[J]., 1996, 54(2): 1098-1106.

马鸿洋: 男,1976 年生,博士,副教授,研究方向为无线网络安全、量子网络.

王淑梅: 女,1975 年生,研究生,高级工程师,研究方向为网络通信安全、量子信息技术.

范兴奎: 男,1970 年生,博士,副教授,研究方向为网络编码理论.

A Robust Security Communication Protocol for Wireless Network Based on Quantum Teleportation

Ma Hong-yang①②Wang Shu-mei①Fan Xing-kui①

①(,,266033,)②(,,266100,)

A robust security communication protocol for wireless network based on quantum teleportation is proposed in this paper by further study about wireless security protocol 802.11i, and quantum entanglement of nonlocality is used to enhance the security of data link layer of wireless network. This paper focuses on the description of theory of quantum teleportation and the analysis of pairwise key hierarchy and group key hierarchy of temporal key integrity protocol and counter-mode/CBC-MAC protocol, puts forward the design and corresponding algorithm of embedding quantum teleportation in the hierarchy of pairwise key and group key, theoretically brings forth network security. There is no need to change the user, access points and authentication server, which belong to the network infrastructure. It is only required to add relevant equipment for quantum key authentication work, which can ensure the overall framework of network to make less change.

Quantum communication; Wireless network; Teleportation; Robust security network

TN918.91

A

1009-5896(2014)11-2744-06

10.3724/SP.J.1146.2013.01838

马鸿洋 hongyang_ma@aliyun.com

2013-11-21收到,2014-04-29改回

山东省高等学校科技计划项目(J11LG07),青岛市科技计划基础研究项目(12-1-4-4-(6)-JCH)和国家自然科学基金(61173056, 11304174)资助课题