指挥信息系统信息网络安全控制研究

金 朝,杨 文,李英华,梁 良

(解放军63880部队,河南 洛阳 471003)

指挥信息系统信息网络安全控制研究

金 朝,杨 文,李英华,梁 良

(解放军63880部队,河南 洛阳 471003)

针对指挥信息系统日益凸显的信息网络安全问题,分析了指挥信息系统结构模型及面临的安全威胁,在此基础上运用网络控制论的原理和方法,建立了指挥信息系统安全控制的基本框架和技术体系,明确了信息网络安全控制的核心内容和技术措施,并举例分析了信息网络安全控制系统的体系结构及组成功能,为有效保障指挥信息系统信息网络安全提供了新的途径和方法。

指挥信息系统,信息网络,安全控制,安全控制系统

引言

在信息化战争中,指挥信息系统将整个作战空间构成一体化的网络,实现了作战指挥信息化、侦察情报实时化和战场控制数字化,大大提高了军队的作战能力。但是随着军队信息化建设持续快速发展,指挥信息系统的网络终端、互联设备、应用服务、数据信息、使用人员等不断增多,成为越来越复杂的不确定系统,其信息网络安全问题日益突出。尤其是面对日益复杂多变的网络攻击技术和手段,很多区域性的安全防护技术,如终端的访问控制技术、网络边界的防火墙技术、链路的数据加密技术等,虽然从一定程度上增强了指挥信息系统部分网络节点或链路的安全性,但是很难从整体上保护系统安全,系统安全的可观性和可控性很差,安全管理效率很低,进而导致指挥信息系统面临很大的安全风险。

本文运用控制论和系统论的思想,研究如何运用反馈控制的原理和方法,对指挥信息系统实施安全控制。采用这种方式,不论被控的网络系统内部组成结构及其相互关系多么复杂,均可运用黑箱或灰箱控制原理及其分析方法[1],从系统结构和系统行为两个方面进行观测、分析和调节,使被控网络的安全状态保持稳定,改变了“头痛医头、脚痛医脚”的传统安全防御思想。

1 指挥信息系统结构模型

指挥信息系统是以战场计算机网络为核心的电子信息系统,根据军队编制体制、作战任务、作战编制和指挥关系构成。它自上而下逐级展开,左右相互联系,构成一个有机和立体的整体。指挥信息系统的体系结构模型如图1所示。该模型基本上反映了作战指挥信息系统的特征,既有相对的层次划分,又有层与层之间的交叉,特别是在联合作战中之间的相互交叉体现得更加突出;既有相对的军兵种系统划分,也有各军兵种的公用的业务系统。

图1 指挥信息系统体系结构

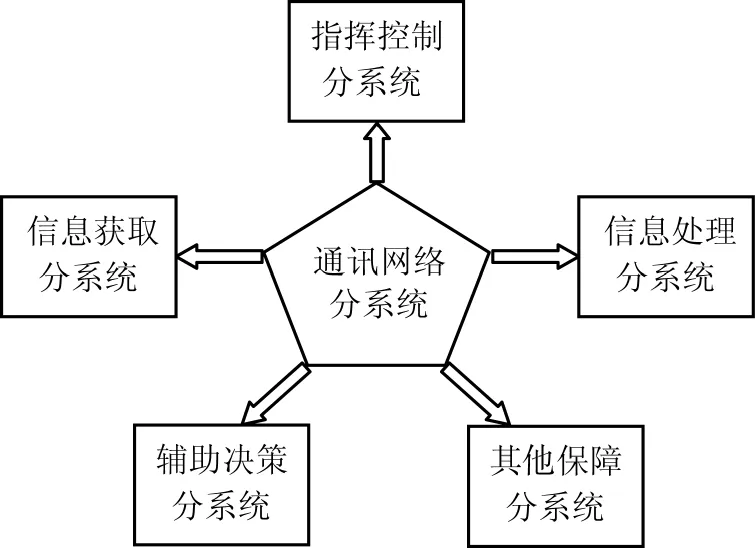

从功能的角度来看,指挥信息系统由5个功能分系统组成,其功能结构、层次关系分别如图2、图3所示。在各级各类指挥控制中心,常采用分布式结构,通过局域网相互连接成一个功能上分布、资源上共享的本级指挥控制中心,通过远程网并运用到用户互操作、远程数据访问、虚拟终端等技术,使本级指挥控制中心和各级指挥控制中心在物理上和功能上高度分布。通信分系统要采用局域网、区域网、广域网;以有线、无线、微波和卫星等多种传输手段和方式确保各级各类指挥机构互连互通。

图2 指挥信息系统功能结构

图3 指挥信息系统层次结构

在这种分布式结构中,利用通信网络系统把本级指挥信息系统的指挥控制、情报系统、电子对抗、通信组织及其他保障等分系统交叉连接、横向成网,构成本级指挥信息系统的功能单元结构。信息流可在其内部传输,又可在上、下级之间垂直传输。每个功能领域的系统不仅接收上级系统的指挥控制,完成其本身功能;而且还要作为整体的一部分支援整个指挥系统或其他系统。

2 指挥信息系统面临的信息安全威胁

随着网络攻防斗争的日趋激烈,指挥信息系统作为信息化战场的神经中枢,是敌实施网络攻击的重点目标,并将贯穿作战的全过程。

2.1 网络攻击模式

针对指挥信息系统的网络攻击模式主要有三种:一是体系结构破坏模式,即通过发送电脑病毒、逻辑炸弹等方法破坏网络系统的体系结构,造成指挥信息系统的结构性瘫痪。二是信息误导模式,即向指挥控制网络系统传输假情报,改变指挥信息系统功能,可对决策与指挥控制产生信息误导和流程误导。三是综合破坏模式,即综合利用体系破坏和信息误导,并与其他信息作战样式紧密结合,对指挥控制网络系统造成多重杀伤功效。

2.2 网络攻击手段

针对指挥信息系统的网络攻击方法主要有:一是网络虚拟战。网络虚拟战是运用计算机成像、电子传感、语音识别与合成等技术为基础的新兴技术,以虚拟现实的形式实施网络作战。二是网络破袭战。网络破袭战主要是通过摧毁指挥控制网络系统的物理设备达到瘫痪网络系统的目的,一般采取突然袭击的方式,用以摧毁、破坏指挥控制网络系统,可分为火力破击和电子破击。三是网络病毒战。网络病毒战是把具有极强破坏作用的计算机恶性病毒,利用一定的传播途径,传入自动化指挥信息系统中,在关键时刻使病毒发作,并不断地传播、感染、扩散,使其整个系统瘫痪。

3 指挥信息系统安全控制框架

针对指挥信息系统的结构模型及面临的安全威胁,其信息网络安全主要由信息安全和网络安全两部分组成的。网络安全是网络本身的可靠性、可利用能力的保证。但是由于作战指挥活动是一个指挥信息流形成、传递和使用的循环往复过程,信息流是整个作战指挥过程的“神经”和“血液”(如下页图4所示),网络运行的动力、处理和交换的对象是信息,因此,指挥信息系统安全控制的核心是在作战指挥控制过程中对信息的感知、获取、传输、处理、认知、应用和执行等环节实施调节和控制,保障信息的安全及价值。

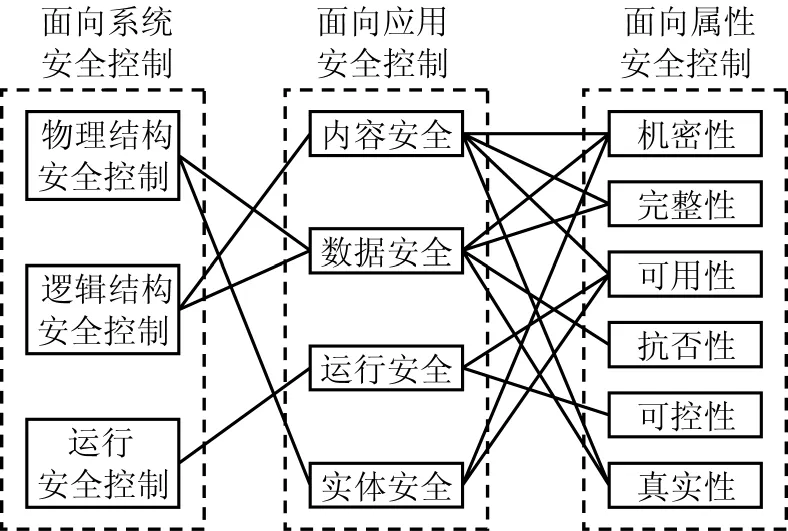

从系统论的角度看,指挥信息系统的安全控制需要从系统结构的安全控制和系统行为的安全控制两个方面着手。系统结构安全主要由物理结构安全控制和逻辑结构安全控制加以保障[2]。物理结构安全控制旨在保证实体安全,主要采用电磁防护、数据加密、物理备份等硬件保护措施。逻辑结构安全控制旨在保证数据安全和内容安全,主要提供数据加密、信息过滤、消息鉴别、数据备份与恢复等安全服务。系统行为安全控制旨在保证运行安全,一般提供身份鉴别、访问控制、抗否认、入侵检测、审计等安全服务。从安全应用角度看,指挥信息系统的安全控制包括实体安全、运行安全、数据安全和内容安全。从信息安全属性角度看,指挥信息系统的安全控制涉及信息的机密性、完整性、可用性、抗否性、真实性和可控性[3]。指挥信息系统安全控制基本框架如图5所示。

图5 指挥信息系统安全控制基本框架

4 指挥信息系统安全控制技术体系

在实际的指挥信息系统中,实现信息网络安全控制的基础在于建立起由检测、保护与恢复构成的安全控制回路[4]。针对不同的安全属性,需要采用不同的安全控制机制实现这些控制环节。机密性需要使用检测与隐藏机制;完整性需要综合使用鉴别、数字签名和消息认证机制;可用性需要综合使用检测、反馈和鉴别机制。机密性需要综合运用加密、隐藏、访问控制和流量控制机制;完整性需要综合运用公证、数字签名、消息认证、差错控制和鉴别机制;可用性需要综合运用路由控制和流量控制机制。机密性、完整性和可用性的恢复需要综合采用备份与恢复机制。安全控制服务和控制机制最终都要通过各种安全控制技术实现。目前常用的安全控制技术包括结构控制技术、加密控制技术、代码控制技术、流量控制技术、访问控制技术、鉴别控制技术、检测响应技术、蜜罐设防技术、防病毒技术和容错冗余技术[5]。指挥信息系统安全控制技术体系如图6所示。

图6 指挥信息系统安全控制技术体系

5 信息网络安全控制系统

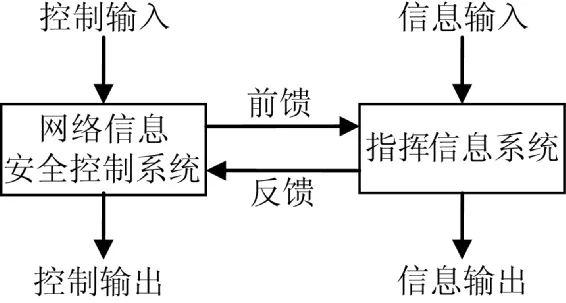

指挥信息系统安全控制是通过信息网络安全控制系统实施的,安全控制系统可根据安全控制的需求为指挥信息系统提供相应的安全控制服务,这些服务可对系统结构进行安全改造,对系统行为进行检测与控制,对系统的输入/输出信息流进行安全调节,实现预定的安全控制目标[7]。安全控制系统与指挥信息系统之间的作用关系如图7所示。

图7 安全控制系统与指挥信息系统的关系

5.1 安全控制系统体系结构

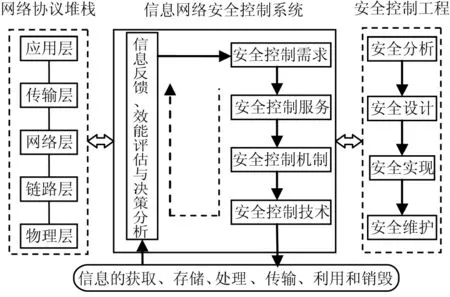

从信息流的角度出发,安全控制系统要对整个信息生命周期进行安全控制[8],它是以安全控制需求为牵引,以安全控制技术为基础,通过安全控制服务和安全控制机制对信息网络进行安全控制的。安全控制的效果通过信息检测、效能评估、决策分析等手段反馈给控制方,形成改进的安全控制需求和新一轮的控制。安全控制系统的体系结构,如图8所示。

图8 安全控制系统体系结构

5.2 安全控制系统的组成及功能

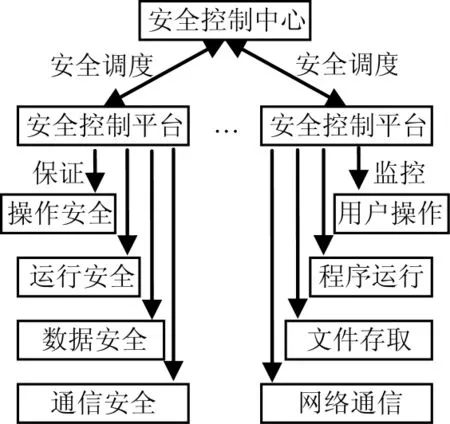

信息网络安全控制系统由集中的安全控制中心、基于客户端的安全控制平台及它们之间的控制通路组成,实现的安全控制功能主要是监控用户操作、程序运行、文件存取和网络通信,如图9所示。通常,安全控制平台根据不同的安全控制需求把安全控制技术组合起来,实现功能或性能不同的安全控制机制。安全控制平台实时监测和捕获流经系统监测网段的网络数据流,采集和过滤原始数据资料,产生约定格式的事件,并将它们提交给安全控制中心进行融合分析,判断系统是否存在异常情况。安全控制中心结合安全评估的指标和系统的安全目标,进行系统安全性能评估。根据评估结果,安全控制中心将控制任务分割成子任务分配给各个安全控制平台完成。

图9 安全控制系统主要功能

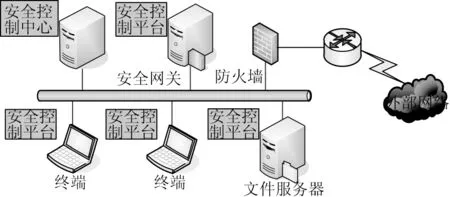

信息网络安全控制系统的一般拓扑结构,如图10所示。

图10 信息网络安全控制系统的一般拓扑结构

6 结束语

确保指挥信息系统信息网络安全是赢得制信息权的基础和重要保障。本文以网络控制论为理论指导,以提高指挥信息系统安全可控性为目标,针对指挥信息系统结构模型及面临的安全威胁,建立了指挥信息系统安全控制的基本框架和技术体系,明确了信息网络安全控制的核心内容和技术措施,并举例分析了安全控制系统的体系结构及组成功能,对于解决指挥信息系统的安全防护问题具有很好的借鉴和指导作用。

[1]维纳N.控制论[M].北京:科学出版社,1985.

[2]王雨田.控制论、信息论、系统科学与哲学[M].北京:中国人民大学出版社,1986.

[3]卢 昱.网络控制论概论[M].北京:国防工业出版社,2005.

[4]Information Processing Systems-Open Systems Interconnection-Base Reference Model-Part2:Security Architecture[EB/OL].http://www.iso.org.1989.

[5]卢 昱,王 宇.计算机网络安全与控制技术[M].北京:科学出版社,2005.

[6]王朝阳,叶 飞.炮兵指挥系统网络安全需求[J].四川兵工学报,2010,31(1):67-69.

[7]李 波.受控网络安全控制系统设计与实现[D].北京:装备指挥技术学院,2006:6-7.

[8]张红旗.信息网络安全[M].北京:清华大学出版社,2002.

Research on Security Control of Info-Net for Command Information System

JIN Zhao,YANG Wen,LI Ying-hua,LIANG Liang

(Unit 63880 of PLA,Luoyang 471003,China)

Focus on the security of Info-Net for command information system of our army,this paper analyses the configuration and the current safety threaten of command information system,use the theory and method of Network Cybernetics to establish basic framework and technology architecture of security control for command information system,defines the kernel and measures of security control,illustrates the architecture framework and function of security control system.It provides a new method to effectively protect the security of Info-Net for command information system.

command information system,Info-Net,security control,security control system

X944

A

1002-0640(2014)11-0097-04

2013-08-05

2013-10-07

金 朝(1979- ),男,河南洛阳人,硕士,工程师。研究方向:电子对抗训练。