一种自学习增量更新的被动安全研究

何 旭

(达州职业技术学院 四川 635001)

0 引言

主动安全防御是对正常的网络行为建立模型,将所有的网络形为数据与保存在模型内正常模式匹配比较,如果不在正常范围以内就认为是攻击行为。从而就可以检测任何未知入侵。被动安全防御是对已经发现的入侵方式,经过分析后给出其特征进而来构建攻击特征集,然后在网络中寻找与之匹配的行为,从而起到检测作用。

网络运行的实时信息最能够反映网络安全状态的指标,实时安全性主要是指对事件告警、流量监测方面的数据分析,网络攻击、系统自身的脆弱性和服务等信息都是实时安全性的重要量度指标[1][2]。信息安全管理人员对所管理单位的信息安全通过风险效益分析,以确定存在哪些风险需要立即解决,通常采用“前瞻性”方法检查网络可能在将来被利用的漏洞来降低安全风险[3]。

分析认为入侵不是按固定概率分布攻击入侵行为,相反可以考虑一种博弈论安全策略并假设最坏情况入侵,这样定义的模型可以用两个属性足够反应安全策略[4]。首先没有一个单一的攻击是灾难性的,也就是说防御能够经受得起大量的攻击。其次,防御策略是可变的,也就是说信息安全管理人员根据需要可以随时重新布置防御策略,例如可以重新配置防火墙规则从而提高数据访问规则[5]。

1 形式化被动安全模型

通过形式化方法建立一个入侵与防御的理论模型,模型能够表示网络、复杂→软→件系统的组件,因特网等[6]。

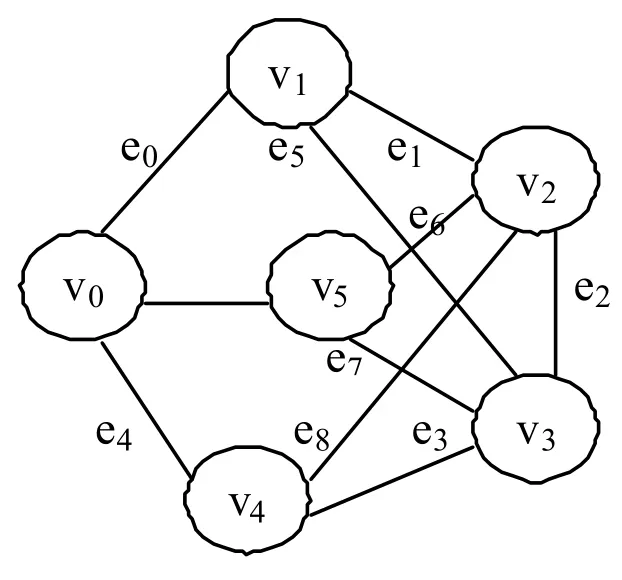

用有向图(V,E)定义入侵者与防御者之间的系统关系,如图1所示。每个顶点v(∈)表示系统的一个状态,每条边e(∈)表示入侵者能够诱发的状态转换[7]。如,一个顶点表示网络中的计算机已经受到入侵威胁,网络将两台计算机连接起来用一条边表示,这样一条边就表示已经危害了第一台计算机的入侵者可能危害到第二台计算机[8]。

在该模型中,入侵者可以选择其中任何一个顶点开始的一条路径,这样就可以将入侵视作通过一系列使用包括路径的边来标明状态转换的驱动系统。

1.1 入侵激励

在每个顶点通过附加一个非负的rwd值来建立表示入侵诱因的激励机制,rwd对于入侵者来讲表示通过顶点系统的状态。一般地,设开始顶点有0个rwd值,要求入侵者在获得好处前承担一些行动,不管什么时候入侵者进行入侵,入侵者都获得等于在入侵路径已经访问顶点的rwd之和额度的pay值。即,pay(a)=∑∈avarwd)(。如图1中,如果入侵者既危害了节点v0又危害节点v1,则入侵者获得2个rwd[9]。

图1 数据中心形式化模型示意图

1.2 防御成本

防御者有一个固定的防御预算B>0和防御分配b,防御者能够在有向图的边界之间分配B。对于b而言,所有e∈满足d(e)≥0且∑e∈E→d(e)≤B。这样,防御者通过边的预算调配制定在什么地方部署企业安全资源的决策,从而通过DB,E的边集E表示可用预算B的分配集。该模型的防御边界,防御者使得入侵者在入侵中使用边界更加困难,防御者的每个防御预算单元分配值 cst给一条边,该值对于入侵者在入侵过程中必须使用边去给付,每条边用w表示防御状态转换程度。例如,同时运行FTP与SMTP的服务器与仅运行一个FTP服务的服务器相比有更多w。这样入侵者必须给付cst以通过边,即:cst(a,d)=∑e∈ad(e)/w(e)。分配防御预算给边不是减少边的入侵值w,防御面越大,就需要更多的预算分配建立入侵成本值。

1.3 入侵收益

为了评价本模型的防御策略,使用入侵收益(Inc)进行评价。

如果防御者降低Inc,用该度量去评估防御策略,入侵者将被阻止入侵系统。一个纯粹理性的入侵者将登录入侵使 Inc最大化。

2 模型算法

便于分析该安全模型,使用入侵者与防御者作为自学习被动防御策略,防御者选择一个防御,然后入侵者选择一个入侵,被动防御事先并不知道系统存在的所有脆弱性。

2.1 算法描述

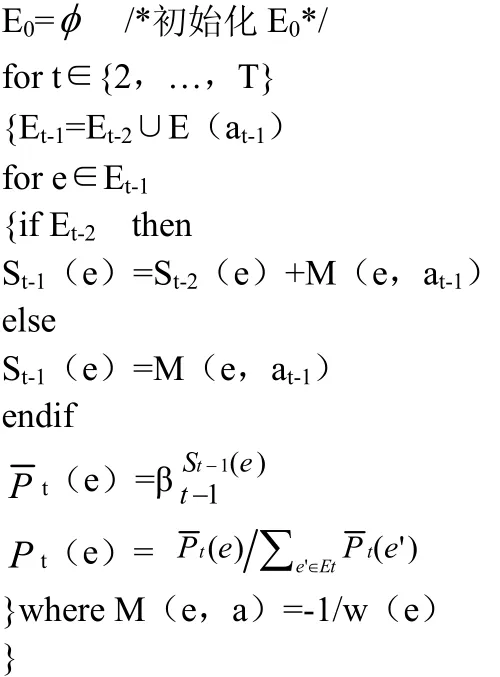

按如下形式化算法描述防御者与入侵者循环迭代,在每一次循环t从1到T:首先,防御者选择边界e(∈)的防御分配dt(e);其次,入侵者选择一个入侵路径at;再次,路径at与入侵值 w(e)(e∈at)由防御者泄漏;最后,入侵者成本cst(at,dt)并获得 pay(at)。隐藏边界的被动防御策略算法描述如下:

2.2 算法分析

上述算法是一个基于倍增量更新自学习的被动防御策略算法。在入侵路径中算法倍速地增量边界,通过分配更多预算给容易防御的边界将入侵值给用户。当新边界暴露的时候,算法从已经暴露的边界重新分配相同预算给新暴露的边界。使用形式化防御分配pt(e)描述算法,其中pt(e)=dt(e)/B。对于非入侵边界和正在访问每个顶点的入侵者rwd来讲,该算法是强健的。

算法描述在第tth次入侵中,算法更新暴露给该点的边界集Et,同时也更新到现在为止使用入侵的次数e的权重计数s(te)。对于已经暴露的每一条边,防御分配pt+1(e)被选择作为使标准化所有边e(∈Et)之和。这样,在t循环的任何边界入侵将有其防御配额加强。参数β控制防御者如何主动地分配防御预算给最近入侵的边界。如果β无限小,防御者将移动整个防御预算给具有最小入侵表面的最近入侵路径的边。如果β无限大,防御者将不是非常敏捷的,相反将防御预算给初始分配。对于β的适当值,算法收敛于最优防御策略。

2.3 算法收敛性

算法的平均入侵者收益收敛于→最佳主动防御的平均入侵者收益。一般地,在任何系统(,,w,rwd,s)和任何入侵序列,如果防御分配由具有序列βs=1/的参数得出。对于所有的主动防御策略d*∈DB,E,都有,即入侵值的倒数。

3 应用案例

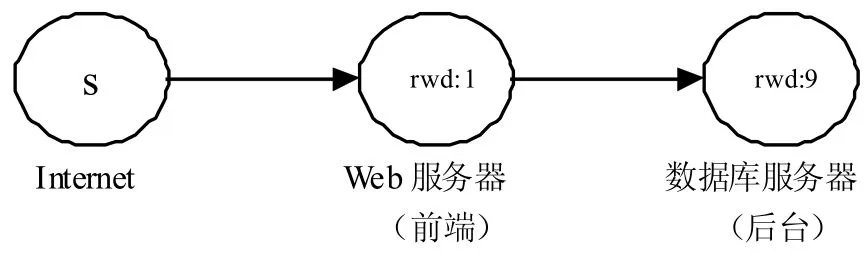

在信息安全实际应用策略布置中,策略配置可以利用该模型布置深度防御。这样,尝试防御就可以提升许多策略系统中作为优化防御[10]。例如,考虑如图2所表示的入侵图是通用企业级数据中心简化图[11]。尽管防御者接收到最大rwd威胁到后台数据库服务器,但是同样接收到许多rwd也威胁前端web服务器。然而,前端Web服务器与后台数据库服务器相比较有大量入侵额度pay,这是因为前端服务器暴露更多Web应用的接口,数据库服务器仅暴露简单的SQL接口。分配防御策略给最外边界表示使用复杂 Web应用防火墙代替数据访问控制列表的方法来保护敏感的数据信息[12]。

图2 数据中心网络图简化的入侵图

如果优化防御策略分配预算一半给最外边界和一半给最内边界,限制入侵者的入侵收益。这样,配置整个策略给最内边界(如,仅防御数据库)则是灾难性,这是因为入侵者使用零代价就可能简单地入侵前端,获得无限制的入侵收益。配置整个策略给最外边界具有脆弱性,因为入侵者可能入侵数据库同样可以获得多个入侵收益。

4 结论

自学习增量更新形式化安全模型体现入侵与防御之间复杂相互作用的一种抽象。研究结果能够为信息安全管理人员提供采用监控,以提供检测和分析入侵者工具,这些工具可以提升集中处理攻击;能够使安全管理人员对入侵检测更加敏捷,一旦侦测到入侵者利用系统漏洞,就能让安全管理人员快速地推出更新安全补丁。

在某些情况下,主动安全在性能上更具有安全性,但是在“下一轮”入侵反应上可能不适应用于抵御灾难性攻击,这是因为主动安全没有“下一轮”攻击的数据信息,研究结果对于“下一轮”入侵信息的有效性和局限性提供参考。

[1]席荣荣,云晓春,金舒原等.网络安全态势感知研究综述[J].计算机应用,2012,32(1):1-4,59.

[2]何旭.一种可扩展 Web模型安全机制[J].计算机系统应用,2012,8:89-93.

[3]Kark,K.,Penn,J.,Dill,A.2008 CISO priorities:The right objectives but the wrong focus[J].Le Magazine de la Sécurité Informatique,April 2009.

[4]Friedberg,J.Internet fraud battlefield[Z].http://www.ftc.gov/ bcp/ workshops/ proofpositive/ Battlefield_Overview.pdf.April 2007.

[5]季庆光,冯登国.对几类重要网络安全协议形式模型的分析[J].计算机学报,2005,28(07):1071-1083.

[6]宗丽臻,谢圣献,李俊青.P2P网络中基于评价相似度的信任模型研究[J].计算机工程与设计,2011,32(1):32-35.

[7]Barth,A.,Rubinstein,B.I.P.,Sundararajan,M.A learn ing-based approach to reactive security[Z].http://arxiv.org/abs/0912.1155,2009.

[8]Cavusoglu,H.,Raghunathan,S.,Yue,W.Decision-th eoretic and game-theoretic approaches to IT security invest ment[J].Journal of Management Information Systems,2008,25(2):281-304.

[9]Miura-Ko,R.,Bambos,N.:SecureRank.A risk-based vulnerability management scheme for computing infrastructur es[C].In:Proceedings of IEEE International Conference on Communications,2007:1455–1460.

[10]李庆朋,王布宏,王晓东等.基于最优攻击路径的网络安全增强策略研究[J].计算机科学,2013,40(4):152-154

[11]Fultz,N.,Grossklags,J.Blue versus Red:Towards a model of distributed security attacks.Proceedings of the Thi rteenth International Conference Financial Cryptography and Data Security,February 2009.

[12]Beard,C.Introducing Test Pilot[Z].http://labs.mozilla.com/2008/03/introducing-test-pilot/.March 2008.