可证明安全的轻量级无服务型RFID安全搜索协议*

王 鑫,贾庆轩,高 欣,赵 兵,崔宝江

(1.北京邮电大学 自动化学院,北京 100876;2.中国电力科学研究院,北京 100192;3.北京邮电大学 计算机学院,北京 100876)

RFID技术具有非接触式读取、批量读取及可适用于恶劣环境等诸多优点.因此,RFID技术在识别、传感定位、物流跟踪等领域受到广泛关注,并不断被开发出新的用途[1].然而,大规模推广使安全与隐私问题日益凸显,成为制约其发展的关键因素,利用无线信道非接触式读取在带来便利的同时也为攻击者提供了良好的攻击条件,利用被动攻击可致使公司数据及顾客个人隐私泄漏、恶意跟踪等后果,利用主动攻击可使RFID系统瘫痪,标签与读写器之间的认证被永久性破坏,进而导致物品流失等严重后果.同时,出于成本考虑,在实际应用中一般选用被动式标签,其通过读写器电磁耦合提供能量,因而,具有计算能力弱 、存储能力低的特点.传统安全协议类似SSL/TLS可提供安全可靠的信道,但由于其耗能较大,并不适应于被动标签.因此,设计轻量级或超轻量级的RFID安全协议成为亟需解决的关键问题.

目前,大多RFID安全协议主要针对具有后台服务器的情况进行相关设计.文献[2]根据标签支持的加密运算对RFID安全协议进行了分类:成熟类安全协议,其标签支持成熟加密算法如ECC,AES,DES及非对称加密体制[3];轻量级安全协议,其标签支持HASH函数、随机数生成、冗余校验码等计算量较小的运算[4-5];超轻量级安全协议,其利用异或、且、非等位运算对交互数据进行加密[6].其中,成熟类安全协议虽然可提供高等级安全防护,然而对标签计算性能要求较高仅能在有源标签上运行,故无法得到广泛应用.超轻量级安全协议对标签计算性能要求极低,然而目前提出的大多数该类协议易受去同步攻击、全泄漏攻击和跟踪攻击等常见攻击手段的攻击[7].相比之下轻量级安全协议使用HASH函数等较为轻量的加密函数在提供较高安全等级防护的同时对标签的要求也较低.同时,由于近年来的硬件加工工艺进步使得低价无源RFID标签可有效支持HASH函数等加密运算[8].虽然具有后台服务器的安全协议可提供有效的无线信道安全防护,然而,在许多实际应用中需要读写器进行移动操作,例如电力系统中掌机对其电表RFID标签的识别需要掌机进行移动识别等应用情况.对无服务型RFID安全协议进行研究有助于提升系统的灵活性,可移动读写器更加适用于实际应用环境.进一步,在许多实际应用中只需对单个标签进行认证和识别,无需对可识别范围内所有标签进行安全认证.

鉴于无服务器应用环境,目前,针对RFID搜索协议的研究较少,文献[9-10]对标签搜索协议进行了研究并设计了相关安全协议,其通过非目标标签随机概率应答读写器搜索信号以防护目标标签隐私性,但只进行了简单论证和非形式化证明,其安全性并没有得到严格的证明,因此,易受延迟攻击等攻击手段的攻击[11].文献[12]利用伪随机函数及动态分散种子更新机制以实现对标签安全搜索过程当中的无线信道安全,然而分散种子动态更新使得其易受去同步攻击方式的攻击.文献[8]在之前研究的基础上提出了安全性较高的搜索协议,使用对被动标签较难实现的AES算法对交互信息进行加密,算法复杂度较高,难以推广.文献[13]提出了一种轻量级无服务型搜索协议,并在UC框架下证明了其具有通用可组合安全性,具有实现简单,算法复杂度低的优点,然而其仍然存在泄露隐私性及易受去同步化攻击等弱点.同时,以上文献对搜索协议的研究没有考虑实际运行环境下移动读写器的安全性,仅对其读写器与标签之间的信道进行了相应的安全防护措施.

本文基于松散时间戳与HASH函数相结合的方式设计了一个轻量级无服务型搜索安全协议.协议限定了读写器时间权限进而保证了读写器安全性,并利用碰撞的思想保证了目标标签隐私性.在UC框架和标准安全模型下分别证明了其安全性,使其具有双向认证安全搜索、通用可组合安全性和强隐私性等安全特性.

1 设计搜索协议需满足的安全属性

RFID搜索协议可快速确定目标标签的存在性,为保障安全性与隐私性,安全搜索协议需满足以下安全属性:

1)可用性.攻击者利用去同步攻击使标签迁移到不可认证状态,即读写器与标签之间的共享信息不同步,从而导致合法标签和读写器不能正确有效地识别对方,使其认证识别功能失效.因此,协议应抗去同步化攻击.

2)认证性.读写器通过获得标签证明(利用共享信息计算),进而证明标签应答信息的正确性,以此来认定目标标签的存在性和合法性.搜索过程应保证匿名认证,即标签的唯一标识对通信链路监听者不可知.

3)隐私性.包括标签匿名性和不可追踪性,标签的匿名性保证了攻击者通过相应的攻击策略并不能获得标签的任何相关信息;不可追踪性保证了攻击者不能通过分析协议交互信息进而实现对某个标签的跟踪.

4)并发安全性.RFID搜索协议的运行处于物联网协议底层.因此,保证搜索协议在UC框架下安全是RFID系统安全的必然要求.

2 可证明安全

本文通过可证明安全来保证协议具有安全性和隐私性.UC框架下证明协议的安全性其优点在于保证协议的并发安全性,使协议可并发运行于复杂环境;标准安全模型的优点在于分析协议的孤立安全性.本文从两个层面上对协议安全性进行相关证明,以下对UC框架和标准安全模型进行简要说明.

2.1 UC框架

为适应复杂应用环境,单个协议经常会多次运行在并发网络环境中.UC框架的优点在于可实现模块化设计,在UC框架下保证安全性就可以保证其具有并发安全性[14].RFID标签与读写器之间的安全协议属于物联网底层协议,具有高并发性和应用环境多样复杂等特点,因此,有必要在UC框架下证明协议的并发安全性.

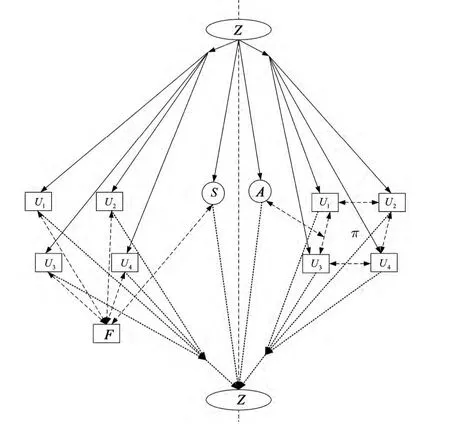

UC安全框架证明过程如图1所示,首先设定协议π的参与者为ITM(交互式图灵机),包括(U1,U2,…,Ui,…,Un)及现实环境攻击者A.理想环境下虚拟参与者U1,U2,…,Ui,…,Un,理想攻击者S及理想功能F,F代表协议需要满足的安全属性,参与者与S给予F输入,F相应给出输出,充当不可攻破的可信第三方.在这两种情况下引入环境机Z,Z代表协议运行外部环境(包括并发运行的其他协议,如用户等),Z能够为参与者及攻击者提供任意输入.最后,Z收集真实环境下和理想环境下参与者和攻击者的全局输出,进而判断Z是在与真实攻击者A存在的情况下真实协议交互还是与理想攻击者S存在的情况下理想环境交互,若Z不能区分这两种情况,则可证明协议满足UC安全.

2.2 标准安全模型

标准安全模型首先设定攻击者A的攻击目标.然后,根据协议实际运行,A调用一系列功能预言机从而形成攻击策略,其反应了A的攻击能力.若A在概率多项式时间(PPT)内成功达到攻击目标的概率可以忽略,则协议在标准模型下是安全的[15].这里假设A对信道具有完全控制能力,即A可调用预言机如下.

1)O1(πsearch):获取读写器与标签之间的交互消息;

2)O2(πsearch,tag,m1,m2):发送挑战消息m1给标签并获得返回的应答消息m2;

3)O3(πsearch,Reader,m3,m4):发送消息 m3给读写器并获得返回应答消息m4;

4)O4(πsearch,Reader,tag):篡改交互消息.

图1 UC安全性证明Fig.1 Universal composable security certificate

攻击实验Exp(A)分为两个阶段,学习阶段和猜测阶段.

在学习阶段A可调用预言机O ∈ {O1,O2,O3,O4}进行监听、打断、篡改读写器和标签之间的交互消息,以此来进行攻击知识积累.

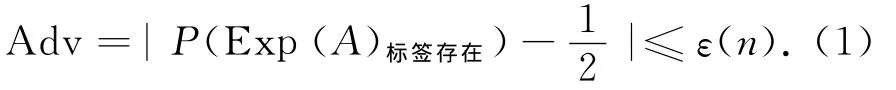

在猜测阶段A根据学习阶段的知识积累进行判断并得出攻击结论,安全搜索协议的攻击目标为A通过分析可判定标签是否存在,若A在PPT内成功的概率与掷硬币的概率相等,则攻击实验失败,即攻击者成功的优势Adv满足:

否则,A的攻击实验Exp(A)成功,协议不满足标准安全模型下的安全性.

3 RFID安全搜索协议

以下对提出的安全搜索协议进行具体阐述.首先,读写器在CA处下载Li时,利用SSL/TLS协议协商会话密钥的过程中加入系统当前时间作为分散因子,从而限定了规定时间内读写器定时到系统处更新原有列表,使读写器在一定时间间隔内到CA处进行“报道”,实现了时间权限管理,同时,实现了读写器标识更新和读写器列表定时更新,将标签密钥与读写器标识码进行HASH绑定,即使读写器列表泄露,攻击者也不能得到标签密钥,因而可抵抗标签仿造攻击.提出松散时间戳和碰撞机制相结合的方式实现了对标签隐私性和抗跟踪性的防护,防止了恶意跟踪和目标标签存在性泄露.其协议流程如图2所示.

图2 搜索协议流程图Fig.2 Flow chart of search protocol

3.1 协议初始化

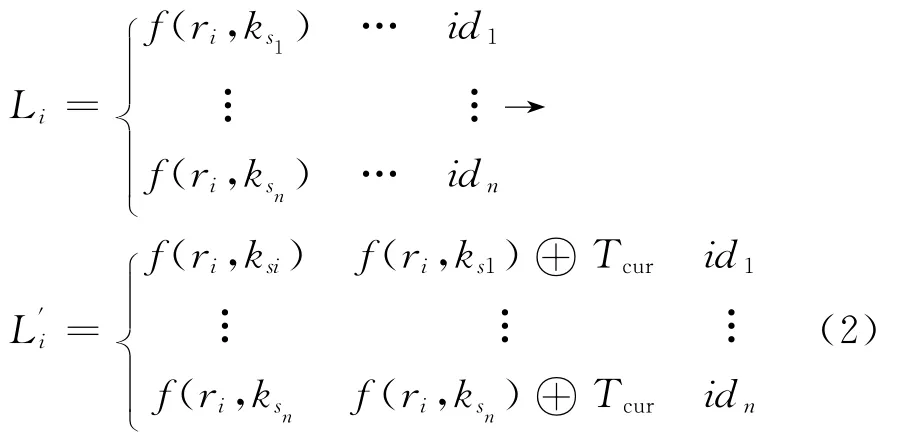

读写器在CA处利用SSL/TLS协议进行认证,并获得与CA中心共享的会话密钥.在预主密钥的协商中加入新的分散因子:CA当前时间Ts,协商后的会话密钥为ksc=hash(TS,ns,nc,…),并规定读写器唯一标识为rt=hash(TS,Rid),在完成标签搜索任务后,在规定时限读写器需到CA中心注册新标识rt.超过时限后读写器自行删除内部列表,CA中心对该读写器发起警报认定其违规操作并作标记,时限取决于系统安全等级要求以及完成不同搜索任务所需时长.其后,CA中心利用数字证书对认证通过后的读写器下发认证列表Li,读写器根据自身当前时间计算新的列表L′i,Tcur为当前读写器时间:

3.2 协议执行步骤

协议执行流程如下:

1)读写器确定搜索目标标签Tj,令Tj在搜索列表L′i中的相应值为GT=f(rj,ksj)⊕Tcur,同时,取随机数nr∈R{0,1 }l,计算A和B.

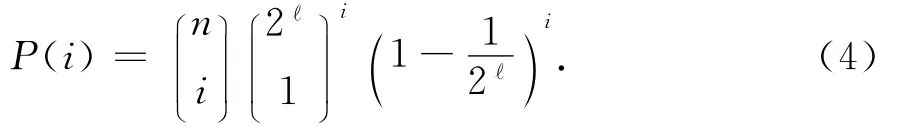

假定f(nr,idj,GT)长度 为k位,A 为f(nr,idj,GT)的前ℓ位,剩余部分为B,则根据实际运行环境中标签数量及需要达到的安全等级确定ℓ,f为HASH函数,在总标签数为n的情况下,i个标签具有相同ℓ位前缀的概率为P(i).根据 HASH函数特性,经HASH运算后,其结果独立均匀分布,因此有:

由此可知:

E(i)为i个标签具有相同ℓ位前缀的期望,当E(i)≥L(L≥2)时,有至少平均L个标签对搜索信号进行应答.因此,即使在目标标签不存在的情况下,仍然可能有标签应答,A不能判断目标标签的存在性,保证了目标标签的隐私性.这里可以调节ℓ的长度进而控制应答标签的数量,ℓ越小则L越大,目标标签隐私性越强,然而,其搜索速度越慢.因此,可根据具体应用环境设定ℓ来满足隐私性要求和搜索速度要求,其思想在于利用数据串前缀碰撞的思想对目标标签隐私性进行了安全防护.随后,读写器发送A,nr,Tcur,ri给标签.

2)标签根据接收到的nr,Tcur,ri,并利用自身保存的密钥ks1及自身标识ID计算相应的A′和B′:

标签进一步比对A′是否等于接收到的A,若相等,则标签认定自身为目标标签,否则认为为非目标标签,不应答.同时,比对自身保存时间Tlast与接收到的时间戳Tcur,令

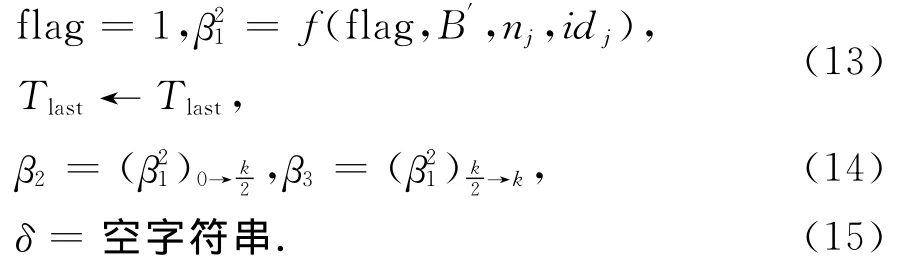

若TΔ>0,则取随机数nj为空字符串,并做如下计算:

同时,将标签时钟Tlast置为Tcur:

否则,取nj∈R{0,1 }l:

发送flag‖nj‖β2‖δ 给读写器,标签保存β3,Tcur,并发送flag‖nj‖β2‖δ给读写器,这里通过松散时间戳比对,使协议可有效抵抗重放攻击等攻击手段.

3)读写器接收到flag‖nj‖β2‖δ,首先判断flag值,若flag=0,利用自身保存值对应地计算B和β2,并比对如下值:

若相等,则判定该标签为目标标签,这里令:

否则,判定标签为非目标标签.

若flag=1,则利用nj计算:

并判定:β′2=β2,若相等则该标签为目标标签,但目标标签的时间戳不正确,需进行修改,这里令:

否则,判定标签为非目标标签.

在判定为目标标签的情况下,发送β′3给标签,否则,β′3为任意随机数.

4)标签接收到读写器发送的β′3,比对自身保存的β3与接收到的β′3,若相等,则置Tlast为Tcur,否则,保持Tlast不变.目标标签可以通过β′3确认自己的目标身份地位,同时实现了对读写器的安全认证.

4 安全性分析

4.1 并发安全性

UC安全性需根据协议所要满足的安全属性,设计理想功能F并进行形式化与抽象,然后通过构造理想环境下的攻击者^A来模拟真实环境下敌手的行为.若Z不能区分两种环境下攻击者的行为,则证明协议实现了并发安全性.

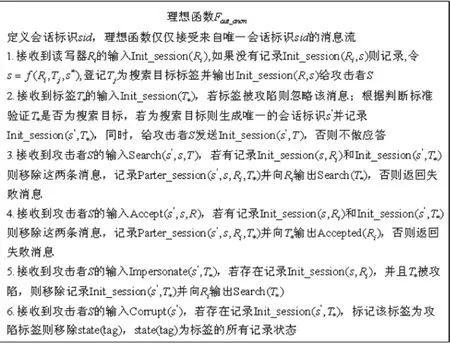

4.1.1 RFID搜索协议理想功能

定义理想功能为Faut_anon,使其满足认证性和匿名搜索性,如图3所示.

图3 理想函数Fig.3 Ideal function

1)在UC框架下,搜索会话唯一标识符sid反映了协议外部环境,搜索协议的所有参与者共享同一sid,Z最开始被激活,随后标签和读写器被激活,当标签和读写器之间没有激活发生时,Z再次被激活并输出判定结果.

2)参与者包括标签和读写器,搜索会话sid当中包括单一读写器和多个实体标签,一次sid包括多个子会话s.成功完成对指定标签的搜索任务后,读写器认定目标标签的存在性.

3)Faut_anon中攻击者只能获得其交互实体的主客体关系.即Init_session(R,s)和Init_session(s′,T)仅仅反映了该实体为标签还是读写器,因此,实现了匿名性.在搜索过程中利用碰撞机制实现了多个标签判定其自身为目标标签,从而,攻击者无法判断目标标签是否存在,更不能判定目标标签具体为哪个标签.

4)通过Search消息,读写器可实现对目标标签的认证及识别;通过Accept消息,实现标签对读写器的认证;攻击者可通过Corrupt攻陷标签,攻陷后攻击者获得了标签的所有内部状态.在理想仿真下,对攻陷标签状态的删除将对攻陷标签的控制权转移给了攻击者S.

4.1.2 UC安全性分析

结论1 提出的安全搜索协议πsearch可实现理想功能Faut_anon,从而具有通用可组合性.

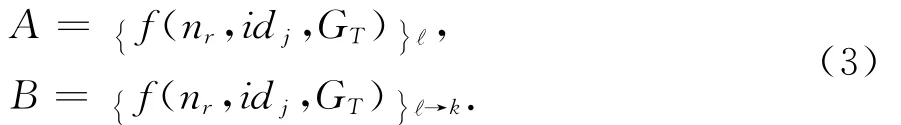

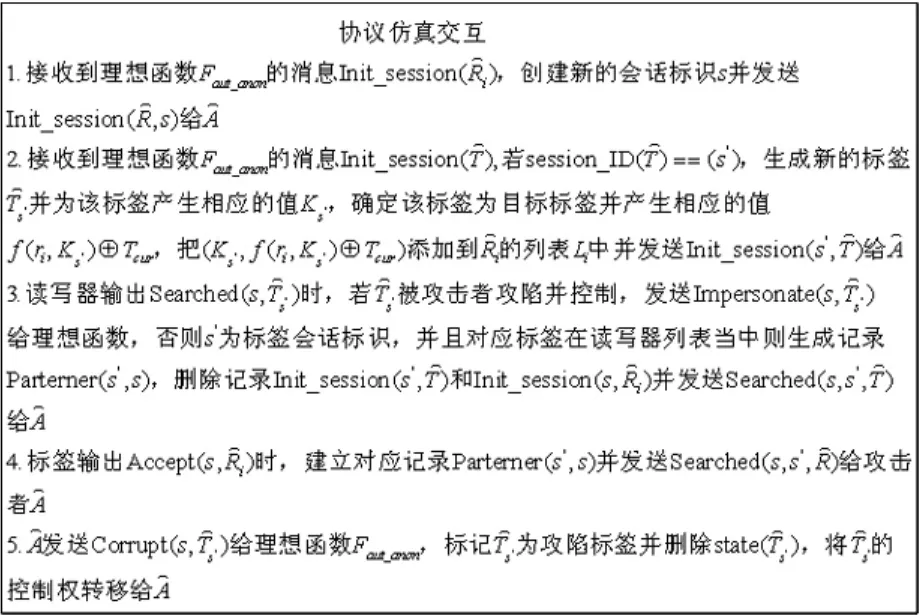

证 构造了真实环境下读写器R,标签T和攻击 者 A 的 副 本 ^R,^T,^A ,并 将 真 实 环 境 下{R T A}之间的消息传输等价转换到理想环境下{^R ^T ^A }的消息 交 互.通 过{^R ^T ^A }与Z之间的交互来仿真真实协议运行过程,Faut_anon给出了{^R ^T ^A }之间的仿真交互方式,其仿真交互如图4所示.

图4 协议仿真交互Fig.4 Protocol simulation interaction

由图4可知,若标签被攻陷则仿真可成功将真实协议运行情况下的攻击者转化为理想环境下的理想攻击者^A,对于环境机Z而言不可区分他们之间的行为,因此,实现了UC框架下的并发安全.

若标签没有被攻陷,假设f为随机噪声源产生的真随机函数,则在子会话中交互消息独立均匀分布.在该假设下,其可区分性仅仅在于理想环境下攻击者^A 对功能 Search(s,^Ts′)和 Accept(s,^Ri)进行干扰的情况下,在实际环境中,相应地使读写器或标签接收攻击者篡改后的消息,其对应于在实际环境下传输消息受篡改的标签和读写器输出与理想环境下子会话s的输出一致.然而,假设f为真随机函数.因此,这种情况不可能发生.

由此可知,若Z可以区分是与真实协议下攻击者A交互还是与理想攻击者^A进行交互,则Z也能区分真随机数和伪随机数.然而,对攻击者而言,在PPT内真随机数和伪随机数区分不可能实现,由此可知,Z也不能区分实际环境下读写器、标签、攻击者交互信息视图与理想环境下理想功能、读写器、标签、攻击者的交互信息视图.因此,协议πsearch可实现UC框架下的安全搜索.

4.2 标准安全模型下证明安全性

结论2 在标准安全模型下,A对搜索协议的目标存在性攻击实验Exp(A)的成功优势Adv≤ε(n),攻击者通过调用预言机O ∈ {O1,O2,O3,O4}判断目标标签是否存在.分以下几种情况进行证明:

1)A调用预言机O1(πsearch)获取读写器与标签之间的交互消息,即协议正常执行流程下,A判断目标标签存在性.A成功的优势Adv≤ε(n).

证 攻击者A在学习阶段获取协议消息体A,nr,Tcur,ri,flag‖nj‖β2‖δ,β′3.在猜测阶段,根据其学习阶段获取信息做出目标标签存在性判定.根据碰撞原理可知,在消息A,nr,Tcur,ri发送后有L个标签应答,即使标签不存在的情况下,仍然有平均L个标签应答,因此,A根据flag‖nj‖β2‖δ无法判断其是否为目标标签;β′3根据是否为目标标签而生成,若为目标标签,则β′3=(β1′1)k/2→k或β′3=(β2′1)k/2→k,否则为任意随机数.若采用真随机函数生成任意随机数的话,则A利用β′3实现对是否为目标标签的判定,其难度等同于区分真随机数与伪随机数,因此,在该情况下Adv≤ε(n).得证.

2)A调用预言机O1(πsearch)获取协议交互消息,在随后的PPT内,攻击者可利用O∈ {O2,O3,O4}重放,篡改消息流,进行自适应攻击来判断目标标签存在性,A成功的优势Adv≤ε(n).

证 攻击者A利用预言机O2拦截搜索消息A*,n*r,T*cur,ri,并重放学习阶段消息A,nr,Tcur,ri.由于TΔ=0,碰撞标签集当中L个标签进行应答,其应答消息为1‖nj‖β2‖δ,β2中加入新的分散因子nj,A无法判断目标标签与非目标标签应答消息的区别,也无法判断同一标签的会话链接性.同时,读写器若接收到重放flag‖nj‖β2‖δ后,若为目标标签的重放消息,则读写器应答β′3=任意随机数,若为非目标标签,则β′3=任意随机数.因此,A无法利用O∈{O2,O3}判定目标标签存在性,可知Adv≤ε(n).进一步,若攻击者同时重放消息A,nr,Tcur,ri及Tcur‖β′3,由于TΔ=0,目标标签自身计算的β3= (β21)k/2→k加入了新的分散因子nj,因此,β′3≠β3,标签对读写器的认证失败.

若A利用预言机O4对消息体进行篡改来验证目标标签存在性,在学习阶段首先收集篡改协议消息后标签或读写器的应答消息,并结合O∈ {O2,O3}进行消息重放等攻击策略,进而在猜测阶段得出结论.首先,A 对消息A,nr,Tcur,ri的篡改是没有必要的,因为,若篡改该消息,则目标标签判定标准发生变化使应答标签发生变化,相应的目标标签也发生变化;对消息体flag‖nj‖β2‖δ进行篡改后,认证通不过,目标标签被读写器认定为非目标标签.因此,应答消息β′3为任意随机数,若为非目标标签,其应答消息β′3仍然为任意随机数,故攻击者无法判断其目标标签的存在性,可知Adv≤ε(n).得证.

结论3 提出的搜索协议可抵抗去同步攻击.

证 标签保存信息为Tlast,ks,id ,其中ks,id 为不变量,与CA中心永久保持同步,虽然Tlast为可变量,但其只参与协议的时间戳比对,即使在不同步的情况下,协议仍然可正常运行.因此,其松散同步性对搜索协议的去同步化攻击影响可以忽略,故协议可有效抵抗去同步攻击.

结论4 提出的搜索协议具有不可追踪性和匿名性.

证 攻击者A调用O∈{O1,O2,O3}收集并发送相同搜索消息,根据应答消息跟踪标签,若应答消息相同则可实现对标签的跟踪.若A发送相同搜索消息A,nr,Tcur,ri,则由于TΔ=0,对β2的计算引入了新的分散因子nj,因此,A无从利用重放搜索消息对标签进行跟踪.即使攻击者利用暴力攻击致使标签自身保存Tlast变为无限大,即首次搜索flag=1,β2中引入nj,在随后的跟踪当中,若A截断β′3的传输,那么Tlast仍然为无限大,因此下次搜索中flag=1,β2中的nj换为新的随机数,A无法跟踪标签.若A不截断β′3的传输,则读写器对标签Tlast进行了修改,A也无法跟踪标签.同时,利用碰撞原理实现了匿名性,平均L个标签进行应答,致使A无法对标签进行区分,可有效保证目标标签匿名性.

5 协议性能分析

受限于RFID标签的计算能力及存储能力,搜索协议的设计有必要考虑标签的存储量、计算量、通信量以及协议的搜索效率.

存储量:搜索协议中标签需保存Tlast,IDj,ksj及中间计算结果Tcur和β′3,因此,运行协议需要的标 签 存 储 量 为 length(T)+ 3length(ID)/2 +length(ks),由此可知,若length(ID)=length(ks)=96,length(T)=64,则所需标签存储量仅为304 bit,低价被动标签即可满足其存储量需求.

计算量:协议采用了HASH运算、异或运算、截取运算,根据文献[2]的分类,轻量级安全协议设计可满足其计算需求,相比于文献[3]的搜索协议,标签增加了一次HASH运算,其主要用来防护标签密钥信息不被攻击者所获取,进而攻击者无法利用攻陷的读写器列表对标签进行伪造,从而提高了安全性.

通信量:读写器发送两个消息体 A,nr,Tcur,ri和β′3,其由于搜索而发生的传输能量消耗较低,读写器具有单独电源供应,传输耗能可不考虑;而标签需传输消息为flag‖nj‖β2‖δ,在标签时间戳不正确的情况下,δ为空字符串,传输数据长度仅仅为flag‖nj‖β2.在标签时间戳正确的情况下,其由于传输flag‖β2‖δ而产生的耗能极低.相比于文献[13]的协议,增加了β′3,然而实现了标签对读写器的安全认证,由此也实现了搜索协议双向认证.

协议搜索效率:读写器通过消息 A,nr,Tcur,ri进行查询,根据碰撞原理,L个标签进行应答,因此,搜索任务仅仅需比对L次标签传输消息.同时,正常情况下标签时间戳正确,因此,读写器可离线计算好β2和δ并保存,在搜索过程中仅需进行比对操作.若A利用暴力攻击漫无目的发送A,nr,Tcur,ri,其中Tcur为无穷大,利用碰撞致使部分标签时间戳变为无穷大的情况下,读写器依然可以利用β′3对目标标签的时间戳更正,进而搜索过程中读写器仅需进行比对计算.因此,读写器仅需比对L次搜索结果,搜索效率为L/2,可通过调节ℓ的长度来满足实际应用场景下隐私强度和搜索效率的要求.

6 结束语

本文设计了一个轻量级无服务RFID安全搜索认证协议,并在UC框架和标准安全模型下证明了协议具有并发安全性、匿名性、不可跟踪性、双向认证性等安全属性,其创新点如下:

1)提出时间权限管理实现了对无服务情况下移动读写器的时间权限管理,读写器在限定时间内需到后台服务器进行签到,保证了移动读写器的安全性.

2)提出利用碰撞思想实现了根据实际应用环境可调节的隐私强度和搜索效率,使多个标签满足搜索条件,进而对目标标签隐私性进行了安全防护.

3)提出松散时间戳与HASH函数相结合的方法实现了搜索协议所需满足的安全属性,松散时间戳仅需标签保存读写器上一次搜索时间并比对时间大小即可,无需标签提供精确时钟计数器,进而适用于低价被动标签.

[1]罗娟,汪云飞,李仁发,等.一种基于B+树的RFID抗冲突算法[J].湖南大学学报:自然科学版,2009,36(6):72-75.LUO Juan,WANG Yun-fei,LI Ren-fa,et al.An anti-collision algorithm in RFID based on B+ tree[J].Journal of Hunan University:Natural Sciences,2009,36(6):72-75.(In Chinese)

[2]CHIEN Hung-yu.SASI:a new ultra-lightweight RFID authentication protocol providing strong authentication and strong integrity[J].IEEE Transactions on Dependable and Secure Computing,2007,4(4):337-340.

[3]LIAO Yi-pin,HSIAO Chih-ming.A secure ECC-based RFID authentication scheme integrated with ID-verifier transfer protocol[J].Ad Hoc Networks,2013,http://dx.doi.org/10.1016/j.adhoc.2013.02.004.

[4]MASOUD H D,YOUSOF F.Improvement of the Hash-based RFID mutual authentication protocol[J].Wireless Personal Communicatios,2013,http://dx.doi.org/10.1007/s11277-013-1358-7.

[5]YEH Tzu-chang,WU Chien-hung,TSENG Yun-min.Improvement of the RFID authentication scheme based on quadratic residues[J].Computer Communications,2011,34(3):337-341.

[6]TIAN Yun,CHEN Gong-liang,LI Jian-hua.A new ultralightweight RFID authentication protocol with permutation[J].IEEE Communications Letters,2012,16(5):702-705.

[7]GILDAS A,XAVIER C,BENJAMIN M.Privacy-friendly synchronized ultralightweight authentication protocols in the storm[J].Journal of Network and Computer Applications,2012,35(2):826-843.

[8]LIM J,KIM S,OH H.A designated query protocol for server-less mobile RFID systems with reader and tag privacy[J].Tsinghua Science and Technology,2012,17(5):521-536.

[9]LEE Chin-feng,CHIEN Hung-yu,LAIH Chi-sung.Serverless RFID authentication and searching protocol with enhanced security [J].International Journal of Communication Systems,2012,25:376-385.

[10]TAN C C,BO S,LI Qun.Secure and serverless RFID authentication and search protocols[J].IEEE Transactions on Wireless Communications,2008,7(3):1400-1407.

[11]MASOUMEH S,PEDRO P,NASOUR B,et al.On the security of Tan et al.serverless RFID authentication and search protocols[C]//RFIDSec'12,2012:1-19.

[12]AHAMED S I,RAHMAN F,HOQUE E,et al.S3PR:secure serverless search protocols for RFID[C]//International Conference on Information Security and Assurance(ISA 2008),Busan,Korea,2008:187-192.

[13]曹峥,邓淼磊.通用可组合的RFID搜索协议[J].华中科技大学学报:自然科学版,2011,4(39):56-59.CAO Zheng,DENG Miao-lei.Universally composable search protocol for RFID[J].Journal of Huazhong University of Science and Technology:Nature Science,2011,4(39):56-59.(In Chinese)

[14]RAN C.Universally composable security:a new paradigm for cryptographic protocols[EB/OL]. (2013-07-16).http://eprint.iacr.org/2000/067/20130717:020004.

[15]SU Chun-hua,LI Ying-jiu,ZHAO Yun-lei,et al.A survey on privacy frameworks for RFID authentication[J].IEICE Transactions on Information and Systems,2012,E95-D(1):2-11.