基于软件可定义无线电的通信干扰新分类方法*

秦 伟,王可人

(电子工程学院,安徽 合肥 230037)

基于软件可定义无线电的通信干扰新分类方法*

秦伟,王可人

(电子工程学院,安徽 合肥 230037)

随着软件可定义无线电技术在无线通信中的广泛应用,传统电子战中的干扰与网络攻击之间的区别变得模糊。为了更好地区分通信干扰与网络攻击,分析了一种基于软件可定义无线电的通信干扰分类方法。与以往通过信号物理参数对干扰进行分类不同的是,该方法主要通过干扰方所拥有的先验信息和干扰方反应的能力来进行分类。最后,讨论已有的干扰技术在所提出的分类方法中的所属类别。

干扰;分类方法;无线通信;抗干扰;电子战

文献[2-3]反映了人们对干扰的认识通常是通过信号的物理参数(例如噪声、音调和脉冲干扰)去定义。与文献[2-3]相反,本文强调干扰方所拥有的先验信息和干扰方所具有的反应能力。因此,我们认为干扰方有单音与多音只是表达一个在同一干扰分类中的可调参数。文献[4]提供了另外一种干扰分类,并进行了分类:连续干扰方、欺骗式干扰方、随机干扰方和按需干扰方。文章把连续干扰方描述为一个发送随机字节而不遵循MAC(Media Access Control)协议的干扰方。欺骗式干扰方发送有规则的数据包,同时服从目标使用的PHY(Port Physical Layer)和MAC层协议。随机干扰是指干扰方在一个随机或设定的时期工作或不工作。最后,按需干扰是指干扰方感知目标信道是否有消息,而且只在有消息时发送干扰信息。这些分类非常适合以上文献的分析,但是忽略了干扰方是已经获得先验信息,以及获得的信息时如何调整信号参数。文献[5]同样研究了类似于文献[2-3]所提到的问题。正如以上文献所述,先前的大部分工作只是研究干扰的特定方面,而没有提供一个基于干扰方可用信息干扰攻击的完整描述。

本文提出一种覆盖通信方面干扰(不同与雷达干扰和无线导航攻击[6])的分类方法。所提出的分类方法并不比以上文献适用范围更广泛,只是关注干扰方所拥有的信息和干扰方对此作出反应的能力。

1 干扰方关键能力

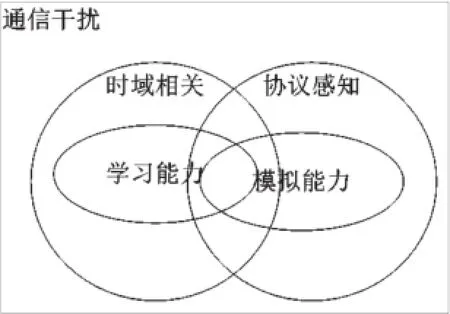

本文对分类方法的主要描述是通过干扰方基于先验信息的基本反应能力,并将这能力分为以下四个主要方面:(1)时域相关;(2)协议感知;(3)学习能力;(4)欺骗能力;

图1展示了干扰方能力之间的相互关系。

图1 干扰方的关键能力及其之间的关系

1.1时域相关

时域相关干扰是以一些方式发送一个在时域中与目标信号相关的一个干扰样式。时域相关意味着干扰方可以窃听到发送机发送的信号,图2展示了它们的几何关系。

图2 三个信道时域相关场景的几何关系

1.2协议感知

协议感知[7-8]是指干扰方可以感知目标信号的协议。信号感知步骤获得的信息应用在攻击选择步骤中作出相应的决定。协议感知攻击中,可能作为攻击目标的结构包括以下部分(考虑不同调制方式具有的特点不同,此处是列举说明):

(1)控制信道或控制子信道;

(2)控制帧或是控制包;

(3)导频;

(4)同步信号;

(5)OFDM的循环前缀。

1.3学习能力

通常,我们定义“学习”这一术语为机器学习(Machine Learning,ML),指系统可以从数据进行学习,而不只是遵从明确的程序指令。本文认为干扰方具有学习能力,就可以根据实际获得的经验修正自己的行为(指成功或不成功的干扰行为或决策)[9]。具备学习能力的干扰方不是简单检测目标信号的波形或从已经给定的干扰波形集中选择一个来执行。它可以检测一个具有抗干扰策略的目标信号,然后研究其本身拥有的不同抗干扰策略并克服它的策略。

通常,学习能力会有一个标签“认知”[10]。然而,一个具备学习能力的认知干扰方与“认知无线电干扰”是不同的。这里的认知无线电干扰是指被设计用来干扰认知无线电网络(主用户模仿攻击[11])的干扰。认知无线电[12-13]中的主用户模仿攻击也几乎不具备学习能力,甚至是非相关的。

学习能力与其他关键能力也息息相关。干扰方的学习能力一定是相关的,因为学习包含侦察目标信号。我们认为学习与协议感知是相互独立的,两者之间的关系如图1所示。

1.4欺骗能力

欺骗式干扰是指这样的情况,即一方成功伪装成另外一方,通过伪造数据或信号获得非法的利益。

协议感知干扰可能包含欺骗式干扰,但是当欺骗式干扰发生时,干扰方一定具备协议感知能力,因为它需要知道确切的目标。确定一个干扰样式是否是欺骗式干扰非常简单,需要接收机必须检测它传送的是噪声还是目标物理层中类似合法的信息。物理层欺骗式干扰和更高层的欺骗式干扰之间的区别很难界定,即使攻击者发送一个类似有效的帧或数据包,这个攻击也不能被确定发生在物理层,而这类攻击可能属于网络攻击范畴。

例如,认知无线电干扰技术中的主用户模仿,根据干扰方发送的特定波形可能会被认为是欺骗式干扰。在主用户模仿攻击中,次用户只能利用能量检测,攻击者必须在特定的信道中发送噪声,使得次用户撤离这个频段并避免使用这个频谱。其他形式的主用户模仿可能是干扰方发送一个类似主用户信号的干扰信号,在这一情形下是物理层欺骗式干扰。

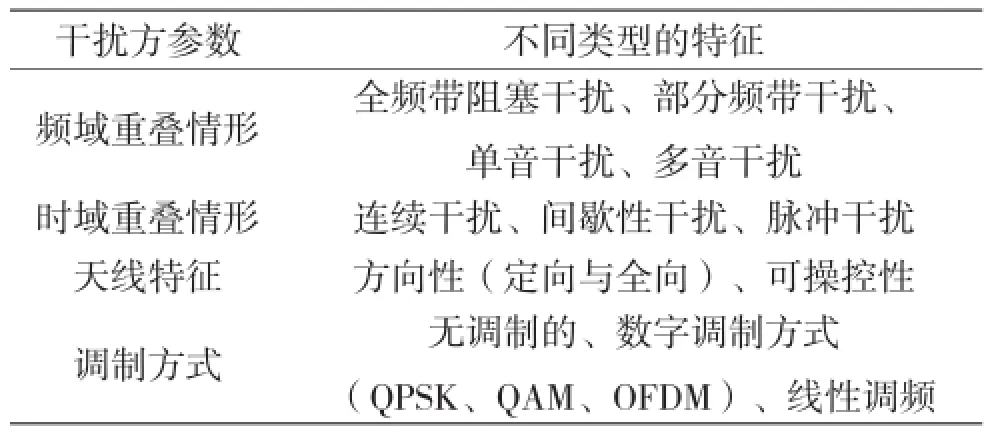

1.5干扰方参数

基于干扰方能力这一主要分类方法,第二级的细化分类方法依据干扰信号的物理参数值。如表1所示,参数实例包括频率和时间与干扰目标重叠的区域、天线方向、波形或干扰方调制方式。

表1 干扰方物理参数分类

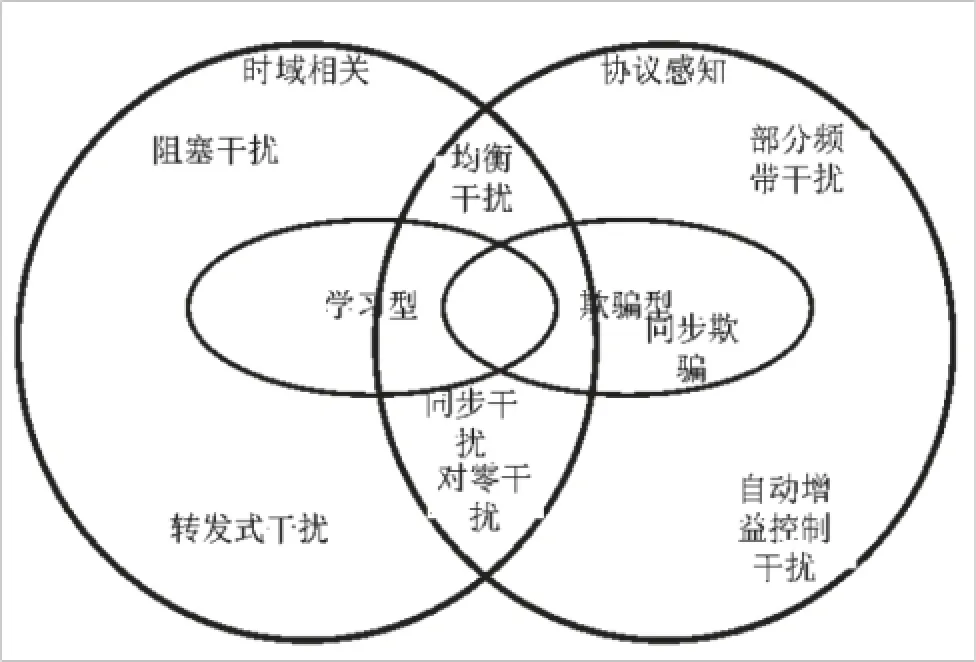

2 特殊干扰攻击实例

这一部分提供几个在公开文献中可以找到的干扰实例,然后讨论它如何在前面部分提到的分类方法中进行分类,如图3所示。

图3 常见干扰技术依据关键干扰方能力的分类

2.1阻塞干扰

Anna said:“You sounded just like your mother then:that’s how she criticizes me – in that tone of voice.”

阻塞干扰是最简单的干扰形式[14],它通常是发送一个类似噪声的能量信号占用目标信号所有时间的全部频谱。因此,它是非相关的,且是非协议感知的。

2.2部分频带干扰

部分频带干扰通常被认为是非相干干扰,因为干扰方在时域中是连续发送干扰信号。

2.3自动增益控制干扰

以AGC(Auto Gain Control)为目标的干扰就是利用极低的占空比和非常高的瞬发功率。通过不连续发送,干扰方可以节约功率,并且在一些情景中更难被检测到[2]。AGC干扰是非相干的,即使特殊的周期和占空比作为重要的参数。抛开假设或目标接收机使用AGC,它同时也是非协议感知的。

2.4均衡干扰

均衡干扰[15]指以任何与均衡相关的结构为目标所进行的干扰。均衡干扰是协议干扰的,因为干扰方必须知道导频的位置。如果导频位于一个专用的子载波上,那么攻击就是非相干的。但是,如果它们在时域中是多路的,那么他们就一定是相干的,以便可以精确干扰导频。

2.5同步干扰

同步干扰[8](同步信号干扰)是简单的精确干扰一个或多个同步信号的过程。同步干扰必须是协议感知的,以了解同步信号的位置。假设同步信号与数据和其他信号是在时间上多路的,它必须是时域相干的。

2.6对零干扰(相位相干)

与发送一个干扰波形噪声不同,对零干扰在目标接收机处接收能量尽可能近零的条件下发送一个结构化的波形[16]。对零干扰仍然需要信号的先验信息,所以对零干扰是协议感知[17]的。

2.7转发式干扰

在转发式干扰中,干扰方把接收到的信号加噪重新发送,或是对一系列的子信道检测后在它检测到一个或多个信道有能量时发送噪声[16]。因而,它是时域相关的。

3 结 语

伴随着越来越复杂的通信系统的产生与发展,复杂的干扰对公共安全、军事和其他关键领域成为一种越来越需重视的威胁。本文介绍的干扰分类方法通过干扰方所拥有的信息和对此信息反应的能力设计干扰类别。这种对于干扰的新观点源于对软件无线电的考虑。此外,理解区分主要干扰类别的关键能力和多维参数空间,可以帮助正确运用抗干扰技术和检测策略。

[1] Cache J,Liu V.Hacking Exposed Wireless:Wireless Security Secrets & Solutions[M].New York:McGraw-Hill Osborne Media,2007.

[2] Adamy D L.EW 101[M].London:Artech House,2000.

[3] Poisel R.Modern Communications Jamming:Principles and Techniques[M].London:Artech House,2011.

[4] Xu W,Trappe W,Zhang Y,et al.The Feasibility of Launching and Detecting Jamming Attacks in Wireless Networks[C]. Proceedings of the 6th ACM International Symposium on Mobile Ad Hoc Networking and Computing,2005:46-57.

[5] Pelechrinis K,Iliofotou M,Krishnamurthy S V.Denial of Service Attacks in Wireless Networks:The Case of Jammers[J].Communications Surveys & Tutorials,2011,13(02):245-257.

[6] Barnum S.Common Attack Pattern Enumeration and Classification (Capec) Schema Description[M].Dulles:Cigital Inc,2008.

[7] Thuente D,Acharya M.Intelligent Jamming in Wireless Networks with Applications to 802.11 b and other networks[C].Proc. of MILCOM,2006.

[8] Lichtman M,Reed J H,Clancy T C,et al.Vulnerability of LTE to Hostile Interference[C].Global Conference on Signal and Information Processing (GlobalSIP),2013:285-288.

[9] Amuru S D,Buehrer R M.Optimal Jamming Strategies in Digital Communications—Impact of Modulation[C].Global Communications Conference (GLOBECOM),2014:1619-1624.

[10] Huang X,Zhang L.An SVM Ensemble Approach Combining Spectral,Structural,and Semantic Features for the Classification of High-resolution Remotely Sensed Imagery[J].Geoscience and Remote Sensing,2013,51(01):257-272.

[11] Chen R,Park J M,Reed J H.Defense Against Primary User Emulation Attacks in Cognitive Radio Networks[J]. Selected Areas in Communications,2008,26(01):25-37.

[12] Mitola III J,Maguire Jr G Q.Cognitive Radio:Making Software Radios More Personal[J].Personal Communicati ons,1999,6(04):13-18.

[13] Clancy T C,Goergen N.Security in Cognitive Radio Networks:Threats and mitigation[C].Cognitive Radio Oriented Wireless Networks and Communications,2008:1-8.

[14] Başar T.The Gaussian Test Channel with an Intelligent Jammer[J].Information Theory,1983, 29(01):152-157.

[15] Clancy T C.Efficient OFDM Denial:Pilot Jamming and Pilot Nulling[C].Communications(ICC),2011 IEEE International Conference on,2011:1-5.

[16] Amuru S D,Buehrer R M.Optimal Jamming Using Delayed Learning[C].Military Communications Conference(MILCOM),2014:1528-1533.

[17] Sesia S.LTE:the UMTS Long Term Evolution[M].New York:John Wiley & Sons,2009.

秦 伟(1995—),男,硕士,主要研究方向为数字通信;

王可人(1957—),男,硕士,教授,博士生导师,主要研究方向为无线通信、信号处理等。

Communication Jamming Taxonomy based on Software-Defined Radio

QIN Wei, WANG Ke-ren

(Electronic Engineering Institute, Hefei Anhui 230037, China)

With the wide application of software defined-radio technology in wireless networks, the distinction of between jamming in traditional electronic warfare and wireless cybersecurity attack become fairly hazy. In order to differentiate communication jammer from cybersecurity attack, a jammer taxonomy for classification of communication jammers is proposed. In contrast to the traditional jammer categorization via physical parameter of the signal, the proposed method implements classification via the a priori information possessed by and reaction capacity of the jammer. Finally, the jamming techniques in literatures and their classification in the proposed classification system are discussed in this paper.

jamming; taxonomy; wireless communication; anti-jamming; electronic war

0 引 言

网络攻击和电子战中的干扰策略有许多相似的地方。例如,早期干扰技术中提到的阻塞干扰与网络DOS洪水攻击[1]相类似。然而,现在的电子战与网络攻击同样是从侦察阶段开始,它们的目的都是为了更好地了解目标的技术特征,然后采取相应的攻击。有关电子战的文献[2]中提到初步的信号智能阶段,同样适用于网络攻击。同时,电子战中的干扰可以获得更大的成果,而不仅仅是使通信拒绝服务。例如,它可以通过强大的私人认证结构,拒绝为使用者接入网络,但是每个网络的认证方法是不一样的。因此,此阶段需要破坏它的保密性、完整性和同一性。由此可以看出,电子战中的干扰与无线网路攻击之间不易区分。因为不同信号类型代表不同的无线通道,所以早期电子战的研究和二战时的干扰是通过信号物理参数来区分干扰方的时代。然而,在诞生了软件可定义无线电后,过去的分类方法限制了人们对干扰的理解。现在需要考虑的问题是干扰方具备什么样的先验信息和干扰方在拥有这些信息后会做出怎样的决策。因此,提出一个新的分类方法变得非常迫切。目的是为了让从事这方面的工作者在大量已知干扰策略的背景下,用一种更符合现代电子战的方式对新发现的干扰和抗干扰策略进行分类。

National Natural Science Foundation of China(No.61171170)

TN91

A

1002-0802(2016)-10-1292-04

10.3969/j.issn.1002-0802.2016.10.005

2016-06-15;

2016-09-17

data:2016-06-15;Revised data:2016-09-17

国家自然科学基金(No.61171170)