基于密码学的云数据确定性删除研究进展

熊金波,李凤华,王彦超,马建峰,姚志强

(1. 中国科学院信息工程研究所信息安全国家重点实验室,北京 100093;2. 福建师范大学软件学院,福建 福州350117;3. 西安电子科技大学计算机学院,陕西 西安710071)

基于密码学的云数据确定性删除研究进展

熊金波1,2,李凤华1,王彦超1,马建峰3,姚志强2

(1. 中国科学院信息工程研究所信息安全国家重点实验室,北京 100093;2. 福建师范大学软件学院,福建 福州350117;3. 西安电子科技大学计算机学院,陕西 西安710071)

系统分析云环境中数据确定性删除面临的主要挑战,指出云计算虚拟化与多租户的特征,以及租赁、按需交付的商业模式是云环境中存在诸多安全问题需要确定性删除服务的根本原因,并给出云数据确定性删除的深层次含义;面向安全的角度从基于可信执行环境的确定性删除、基于密钥管理的确定性删除和基于访问控制策略的确定性删除3个方面对近年来相关研究工作进行深入分析和评述,并指出各种关键技术与方法的优势及存在的共性问题;最后给出云数据确定性删除领域未来的发展趋势。

云数据安全;确定性删除;隐私保护;密钥管理;访问控制

1 引言

移动通信技术、互联网技术和信息技术的相互融合与交织发展,加速了大规模分布式计算技术及其配套服务模式的演进与变革,促进了以资源聚合及虚拟化、应用服务与专业化、按需供给和灵便使用为特色的云服务的形成与发展,并深刻改变了人们的生产、工作、学习与生活方式,如电子政务、网上购物、社交网络等;同时,新型服务模式的演进带动人类社会快速信息化,社会信息化的核心体现在社会成员的信息化,平均每天都有数以亿计用户的电子健康档案、私密邮件和敏感文件等隐私数据存储到云服务提供商(CSP,cloud service provider)。由于使用云计算技术,使云数据的所有权与管理权分离,用户失去对数据的物理控制,导致CSP中用户数据发生泄露、跨云的非法迁移和非授权访问等安全问题,如小米 800万用户数据泄露、130万考研用户信息被泄露、东航大量用户订单信息遭非法访问、12306网站大规模用户数据泄露等,必然要求用户对数据实施加密处理。进一步地,用户数据若长期存储在 CSP而缺乏有效的确定性删除机制,不仅造成CSP存储空间的极大浪费,而且容易导致用户数据的滥用和隐私泄露等严重问题。

诚然,云服务的一个核心问题便是如何让用户确信存储在CSP中的数据是安全的,其主要原因是由于用户失去对云端数据的物理控制,无法完全相信 CSP的操作行为。为此,文献[1~4]分别从云数据加密存储、数据完整性审计、细粒度访问控制和密文关键词搜索等方面对面向云存储的数据安全问题进行了归纳与总结,其目标之一是证实数据本身在CSP中是完整、存在的。本文主要关注另一个重要且互补的问题,如何证实数据本身在CSP中是失效、不可恢复的,即云数据的确定性删除问题。当用户删除云端数据,如何才能确信由 CSP执行删除操作的被删数据在将来永远失效、不会再次出现,如何确认云端数据被删后的非存在性。

云数据的确定性删除既是云数据安全存储[1,2,5]领域的核心技术,也是可信云服务[6]中可信数据存储外包的关键服务,已经得到学术界和产业界的广泛关注。关于数据的安全删除问题,可以从数据管理的角度进行研究,因为数据存储在服务器的数据库或文件中,删除的可能仅仅是数据库中的某些链接、指针索引数据,并非底层的整个文件。然而,这种方式可以通过数据恢复相关技术对被删数据进行恢复,无法实现对数据的确定性删除[7];本文主要从安全的角度对已有研究工作进行梳理与分析,相关研究已围绕基于可信执行环境的确定性删除、基于密钥管理的确定性删除和基于访问控制策略的确定性删除3个领域展开。本文对其代表性成果进行分析与评述,对存在的局限性进行归纳和总结,对云数据确定性删除的未来研究趋势进行展望与预测,以期为科研人员准确把握该领域最新研究动态和未来发展方向提供借鉴。

2 面临的挑战

在传统信息系统中,数据确定性删除主要关注面向存储介质的数据安全删除[8~10],而在云环境中,除了关注面向存储介质外,还应更多关注云计算的特征及其商业模式带来的新挑战。在云环境中,用户数据若要安全存储在云端,则需要先经过加密处理;云计算的虚拟化特征决定了要实现集中式的数据存储必须确保不同用户的数据相互安全隔离[1];虚拟化与多租户的特征、租赁与按需交付的商业模式决定了同一个存储空间需要被多个用户使用,因而在新用户使用之前原用户数据需要被确定性删除。云环境下数据确定性删除面临如下挑战。

1)数据外包与安全。云计算的显著优势是能够为用户按需提供计算和存储能力,用户无需自己投资计算和存储资源,只需将数据外包存储到云端交由CSP管理。由于采用数据外包技术,导致数据的管理权和所有权分离,用户无法实际管控数据,使传统的数据安全删除技术无法适应于云环境。英国Glasgow大学的研究人员指出注1注1:Deleted cloud files can be recovered from smartphones,researchers find.http://www.infoworld.com/t/mobile-security/deleted-cloud-files-can-be-recovered-smartphones-researchers-find-214779。,他们使用智能手机能够完全恢复出从 Dropbox、Box和 SugarSync中删除的图片、音频文件、PDF和Word文档。

2)数据迁移与多副本。一方面,CSP为了提高数据的可用性与可靠性,或者为了某种经济利益,均可能将用户数据迁移到其他 CSP进行多云备份处理;另一方面,当CSP的服务不能满足用户需求,或者当用户寻求新的服务时,需要将当前进程或相关数据迁移到其他CSP;无论是云数据的备份、动态迁移、云搜索,还是动态多数据共享等都将产生数据多副本问题。当用户需要删除某个数据时,为了确保用户数据的后向安全,需要确定性删除该数据关联的其他副本,以避免发生数据副本隐私泄露和非授权访问等安全隐患。

3)数据残留与销毁。由于云计算采用虚拟化技术,用户将数据删除后,仅实现逻辑删除,物理存储空间上的数据依然存在,形成数据残留。上述数据迁移和数据多副本在删除时都将产生数据残留,而数据残留可能泄露隐私信息;又由于在云服务应用中,采用租赁模式,导致一个用户逻辑删除的数据容易被无意透露给其他非授权的用户,如果发生类似残留数据泄露,用户需要独立的第三方机构或安全工具对CSP产生数据多副本的行为进行追踪,并对所有数据残留副本进行销毁。但迄今为止,该问题仍缺乏行之有效的解决方案。

3 概念与模型

3.1 相关概念

云环境中,包含隐私信息的数据外包存储到CSP都应该具备一定的授权期限,在该期限内能够被授权用户正常访问,超过该期限后的过期时间点则需要确定性删除。本文涉及的概念如下。

1)授权期限是一个设定的时间段,如图1所示,起始于数据外包到 CSP后允许被访问之时(t1),终止于数据的授权期结束点(t2)。在该期限范围([t1,t2])内,云数据应该满足数据机密性、完整性和可用性的安全属性要求,CSP应为用户提供细粒度访问控制、密文搜索、完整性校验和安全审计等服务。

图1 云数据生命周期

2)生命周期是一个设定的时间段,起始于数据创建后加密、外包存储到云服务器之时(t0),包含未被授权允许访问的那段时间([t0,t1))、中间为数据的授权期、授权期后的存档期((t2,t3)),终止于数据的过期时间点(t3),超过t3后,数据被确定性删除。

3)确定性删除在云环境中,如果一个给定某种系统访问行为的敌手在多项式时间内不能从系统中恢复出被删除的数据,则认为用户数据从系统中被确定性删除,包含3层含义:1)删除加密密钥使数据密文不可读,实现用户数据安全删除,达到不泄露敏感信息的目的;2)在跨云计算模式中,建立不同CSP中所有数据副本的关联关系,删除所有数据副本并释放相应存储空间;3)在跨云计算模式中,CSP释放空间后给数据所有者反馈可验证的信息确认数据安全删除,为数据隐私安全提供可信保障。

3.2 系统模型

云环境中云数据确定性删除方案的通用系统模型如图2所示,共包含5个实体:数据所有者、云服务提供商、授权用户、潜在攻击者和密钥管理途径。数据所有者是文件的创建者,文件创建好后加密并外包给CSP,将相应的密钥分发到密钥管理途径中。云服务提供商负责存储密文数据,并认证只有授权用户才能访问适当的数据密文。授权用户是数据所有者指定的隐私数据共享者,不同的授权用户拥有不同的身份或属性,具有不同的访问权限;潜在攻击者试图从CSP或其他用户获取密文或密钥以最终获得隐私信息。密钥管理途径用于分发和管理密钥,可以为集中式的可信密钥服务器,也可以为分散式的分布式散列表(DHT,distributed hash table)网络、万维网(WWW,World Wide Web)、社交网页等。

图2 云数据确定性删除方案的系统模型

3.3 安全假设与攻击类型

在云环境中,数据确定性删除的目标是要支持数据生命周期的隐私安全,如法院传票、法律命令、恶意捕获数据和数据泄露等情况时保护数据隐私。在图2所示系统模型的各实体中,数据属主是文件的创建者,是可信的;授权用户是可信的,不会主动泄露或备份获得的数据密文或相关解密密钥;CSP是半可信的,即诚实且好奇的,既能遵守设定的协议规范,同时也尽可能获取用户的隐私信息,如多次备份密文数据或被迫泄露给法律机构等[11];潜在攻击者旨在从其他用户或 CSP试图获得用户数据的隐私信息,包括捕获密钥、窃取外包的数据密文等,主要考虑3种攻击类型:1)在云数据的授权期限内,对管理密钥的实体发起攻击试图获取解密密钥;2)在授权期限后,对 CSP发起攻击试图获取数据密文;3)在数据的生命周期内的任意时刻,同时攻击密钥管理实体和CSP,试图获取数据的隐私信息。通常考虑最坏的第3种类型即可。系统模型中各实体之间的安全通信信道可以使用常用的安全协议,如IPSec、SSL等。

4 国内外研究进展与分析

已有数据删除相关研究成果基本满足第一层含义的数据确定性删除,如Perlman设计了第一个文件确定性删除系统,指出通过在合适的时间销毁密钥(destroy key)使密文永远不可恢复(impossible to recover),实现对文件的确定性删除[12,13];Mo等[14]指出确定性删除要求数据条目的加密密钥不可恢复(unrecoverable),则数据被安全删除;Reardon等[15,16]指出当敌手具备访问系统的某些方式后仍然不能从系统中恢复被删的数据时即认为数据被安全删除。在云环境中,数据的所有权与管理权发生分离,为了保护数据的机密性与隐私安全,必须在数据外包到云端之前先进行加密处理,则云端数据的确定性删除问题实际上转化为用户端对应密钥的安全删除问题[2]。因此,如何安全删除密钥,使半可信的CSP即使保留被删除数据的密文残留,或者潜在攻击者从CSP获得被删除的数据密文,均不能在多项式时间内解密,从而保障数据全生命周期的隐私安全,这一问题近年来成为学术界的研究热点,已经取得了一定的研究成果,相关工作可以细分为基于可信执行环境的确定性删除、基于密钥管理的确定性删除和基于访问控制策略的确定性删除,下面分别对上述研究工作进行梳理、归纳和总结。

4.1 基于可信执行环境的确定性删除

基于可信执行环境的确定性删除的基本思想是从硬件和软件两方面入手,构建一个安全删除的可信执行环境,实施对云数据的确定性删除。

在硬盘、闪存等持久性存储介质中存储使用口令保护的加密数据时,其口令容易遭受敌手的字典攻击,或被法院采取强制性手段强迫用户交出口令,采用多级隐藏卷及基于软/硬件的全盘加密技术(FDE,full disk encryption)均不能很好地抵抗这些攻击。为此,Zhao等[17]指出针对这些威胁,采用一种快速、可证明的方式使数据安全删除(unreadable)是一种更好的选择,尤其是那些包含敏感信息的数据。利用TPM和现代CPU的可信执行模式(如Intel TXT)提供的安全存储功能,设计了一个Gracewipe系统,通过一个特殊的删除口令,实现安全和可验证的密钥删除。该方案仅允许在有效的 Gracewipe环境(可信执行环境)下才能通过猜测现实口令去解锁保护的加密密钥,但由于敌手不能区分现实口令和删除口令,当敌手试图猜测删除口令时将触发真正加密密钥的删除。在Gracewipe基础上,Zhao等实现了2个原型系统:采用具有隐藏卷的TrueCrypt构造了一个基于软件的FDE系统,采用希捷自加密驱动构造了一个基于硬件的FDE系统,均实现对存储数据的确定性删除。

与持久性存储介质不同,张等[18]借助可信平台模块(TPM,trusted platform module)作为硬件的可信基础、虚拟机监控器作为软件的可信基础,提出了一种云计算环境中用户数据生命周期的隐私性管理及强制性数据销毁协议,设计并实现了一个提供云服务的Dissolver原型系统,如图3所示。该系统基于 TPM 的可信硬件基础上,构建基于可信软件的私密内存空间与虚拟机监控器内存空间(可信执行环境)。当用户数据加密并外包上传(步骤(a))到云服务器存储(步骤(b))之后,能保证其data明文仅在可信的私密内存空间中进行云处理(步骤(c)),密钥(key)仅存储于可信的虚拟机监控器的内存空间,当云数据到达用户设定的时限或用户显式发送数据销毁命令(步骤(d))时,私密内存空间中的data明文与虚拟机监控器内存中的key将被强制性销毁,不可恢复,从而实现对云端隐私数据的安全保护与自我销毁。

图3 基于可信计算的数据隐私性保护与强制性销毁架构

上述方案可对外包数据实现第一层面的数据确定性删除,可解决可信执行环境中的数据残留问题,但缺乏对数据迁移和数据多副本方面的考虑,且方案的实现强调构建可信执行环境,需要在已有云计算基础设施上实施可信增强设置,由于可信计算技术的不成熟[1],导致上述方案难以有效推广。而在云计算环境、尤其是跨云计算模式中,针对数据的所有权与管理权分离问题,为了确保数据的机密性,常采用加密外包的方式。因此,基于密钥管理的方式实现数据确定性删除成为学术界研究热点。

4.2 基于密钥管理的确定性删除

基于密钥管理的确定性删除机制的基本思想是:将数据加密后存储到CSP,用户对密钥进行管理,当密钥过期后实施安全删除使密文不可恢复,从而实现对云数据的确定性删除。根据图2系统模型中密钥管理方式的不同可分为密钥集中管理下的删除机制、密钥分散管理下的删除机制和层次密钥管理的删除机制,其抽象框架如图4所示。

4.2.1 密钥集中管理下的确定性删除

图4 基于密钥管理的确定性删除的抽象框架

远程服务器存储的数据在一定时间后使其消失的技术称为文件确定性删除(file assured delete),被设计用于确保双方传递消息的隐私安全,如E-mail或SMS,用户希望存储于服务器的这些消息在过期后不可访问。Perlman首次提出文件确定性删除方法[12,13],设计了一种以文件为基本单位,在其加密密钥过期后即被删除以致文件不可恢复的系统。基本思想为:用户 Alice在文件创建时即预设其到期时间(t3,如图1所示),将该文件用数据密钥(DK,data key,DK和文件具有相同的t3)加密后存储在一个文件系统内,而DK需再经过Ephemerizer[19~21]的公钥加密后外包给 Ephemerizer服务器管理;当需要解密文件时,授权用户Bob先与Ephemerizer联系,如果当前时间在预设的t3之前,则Ephemerizer使用私钥解密获得DK后安全传递给Bob,Bob用DK解密原文件密文获得其明文;当预设t3到达时,Ephemerizer自动删除相应的私钥,从而无法恢复出DK,最终Bob无法解密文件以实现对文件的确定性删除。该思想提出后即引起广泛关注,但文献[12,13]采用基于 Ephemerizer的2个通信协议均未进行安全性证明[19],Nair等[22]指出 Ephemerizer的通信协议存在被中间人攻击的危险,并进行形式化分析和可证明安全性验证;此外,Ephemerizer系统的密钥管理太过简单,缺乏灵活性。因此,基于上述问题,Nair等[22]提出了一种混合的基于Ephemerizer系统的身份加密公钥体制,基本方法是Alice将其访问控制权限嵌入到Bob的公钥当中,并同时保证 Ephemerizer为系统的密钥产生中心,仅当嵌入的条件完全被证实以后,Ephemerizer才会计算出相应的私钥,并将其发送给Bob,从而避免中间人攻击。

然而,上述方案均未考虑不同文件应具有不同的访问控制策略,无法实现对文件的细粒度安全访问。在此基础上,Tang等[23]对上述方案进行了扩展和延伸,基于已有云计算基础设施构建了一个云覆盖系统,并提出了基于策略的文件确定性删除(FADE)方案,该方案的系统模型包含3个实体,分别为数据拥有者、可信密钥管理者和云存储服务器。FADE方案的基本思想为:一个文件与一个访问策略或者多个访问策略的布尔组合相关联,每个访问策略与一个控制密钥(CK,control key)相关联,系统中所有的CK由一个密钥管理者负责管理和维护;需要保护的文件由DK加密,DK进一步依据访问策略由相应的CK加密。如果某个文件需要确定性删除时,只需要撤销相应的文件访问策略,则与之关联的CK将被密钥管理者删除,从而无法恢复出 DK,进而不能恢复和读取原文件以实现对文件的确定性删除。FADE方案在实现访问控制策略的同时,利用盲加密与盲解密技术增强了系统安全性。此外,该方案能够无缝地集成到现有云存储平台和设备上,部署方便,无需额外的安全服务和专用安全设备。FADE的主要局限性在于其删除策略被限制在一层或二层的布尔表达式,不能实现多样化、细粒度的确定性删除,且需要使用复杂的公钥密码系统。

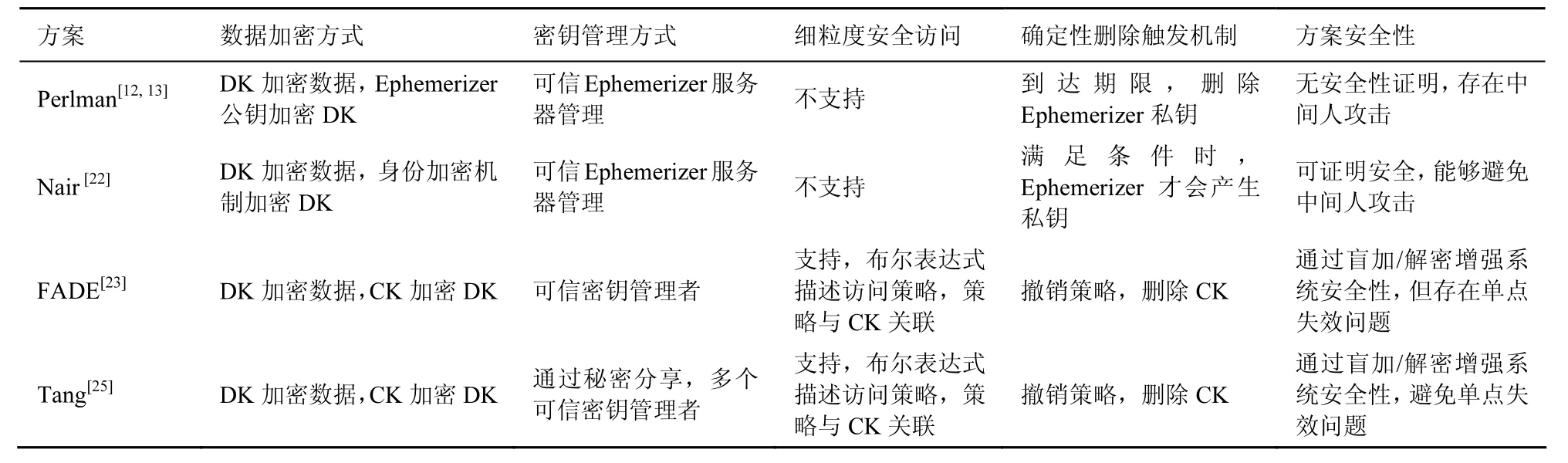

Ranjana等[24]指出由于 CSP不公开其复制策略,所以用户不知道他们的数据在CSP的备份数量以及存储位置,也无法确定CSP是否真正删除了他们所存储的数据。为此,提出了一种方案对FADE进行扩展,使其更适合CSP存储数据的安全性,确保对CSP存储数据的访问控制和确定性删除。另一方面,FADE方案中,所有的密钥都由密钥管理者管理和维护,容易导致单点失效问题。为此,Tang等[25]进一步对FADE进行了改进和扩展,增加了多个密钥管理者,这些密钥管理者基于Shamir的(k,n)门限秘密分享方案[26],需要至少k个密钥管理者保护访问密钥所需的密钥分量和正确执行密钥操作。为了确定性删除目标文件,至少需要安全删除n−k+1个密钥管理者的密钥分量,上述方法可以避免单点失效问题并增加系统容错性能,却大幅增加了系统的性能开销。表1从数据加密方式、密钥管理方式、细粒度安全访问、确定性删除触发机制和方案安全性等方面对上述解决方案进行了总结。

上述密钥集中管理的解决方案一般通过不可恢复的数据多次覆写[9]执行对数据加密密钥的安全删除,系统实现简单,能够解决密钥的数据残留问题,且能大幅提高数据确定性删除的效率。然而,密钥集中管理下的数据确定性删除解决方案仍然存在以下不足之处:1)集中式管理,密钥管理过于依赖可信服务器,将成为敌手重点攻击的目标而导致单点失效问题;2)因每个消息的加密均需要用户和可信服务器的公钥且可信服务器为每个消息的解密需要执行复杂的解密操作,因此仅适应于小范围、静态用户的场景,不适合大规模、动态用户的应用;3)均需要可信服务器执行删除操作,如果该服务器失效,则确定性删除无法实现;当接受政府或法律调查时,可信服务器管理者要求被迫交出密钥管理权,此时密钥和密文均被泄露;4)如果第三方服务器遭受内部或外部攻击时,会增加系统安全的风险,规避该风险非常困难;5)需要人工设置密钥的到期时间,不能实现自动删除;如果要实现细粒度的确定性删除,则每个数据条目需要一个密钥,当数据规模较大时将产生巨大的密钥管理开销。因此,以上解决方案均不能很好地适应和解决云环境中用户数据的确定性删除问题,需要探寻密钥分散管理下的云数据确定性删除机制。

表1 密钥集中式解决方案的综合比较

4.2.2 密钥分散管理下的确定性删除

针对密钥集中管理下的相关解决方案存在的问题,研究者们先后提出了多种分布式的确定性删除解决方案,其核心思想为:将数据加密密钥经过秘密分享处理后变成n个密钥分量,然后将这些密钥分量进行分布式管理,主要通过 DHT网络、WWW随机网页和主动存储等途径进行分散管理。

1)基于DHT网络实现密钥分散管理与删除

Geambasu等[27]首次提出一种新颖的数据自毁方案,并实现了Vanish原型系统,基本思想是:用户采用随机生成的密钥加密数据,将该密钥经过Shamir的(k,n)门限秘密分享[26]处理后发布到大规模分散的DHT网络(如Vuze DHT注2注2:Azureus,http://www.vuze.com。)中并删除该密钥的本地备份,Vuze DHT网络中每个节点将自己存储的密钥分量(key share)保存8 h,8 h后自动清除所存分量,随着节点的不断自更新,当清除的密钥分量达到n−k+1个时,密钥无法重构,使密文不可恢复,从而实现数据自毁而无需人为操作。

由于 Vanish系统中服务提供商存储的是完整的数据密文,可能存在密码分析攻击和蛮力攻击。为此,Wang等[28]改进Vanish方案,提出了一种电子数据自毁方案(SSDD),在Vanish的基础上,SSDD对密文进行变换处理并提取部分密文信息和密钥一起经过秘密分享后,产生密钥分量并分发到DHT网络中,从而有效抵抗对云端的密码分析攻击和蛮力攻击。

然而,由于Vanish系统采用Vuze DHT网络,该网络具有以下特点:1)使用节点扰动机制实现数据的复制,并将数据复制给新加入的节点;2)节点每隔30 min将其保存的数据复制给他的邻居;3)允许任意节点保持相同的 IP地址以不同的端口号重新加入到网络中。这些特点为敌手提供一个以合法身份进入 Vuze DHT网络的机会,其中,Hopping敌手通过每隔一段时间改变其端口号来加入到网络中以复制相关定长的密钥分量(通常为16~51 byte),而Sniffing敌手可以容易地通过Sniffing操作捕获到密钥分量的传输,Hopping攻击与Sniffing攻击均称为Sybil攻击。Wolchok和Hofmann分别组织团队经过多次实验,证实Vanish系统存在DHT网络的上述2类Sybil攻击,敌手能够在数据过期之前捕获到足够多的密钥分量以恢复原始密钥[29]。因此,Vanish系统及其相关的解决方案均存在安全漏洞。为此,Zeng等[30]提出一种解决方案SafeVanish,通过增加密文分量的长度以抵抗 Sybil Hopping攻击、采用RSA加密对称密钥抵抗Sybil Sniffing攻击,但该文献并未给出具体的方案构造,且存储在云端的用户数据仍为完整密文,存在对云端的密码分析与蛮力攻击。

上述解决方案中,均存在不同程度的安全问题,且未考虑云数据在被删除之前对其实施细粒度的安全访问问题。在以上研究工作的基础上,Xiong等[31]分别针对云计算环境中的网络隐私内容和结构化文档等的确定性删除需求,结合多级访问控制思想和基于身份的加密算法(IBE,identity-based encryption)[32],提出面向结构化文档的安全自毁方案(ISDS)[33]和面向网络内容隐私、基于 IBE的安全自毁方案(ISS)[34],其中,ISS方案的工作原理如图 5所示,核心思想为:依据多级安全思想,将要保护的数据对象依据敏感程度划分为不同安全等级的数据块,先经对称密钥加密后转变为原始密文,达到不同安全等级的细粒度控制;借助耦合和提取算法,将原始密文变换为耦合密文并进一步分解成提取密文和封装密文,然后将封装密文外包到 CSP,使密文不完整以抵抗密码分析攻击;对称密钥经IBE加密后的密文与提取密文一起再经过Shamir秘密分享处理后生成混合密文分量并分发到大规模分散的DHT网络节点中,即使敌手通过Sybil攻击获取到混合密文分量,缺乏IBE私钥,是无法在多项式时间内解密出原加密密钥的,因此能够抵抗Sybil的2类攻击;当超过数据的生存期限,DHT网络节点将自动清除所存密文分量信息,使对称密钥和原始密文均不可恢复,从而实现云数据的安全自毁。

图5 ISS方案的工作原理

针对云环境下结构化文档和组合文档工作流的生命周期隐私安全问题,结合基于属性的加密(ABE,attribute-based encryption)算法[35,36]和DHT网络,Xiong等提出基于 ABE 的结构化文档安全删除方案[37]和组合文档安全自毁(SelfDoc)[38]等解决方案。在SelfDoc中,引入多级安全思想创建新的组合文档结构,采用访问密钥加密组合文档内容、ABE算法加密访问密钥,两者的密文经过提取和变换后获得密文分量和封装自毁对象,分别存储在 2个DHT网络和CSP中。该方案引入ABE算法能够在云环境中实施灵活的访问控制策略,2个DHT网络节点通过过期自动丢弃所存密文分量使原始组合文档密文和访问密钥均不可恢复,从而实现对组合文档的安全自毁。定时发布的加密算法(TRE,time-released encryption)[39]具有加密数据后其密文只有到达预设的未来某个时间点时方可解密的功能,在云计算环境中,面向预先设定的国际竞赛等需要在未来某一时间点生效、超过有效期后即安全删除这一类应用,姚等结合TRE、IBE (IB-TRE)算法和 DHT网络提出基于身份加密的定时发布加密文档自毁方案(ESITE)[40]和云数据全生命周期隐私保护方案(FullPP)[41],该方案的主要优点是采用IB-TRE算法加密数据密钥,该数据密钥被加密后,在预设的解密时间点到达之前,授权用户无法获得解密私钥;只有到达预设的解密时间点时,才能获取解密私钥对密文进行正常解密;当授权期结束后通过自毁机制实现数据密文的不可恢复,达到确定性删除的目的。

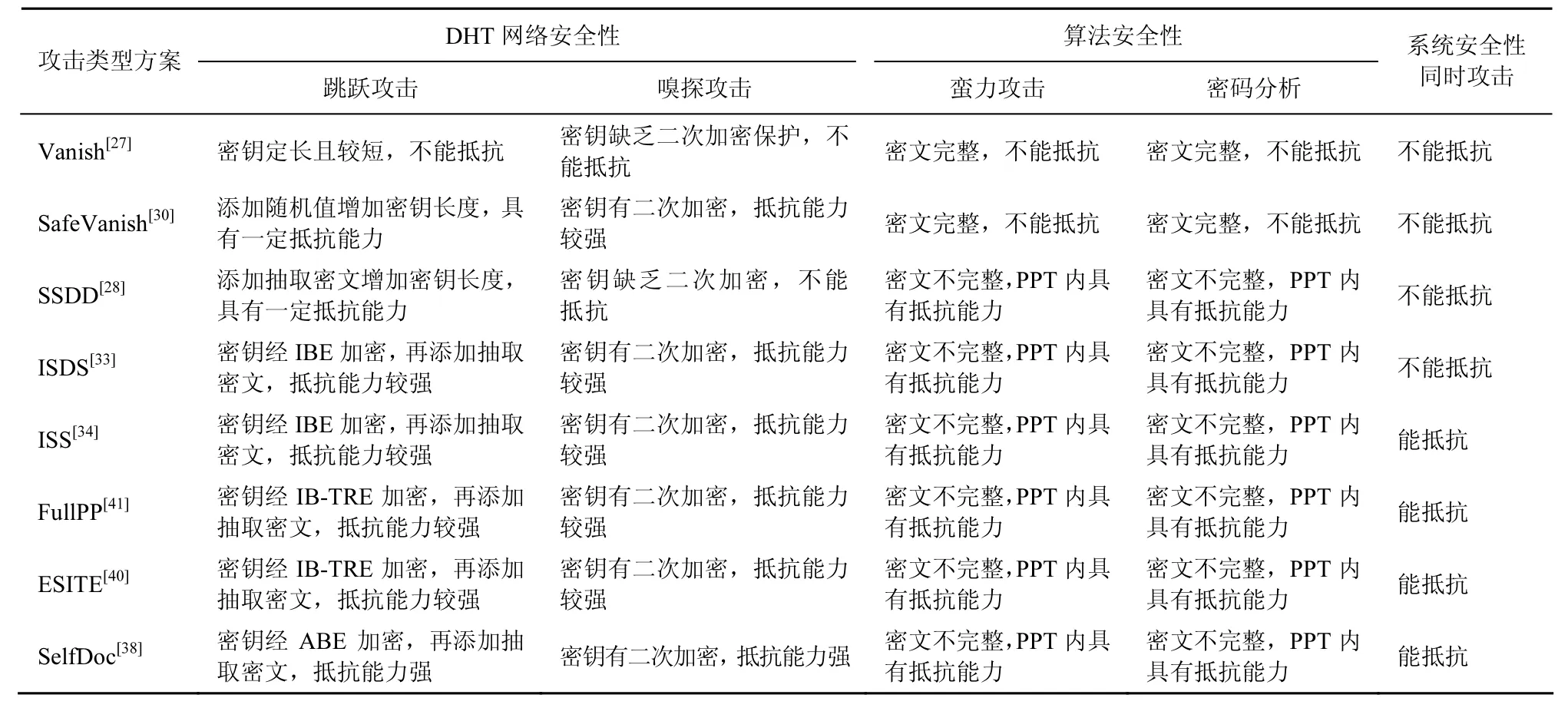

上述系列解决方案均基于 DHT网络实现对云端数据的删除或自毁,在Vanish系统的基础上,上述方案在加密算法、密钥管理和安全性方面均有不同程度的提高,表2从数据加密方式、密钥加密方式、密文封装、细粒度安全访问、确定性删除触发机制等方面给出了上述方案的综合比较。

下面从 DHT网络安全性、算法安全性和系统整体安全性3个方面对上述研究成果进行归纳和总结,其结果如表3所示。

DHT网络安全性分析。该安全性主要考虑在云数据授权期内对 DHT网络节点中保存密钥信息的Sybil攻击。由上述分析可知,Vanish的密钥分量定长且较短,容易遭受 Hopping攻击,SafeVanish[30]指出增加密钥分量的长度可以抵抗上述攻击,该文在密钥分量中增加一定量的随机值以增加密钥分量的长度,SSDD[28]通过将部分密文和密钥一起产生密钥分量也能增加其长度,均具有一定的抵抗能力;ISDS[33]和 ISS[34]方案均采用 IBE加密对称密钥、FullPP[41]和 ESITE[40]采用定时发布的身份加密算法加密对称密钥、SelfDoc[38]采用ABE加密对称密钥,其密钥密文再结合部分数据密文一起产生混合密文分量,显著增加了密钥分量的长度,抵抗 Hopping攻击能力强;在云数据的授权期内,敌手能够从Vanish和SSDD的DHT网络中嗅探出足够多的密钥分量以恢复出原对称密钥,因此存在Sybil的Sniffing攻击;SafeVanish、ISDS、ISS、FullPP、ESITE 和SelfDoc等方案分别采用公钥密码技术的RSA、IBE和ABE等加密对称密钥后产生混合密文分量并分发到DHT网络节点,即使敌手从DHT网络中嗅探到足够多的分量,由于缺乏相应的RSA、IBE或ABE的私钥,不能解密出原始对称密钥,从而能够抵抗Sybil的Sniffing攻击;ISDS、ISS、FullPP、ESITE和 SelfDoc不需要预先产生所有用户的公/私钥对,也不需要颁发用户的公钥证书,因而不存在像SafeVanish系统中复杂的证书和密钥管理问题。

表3 基于DHT网络的各种确定性删除方案抗攻击能力的综合比较

算法安全性分析。算法安全性主要体现在云端数据过期后对云端密文的攻击,包含密码分析和蛮力攻击,二者均要求基于完整密文及密钥空间大小持续尝试所有可能的解密密钥,直到密文被破解。Vanish和SafeVanish方案中存储在服务提供商的密文是完整的密文,因此容易遭受这类攻击;在SSDD、ISDS、ISS、FullPP、ESITE和 SelfDoc等方案中,存储在CSP的数据密文是经过提取处理之后的不完整密文,敌手即使从云端获取到封装数据,也不能尝试出完整的解密密钥,从而在一定程度上可以抵抗密码分析和蛮力攻击;由于云端存储密文碎片,所以存在信息泄露的可能,但只要敌手在概率多项式时间内(PPT,probability polynomial time)无法解密,本文则认为是安全的。

系统整体安全性分析。Vanish、SafeVanish、SSDD和 ISDS仅考虑前 2种类型的攻击,ISS、FullPP、ESITE和 SelfDoc均可以抵抗,下面综合考虑云数据在生命周期的任意时刻对 DHT网络的攻击和对存储在云端的数据密文封装对象的同时攻击。由上述分析可知,ISS、FullPP、ESITE和SelfDoc方案均采用相关算法加密对称密钥,能够抵抗DHT网络的Sybil攻击,即使在攻击DHT网络的同时获取到云端的数据密文封装对象,也不能恢复出完整密文及重构出原始对称密钥。因此,上述4种方案能够在任意时刻同时抵抗这两大类型的攻击,达到系统整体安全。

由表2和表3可以看出,ISDS、ISS、FullPP、ESITE和SelfDoc等方案在细粒度访问控制和安全性方面具有较大优势。但是,仍然存在如下局限性.

在加密算法中都采用了非对称的 IBE或 ABE算法,引入了双线性映射函数,其算法复杂度和时间开销相比其他方案有所增加,如一次双线性对运算操作的时间近似为5.5 ms[34]。

确定性删除的生存期限设置不能实现完全自主,虽然在FullPP和ESITE方案中,用户可以预先设置生存期限,但当该期限大于 DHT网络的节点自更新周期时,仍然受节点自更新的影响;其他方案则完全依赖 DHT网络,不能实现数据生命周期的完全自主设置。

2)基于WWW的确定性删除机制

基于 DHT网络实现数据安全删除或自毁的上述系列方案中,数据的生命周期仍受 DHT节点更新周期的限制。如采用Vuze DHT网络,则节点更新周期为8 h,即节点中保存的密钥分量信息每隔8 h会被自动清除,原存储空间会释放以保存新的数据;8 h的授权期对于许多实际云应用而言明显偏短,若要延长时间且不改变系统的构建,最简单的方法是待密钥快到期时,重新加密数据,并重新将密钥发布到 DHT网络节点中,这样就能够以节点更新周期的整数倍延长数据的有效时间。然而,该密钥更新方法灵活性差,不便于用户使用,因而限制了 Vanish的广泛应用,云计算环境下的 WWW或社交网络应用能弥补DHT网络的局限性。

为了解决上述问题,Reimann等[42]提出了一种改进方案,利用大量的WWW随机网页而非DHT网络来保存密钥分量信息以延长数据的使用时间。Reimann等经过长时间实验并统计发现,随着时间的改变,许多网页会改变它存储的内容,或者直接将存储的内容全部删除。如果能确定网页改变内容的频率,则可以在他删除内容之前将数据恢复,该方法可以有效地将数据使用时间延长到数个月,超过该时间则会被自动删除不可恢复。随机网页的这种内容更新方法恰好可以用于保存密钥分量信息,基本思想为:数据发送者将加密数据的对称密钥经过秘密分享处理后变为n个密钥分量,分别存入n个随机网页中,而数据密文存储在CSP;授权接收者只需从随机网页中提取k个密钥分量,利用拉格朗日插值多项式即可重构出原对称密钥;而经过一段较长的时间之后,随机网页的改变会自动删除密钥分量,接收者无法从剩余的随机网页上提取足够多的密钥分量,进而使对称密钥不可恢复。该方案完全基于现有的网络基础设施,能够将授权期限延长到3~6个月。

上述方案保护的对象均主要考虑文本数据,较少涉及到对图像等数据的加密。随着云计算技术、社交网络的兴起和广泛普及,人们经常会上传图像至社交网络。而有些图像,考虑长远的影响,用户希望在一定时间后,能被安全删除而不被他人读取,因为这可能损害自己的利益,如大学生上传不雅照片,可能对将来的就业产生不利影响。因而迅速催生出 Snapchat照片分享注3注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。、咔嚓注4注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。、陌陌注5注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。和QQ闪照注6注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。等阅后即焚应用,该应用允许用户拍照、录制视频、添加文字和图画,并发送给自己在该应用上的好友,文件在被打开后,只有10 s(部分应用可以由用户自行设置该时间值)的有效访问期限,随后便自动删除[43]。

基于已有的社交网络基础设施,Backes等[44]提出了面向图像安全删除的X-pire系统注7注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。,该系统允许图像发布者为其社交网络中的图片设置过期时间,一旦到达该过期时间则图片变得不可读,在该系统中发布者只需安装插件,而不需要与网页进行交互。基本思想为:发布者对图像进行加密,并设置一个到期时间,加密后的图像上传至社交网络或者静态网页中,而将密钥外包给可信第三方的密钥管理者,发布者可以动态延长和缩短密钥的到期时间。授权用户若在预设的到期时间之前需要查看加密的图像,则密钥管理者帮助其恢复密钥,从而解密加密的图像。在X-pire系统的基础上,Backes等[45]提出X-pire 2.0方案,利用可信计算技术的最新成果并无缝集成现有的 Internet基础设施,为用户发布到社交网络中的图片等数据提供有效期限,并提供强有效保护机制阻止敌手在过期前创建数据副本。X-pire 2.0具有如下优势:①允许发布者完全控制发布的数据,并为数据设置数字化有效期限,包含数据的即时到期和期限管理;②依赖一个可信执行环境,能够为数据重复性问题(DDP,data duplication problem)提供解决方案,确保合法用户和敌手均不能在过期之前为数据创建副本;③兼容已有的应用,可以为Flickr注8注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。和Google+注9注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。中的图片增加有效期限;④能提供有效的隐私保护机制,并实现了原型系统。然而,X-pire 2.0的安全保障需要可信、安全的硬件做支撑。为 Facebook注10注3:Snapchat,http://blog.snapchat.com。注4:咔嚓,http://kacha.it。注5:陌陌,http://www.immomo.com。注6:QQ闪照,http://www.qq.com。注7:X-pire! http://www.x-pire.de。注8:Flickr,http://www.flickr.com。注9:Google+,http://www.google.com/+/learnmore/better。注10:Facebook,http://www.facebook.com。专门设计的FaceCloak系统[46]同样也适合于其他社交网络的数据安全分享,该系统中,用户将他们所有的私有数据加密后存储到可信服务器并将链接发布到社交网络中,密钥由用户自己管理并发送给相应的授权使用者。另一个增强社交网络数据隐私的图片属主服务为Flickr[47],是X-pire的一个应用,将要保护的图片嵌入到另一个图片中,使在上传到WWW网页时不丢失嵌入的信息,这样私有数据能够存储在Web服务器上,可信服务器仅仅用于管理密钥。

上述方案均基于已有广泛应用的基础设施WWW 服务和可信服务器来实现对数据的确定性删除,从密钥的管理、密文的管理、数据授权期限、是否需要额外基础设施和确定性删除触发机制等方面对上述方案进行归纳与总结,结果如表4所示。

3)基于存储缓存方法的删除机制

Castelluccia等[48]提出 EphPub系统,采用类似Vanish的方法将秘密信息分发到一个广泛使用的基础设施上,系统使用域名系统(DNS,domain name system)缓存方法将密钥的比特(校验domain在缓存中,设置bit 1;不在缓存中,设置bit 0)缓存在多个服务器存储节点上,用户必须查找到多个具有相同TTL的多个domain来创建数据,当TTL为0时数据到期,超过一星期的 TTL不被使用,从而EphPub系统仅能将密钥保存几小时至一星期,该时间虽可控但不能满足较长数据生存时间的应用需求。

针对 Vanish系列方案可能遭受的 DHT网络Sybil攻击及密钥生存时间不可控、EphPub系统的密钥生存时间较短的弊端,Zeng等[49]设计了一种基于主动存储技术和秘密分享、支持数据自毁的分布式对象存储机制,并实现了一个原型系统SeDas,如图 6所示。其工作原理为:用户应用程序为用户使用云存储服务提供接口;元数据服务器管理存储文件的元数据,并执行用户、权限、服务器和会话等管理;存储节点包含实现数据自毁功能的主动存储对象(ASO,active storage object)、对象存储组件lt;key,value>存储子系统以及用于处理用户主动存储服务请求(包含方法对象与策略对象的执行和管理)的ASO运行时系统。系统在执行过程中,用户加密数据后将密文保存到存储子系统,将密钥经过秘密分享后产生密钥分量,通过策略对象来设置密钥分量的生存时间TTL值,并创建ASO,通过方法对象使每个ASO对应的数据对象能够执行数据自毁,从而实现密钥生存时间用户可控的数据自毁方法。在SeDas的基础上,结合 ABE和基于散列的认证码(HMAC)技术,Zeng等[60]提出了一种可控的数据自毁系统CloudSky,能够在非可信云存储系统中实现对数据的细粒度访问控制和可控的确定性删除。

图6 SeDas的系统架构

综上所述,通过秘密分享的方式可以将数据密钥分解成多个密钥分量,然后发布到大规模 DHT网络节点、WWW随机网页或分布式的存储节点缓存中保存,利用 DHT网络节点和网页的自动更新及存储节点缓存更替的特性来自动删除部分密钥或密文分量,从而实现对数据的确定性删除。从确定性删除机制的实现方法、授权期限和方案优势等方面对上述3种类型进行归纳与总结,如表5所示。

表4 基于WWW的确定性删除方案的比较与分析

表5 密钥分散管理的确定性删除机制的分类与比较

需要指出的是,以上分散式密钥管理的解决方案亦不同程度地存在以下局限性:①部分方案的数据授权期限受特定的系统约束,如 DHT网络,缺乏由用户按需设定的安全需求功能;②在隐私数据生命周期内,较少考虑对数据的细粒度访问控制;③虽达到隐私数据安全删除或自毁,但方案本身可能存在不同的安全风险,如 Sybil攻击;④每个数据对象都需要数据密钥加密,在大数据时代当数据对象数量较多时,其数据密钥的产生、管理和发布的开销将是大规模的,如何减小上述开销是未来值得深入研究的课题;⑤部分方案仍然依赖可信计算技术,然而可信计算技术本身并不成熟,还存在许多亟待解决的问题,将会影响这些方案的实用性。

4.2.3 密钥层次管理下的确定性删除

云计算环境中大规模外包数据的安全存储及细粒度访问将导致巨大的密钥管理开销,为了实现有效的密钥管理,Atallah等[50]构造了层次密钥管理方法,在此基础上,Wang等[51]设计了层次化密钥派生树方法,用户只需保存根节点的主密钥,每个节点只有2个子节点,其下层节点上的密钥都可以由父节点密钥及公开参数通过一次散列函数派生出来,最后派生出的各叶子节点密钥用于加密各数据块。实验证明一次散列函数的开销很小,可以有效的在移动终端实施计算[52]。因此,层次化密钥派生方案能实现大规模数据外包时的高效密钥管理。

层次密钥管理方案除了能够实现细粒度访问控制外,还能用于构造云数据的确定性删除方案。王等[53]针对云存储环境下数据的机密性问题,提出了一种适应云存储环境的数据确定性删除方法。该方法的核心思想为:根据云存储系统中数据具有海量性的特点,借鉴层次密钥管理的思想,采用基于散列函数的密钥派生树[51]组织与管理密钥,用户只需要维护派生树根节点的主密钥,即可由散列函数生成各中间层与叶子节点的密钥,从而大幅减少用户需要维护的密钥数量及暴露给外部的密钥数量;对云数据本身进行分块操作,叶子节点的密钥通过对数据进行块级加密的方式灵活地实现对数据的细粒度操作与管理;将密钥派生树生成的密钥分发到DHT网络中存储,根据DHT网络的动态自更新功能确保数据块对应的加密密钥在授权期到达后被自动删除,使密文不可解密与恢复,从而实现云存储系统中数据的确定性删除。

针对大规模数据安全外包的密钥管理负担问题,Mo等[14]提出递归加密的红黑密钥树(RERK)用于构造一种无可信第三方服务器支持、对外包数据实施确定性删除的方案。该方案的主要思想为:用户将要保护的数据分成n份,然后选取一个主密钥,经过伪随机函数产生对应的n个数据密钥,再构造一个n个叶子节点的红黑树,每个叶子节点对应一个数据密钥,在红黑树的内部节点中,每层节点对应的密钥均被其父节点对应的密钥加密,根节点被用户随机选取的元密钥加密,从而构造出一颗RERK树。红黑树是一种高效的自平衡树,根据红黑树的节点删除操作,可以对RERK树的内部节点对应的密钥进行删除,从而该节点的子节点密钥无法获取,其下叶子节点的密钥无法恢复,从而实现对数据密钥的删除操作,导致数据不可恢复,并能确保整个删除过程密钥信息不泄露。该方案能实现如下4个目标:1)机密性,当数据密钥外包到云端前对密钥加密能保护密钥的机密性;2)完整性与正确性,当CSP丢失密钥时客户端能够检测,受攻击的云服务器不能向客户端发送正确的密钥材料;3)有效性,构造的RERK树使对节点(即密钥)操作的最差通信开销和计算开销均由线性界 O(n)降到对数界O(log n);4)密钥确定性删除,结合递归的思想和红黑树自平衡算法,用户能对RERK树执行密钥删除操作,而删除后的密钥是不可恢复的。理论证明该方案具备IND-CPA安全,在Amazon EC2上的仿真实验表明方案具有较低的计算和通信开销。

针对云计算环境中部分应用仅有客户端和CSP的场景,Mo等[54]首先分析主密钥解决 (master-key solution)方案和单独密钥解决 (individual-key solution)方案的优缺点,设计了一种密钥调制功能(包含调制散列链、调制树、密钥删除调整算法、平衡算法和访问/修改/插入算法),构造了一个两方(客户端和CSP)参与的细粒度确定性删除方案。该方案的主要创新点是,不需要依赖任何第三方服务器,不管要保护的数据有多大,通过构造一种调制树,每个客户端都只需要保留一个或少量密钥即可,客户端能够通过密钥删除调整算法和平衡算法安全删除任意文件中的任一数据条目,实现数据删除的粒度化控制,一旦数据被删除,即使客户端或CSP被攻破,敌手也不能对其进行恢复。

Li等[55]利用密钥派生树和密码算法提出了一个安全的数据确定性删除方案,具有以下创新点:1)通过使用唯一的数据密钥加密每一个数据块实现细粒度访问控制;2)每个数据密钥都被由密钥派生树[52]产生的控制密钥加密,只有授权用户才能获得控制密钥集合,然后采用 AON(all-or-nothing)加密方式加密控制密钥并经过秘密分享后分发到DHT网络中,以实现对控制密钥的确定性删除并能抵抗hopping攻击和sniffing攻击;3)通过调整层次密钥派生树实现数据的动态性及数据更新,采用收敛加密算法加密数据块实现云存储中的数据去重。从存储效率、密钥派生树初始化时间、文件加/解密时间、分发与提取时间和数据动态性操作时间等方面进行仿真实验,结果表明所提方案是有效的。然而,上述方案均用到多重加密技术,实现复杂,较难用于实际云存储应用中。

下面从密钥管理方式、数据加密方式、密钥加密方式、访问粒度控制、确定性删除触发机制等方面对上述方案进行归纳与总结,如表6所示。

4.3 基于访问控制策略的确定性删除

针对云存储系统尚未提供对其所存信息进行安全删除服务的问题,Cachin等[56]提出了基于策略的安全数据删除方案。该方案的主要思想是:利用图论思想将属性组织为一个有向无环的策略图,如图 7所示,策略图中包含源节点(顶点)、内部节点及由源节点指向内部节点的出度边,每个内部节点对应一个保护类(与要保护的文件关联)并与一个门限值关联,每个源节点对应一个属性并与一个布尔值关联,而内部节点的布尔值则由其门限值与上一层节点的布尔值决定。删除操作依据删除策略来表达,删除策略通过删除属性与保护类来描述数据销毁。初始化时,所有源节点及其出度边的布尔值均为False,当将某些属性的子集设置为True时触发删除操作,策略图中的相应节点也被设置为True,则与内部节点保护类相关联的所有文件均被安全删除。如图7中,保护类P3由Alice or Exp_2015支配,当Alice的属性值由False设为True,或者(门限值or)当过期时间Exp_2015到达时,触发保护类P3的布尔值变为 True,使 P3对应的数据被安全删除不可恢复。该方案给出了首个安全删除方案的形式化模型和安全性定义,并基于Linux文件系统实现了安全删除的原型系统。

图7 基于策略图的安全删除

随着个性化云服务的快速发展,人们越来越依赖于云平台共享数据,而 ABE是云环境中实现数据安全访问的主流技术,其中,密钥策略 ABE(KP-ABE,key-policy ABE)[57]要求属性和密文关联、访问策略和密钥关联。因此,可以通过对访问策略进行相关设置实现对密钥授权期限的控制,当超过期限,密钥不可使用。基于该思想,结合限定时间加密算法(TSE,time-specific encryption)[58]中关于设置时间区间的思路,Xiong等[59]提出属性带时间约束 的 KP-ABE (KP-TSABE,KP-ABE with time-specified attributes)方案,该方案的主要思想为:将访问策略中访问树(access tree)的每个属性都关联一个由用户设定的时间区间,因此密文与指定的时间区间关联,而私钥的获取与当前时间点相关;当且仅当与密文关联的属性满足密钥的访问策略且当前时间点在指定的时间区间范围内时密文才能被解密,否则即实现确定性删除。KP-TSABE的主要创新点在于:1)通过为属性设置时间区间,支持用户自定义的授权期限,不受 DHT节点更新周期等限制,确保数据在授权期之前和之后不可访问;2)不需要Vanish等系列方案关于“数据在过期前不受攻击”的理想化假设;3)基于KP-ABE方案,适合于云计算环境,每个属性携带指定的时间区间能实现授权期内的细粒度访问控制和过期后的确定性删除;4)使用 l-expanded BDHI (decision l-bilinear Diffie-Hellman inversion)假设在标准模型下KP-TSABE是可证明安全的。

表6 基于密钥层次管理的各种确定性删除方案的综合比较

张等[61]利用密文策略 ABE(CP-ABE,ciphertext-policy ABE)[36]加密机制实现云数据在多用户之间细粒度的安全访问与共享,结合密文采样分片技术提出基于密文采样分片的云数据确定性删除(ADCSS)方法,该方法的主要贡献在于:1)通过CP-ABE实现云数据细粒度访问控制;2)采用密文采样分片技术将原始密文拆分成采样密文和剩余密文后,再将剩余密文上传到云端,该思想类似SSDD[28]、ISS[34]、FullPP[41]等方案;3)引入可信第三方保存采样密文,通过销毁采样密文可即时实现云数据的确定性删除;4)安全性证明和仿真实验分析都说明ADCSS是安全和有效的。

4.4 研究进展小结

在第2节中,本文指出云数据的确定性删除面临数据外包与安全、数据迁移与多副本、数据残留与销毁的挑战,针对上述挑战,国内外从不同的角度进行了较系统的研究,取得了较丰富的研究成果,本文归纳出3种类型确定性删除方法的综合分析与比较如表7所示。在表7中,3种方法均对用户数据加密后外包存储到云端服务器,均能处理数据外包安全问题,保护外包数据的机密性和隐私性;在基于可信执行环境的相关方案中,可信执行环境能有效处理数据残留的销毁;在基于密钥管理的部分采用DHT网络的机制中,由于DHT网络的节点周期性自更新功能能够销毁密钥分量的数据残留,但上述方案的云服务器中仍存在密文的数据残留问题。现有工作较少关注云数据迁移与数据多副本等方面,仅文献[62]有对云数据多副本安全共享与关联删除进行探讨,其他方案较少涉及云数据多副本问题。

综合上述分析,现有研究工作主要实现了第一层含义的数据确定性删除,均未全面考虑CSP及跨云的数据密文迁移、数据多副本及其关联问题、多副本的存储空间释放及释放后的确认反馈等系列问题,未来将探求第二、第三层次的云数据确定性删除。

5 发展趋势与未来研究方向

从已有研究成果看,云数据确定性删除的研究当前还处于发展初期,缺乏跨云计算模式带来第二层和第三层含义的确定性删除机制,尤其物联网、大数据、“互联网+”时代给云数据的确定性删除提出更大挑战,这些问题和挑战已经成为当今的研究热点。从研究的发展趋势分析,未来云数据确定性删除的研究主要关注如下几方面。

表7 现有三大类确定性删除方法的综合分析与比较

1)移动数据与隐私数据的确定性删除。现有研究较少关注移动终端数据的确定性删除问题,新型服务模式的发展促使越来越多的事务在移动终端中完成,移动支付记录、短消息、敏感图片、文件等均需要确定性删除服务,还需要更安全的消息平台和即时通信系统,以避免隐私信息泄露;长期以来,人们对数据的隐私性与机密性并未区分清楚,均采用加密技术。而实际上,隐私是一种属于私人的、不愿意被他人知晓或干预的信息,包含身份信息、兴趣偏好、行为模式等,这就决定了加密技术并不是有效保护数据隐私的唯一方法[1]。因此,如何引入隐私计算相关理论[63],有效且自动分割出隐私数据与非隐私数据,对隐私数据设置相应的授权期限并采取合适的保护方法,实现数据过期后的确定性删除值得深入研究。

2)海量数据及其细粒度的确定性删除。为了处理CSP中海量数据的确定性删除问题,仅对云数据采取加密存储的方式显然并不高效,将云环境中密文去重技术[64,65]与删除机制相结合能够为海量数据确定性删除开辟新思路;针对细粒度的删除问题,虽然文献[54]能实现对不同数据块的单独删除,文献[59]能对每个属性设定不同的授权期限,达到不同粒度数据块的单独删除,但算法构造复杂,具有较大的计算开销和通信开销。而在大数据应用中,可能不同应用、不同用户、不同时间段、不同属性对海量数据确定性删除的粒度需求均不同,需要根据上述因素对数据进行细粒化处理,并结合权限可伸缩的协作访问控制技术[66]构造能适应这些因素变化的细粒度确定性删除机制。

3)数据多副本及其关联机制。在同一个云中,为了数据的高可用性,CSP往往会在不同逻辑空间中保存多个数据副本;在跨云计算模式中,云应用可能跨多个不同的云,这时CSP可能将用户数据通过备份、虚拟化技术、动态共享、云搜索等方式将数据迁移或聚集到其他CSP,造成跨云的数据多副本问题;除了考虑相同数据的多副本,还应该考虑相似数据的多副本问题。如何建立云内和跨云的数据多副本索引结构,构建云内和跨云的相同或相似数据多副本的关联关系,将为第二层含义的确定性删除提供先决条件。

4)残留数据的存储空间释放及确认反馈机制。在云服务器中,不论是明文碎片,还是密文碎片的数据残留,均不能为用户提供有用价值,而且随着时间的推移数据残留的积累越来越庞大,需要在多副本关联的基础上,定位出逻辑存储空间和物理存储空间,采用多次覆写等方式释放原存储空间,彻底解决残留数据问题,为数据隐私保护提供可控保障;否则将会给敌手以足够的时间、攻击计算条件,使数据处于失控泄露状态。在CSP执行完数据确定性删除并释放相应的存储空间后,需要为用户建立确认反馈机制,确保CSP对用户数据的安全删除,实现第三层含义的确定性删除。

6 结束语

用户数据长期存储在云服务提供商而缺乏有效的确定性删除机制,将导致存储空间浪费、数据非法使用和隐私泄露等问题,严重阻碍云服务的推广和发展。云计算环境下的数据确定性删除问题是一个非常活跃的研究方向。整体而言,其研究还处于起步阶段,尚未建立一套完整的理论体系,从关键技术与理论的完善到算法的实际应用还有很大的差距。

本文首先列举了云计算环境中数据确定性删除面临的主要挑战,包括数据外包与安全、数据迁移与多副本、数据残留与销毁,指出云数据的确定性删除问题除了应关注数据管理问题外,云计算虚拟化、多租户的特征与租赁、按需交付的商业模式也是云存储中存在诸多安全问题需要确定性删除服务的主要原因;本文给出了授权期限、生命周期和3个层面的云数据确定性删除的基本含义;然后,回顾了近年来学术界在基于密码学的云数据确定性删除研究领域的主要成果,从基于可信执行环境、基于密钥管理和基于访问控制策略3个方面对相关研究工作的基本思想、工作原理等进行了深入分析、归纳与总结,分别指出了各种技术方法的优缺点及存在的共性问题;最后预测了该领域的未来研究方向。

[1]冯朝胜,秦志光,袁丁. 云数据安全存储技术[J]. 计算机学报,2015,38(1): 150-163.FENG Z S,QIN Z G,YUAN D. Techniques of secure storage for cloud data [J]. Chinese Journal of Computers,2015,38(1): 150-163.

[2]李晖,孙文海,李凤华,等. 公共云存储服务数据安全及隐私保护技术综述[J]. 计算机研究与发展,2014,51(7): 1397-1409.LI H,SUN W H,LI F H,et al. Secure and privacy-preserving data storage service in public cloud [J]. Journal of Computer Research and Development,2014,51(7): 1397-1409.

[3]谭霜,贾焰,韩伟红. 云存储中的数据完整性证明研究及进展[J].计算机学报,2015,38(1): 164-176.TAN S,JIA Y,HAN W H. Research and development of provable data integrity in cloud storage [J]. Chinese Journal of Computers,2015,38(1): 164-176.

[4]傅颖勋,罗圣美,舒继武. 安全云存储系统与关键技术综述[J]. 计算机研究与发展,2013,50(1): 136-145.FU Y X,LUO S M,SHU J W. Survey of secure cloud storage system and key technologies [J]. Journal of Computer Research and Development,2013,50(1): 136-145.

[5]李晖,李凤华,曹进,等. 移动互联服务与隐私保护的研究进展[J].通信学报,2014,35(11):1-11.LI H,LI F H,CAO J,et al. Survey on security and privacy preserving for mobile Internet service [J]. Journal on Communications,2014,35(11):1-11.

[6]丁滟,王怀民,史佩昌,等. 可信云服务[J]. 计算机学报,2015,38(1): 133-149.DING Y,WANG H M,SHI P C,et al. Trusted cloud services[J]. Chinese Journal of Computers,2015,38(1): 133-149.

[7]DIESBURG S M,WANG A I A. A survey of confidential data storage and deletion methods [J]. ACM Computing Surveys(CSUR),2010,43(1): 2:1-37.

[8]JOUKOV N,PAPAXENOPOULOS H,ZADOK E. Secure deletion myths,issues,and solutions[C]//The Second ACM Workshop on Storage Security and Survivability (StorageSS). Alexandria,VA,USA,c2006: 61-66.

[9]WEI M Y C,GRUPP L M,SPADA F E,et al. Reliably erasing data from flash-based solid state drives[C]// USENIX Conference on File and Storage Technologies (FAST). Berkeley,CA,USA,c2011: 105-117.

[10]PÖPPER C,BASIN D,ČAPKUN S,et al. Keeping data secret under full compromise using porter devices[C]//26th Annual Computer Security Applications Conference (ACM SAC). Austin,Texas,USA,c2010: 241-250.

[11]YU S,WANG C,REN K,et al. Achieving secure,scalable,and fine-grained data access control in cloud computing[C]//29th Conference on Computer Communications (IEEE INFOCOM). San Diego,CA,USA,c2010: 1-9.

[12]PERLMAN R. File system design with assured delete[C]//Third IEEE International Security in Storage Workshop (SISW). San Francisco,CA,USA,c2005: 83-88.

[13]PERLMAN R. File system design with assured delete[C]//The 14th Annual Network amp; Distributed System Security (ISOC NDSS). San Diego,CA,USA,c2007: 1-7.

[14]MO Z,XIAO Q,ZHOU Y,et al. On deletion of outsourced data in cloud computing[C]//The 7th International Conference on Cloud Computing (IEEE CLOUD). Alaska,USA,c2014: 344-351.

[15]JREARDON J,BASIN D,CAPKUN S. Sok: secure data deletion[C]//The 34th IEEE Symposium on Security amp;Privacy (IEEE Samp;P). San Francisco,CA,USA,c2013: 301-315.

[16]REARDON J,RITZDORF H,BASIN D,et al. Secure data deletion from persistent media[C]//The 2013 ACM SIGSAC Conference on Computer amp; Communications Security (ACM CCS). New York,NY,USA,c2013: 271-284.

[17]ZHAO L,MANNAN M. Gracewipe: secure and verifiable deletion under coercion[C]//The 22th Annual Network amp; Distributed System Security (ISOC NDSS). San Diego,CA,USA,c2015:1-13.

[18]张逢喆,陈进,陈海波,等. 云计算中的数据隐私性保护与自我销毁[J]. 计算机研究与发展,2011,48(7):1155-1167.ZHANG F Z,CHEN J,CHEN H B,et al. Lifetime privacy and self-destruction of data in the cloud [J]. Journal of Computer Research and Development,2011,48(7):1155-1167.

[19]PERLMAN R. The ephemerizer: making data disappear [J]. Journal of Information Systems Security,2005,1(1): 21-32.

[20]TANG Q. Timed-ephemerizer: make assured data appear and disappear[C]//The Public Key Infrastructures,Services and Applications.Springer Berlin Heidelberg,c2010: 195-208.

[21]TANG Q. From ephemerizer to timed-ephemerizer: achieve assured lifecycle enforcement for sensitive data [J]. The Computer Journal,2014: 1-18.

[22]NAIR S K,DASHTI M T,CRISPO B,et al. A hybrid PKI-IBC based ephemerizer system[C]//The International Information Security Conference. Sandton,South Africa. c2007: 241-252.

[23]TANG Y,LEE P P,LUI J C,et al. FADE: secure overlay cloud storage with file assured deletion[C]//The Security and Privacy in Communication Networks (SecureComm). River Valley,Singapore,c2010: 380-397.

[24]BADRE R. Cloud storage with improved access control and assured deletion [J]. International Journal of Innovations in Engineering and Technology (IJIET),2014,3(3): 92-97.

[25]TANG Y,LEE P P,LUI J C,et al. Secure overlay cloud storage with access control and assured deletion [J]. IEEE Transactions on Dependable and Secure Computing,2012,9(6): 903-916.

[26]SHAMIR A. How to share a secret [J]. Communications of the ACM,1979,22(11): 612- 613.

[27]GEAMBASU R,KOHNO T,LEVY A,et al. Vanish: increasing data privacy with self-destructing data[C]//The 18th USENIX Security Symposium. Montreal,Canada,c2009: 299-315.

[28]WANG G,YUE F,LIU Q. A secure self-destructing scheme for electronic data [J]. Journal of Computer and System Sciences,2013,79(2):279-290.

[29]WOLCHOK S,HOFMANN O S,HENINGER N,et al. Defeating vanish with low-cost sybil attacks against large DHTs[C]//The 17th Annual Network amp; Distributed System Security Conference (ISOC NDSS). San Diego,CA,USA,c2010: 1-15.

[30]ZENG L,SHI Z,XU S,et al. SafeVanish: an improved data self-destruction for protecting data privacy[C]//The IEEE Second International Conference on Cloud Computing Technology and Science(CloudCom). Athens,Greece,c2010: 521-528.

[31]熊金波,姚志强,马建峰,等. 基于行为的结构化文档多级访问控制[J]. 计算机研究与发展,2013,50(7): 1399-1408.XIONG J B,YAO Z Q,MA J F,et al. Action-based multilevel access control for structured document [J]. Journal of Computer Research and Development,2013,50(7): 1399-1408.

[32]BONEH D,FRANKLIN M. Identity-based encryption from the weil pairing [J]. SIAM Journal on Computing,2003,32(3):586-615.

[33]XIONG J,YAO Z,MA J,et al. A secure document self-destruction scheme with identity based encryption[C]//The 5th International Conference on Intelligent Networking and Collaborative Systems (IEEE INCoS). Xi’an,China,c2013: 239-243.

[34]熊金波,姚志强,马建峰,等. 面向网络内容隐私的基于身份加密的安全自毁方案[J]. 计算机学报,2014,37(1): 139-150.XIONG J B,YAO Z Q,MA J F,et al. A secure self-destruction scheme with IBE for the internet content privacy [J]. Chinese Journal of Computers,2014,37(1): 139-150.

[35]LIU X,MA J,XIONG J,et al. Threshold attribute based encryption with attribute hierarchy for lattices in the standard model [J]. IET Information Security,2014,8(4): 217-223.

[36]LI Q,MA J,LI R,et al. Secure,efficient and revocable multi-authority access control system in cloud storage[J]. Computers amp; Security,2016,59(6): 45-59.

[37]XIONG J,YAO Z,MA J,et al. A secure document self-destruction scheme: an ABE approach[C]//The 10th International Conference on High Performance Computing and Communications amp; IEEE International Conference on Embedded and Ubiquitous Computing(HPCC_EUC). Zhangjiajie,China,c2013: 59-64.

[38]熊金波,姚志强,马建峰,等. 基于属性加密的组合文档安全自毁方案[J]. 电子学报,2013,42(2): 366-376.XIONG J B,YAO Z Q,MA J F,et al. A secure self-destruction scheme for composite documents with attribute based encryption [J]. Acta Electronica Sinica,2013,42(2): 366-376.

[39]CHAN A F,BLAKE I F. Scalable,server-passive,user-anonymous timed release cryptography[C]//The 25th International Conference on Distributed Computing Systems. Piscataway,USA,c2005:504-513.

[40]姚志强,熊金波,马建峰,等. 云计算中一种安全的电子文档自毁方案[J]. 计算机研究与发展,2014,51(7):1417-1423.YAO Z Q,XIONG J B,MA J F,et al. A secure electronic document self-destructing scheme in cloud computing [J]. Journal of Computer Research and Development,2014,51(7):1417-1423.

[41]XIONG J,LI F,MA J,et al. A full lifecycle privacy protection scheme for sensitive data in cloud computing [J]. Peer-to-Peer Networking and Applications,2015,8(6): 1025-1037.

[42]REIMANN S,DÜRMUTH M. Timed revocation of user data: long expiration times from existing infrastructure[C]//The 2012 ACM Workshop on Privacy in the Electronic Society (WPES),Raleigh. NC,USA,c2012: 65-74.

[43]ROESNER F,GILL B T,KOHNO T. Sex,lies,or kittens? Investigating the use of snapchat’s self-destructing messages[C]//The 18th International Conference on Financial Cryptography and Data Security (FC). Springer Berlin Heidelberg,Christ Church,Barbados,c2014: 64-76.

[44]BACKES J,BACKES M,DÜRMUTH M,et al. X-pire!-a digital expiration date for images in social networks[C]//arXiv preprint arXiv:1112.2649,2011:1-22.

[45]BACKES M,GERLING S,LORENZ S,et al. X-pire 2.0: a user-controlled expiration date and copy protection mechanism[C]//The 29th Annual ACM Symposium on Applied Computing(ACM SAC). Gyeongju,Korea,c2014: 1633-1640.

[46]LUO W,XIE Q,HENGARTNER U. Facecloak: an architecture for user privacy on social networking sites[C]//The International Conference on Computational Science and Engineering (IEEE CSE). Vancouver,Canada,c2009: 26-33.

[47]SIGURBJÖRNSSON B,VAN ZWOL R. Flickr tag recommendation based on collective knowledge[C]//The 17th International Conference on World Wide Web (ACM WWW). Beijing,China,c2008: 327-336.

[48]CASTELLUCCIA C,DE CRISTOFARO E,FRANCILLON A,et al.Ephpub: toward robust ephemeral publishing[C]//The 19th IEEE International Conference on Network Protocols (IEEE ICNP). Vancouver,BC Canada,c2011: 165-175.

[49]ZENG L,CHEN S,WEI Q,et al. Sedas: a self-destructing data system based on active storage framework [J]. IEEE Transactions on Magnetics,2013,49(6):2548-2554.

[50]ATALLAH M J,BLANTON M,FAZIO N,et al. Dynamic and efficient key management for access hierarchies [J]. ACM Transactions on Information and System Security (TISSEC),2009,12(3): 1-43.

[51]WANG W,LI Z,OWENS R,et al. Secure and efficient access to outsourced data[C]//The ACM Workshop on Cloud Computing Security. Chicago,IL,USA,c2009: 55-66.

[52]VIANA W,ANDRADE R,MONTEIRO A J. PEARL: a performance evaluator of cryptographic algorithms for mobile devices[C]//The International Workshop on Mobility Aware Technologies and Applications (MATA). Florianopolis,Brazil,c2004: 275-284.

[53]王丽娜,任正伟,余荣威,等. 一种适于云存储的数据确定性删除方法[J]. 电子学报,2012,40(2): 266-272.WANG L N,REN Z W,YU R W,et al. A data assured deletion approach adapted for cloud storage [J]. Acta Electronica Sinica,2012,40(2): 266-272.

[54]MO Z,QIAO Y,CHEN S. Two-party fine-grained assured deletion of outsourced data in cloud systems[C]//The 34th IEEE International Conference on Distributed Computing Systems (IEEE ICDCS). Madrid,Spain,c2014: 308-317.

[55]LI C,CHEN Y,ZHOU Y. A data assured deletion scheme in cloud storage [J]. China Communications,2014,11(4): 98-110.

[56]CACHIN C,HARALAMBIEV K,HSIAO H C,et al. Policy-based secure deletion[C]//The ACM SIGSAC Conference on Computer amp;Communications Security (ACM CCS). New York,NY,USA,c2013:259-270.

[57]LI Q,MA J,LI R,et al. Large universe decentralized key-policy attribute-based encryption [J]. Security and Communication Networks,2015,8(3): 501-509.

[58]KASAMATSU K,MATSUDA T,EMURA K,et al. Time-specific encryption from forward-secure encryption[C]//The 8th Conference on Security and Cryptography for Networks (SCN). Amalfi,Italy,c2012:184-204.

[59]XIONG J,LIU X,YAO Z,et al. A secure data self-destructing scheme in cloud computing [J]. IEEE Transactions on Cloud Computing,2014,2(4):448-458.

[60]ZENG L,WANG Y,FENG D. CloudSky: a controllable data self-destruction system for untrusted cloud storage networks[C]//The 15th IEEE/ACM International Symposium on Cluster,Cloud and Grid Computing (CCGrid). Shenzhen,China,c2015: 352-361.

[61]张坤,杨超,马建峰,等. 基于密文采样分片的云端数据确定性删除方法[J]. 通信学报,2015,36(11): 108-117.ZHANG K,YANG C,MA J F,et al. Novel cloud data assured deletion approach based on ciphertext sample slice [J]. Journal on Communications,2015,36(11): 108-117.

[62]熊金波,沈薇薇,黄阳群,等. 云环境下的数据多副本安全共享与关联删除方案[J]. 通信学报,2015,36(Z1): 136-140.XIONG J B,SHEN W W,HUANG Y Q,et al. Security sharing and associated deleting scheme for multi-replica in cloud[J]. Journal on Communications,2015,36(Z1): 136-140.

[63]李凤华,李晖,贾焰,等. 隐私计算研究范畴及发展趋势[J]. 通信学报,2016,37(4): 1-11.LI F H,LI H,JIA Y,et al. Privacy computing: concept,connotation and its research trend[J]. Journal on Communications,2016,37(4):1-11.

[64]LIU J,ASOKAN N,PINKAS B. Secure deduplication of encrypted data without additional independent servers[C]//22nd ACM SIGSAC Conference on Computer and Communications Security (ACM CCS).Colorado,USA,c2015: 874-885.

[65]ARMKNECHT F,BOHLI J M,KARAME G O,et al. Transparent data deduplication in the cloud[C]//The 22nd ACM SIGSAC Conference on Computer and Communications Security (ACM CCS). Colorado,USA,c2015: 886-900.

[66]ZAYCHIK M V,STOYANOVICH J,ABITEBOUL S,et al. Collaborative access control in webdamlog[C]//The 2015 ACM SIGMOD International Conference on Management of Data (ACM SIGMOD).Melbourne,Australia,c2015: 197-211.

Research progress on cloud data assured deletion based on cryptography

XIONG Jin-bo1,2,LI Feng-hua1,WANG Yan-chao1,MA Jian-feng3,YAO Zhi-qiang2

(1. State Key Laboratory of Information Security,Institute of Information Engineering,Chinese Academy of Sciences,Beijing 100093,China;2. Faculty of Software,Fujian Normal University,Fuzhou 350117,China;3. School of Computer Science and Technology,Xidian University,Xi’an 710071,China)

The major challenges faced by the data assured deletion in cloud computing was analyzed, it was observed the main reasons of performing cloud data assured deletion were the characteristics of cloud virtualization and multi-tenancy,as well as the business models of lease and on-demand delivery in cloud computing, and point out three levels of meaning of the cloud data assured deletion. Secondly, the state-of-the-art works on cloud data assured deletion was systematically surveyed from security-oriented view in terms of trusted execution environments, key managements and access control policies. It is also pointed out their highlights, limitations and general problems. Finally, some developing trends of this emerging research field were introduced.

cloud data security, assured deletion, privacy protection, key management, access control

s:The National High Technology Research and Development Program(863Progam)(No.2015AA016007),The National Natural Science Foundation of China (No.61402109,No.61370078),The Natural Science Foundation of Fujian Province(No.2015J05120),Fujian Provincial Key Laboratory of Network Security and Cryptology Research Fund (No.15008),Distinguished Young Scientific Research Talents Plan in Universities of Fujian Province

TP309

A

2015-12-15;

2016-05-16

李凤华,lfh@iie.ac.cn

国家高技术研究发展计划(“863”计划)基金资助项目(No.2015AA016007);国家自然科学基金资助项目(No.61402109,No.61370078);福建省自然科学基金资助项目(No.2015J05120);福建省网络安全与密码技术重点实验室(福建师范大学)开放课题基金资助项目(No.15008);福建省高校杰出青年科研人才培育计划基金资助项目

10.11959/j.issn.1000-436x.2016167

熊金波(1981-),男,湖南益阳人,中国科学院信息工程研究所博士后,福建师范大学副教授、硕士生导师,主要研究方向为云数据安全与隐私保护技术。

李凤华(1966-),男,湖北浠水人,博士,中国科学院信息工程研究所副总工、研究员、博士生导师,主要研究方向为网络与系统安全、信息保护、隐私计算。

王彦超(1980-),男,河北邯郸人,中国科学院信息工程研究所博士生,主要研究方向为访问控制与云数据安全。

马建峰(1963-),男,陕西西安人,博士,西安电子科技大学教授、博士生导师,主要研究方向为密码学、计算机网络与信息安全。

姚志强(1967-),男,福建莆田人,博士,福建师范大学教授、硕士生导师,主要研究方向为信息安全。