实战攻防TCP/IP筛选策略

引言:网络环境中,电脑和外界进行通讯依靠的是本机开放的网络端口。现在的病毒、木马、黑客软件之所以能够在网络中兴风作浪,就是利用特定的网络端口进行非法活动的。利用Windows XP的TCP/IP筛选策略,可以轻松关闭各种危险端口,从而有效地切断黑客入侵、病毒传播的途径。使用TCP/IP筛选器的最大优点是可以有针对性的开放端口,这样不需要的端口就自动封闭。

在网络环境中,电脑和外界进行通讯依靠的是本机开放的网络端口。现在的病毒、木马、黑客软件之所以能够在网络中兴风作浪,就是利用特定的网络端口进行非法活动的。利用Windows XP的TCP/IP筛选策略,可以轻松关闭各种危险端口,从而有效地切断黑客入侵、病毒传播的途径。使用TCP/IP筛选器的最大优点是可以有针对性的开放端口,这样不需要的端口就自动封闭。

设置TCP/IP筛选策略

打开本地连接的属性窗口,在“常规”面板中双击“Internet协 议(TCP/IP)”项,在弹出的窗口中点击“高级”按钮,接着打开“选项”面板,在其中双击“TCP/IP筛选”项,在“TCP/IP筛选”窗口中勾选“启用TCP/IP筛选”项,本例中根据需要在“TCP端口”、“UDP端口”和“IP协议”栏中勾选“只允许”项,点击“添加”按钮,依次输入允许开放的端口即可,点击确定按钮保存设置,然后重新启动系统即可。

黑客如何破解TCP/IP筛选策略

使用了TCP/IP筛选策略封闭危险端口后,就可以高枕无忧了么?实际情况未必如此。TCP/IP筛选策略的配置信息实际上保存在注册表中,只要对注册表对应的项目进行简单的修改,就可以轻松解除TCP/IP筛选策略的封锁。

假设在TCP/IP筛选策略只开启了“3389”端口。在“开 始”→“运行”中执行“Regedit.exe”程序,在注册表编辑器中展开“HKEY_LOCAL _MACHIN ESYSTEMControlSet001ServicesTcpipParameters”分支,在右侧窗口中双击“EnableSecurityFilters” 键值名,在打开的对话框中可以看到其数值为“1”,表示已经启用TCP/IP筛选策略,如果将其值设为“0”,即可关闭TCP/IP筛选策略。例如,当黑客通过各种漏洞或者非法提权操作获得CMDshell控制环境后,可以使用系统自带的“reg.exe”程序,对上述注册表路径进行改写,来突破TCP/IP筛选策略。

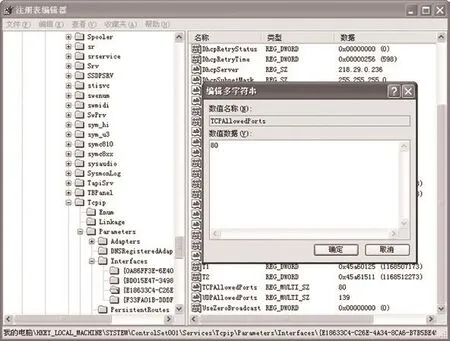

图1 查看保存在注册表中允许开放端口列表

图2 GSS规则配置界面

此外,展开“HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesTcpipPara metersInterfaces{E18633C4-C26E-4A34-8CA6-B7B5BE452C8D}”分 支,注意其中的CSID项根据不同的电脑而定,在右侧窗口 的“TCPAllowedPorts”、“UDPAllowedPorts” 和“RawIPAllowed Protocols”键值名中分别保存着允许开放的TCP、UDP和IP端口列表,如图1所示。知道了TCP/IP筛选策略的保存机理,入侵者就完全可以设计出一个针对TCP/IP筛选策略的木马程序,首先将“HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesTcpipParameters”路径单独导出,然后将上述注册表路径中的“EnableSecurityFilters”键值名的值设置为“0”,即可禁止TCP/IP筛选策略,同时将遍历上述注册表分支中的“Interfaces”下的所有子健,将其中的“TCPAllowedPorts”、“UDPAllowedPorts” 和“RawIPAllowed Protocols”键值名清空,即可开放所有端口。这样,当黑客完成入侵动作后,再将先前保存的注册表路径导入(例如使用“regeditsc: cpip.reg”,假设tcpip.reg为导出的文件),即可悄无声息地突破击破TCP/IP筛选策略的封锁了。

彻底保护TCP/IP筛选策略

从上面的分析可以看出,启用了TCP/IP筛选策略后,不要以为系统就此彻底安全了。要想保护TCP/IP筛选策略配置信息,必须从保护注册表中的相关配置项目入手。我们前面谈到,黑客会利用系统自带的“reg.exe”程序,来对目标注册表数据进行修改。那么最好的方法就是将“C:WindowsSystem32”文件夹中的“reg.exe”彻底行删除,实际上我们平时也很少使用到该程序,将其删除对日常操作几乎没有影响。当然,还可以利用权限配置功能,来限制其他用户对上述敏感键值的读写操作。例如,运行“regedt32.exe”程序,在注册表编辑器中选择“HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesTcpipParameters”分支,在其右键菜单中点击“权限”项,在权限设置窗口中禁用所有账户(包括Administrators组 等),对该分支的完全控制和读取权限,这样黑客就无法使用“Reg.exe”程序,来随意读写其中的数据了。

当然,还可以使用各种注册表监控软件,来密切监视和TCP/IP筛选策略关联的注册表数据变化,来及时获得报警信息。这样的软件有很多,这里就以Ghost Security Suite(以下简称GSS)这款强悍的注册表保护工具为例,来保护指定的注册表路径。在GSS主窗口顶部点击“注册表保护”按钮,在规则配置窗口(如图2所示)左侧列表选中合适的类别,在右侧的“组名称”栏中输入新的组名,在“组描述”栏输入描述信息,点击“添加组”按钮建立新组。随后在左侧列表选中新建组名,点击规则列表中的“添加规则”按钮,在新建规则窗口中的“步骤1-注册键”栏中选择上述注册表路径,在“步骤2-注册值”栏中选择该主键下的具体键值。注意,主键和键值的设定都支持“*”,“?”,“~”三种通配符,这将极大提高防御的灵活性。*代表任意字符串, ?代表单个字符,~代表只匹配当前一层注册表项,遇到“”则中止。~经常与*搭配使用。例 如:HKEY_LOCAL _MACHINESoftware*~与HKEY_LOCAL_MACHINESoftwareGhost Security匹配,与HKEY_LOCAL_MACHINESoftwareGhost SecurityRegDefend则不匹配。最后点击“添加规则”按钮保存设置。

之后在配置窗口的中选则该新建规则,在下面的“1.在这些事件”栏中可以组合选择读取键、创建键、修改键、读取键、设置键、删除值等保护项。在“2.执行这些操作”栏中设定当满足此条规则时,执行的动作类型,包括拦截,记录到磁盘、询问用户等。例如,在本规则可以选择拦截动作,这样当有程序试图修改对应的注册表键值时,GSS即可对其进行拦截。