小型企业路由器漏洞揭秘

引言:近年来,路由器以成了上网必备的工具,只要有网络那就少不了有一个路由器,就在人们享受路由器便捷的时候,谁又曾想过这个设备的安全性?如今各种厂商路由器都或多或少爆出过一些漏洞,给家庭网络带来了不小的影响,如今家用路由器安全已经不容忽视了。

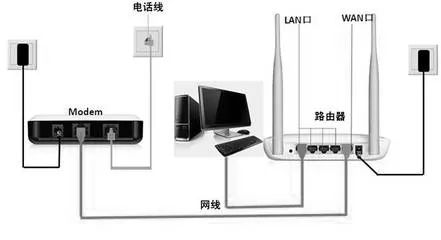

我国有小微企业2000多万家,除了一些财力雄厚的企业有较好的上网环境外,还有众多小微企业需自己建立外接互联网。路由器已经成为了小企业上网必备的工具,只要办公室有网络那就少不了有一个路由器(如图1),就在人们享受路由器便捷的时候,谁又曾想过这个设备的安全性?如今各种厂商路由器都或多或少爆出过一些漏洞,给网络安全性带来了不小的影响,如今路由器安全已经不容忽视了。如果单位路由器被黑客控制,那么用户的网银、电子邮箱等各类账号密码都面临失窃风险(如图2)。

路由器的漏洞主要分为密码破解漏洞、Web漏洞、后门漏洞和溢出漏洞。路由器密码破解漏洞:WiFi的加密方式一般有三种WEP、WPA 和 WPA2。WEP加密方式加密强度相对较低,现在几乎被淘汰。WPA和WPA2存在暴力破解的漏洞。

图1 路由器连接设置

图2 路由器漏洞

路由器Web漏洞

主要是CSRF、命令执行、XSS(跨站)等。路由器后门漏洞:这个后门是指开发软件的程序员为了以后方便调试和维护而留下的一个具有很高权限的后门。这个后门一般不公开,如果被网络安全研究者发现并公开,这就意味着攻击者可以绕过你设置的一些安全认证直接控制你的路由器。

路由器溢出漏洞

攻击者可以利用这个漏洞来执行非授权指令,进而获得系统特权,从而执行各种非法的操作。现在常用的路由器有TP-Link、Tenda、Netcore(磊 科)、D-Link和华为等一些厂家的。我主要介绍一下上面五个厂商路由器的漏洞。

TP-Link的漏洞

这个漏洞是前一阵在WooYun看到的,标题是《全国首发TP-Link wr-842n等多款无线路由器(新界面2015)存在多个致命漏洞》利用这个漏洞可以任意下载配置文件,绕过设备认证,随意修改系统配置。下面介绍一下具体的利用和防御方法。

漏洞测试方法:首先在浏览输入http://192.168.1.1/config.bin可以直接下载路由器的配置文件,然后使用openssl enc -d-des-ecb -nopad -K 478DA50BF9E3D2CF -in config.bin命令提取配置信息,然后在提取出来的结果中找到类似authKey 0rZily4W9TefbwK的信息,这段就是加密过的用户后台登录密码。这段加密字串“0rZily4W9TefbwK”通过用户浏览器运算生成,且存在算法漏洞,加密字串虽不可逆,但存在大量碰撞,即任意字符可生成相同的加密字串。

漏洞修复方法:关于这个漏洞TP-Link官网已经发布了修复补丁,下载地址为http://service.tp-link.com.cn/detail_download_2043.html。

TP-Link CSRF漏洞

用户若仍使用默认出厂密码,在访问了包含恶意脚本的网页时,路由器的DNS即遭篡改(“弱密码”漏洞),从而劫持连接此路由器的所有设备。其中受到影响型号包 括:TL-WR740N、TLWR840N、TL-WR841NV8等型号2013年前的固件版本。如图3的TP-Link路由器。

漏洞修复方法:目前厂商已经发布了升级补丁以修复这个安全问题,请到TPLink官网下载。

图3 TP-Link路由器

图4 Tenda路由器

Tenda的cookie hijacking漏洞

利用cookie hijacking可以免密码登录路由器。

漏洞测试方法:通过手工建立Cookie值然后提交能绕过登录密码验证界面。也可以利用网上现成的测试工具来测试自己的路由器是不是有这个漏洞。

漏洞修复方法:这个漏洞也是在WooYun看到的,编号为WooYun-2013-17767的漏洞。厂商对漏洞的回复“CNVD确认漏洞情况(在一些家用版本上未复现),还请作者告知测试用版本编号,转由CNVD协调生产厂商处置”。实际上厂商也没有给出很好的修复方案。可以尝试更新一下路由器的固件。图4为Tenda路由器。

Tenda无线路由器远程命令执行后门漏洞

Tenda的 W330R、W302R无线路由器固件最新版本中存在后门,该漏洞通过一个UDP数据包即可利用,如果设备收到以某些字符串为开头的数据包,即可触发此漏洞执行各类命令,甚至以root权限执行任何命令。

漏洞测试方法:echo-ne "w302r_mfgx00x/bin/ls" | nc -u -q 5 192.168.0.17329。

漏洞修复方法:目前厂商还没有提供补丁或者升级程序。

Netcore(磊 科)系 列路由器中存在一个后门,进入后门的口令被“硬加密”(hardcoded)写入到设备的固件中,而且所有的口令似乎都一样。攻击者可以轻易的利用这个口令登录路由器,而且用户无法更改或禁用这个后门。

该后门漏洞形成的原因为:磊科路由器内置了一个叫做“IGDMPTD”的程序,该程序会随路由器启动,并在公网上开放UDP协议的53413端口,使攻击者可以通过公网在磊科路由器上执行任意系统命令,进而控制路由器,因此该漏洞危险等级极高。

漏洞测试方法:首先执行netcore_POC.py,用这个登录路由器然后就可以执行命令了。

漏洞修复方法:目前厂商还没有提供补丁或者升级程序。

图5 D-Link路由器

D-Link路由器溢出漏洞

漏洞主要还影响D-Link DIR-645 、D-Link DIR-865和D-Link DIR-845。该漏洞是CGI脚本authentiction.cgi在读取POST参数过程中名为“password”参数的值时可以造成缓冲区溢出,并能远程执行命令。D-Link DIR-645,其固件版本1.03B08同时还存在多个缓冲区溢出和跨站脚本漏洞,包 括 :"post_login.xml"、"hedwig.cgi"上的缓冲区溢 出,"bind.php"、"info.php"、"bsc_sms_send.php"上的跨站脚本、远程攻击者可利用这些漏洞在受影响设备中执行任意代码,执行未授权操作。如图5为D-Link路由器。

漏洞测试工具:首先执行DIR645-f - V1.03.py,会在路由器的2323端口开放Telnet服务然后使用Telnet登录路由器。

漏洞修复方法: 目前厂商已经发布了升级补丁以修复这个安全问题,请访问厂商主页http://www.dlink.com。

华硕路由器CSRF漏洞

用户若仍使用默认出厂密码,在访问了包含恶意脚本的网页时,路由器的DNS即遭篡改(“弱密码”漏洞),从而劫持连接此路由器的所有设备。受影响的路由器型号有:RT-AC66R、RTAC66U、RT -AC68U、RT-N66R、RT-N66U、RTAC56U、RT-N56R、RTN56U、RT-N14U、RTN16和RT-N16R。

漏洞修复方法: 厂商已提供修复补丁,有需要的可以到官网升级最新的固件。

国家互联网应急中心(CNCERT)发布的“2013年我国互联网网络安全态势综述”显示,D-Link、思科、Netgear、Tenda等多家厂商的路由器产品存在后门。黑客可由此直接控制路由器,进一步发起DNS(域名系统)劫持、窃取信息、网络钓鱼等攻击,直接威胁用户网上交易和数据存储安全。这意味着相关路由器成为随时可被引爆的“地雷”。下面就介绍一下这些厂商的路由器后门漏洞。

D-Link路由器后门漏洞

D-Link部 分 路由器使用的固件版本中存在一个人为设置的后门漏洞。攻击者通过修改User-Agent值 为“xmlset_roodkcableoj28840ybtide”即可绕过路由器Web认证机制取得后台管理权限。取得后台管理权限后攻击者可以通过升级固件的方式植入后门,取得路由器的完全控制权。漏洞影响路由器型号:DIR-100、DIR-120、DI-524、DI-524UP、DI-604S、DI-604UP、DI-604+、TMG5240、BRL-04R、BRL-04UR、BRL-04CW 以 及BRL-04FWU。

漏洞修复方法:厂商已提供修复补丁,可以到官网升级最新的固件。

Cisco路由器远程特权提升漏洞

允许未验证远程攻击者获得对设备的root级的访问。漏洞影响路由器 型 号:Cisco RVS4000、Cisco WRVS4400N、Cisco WRVS4400N和Cisco WAP4410N等多款路由器设备。漏洞修复方法:现在厂商可以提供修复补丁,在官网上可以升级最新的固件。如图6是Cisco的某种型号路由器。

图6 Cisco路由器

NetGear后门漏洞和Net-GearDGN2000Telnet后门未授权访问漏洞该后门是厂商设置的超级用户和口令,攻击者可以用来在相邻网络内获取路由器的root权限,进而植入木马完全控制路由器。NetGearDGN2000产品存在的安全漏洞被利用后可导致执行任意系统命令。受影响的路由器型号包括 有 :WNDR3700、WN -DR4500、WNDR4300、R6300 v1、R6300v2、WNDR3800、WNDR3400v2、WNR3500L、WNR3500L v2、WNDR3300和DGN2000。

漏洞修复方法:NetGear尚未对以上漏洞和后门提供解决方案,因此建议更换路由器。

总结

有些漏洞厂商目前还没有提供补丁,我个人认为好点的办法就是限制非法人员访问路由器,一般访问路由器是通过无线连接之后然后访问路由器后台,还有就是通过WAN访问。建议关闭路由器WAN访问,无线密码设置复杂一些,禁用WPS功能,使用WPA2加密,还有就是升级到最新的路由器固件。

以上漏洞案例是对网上一些路由器案例的总结,为了方便读者查找和测试自己的路由器是不是存在漏洞,以便修复。尤其对于小型企业而言,由于不像大型企业网络管理那样完备,路由器的漏洞更是直接关乎个人及企业利益。因此,小型企业在使用路由器的同时必须加强平时对网络设备的保护的思想意识及技术管理,在保障个人及企业隐私和利益不受损失。