针对纵向加密装置的网络安全威胁分析

陆子成,张铁龙,程 夏

(1.广西电网有限责任公司崇左供电局,广西 崇左 532200;2.南京南瑞继保电气有限公司,江苏 南京 211100)

针对纵向加密装置的网络安全威胁分析

陆子成1,张铁龙1,程 夏2

(1.广西电网有限责任公司崇左供电局,广西 崇左 532200;2.南京南瑞继保电气有限公司,江苏 南京 211100)

纵向加密装置是电力二次系统网络安全的重要保证,针对纵向加密装置的攻击直接影响电力调度数据网的稳定运行。文章阐述了纵向加密装置的主要性能指标,着重围绕针对其可用性的威胁展开分析,并将此类威胁定义为拒绝服务威胁,进一步给出拒绝服务攻击的两种类型及其特征。基于纵向加密装置拒绝服务攻击的特点,给出了有针对性的防御措施。

纵向加密装置;拒绝服务;网络安全;漏洞

0 引言

按照国家电力监管委员会颁布的《电力二次系统安全防护规定》要求,国家电网公司、南方电网公司、各发电企业陆续在调控主站、调度数据网和变电站端有针对性地部署了纵向加密认证装置、横向隔离装置和防火墙等二次系统安全防护设备。二次系统安全防护设备成为落实电力系统网络安全的重要支撑,因此二次安防设备的可靠性、稳定性、自身安全性直接影响电力二次系统的稳定运行,特别是纵向加密认证装置直接关系安全I区的纵向数据交互,研究纵向加密认证装置的安全相关性能具有重要意义。

目前与纵向加密认证装置有关的研究多围绕加密技术或纵向加密装置的使用展开,对于纵向加密装置可用性、安全性的研究较少。由于纵向加密装置是进入变电站监控系统的必经之路,所以其往往成为黑客或不法分子攻击的重点对象。

1 纵向加密装置的潜在威胁

纵向加密装置的主要功能是在调度主站和变电站数据网关(远动装置/保护信息子站)中的网络中建立一条加密隧道,用以传输变电站运行数据和调度主站控制指令,同时拒绝白名单外的网络连接和数据报文[1]。证书和加密算法是加密隧道可靠性的保证,其中加密算法是核心技术,由国家商用密码管理局授权提供。

纵向加密装置的性能指标主要有两点:(1)可用性,能否对外提供过滤和加密服务,能否处理并发的多个连接和大吞吐量数据;(2)安全性,通过纵向加密传输的数据能否确保不泄露、不篡改、不丢失[2]。

鉴于加密算法的相对高安全性,攻击加密隧道成本极高,攻击者不会选择暴力破解加密算法或攻击加密隧道的途径。因此针对纵向加密装置安全性的攻击行为不是纵向加密装置主要的安全威胁,通过加密隧道传输的数据安全性是有保证的。但现有运行管理机制中,电子证书的交换传递需要通过IC卡介质,这个过程涉及诸多环节,存在被恶意分子利用的隐患。

纵向加密装置的可用性可以理解为两点:(1)作为一台网络中间设备能够正常传输数据;(2)作为一台网络安全设备应能对其传输的数据提供加密和过滤功能[3]。因此针对纵向加密装置的可用性攻击可以考虑两个方面,一方面令纵向加密装置无法正常传输网络数据,另一方面如果纵向加密装置可以传输数据,令其无法对传输的数据内容进行加密或进行有效过滤。这两种攻击方向均可以视为对纵向加密装置提供服务能力的攻击,令纵向加密装置失去或下降服务能力,成为事实上的拒绝服务攻击。

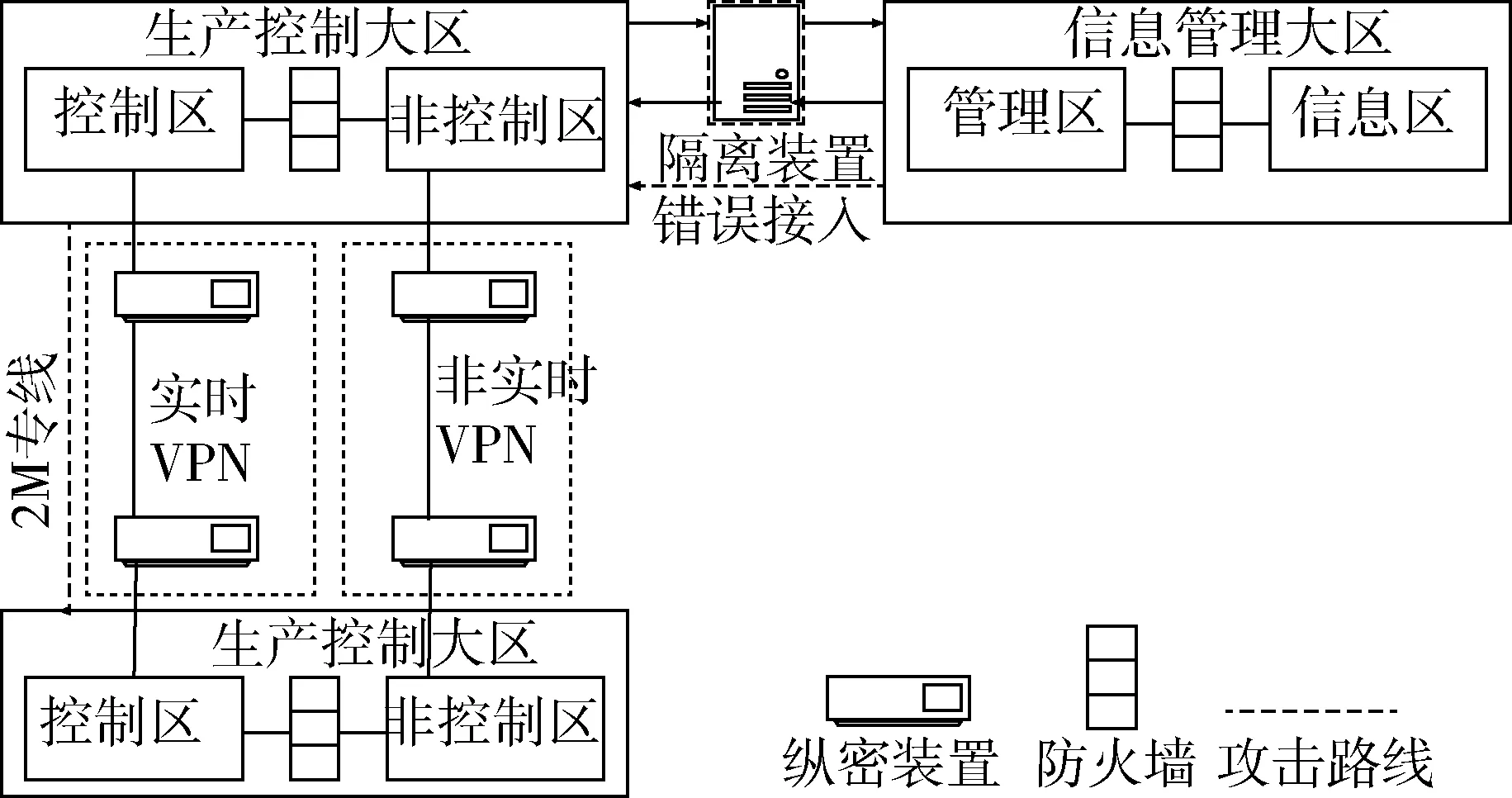

纵向加密装置的典型应用场景如图1所示,调度数据网的数据通过路由器后进入变电站的纵向加密装置,纵向加密装置对其进行过滤和解密后交给变电站数据网关机进行处理。当攻击者物理位置处于变电站外时,可以实施图1中的两种攻击,达到令纵向加密装置拒绝服务的目的。Attack1 截断是一种传统、直接的拒绝服务攻击方式,Attack2 旁路利用某种方式使纵向加密装置停止过滤或加解密通信报文,达到旁路直接通信的目的,视为一种间接拒绝服务攻击方式。

图1 纵向加密装置典型应用场景

2 直接拒绝服务攻击

网络设备均有标称的数据处理能力,在其处理能力范围内的网络数据流量才能被正常处理,纵向加密装置作为一种网络设备也不例外。一般而言,纵向加密装置分为百兆型(普通型)和千兆型(增强型),百兆型的明密文吞吐量分别为95 Mb/s和25 Mb/s,千兆型的明密文吞吐量分别为340 Mb/s和80 Mb/s。这两款设备相比于专业的抗DOS攻击设备,抵御DDOS攻击的能力偏弱。攻击者可以考虑利用TCP/IP、UDP、NTP等协议的漏洞,采用SYN flood、ACK flood、ICMP flood、UDP flood、NTP flood、DNS flood等攻击方式对纵向加密装置发起攻击,可以迅速令纵向加密装置瘫痪,失去服务能力[4]。

由于电力调度数据网与公众网物理分隔,攻击者难以利用公众网上的肉鸡资源。同时调度数据网的服务器资源较少,一般均部署具备一定防御能力的防火墙或路由设备,因此攻击者在调度数据网直接捕获肉鸡的难度较高,且肉鸡转换攻击能力较低。通过传统方式在调度数据网发起DDoS攻击的成本较高,实施难度较大,准备周期较长。单个黑客或团体难以实施此类型网络攻击,但不排除有组织的团体或强力机构实施上述攻击,并与其他攻击方式组合,扩大攻击效果,以达到瘫痪电网的目的。2015年12月爆发的乌克兰停电事件,攻击者利用TDoS(电话拒绝服务攻击),使客户服务中心的Web服务器瘫痪,延缓客户报告停电情况,扩大了停电事件的攻击效果。黑客组织通过长期的准备工作,完成了对乌克兰电网诸多节点服务器/设备的入侵,并把拒绝服务攻击作为整套攻击的一部分。

虽然电力调度数据网在设计结构上与公众网络隔绝,但仍与电力企业信息网络通过横向隔离装置相连。部分调控主站、电厂、厂矿的网络架构并没有按照电监会的要求进行设计,或者具体部署时执行不严格,这使得电力企业信息网的数据进入调度数据网成为可能。如图2所示,某地调主站采用2M专线直通接入变电站,进行网络部署调整时,误将内部信息网接入2M专线,大量数据流量进入2M专线网,直接冲击数据网关机,导致调度与站内通信中断。这一真实事故一方面说明严格按照二次安防规范部署路由器、纵向加密装置等设备的必要性,另一方面也说明恶意攻击者可以利用网络架构的缺陷,采用物理手段或入侵手段,将企业信息网或办公网的流量引入调度网络,当数据流量达到一定负荷时,可以瘫痪路由器或纵向加密装置,达到拒绝服务攻击的效果。

图2 调度数据网网络结构

进一步考虑,严格按照电网二次安全防护规定进行部署,杜绝将非法流量自外部引入调度数据网,但调度数据网仍存在被入侵的可能,例如配网系统的通信节点遍布各配电箱、配电柜、配电室,其防护等级较低,入侵实施较为容易。一旦入侵成功,攻击者可以使用IXIA、SPIRENT等品牌的网络测试仪向纵向加密装置打入大流量网络报文,瞬间即可瘫痪纵向加密装置。如果抓取纵向加密装置正常工作时的密文流量,对纵向加密装置进行重放攻击,当重放流量大于25 Mb/s时,即可瘫痪纵向加密装置。事实上,即使密文流量小于25 Mb/s,也足以干扰到纵向加密装置的正常运行,降低服务能力,也达到了拒绝服务攻击的目的。

3 间接拒绝服务攻击

目前国内主流纵向加密装置生产厂商均使用Linux作为其产品的操作系统。Linux作为开源操作系统,具有使用灵活、自由裁剪、可伸缩性强的优点。纵向加密装置一旦投入使用,由于电力行业连续工作的特点,很难对其应用程序或操作系统进行升级。并且由于纵向加密装置的应用程序总是基于特定版本的Linux操作系统开发,一旦升级操作系统,将牵涉很多环节,所以厂商也没有升级程序的主观动力。虽然升级操作系统和应用程序在主观动力和客观条件上都不满足,但Linux系统的漏洞是客观存在的,老旧版本系统上的已知漏洞都是公开的。

恶意攻击者可以利用Linux已知漏洞入侵纵向加密装置,也可以借助工具扫描应用程序的潜在漏洞加以利用入侵纵向加密装置。攻击者成功入侵后,获得权限提升,可以更改纵向加密装置的配置,关闭纵向加密装置的服务。例如,更改白名单中的IP和端口,令正常通信的合法报文被过滤丢弃。

利用漏洞入侵纵向加密装置后,不仅可以令其停止正常服务,还可以实现其他方式的攻击。例如伪造控制报文发送给远动装置,造成变电站内开关错误分开或合上;伪造遥信报文发送调度主站,令主站误判变电站开关、刀闸位置情况。

4 防御部署

随着网络攻击手段的进步,目前按照电网二次安全防护规定采取的安全措施并不足以应对电力调度数据网面临的巨大威胁。应注重二次安防设备自身的安全防护,尤其是纵向加密装置的保护。在调度数据网和变电站监控系统的网络边界上应增加网络安全设备,与纵向加密装置互相配合,梯次配置。

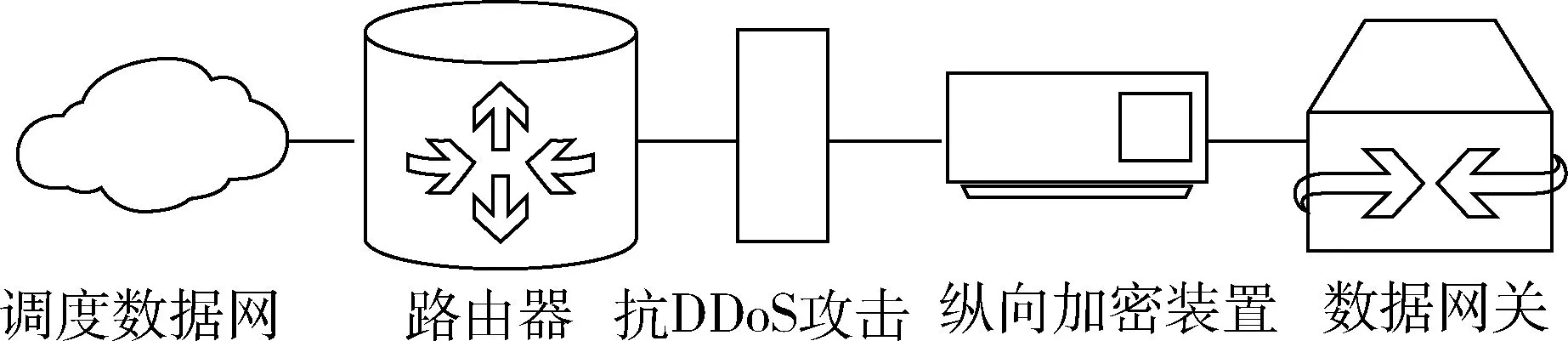

如图3所示,在路由器和纵向加密装置间增加抗DDoS攻击设备或具备抗DDoS攻击能力的防火墙。抗DDoS攻击设备负责抵御网络攻击,纵向加密装置主要负责对通信报文的加解密工作,两者分工协作,串行化部署。

图3 防火墙防御

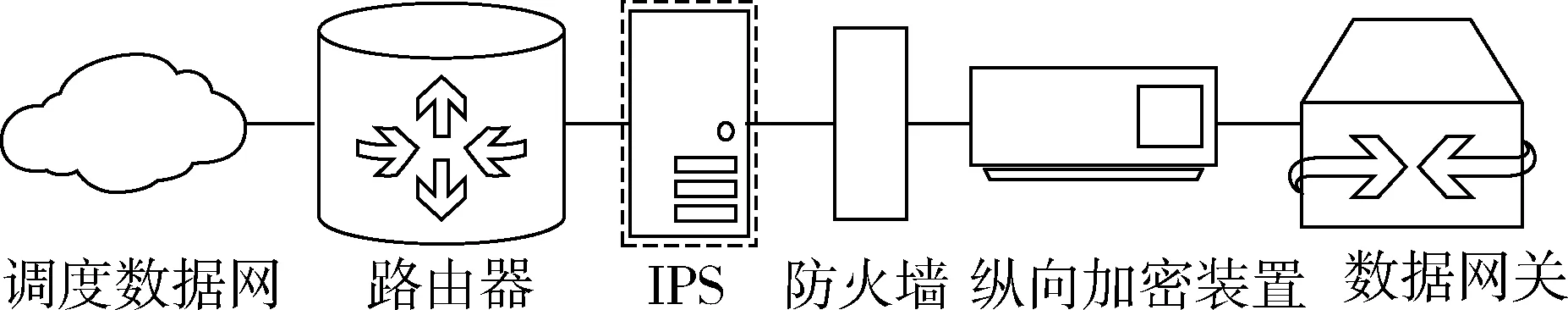

如图4所示,可以进一步在路由器与纵向加密装置间串行部署IPS(入侵防御系统)和防火墙。IPS侧重于防御网络边界内的入侵行为,防火墙侧重分流针对纵向加密装置的直接拒绝服务攻击等网络攻击,纵向加密装置主要负责维护加密隧道,进行加解密工作。

图4 防火墙与IPS组合防御

除了增加部署网络安全设备,还应严格落实二次安全防护相关规定,优化网络结构,加强人员管理。相比于硬件设备投入,规章制度和人员管理更为重要和紧迫,值班人员一次随意地携带个人U盘插入监控电脑或点开某个邮件就可能在网络防御系统上打开一个缺口。网络安全系统遵循木桶理论,其安全程度取决于系统内的安全短板,而历次大的工控网络安全事件显示:人往往成为短板。

5 结论

部署在网络边界上的网络设备,是实现网络数据传输的关键中间节点。保证纵向加密装置乃至数据网关的正常运行,防止网络攻击/网络入侵造成纵向加密装置拒绝服务,必须综合考虑网络安全设备部署,合理配置网络安全设备,同时应加强制度落实,强化人员管理,使网络安全设备的效用最大化。

客观上,没有绝对安全的网络系统,电力调度数据网/变电站监控网络也不例外,无论部署何种安全设备,都可以增加攻击者的攻击成本,降低安全风险,但都无法保证绝对安全。必须综合考虑变电站的重要性、网络结构、安全设备价格等要素,增加网络安全设备,制定和落实安全规章,加固网络安全防御。

[1] 刘媛,李劲,殷晓蓓. 调度数据网纵向安全防护系统的构建和应用[J]. 广西电力,2011,34(6):25-27,86.

[2] 梁智强,陈晓帆. 纵向加密认证装置转发性能测试的研究[J]. 计算机测量与控制,2012,20(3):606-609.

[3] 王保义,杨丽. 基于安全网关的电力二次系统安全防护[J]. 电力系统通信,2008,29(12):28-32.

[4] 梁智强,范颖. 电力二次系统安全防护的DDoS攻击原理及防御技术[J]. 计算机安全,2010(9):70-72.

Network security threat analysis for vertical encryption device

Lu Zicheng1,Zhang Tielong1,Cheng Xia2

(1.Chongzuo Power Supply Bureau, Guangxi Power Grid, Chongzuo 532200, China; 2.NR Electric Co., Ltd., Nanjing 211100, China)

Vertical encryption device is an important guarantee of power secondary system network security. The attack on encryption gateway directly affect the stable operation of electric power dispatching data network. The main performance indexes of encryption gateway are described in this paper. Attack on availability of encryption gateway is defined as denial of service threat, and further two types of denial of service attacks and their characteristics are also given, and some defense measures are suggested.

vertical encryption device; denial of service; network security; vulnerability

TP309

A

10.19358/j.issn.1674- 7720.2016.21.001

陆子成,张铁龙,程夏. 针对纵向加密装置的网络安全威胁分析[J].微型机与应用,2016,35(21):5-7.

2016-07-06)

陆子成(1983-),男,学士,工程师,主要研究方向:电力系统自动化通信技术、电力系统网络安全。

张铁龙(1981-),男,硕士,工程师,主要研究方向:电力系统自动化通信技术、电力系统网络安全。

程夏(1983-),男,硕士,工程师,主要研究方向:电力系统自动化通信技术、电力系统网络安全。