电力监控系统应用级自保护技术研究

林丹生

(广东电网有限责任公司电力科学研究院,广东省智能电网新技术企业重点实验室,广东 广州 510080)

电力监控系统应用级自保护技术研究

林丹生

(广东电网有限责任公司电力科学研究院,广东省智能电网新技术企业重点实验室,广东 广州 510080)

电力监控系统为电力生产及供应过程提供监视及控制功能,其安全性和稳定性直接关系着电力系统的安全稳定。为保证电力监控系统自身的可靠性,本文提出一种基于系统告警机制的应用层自保护技术模型,以保护电力监控系统关键进程和数据的完整性及可用性,并通过对该模型核心代码的实现,验证了该模型能够为应用系统提供自保护能力,为未来实现安全稳定的电力监控应用系统提供了一种有效的方法。

电力监控系统;安全防护;自保护

本文著录格式:林丹生. 电力监控系统应用级自保护技术研究[J]. 软件,2016,37(11):33-36

0 引言

电力监控系统指基于网络、通信及计算机技术监视和控制电力工业发、输、变、配各环节的工业控制系统[1][2]。在当前社会工业自动化、智能化的大背景下,国家、社会对电力系统的稳定、安全、高效等方面提出了更高的要求,基于信息通信技术的电力监控系统极大推动了电力工业的信息化、自动化及智能化水平,保障整个电力系统的高效、稳定运行。电力监控系统在维护国家安定繁荣、社会稳步发展方面承担着越来越重要的作用。然而,电力监控系统基于计算机、通信技术及相关软硬件,而根据目前实验室研究及应用实践情况,监控系统在连续运转过程中出现宕机、运行错误等运行失败问题几乎是不可避免的[3]。系统运行失败问题对于普通的信息系统而言影响较小,不会出现重大的社会问题及影响,然而鉴于电力监控系统的重要性,一旦系统出现运行失败,将可能引发大面积停电等恶性事故事件,造成的社会、经济影响难以估量。鉴于此,考虑基于应用级自保护机制提升电力监控系统运行稳定性,较少系统运行失败造成的损失,则显得极其重要。

本文首先分析总结国内外在应用系统自保护技术方面的研究成果,在此基础上提出了一种基于系统告警机制的应用自保护解决方案,并给出了解决方案的主要软件代码。

1 系统自保护技术研究现状

目前对系统自保护技术的研究,主要包括以下

三个方面:硬件层面的系统自保护技术、操作系统层面的系统自保护技术、应用层面的系统自保护技术。[4]

1.1 硬件层面的系统自保护技术

基于硬件的系统自保护技术一般有以下两类:自安全存储设备[5]、安全芯片技术[6]。

1.1.1 自安全存储设备

自安全存储设备,主要是用于抵御恶意攻击者对存储介质里面敏感数据的窃取、篡改及破坏。一般而言,存储器由操作系统进行控制,然而当操作系统身份鉴别信息泄露时,由操作系统控制的存储设备及其相关资源可能是不安全的,因此,自安全存储设备将操作系统及其相关权限拥有者视为不安全主体,从而独立于操作系统构建自身的安全访问控制机制。

1.1.2 安全芯片技术

安全芯片在可信计算领域一般作为可信基,芯片本身配备了独立的CPU及存储空间,可保存特征值及相关保密数据,可利用自身的运算能力实现加解密运算并产生密钥,可对外提供加密认证措施。通过安全芯片技术,由一块独立芯片完整运行密钥存储、加解密运算及身份认证管理,能有效保障系统敏感数据安全,保证身份鉴别及权限分配的可靠性。

1.2 操作系统层面的系统自保护技术

操作系统层面的自保护技术主要包括:安全操作系统和访问控制技术。

1.2.1 安全操作系统

一般而言,业界对安全操作系统提出了十个层面的要求,包括标记、可信恢复、可信路径、隐蔽信道分析、自主访问控制、客体重用、身份鉴别、强制访问控制、审计、数据完整性等十个方面,满足上述要求的操作系统可称为安全操作系统[7]。安全操作系统一般包括以下特征:1、安全隔离;2、审计;3、自主访问控制;4、权限分离,每个超级用户仅赋予其能实现工作的最小权限。对于符合安全操作系统技术要求及特征的系统,能够有效抵御各种木马、病毒感染,并具备极强的抗网络攻击、非法用户入侵等方面的能力,从根本上显著提高电力监控系统整体安全性。然而,目前为止安全操作系统商用时间较短,产品尚未完成成熟,离完全符合其技术要求及特征尚需时日。

1.2.2 访问控制技术

一般的访问控制策略[8][9]主要有两种,包括强制访问控制策略(Mandatory Access Control,简称MAC)和自主访问控制策略(Discretionary Access Control,简称 DAC)

(1)强制访问控制,指基于信息敏感性及保密性对信息主体和信息客体进行分级分类,并基于技术体系保证主体仅允许访问相应级别的客体的一种访问控制技术手段。强制访问控制也是安全操作系统的技术要求之一,但也可脱离操作系统独立存在。但系统基于强制访问控制技术时,信息主体(用户)每次访问形象客体(文件)时,访问控制机制均会判断信息主体及形象客体自身的安全标签,根据安全标签及已制定的策略判断信息主体是否具备访问客体的权限。

(2)自主访问控制,指信息客体的主体对于该信息有自主管理分配权限,信息主体能将属于自身的信息客体的管理控制权分配给其他客体,也允许对授权进行收回。在每次访问发生时,由访问控制模型根据客体的访问控制权限授予情况,判断信息主体是否具备访问客体的权限。

1.3 应用层面的系统自保护技术

应用层面的系统自保护技术主要有防恶意代码软件、沙盒(SandBox)[10]技术等。

1.3.1 防恶意代码软件

目前防恶意代码软件多种多样,技术也存在较大差异。一般而言,防恶意代码软件主要的安全防御策略有两种,一种是匹配目标文件的特征值并与恶意代码库进行比较,来判断目标文件是否感染恶意代码,另一种是根据目标文件或程序的行为进行判断。然而,目前的防恶意代码软件普遍存在以下三方面问题,1)恶意代码库更新总是滞后于恶意代码破坏行为的出现,对于新产生或变种的恶意代码无能为力。2)匹配准确度不够高,可能会影响重要系统功能的正常运行。3)恶意代码库需定时更新,对于封闭的电力监控系统而言难以满足该要求。

1.3.2 沙盒技术

沙盒技术是指在发现某一程序代码出现不正常行为是不立即进行终止,而是让其在特定的环境或容器下持续运行并紧密观察记录,对其所影响文件、系统环境等进行充分的备份。当确认为恶意代码时,对其进行终止,同时对其影响的文件及系统采取恢复措施。沙盒技术的优势在于减少误杀情况,并可保留恶意代码运行过程证据,但仍存在防恶意代码软件的滞后性及定时更新问题,同时必须保证沙盒环境本身安全可靠,以低于网络攻击入侵。

2 基于系统告警机制的应用自保护解决方案

从上文分析可知,基于硬件和基于操作系统的系统自保护技术依赖于硬件及操作系统自身的支持,从目前的硬件及操作系统市场来看,传统知名产品较少提供系统自保护能力,而部分新产品虽然宣称已集成部分系统自保护功能,但此类产品仍有待进一步成熟,难以满足电力系统高安全性、可靠性的要求。

在基于应用系统的自保护技术方面,防病毒产品目前已较为成熟,但仍存在两个问题难以解决,一是对各类Unix系统的支持能力不足,二是对电力监控系统本身的独特需求支持不足,难以准确定位电力监控系统所需的进程及数据,可能出现误杀或者漏防问题。沙盒技术目前应用范围有限,主用用于浏览器、Java虚拟机等有“容器”的运行环境,而电力监控系统大多不具备此类环境。

2.1 基于系统告警机制的应用自保护工作模型

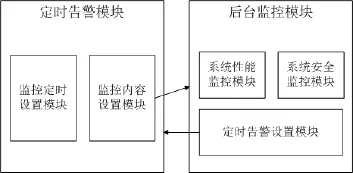

为适应电力监控系统安全防护的特点,本文提出一种基于系统告警机制的应用自保护工作模型,该工作模型如图1所示,由系统定时告警模块和后台监控模块两部分构成。

图1 基于系统告警机制的应用层自保护工作模型Fig.1 Application layer Self-protection model based on the system alarm mechanism

在图1所示的应用层自保护工作模型中包括两大模块。

定时告警模块,该模块包括两大功能。其中监控定时功能用于配置系统定时告警功能,定时启动所需的监控功能;监控内容设置模块用于配置监控内容,根据应用系统运行需要配置合适的后台监控函数。定时告警模块的实现主要基于操作系统的定制告警相关应用程序接口。

后台监控模块,该模块包括三大功能。系统性能模块可完成对系统占用带宽、内存、处理器资源等性能相关指标进行监控,并在系统性能出现异常时采取必要措施;系统安全监控模块可完成对应用系统关键进程存活、重要数据完整性等安全性指标进行监控,并在系统安全性出现异常时采取必要措施;定时告警设置模块调用定时告警模块功能,保证后台监控模块所在进程能定时被激活,避免遭到破坏。

在该工作模型中,系统定时告警模块和后台监控模块相互调用,且该调用关系难以被外界中断,从而保证了应用系统的自保护监控功能实时运行,解决了传统监控手段中监控进程本身遭到破坏从而导致应用系统自保护功能失败的问题。本工作模型可作为应用系统自身的一个模块,也可作为一套独立的系统运行。

2.2 模型的代码实现框架实例

基于系统告警机制的应用自保护工作模型实现方式根据操作系统本身提供的应用程序接口的差异而有所不同,本文使用了基于JAVA 虚拟机提供的应用程序接口为例,介绍本工作模型的实现机制,并验证该工作模型的自保护能力。

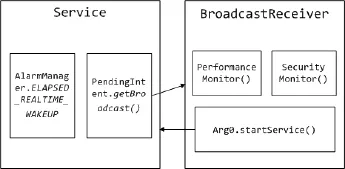

基于JAVA 虚拟机的模型实现技术框架如图2所示。

图2 应用系统自保护模型技术实现框架Fig.2 The technology framework of the Self-protection Application model

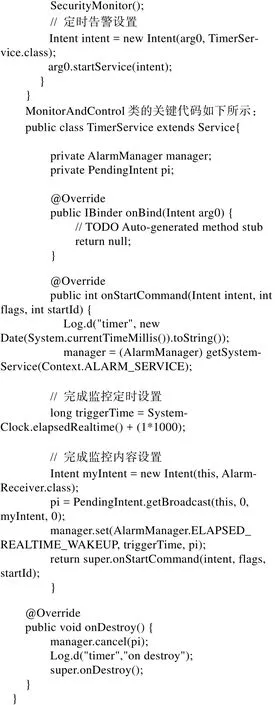

在该技术框架中,定时告警模块及后台监控模块分别在继承自Service类的自定义子类TimerService和继承自BroadcastReceiver类的自定义子类Monitor And Control实例中实现。

经过实验室验证,基于上述关键代码实现的应用系统自保护模型,能够有效保证后台监控服务的持续运行,避免监控进程受到非预期中断,只要在后台监控模块中针对业务需求实现性能监控及安全监控处理函数,该模型能为应用系统提供有效的自保护能力。

3 结语

电力监控系统的自保护能力决定了监控系统运行过程中的稳定性及安全性,目前业界在系统自保护能力实现中主要基于硬件自保护、操作系统自保护及应用自保护三个层次实现。本文研究了一种基于系统告警机制的应用系统自保护模型,并通过具体的代码实现验证了自保护能力,为未来实现安全稳定的电力监控应用系统提供了一种有效的方法。

[1] 伍晓泉. 软件测试技术在电力系统安全防护中的应用[J].电子技术与软件工程, 2014, 21: 96-98. Wu Xiaoquan. Technology of Software Testing in Electric Power Security Protect[J], ELECTRONIC TECHNOLOGY & SOFTWARE ENGINEERING, 2014, 21: 96-98.

[2] 蔡汉生, 陈喜鹏, 史丹, 冯万兴, 刘博, 周自强, 袁哲. 南方电网雷电定位系统及其应用[J], 南方电网技术, 2015, 9(1): 14-18. CAI Hansheng, CHEN Xipeng, SHI Dan, FENG Wanxing, LIU Bo, ZHOU Ziqiang, YUAN Zhe. China Southern Power Grid Lightning Location System and Its Application[J], China Southern Power Grid Lightning Location System and Its Application, 2015, 9(1): 14-18.

[3] 姜福成. 云计算的基础结构设计和云应用服务[J]. 软件, 2014, 35(7): 97-102. JiangFucheng. Design of Infrastructure of Cloud Computing and Cloud Applications Services[J], Computer engineering & Software, . 2014, 35(7): 97-102. HE Hongjun, HE Xiuxiong, LUO Li, FANG Zhihe, WANG Yang, DUAN Zhipeng. An Application Protection Model[J]. Journal of Wuhan University(Natural Science Edition), 2015, 9(1): 14-18.

[4] 李明. 应用程序文件保护的研究与应用[D], 湖南: 国防科学技术大学, 2009.

[5] Gregory R, Ganger John D. Strunk Andrew J Klosterman. Self-Storage Brick-based Storage with Automated Administration, Carnegie Mellon University, 2003.

[6] NGSCB, LaGrande., 软硬兼施的下一代安全技术[EB/OL], 2004, http://www.pcpro.com.cn/topic.php?id=2850.

[7] 刘克龙, 冯登国, 石文昌. 安全操作系统原理与技术[M].北京: 科学出版社, 2004.

[8] Ravi S, Sandhu. Access Control Principles and practice[J]. IEEE communications magazine, 1994, 32(9): 40-48.

[9] 聂晓. 信息物理融合系统安全现状与关键技术[J]. 广东电力, 2012, 25(11): 47-50. NIE Xiao. Security Status Quo and Key Technology of Information Cyber physic System[J], Guangdong Electric Power, 2012, 25(11): 47-50.

[10] F Chang, Ayal Itzkovitz, Vijay Karamcheti. User-level Resourceconstrained Sandboxing[M]. USENIX Windows System Sypomsium, 2000.

Application Layer Self-protection Technology Research on The Power Monitoring and Control System

LIN Dan-sheng

(The Electric Power Research Institute of Guangdong Grid Co, Guangdong Provincial Key Laboratory of smart grid technology Guangzhou 510080, China)

Power monitoring and control system provides monitoring and control functions for the electricity production and supply process, and the security and stability of this system is directly related to the security and stability of the power system. To ensure the reliability of power monitoring and control system, this paper propose a model of self-protection model based on the system alarm mechanism to protect the integrity and availability of critical power monitoring system processes and data. By implementing the core code of the model, this paper proves that this model provides an effective way to achieve security and stability for the future of power monitoring and control applications.【Key words】: Power monitoring and control system; Security; Self-protection

TM76

A

10.3969/j.issn.1003-6970.2016.11.008

广东省智能电网新技术企业重点实验室资助项目(2060299)

林丹生(1986-),男,工程师,信息安全及通信技术。