一种基于隐写术的机密文档泄露追踪方案

王洪君 尚大龙

摘 要

本文拟对企业内部网络的机密文档泄露问题,采用隐写术嵌入泄漏源秘密信息方法,并结合其他有效手段予以必要防范及信息采集,最终达到预防及追踪机密文档泄露者的效果。通过此方案的实行,可以有效预防及震慑泄密者,使之不敢泄密。对提出的方案进行实验,结果证明了所给方法的有效性。

【关键词】隐写术 泄密追踪 JPHS

随着信息技术的全面普及,企业内部也全部实现电子办公。但是,电子办公在为办公自动化带来方便的同时,随之而来的安全问题也愈发凸显,尤其是在需要保密的企业内网环境中。本文提出一种隐写术嵌入方案,可以有效地追踪机密文档泄密源,以预防机密文件被人窃取后而无法追踪的难题。

隐写术是将一些秘密信息直接嵌入至载体中而不影响原载体的使用价值,也不易被探知和再次修改,却能被生产方识别和辨认。通过隐写术,可以有效秘密通信,及版权保护、信息源追踪等。如此一来,一旦追踪到泄密者,可进行法律制裁,从而对其形成威慑,使其不敢就范。

得益于电子文档具有传输的便捷性,使得一人编写,多人收益。但同时,也造成了保密难的问题。如直接对文档进行加密,则泄密者会采取拍照打印等方式对文档内容进行搜集,文档依然会泄密。如对文档限制下载,泄密者仍然会采取相同或类似方式进行泄密。再者,一味的对机密文档进行被动防范,泄密者必定会想尽办法对其窃取,而非罢手。显然,对文档进行简单直接的处理是不合理的。本文从另一角度出发来着手这一问题,即将机密文档存放在服务器,待泄密者使用一定密级的账号登陆进行下载,服务器则提取该账号信息及登录客户端硬件信息进行存档,并将存档信息进行指纹提取;随后将该指纹嵌入至该账号欲下载的文档中;最后将该文档传输给欲下载的账号。如此一来,只要出现文档泄露,便提取事先嵌入的指纹,再与之前存档的指纹机对应源信息进行比对,最终必然可以追踪到泄密者。

1 相关工作

针对不同载体,都有着不同种类的隐写术。图像隐写术分为两类:空间域隐写和变换域隐写算法;其中,空间域隐写算法分为:LSB隐写算法,BPCS隐写算法及PVD隐写算法等;变换域隐写算法主要有:JSteg算法、F5算法及OutGuess算法等。

本文采用了基于DCT的隐写算法JPHS对DOCX文档中的图像文件进行秘密信息嵌入。该算法采用了Blowfish算法对嵌入的秘密信息进行加密,所能达到的嵌入率在5%左右,其实现简单,且主要针对流行的jpeg文件进行隐写,因此很适合封装成服务器端的程序子集。

2 方案设计及基本流程

本文针对企业内部网络的机密文档泄密追踪,对于其他情形依然有效。

常见的文档格式有DOCX,PDF,XLSX,PPTX等,这些文件都是有一定格式的。不同的文档格式,可以有不同方式的嵌入方法,本文以DOCX格式文件为例。DOCX是Office Open XML Document的一种扩展名,这种文件格式是Microsoft开发的一种以XML为基础并以ZIP格式压缩的电子文件规范并成为了ECMA规范的一部分。该标准支持文件、表格、备忘录、幻灯片等文件格式。由于DOCX格式本质上是一个压缩包,那么完全可以按照压缩文件采用7z等开源程序进行处理,即解压DOCX文件,对内部文件进行改写,并重新压缩,再上传至服务器,最后传输给客户端。

由于文本隐写术过于复杂不易实现,而音频隐写术适用范围有限,本文采用图像隐写术进行嵌入,即对文档中的图像进行隐写嵌入。由于是企业内部机密文档,因此,可以将公司LOGO、“机密文档”等字样转化为图案形式插入机密文档内部,秘密信息则嵌入其中。

本方案采取了下面的一系列措施进行追踪及防护。首先,应该对内网机器进行IP+MAC+端口绑定,防止泄密者盗用他人的IP和MAC进行泄密;其次,对每台内网机器实施硬件加密+生物指纹识别,防止泄密者盗用他人电脑进行泄密;第三,当每台机器请求在线浏览或下载机密文档时,服务器会收集该机器的识别信息(CPUID,PCID,MAC等),随后再对该机器请求浏览或下载的文件进行秘密信息嵌入,这样,每台机器看到的机密文件都有着不同秘密信息。

追踪实现:机密文档泄密之后,可以使用对应的提取程序对文档提取秘密信息,再到服务器查询存档记录,查得泄露账号及使用机器,确定机密文档泄漏源。

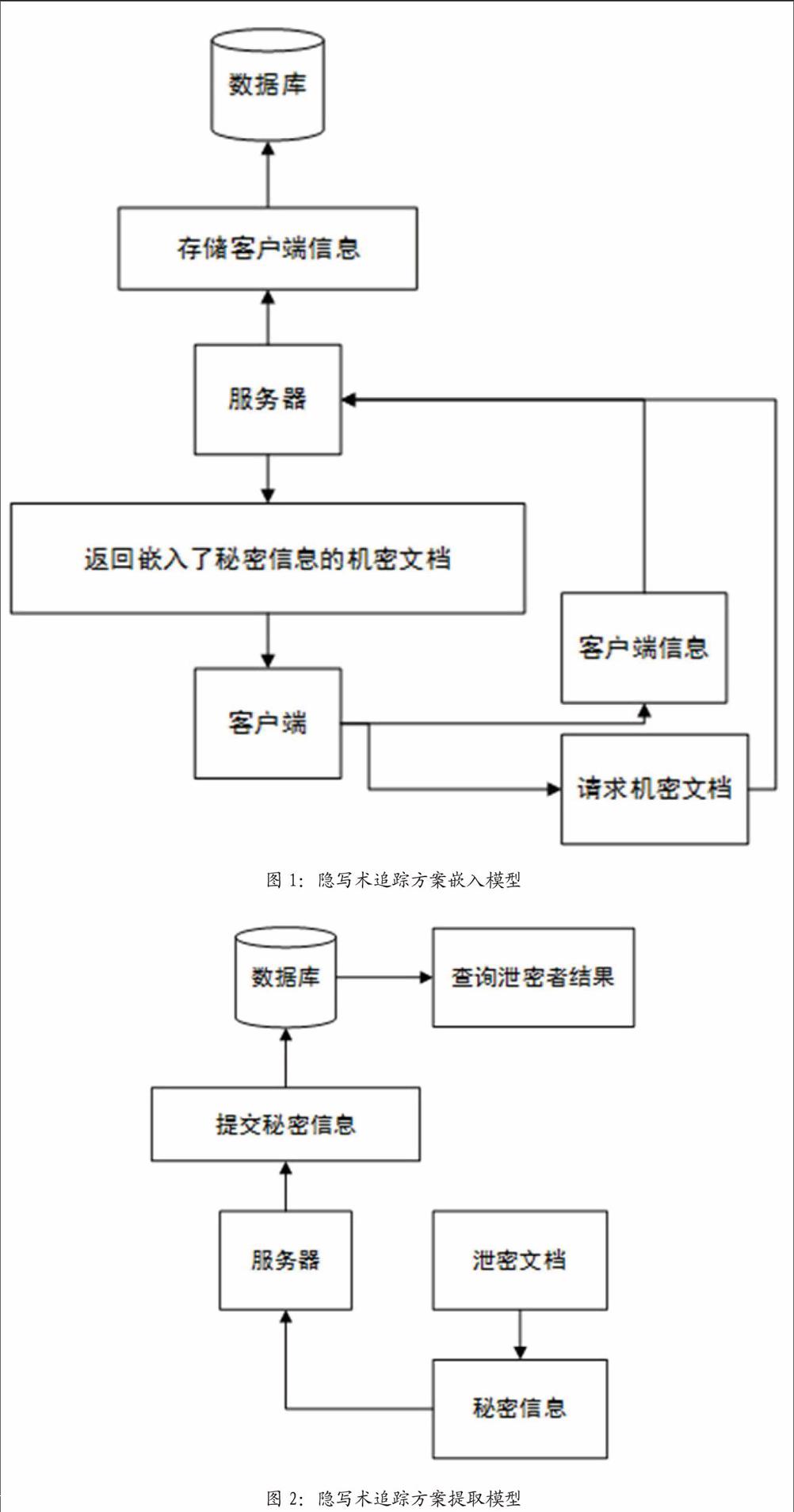

本方案嵌入结构模型如图1所示。

隐写术嵌入基本流程:

S1.客户端请求下载秘密文档。

S2.服务器得到客户端请求信息,及客户端硬件信息。

S3.服务器根据硬件信息生成哈希值,并将哈希值及客户端信息存储至服务器进行备份。

S4.服务器根据用户请求信息得到其所要下载的文档的原始数据。

S5.服务器将把S3得到的哈希值嵌入至该文档原始数据,并打包为原文档格式。

S6.服务器将打包好的文档数据返回给客户端。

本方案提取结构模型如图2所示。

隐写术提取基本流程:

S1.解压文档, 提取图片

S2.提取图片中的秘密信息文件

S3.与服务器端所有相关的存档的秘密信息比对来查找对应的信息

3 实验与分析

限于篇幅,本文仅列举了提取出的图片(图3)及嵌入秘密信息后的图片(图4):

嵌入的秘密信息文本内容如下:

465acf916947f4ebcf0761f500c4a443495d2486c0df1b549b5bdaa13ba7aac38dbef1526299209d11833009af50460ffac1b74cdc7a867577b31f0c3623b247

根據嵌入的秘密信息文本,最终得到客户端硬件信息如下:

192.168.19.134

WIN-FDFESTOO5E1.DHCP HOST

Windows NT

00-0C-29-1B-6B-47

实验结果证明方案的可行性。

4 推论

通过上述关键代码及相关源文件,最终在个人电脑上成功测试,限于篇幅,不再展示。本文使用的嵌入方法可以直接对秘密信息文件进行加密,更增加了过程的安全性。由此,本方案实验可行,在今后的研究中将重点针对文本隐写术的隐写嵌入。

参考文献

[1]JOHNSON N F.SteganographyTools[EB/OL].http://www.jjtc.com/Security/stegtools.htm2005.

[2]Kawaguchi E,Eason R.Principle and application of BPCS-Steganography[C].Proceeding of SPIE:Multimedia Systems and Applications,1998,3528:464-472.

[3]T.Penvy,P.Bas,J.Fridrich,Steganalysis by subtractive pixel adja-cency matrix[J].IEEE Transactions on Information Forensics and Security,2010,5(02)215-224.

[4]Derek Upham.JPEG-JSteg-V4[EB/OL]. http://www.funet.fi/pub/crypt/steganography/jpeg-jsteg-v4.diff.gz,2007-03.

[5]Westfeld A.F5-A steganographic algorithm:High capacity despite better steganalysis[C].New York,Berlin,Heidellberg:Springer-Verlag,2001.289-302.

[6]Provos,N.Defending Against Statistical Steganalysis.Proc.10th USENIX Security Symposium. Washington,DC,2001.

[7]Allan Latham,JPHS[EB/OL],http://linux01.gwdg.de/~alatham/stego.html,1999.

[8]B.Schneier,“Description of a New Variable-Length Key,64-Bit Block Cipher (Blowfish),”Fast Software Encryption,Cambridge Security Workshop Proc., Springer-Verlag,1993, pp.191–204.

[9]Microsoft,ECMA-376[EB/OL],http://www.ecma-international.org/publications/standards/Ecma-376.htm,2012

[10]7zip[EB/OL].http://www.7-zip.org/,2016.

作者简介

王洪君(1965-),男,吉林省榆树市人。博士学历。现为吉林师范大学计算机学院教授。主要研究方向为网络体系结构及信息安全。

作者单位

吉林師范大学计算机学院 吉林省四平市 136000