伪基站检测识别系统的设计与实现

姚景朋,张立志,杨治武

(1.国家数字交换系统工程技术研究中心 河南 郑州450000;2.91746部队 北京102206)

伪基站检测识别系统的设计与实现

姚景朋1,张立志1,杨治武2

(1.国家数字交换系统工程技术研究中心 河南 郑州450000;2.91746部队 北京102206)

伪基站的检测是当今移动通信领域研究的一个热点问题。伪基站乱发短信的泛滥局面不断扩大以及其违法犯罪的报道屡见报端,给社会造成了很大的不良影响,急需一套有效的伪基站检测识别系统来对打击伪基站提供有力的技术支持。本文先对现有的伪基站检测方法的改进,通过对现有的纯参数检测法的缺陷,在现有的参数检测的基础上,增加了异常信令检测和异常行为检测,构成三维联合检测法,以提高系统检测概率;然后结合现有的成熟的硬件平台,研制出了一套伪基站检测识别系统。

伪基站检测;系统设计;三维检测法;系统实现

在移动通信系统中,基站是具有合法运营资质的电信网络运营商部署的网络基础设施[1],它是一个能够接收和发送信号的固定电台,是手机进行无线通信不可或缺的重要枢纽。自2013年以来,全国各地出现类似移动通信基站的“伪基站”,它不以用户正常通信为目的[2],是某些商家和个人建立的出于自身利益的“伪基站”,使之成为当前实施电信诈骗手段中常用的一种高科技设备[3]。目前,用伪基站发送垃圾短信已在全国造成泛滥局面,诸多诈骗案件都相继被媒体曝光。伪基站结构简单,组装方便,发射功率大于公共基站,干扰了正常基站通信,占用了宝贵的网络资源,采用流动式作案[4],给正常用户及运营商带来很大的烦恼,成为当今移动通信领域急需的重要问题。因此,急需一套完整的检测系统来打击这种违法行为。

当前的伪基站检测方法主要是侧重于运用区别于真实基站与伪基站的特征参数(如功率、异常LAC的位置更新统计和GSM系统参数C1、C2等)进行检测。这种基于异常参数的检测方法过于简单,只适用于检测参数设置较为极端的伪基站,对于伪装性能好、参数特征不明显的伪基站,其检测效果不佳。针对上述不足,文中在综合现有参数检测的基础上,同时增加了异常信令和异常行为检测,提出了一种基于三维联合检测方法,并在现有成熟的商用硬件平台的基础上,将二者结合起来,设计了一套伪基站检测识别系统。

1 伪基站工作原理

1.1 工作原理

伪基站,顾名思义,就是“假基站”,它伪装成公共移动运营商基站,以提取移动终端信息或与其进行信息传递的无线电收发信电台[5]。当前的伪基站都会配套一部专用的手机,通过这部手机可以获取目标合法GSM移动通信基站下发的无线射频参数,它重点获取BCCH小区广播信道和相邻小区的广播信道,在得到这些信息之后,就可以在目标合法GSM移动通信基站覆盖的小区内以大功率广播合法基站邻近小区的BCCH信道[6]。由于伪基站的发射功率比公网功率大,强制把手机从公网内吸入伪基站覆盖区,根据GSM协议,手机会向伪基站发起位置更新请求,伪基站就在这个过程中要求手机上传自己的信息,从而获取手机的IMSI和IMEI[7]。由于伪基站不连接公网,所以,用户在其覆盖区无法进行正常通信,从而实现目标区域通信阻断。当手机进入伪基站覆盖区域之后,伪基站就将事先准备好的任意内容的短信以任意数量群发到其覆盖区内的所有手机。为了防止用户手机察觉异常,同时也为了最大限度的吸入最多的手机进入伪基站,伪基站通常会频繁的更换LAC号,让原来在其中的手机误以为进入新的小区,从而发起新一轮的位置更新请求。如果申请位置更新请求的手机已经接收过短信,伪基站就拒绝其位置更新请求,从而将其踢回公网。其原理图如图1所示。

图1 伪基站工作原理示意图

1.2 伪基站存在的原因

当前社会上出现的伪基站主要是移动GSM伪基站。这主要是因为移动GSM用户数量众多,普及率较高。而伪基站之所以能够这样轻而易举地 “劫持”手机,获取用户手机信息,主要是利用了我国GSM移动通信网络的两个漏洞:一是GSM系统的鉴权流程只是能够实现网络对终端的单向鉴权,而终端无法对基站的合法性及身份的真伪进行验证;而是GSM系统没有采用完整性保护机制对空中接口信令进行保护,移动终端无法对网络发送信令的真实性和完整性进行鉴权。这样,手机终端只要接收到网络发送的标准的通信信令,就会进行处理和响应,不去分辨信令的真伪,对于伪造或被篡改的信令也进行处理[8]。

2 伪基站检测识别系统设计

2.1 伪基站的特征

基于伪基站的工作原理,从中可以得知伪基站比较显著的4个特点:

1)相较于正常公网基站,伪基站的C1、C2、T3212等值差别较大;

2)伪基站会频繁的更换LAC号,导致手机不断被吸入与踢出,并且手机接入时间较短,一般10~20 s后脱网,所以,伪基站会造成大量的位置更新[9]。

3)没有话音业务,并且存在大量相同长度短信业务。

4)基站的LAC值通常设置为边界值。相较于正常的公网基站,伪基站的 LAC值通常会设置为0,65534或者65535等临界值[10]。

伪基站的这些显著特征也正是检测伪基站的突破口。

2.2 三维检测方法

当前,诸多文献中都讲述了伪基站的检测方法,其中,基于参数的检测方法用的比较广泛,主要是通过比较伪基站与正常基站的参数差异来寻找突破口。然而仅仅依靠参数检测会造成较高的误警率与漏警率,因此,文中在参数检测的基础上增添了异常信令和异常行为检测,力求提高伪基站检测概率。其整体检测方法流程如图2所示。

1)异常参数检测

参数检测法主要是针对伪基站与真实公网基站的参数设置差别来实现的。从伪基站的工作原理中得知,伪基站为了伪装成公网基站的邻区,会使用公网的基站的频点,通过加大发射功率来强制吸入用户手机进行邻区切换。因此,大功率成为伪基站最为突出的特征。根据伪基站的工作原理和GSM协议,伪基站强制手机进行邻区切换时,也会出现网络参数的异常,主要是C1,C2,CRO,LAC和CID等主要参数。其中,C1是小区选择参数,C2是小区重选参数,CRO是小区重选偏置,LAC是位置区编号,CID是小区号。由于T3212值和RXLEV_MIN设置偏小,CRO设置极端,致使C2值通常在90以上[11]。因此,可以对这些突出的网络参数进行检测,对比公网参数,进行初步判断。

图2 伪基站检测方法示意图

2)异常信令检测

由于伪基站的目的是尽可能多的吸入用户手机然后进行短信群发,但是为了防止用户察觉,它会频繁的进行LAC更新,促使手机不停的发送位置更新请求,这是跟公网基站显著不同的地方。由于伪基站覆盖范围有限,同时伪基站的T3212设置较小,因此用户占上伪基站信号后,将会在较短的时间重新回到现网,在现网中就会存在同一用户在同一小区下短时间内连续位置更新的情况,造成位置更新次数的突发大量增加。此外,用户从伪基站信号回到正常网络位置更新时,上报的源LAC是伪基站的LAC,或者是0,65534,65535等异常LAC[12]因此,统计异常位置更新次数较多的小区,初步确定可疑小区及其地理位置。

此外,根据GSM协议,手机进行邻区切换时,会向基站上传自己的IMSI和IMEI,之后会向基站发送鉴权信息。而伪基站只是为了获取用户的IMSI和IMEI,不会进行鉴权操作。所以,伪基站会忽略此信息,直接同意手机接入就可以成功建立通信,从而开始电信攻击。因此,当用不带SIM卡的伪终端进行检测时,如果系统能够检测到基站并且能够驻留,那么这个基站一定是伪基站,因为没有SIM卡的终端由于无法完成正常的鉴权流程,所以它无法被网络认定为合法。为了比较合理的确定该基站是否是伪基站,可以侦测该基站的SDCCH信道。SDCCH信道用于在分配业务信道之前传送有关信令,例如登记,鉴权等信令均在此信道上传输,所以可以检测此信道上是否有鉴权信息。

3)异常行为检测

由于伪基站与公网断开连接,因此,伪基站没有语言业务,处于伪基站覆盖范围内的手机都无法进行正常的通信行为。但是手机一旦处于伪基站下,在无法进行通信的情况下,手机也会收到带有任意号码的短信,这些短信大多是广告类型,甚至带有欺诈性,它们是由伪基站下发的,这是伪基站相较于正常基站最明显的异常行为。因此,此时可以尝试发起语音寻呼,如果没有应答,则是伪基站。

2.3 硬件组成

2.3.1 硬件系统结构

整个硬件系统由3个主要部分组成:PC主机,ARM主控单元和检测终端组成。其中PC主机主要是运行检测界面,进行信息显示;ARM主控单元是以ARM9S3C2440芯片为核心的ARM板,是整个检测算法的运行平台,同时也是控制笔记本和为终端进行信息传递的转接板。它将操作设备发送过来的指令信息翻译成检测终端能够理解的信息,指导检测终端与基站进行信息交互。同时也将伪终端检测到的信息反馈回操作设备。主控单元通过网线与操作设备相连,它们之间进行网口通信。整个硬件系统的组成示意图如图3所示。

图3 伪基站检测系统硬件组成示意图

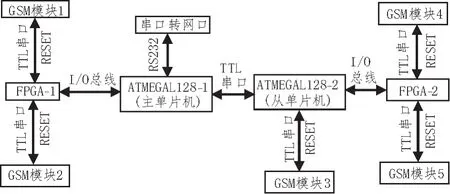

2.3.2 检测终端结构设计

检测终端是整个检测系统的关键,它负责与基站进行信息交互,获取基站的无线参数。在课题设计中,检测终端的设计主要是在一块电路板上集成了五个GSM检测模块,WAVECOM公司的Q24 PLUS。Q24 PLUS模块集成了完整的射频电路和GSM的基带处理电路,及充电电路,能为语音传输、短消息和数据业务提供无线接口。主控微处理器通过轮询的方式每隔五秒查询一个终端模块,从而获取相应的终端检测到的信息。整个检测终端主题部分框架图如图4所示。

图4 检测终端主体设计简图

2.3.3 串口扩展设计

由上图中检测终端的主体框图可知,检测终端上需要挂接五个GSM检测模块,再加上向外传输信息的一个串口,因此,需要扩展出6个串口。因此,本文在单片机和FPGA的配合下,使6个串口能够同时工作。在本文中,选用两片ATMEGAL128单片机和两片 Altera公司 CYCLONE II系列 FPGAEP2C5T144C8N作为主要扩展芯片。ATMEGAL128具有很强的外部总线扩展能力,利用片外三总线结构很容易实现单片机与FPGA的总线接口,而且ATMEGAL128以总线方式与FPGA进行数据通信与控制信息通信的速度比较快[14]。EP2C5T144C8N是Altera公司新开发的一款价格比较便宜,速度较快,引脚以及I/O口丰富,基本功能较为完整的芯片[14]。它采用四方塑封贴片设计,比较适合电路板设计。通过配置命令,查询各个串口的状态;通过配置命令,选择各个串口的工作或者关闭;并能灵活输出每个串口传递业务的状态指示。其总体的设计结构如图5所示。

图5 串口扩展结构设计简图

3 系统测试

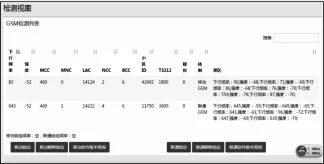

在实际的测试中,测试的流程为首先检测基站的参数特征[15],包括下行频率,信号强度,MCC,MNC,LAC号,NCC,BCC,小区ID,T3212。其中MCC是移动国家码,460代表中国,MNC代表移动网号,用于标识移动用户所归属的网络,中国移动的GSM PLMN网为0,中国联通的GSM PLMN网为1;LAC是位置区号码,用于识别一个GSM网中的位置区,它是判断伪基站的重要参数[16],也是信令判断的重要工具。NCC是网络色码,用于让移动台区别相邻的属于不同GSM PLMN的基站,其取值范围为0—7。BCC是基站色码,用于在在同一个GSM PLMN中识别BCCH载频号相同的基站,其取值范围为0—7。T3212是周期性位置更新定时器,用于移动台向网络定时报告自己的位置,也是检测伪基站的一个重要参数。参数检测完成之后,再尝试发起语音寻呼。真实的基站会响应语音寻呼,而伪基站则由于没有语音功能而无法响应语音寻呼。查询完整个流程之后,然后综合判断检测到的基站是否为伪基站,并在“疑似”栏中给出评价等级,等级的层级为0—3级,级别越高,是伪基站的可能性就越大。

从图6检测终端检测到的基站。伪基站检测识别系统总共搜索到两个基站,分别为移动GSM基站和联通GSM基站,并给出了所连接到的两个基站的主要参数,除此之外,系统同时也给出了六个邻区基站的参数,包括下行频率,信号强度等。从图中可知,移动和联通的基站信号强度一样,位于不同的小区,参数特征没有什么异常,在后台的信令捕捉中也没有发现异常,所以,在伪基站的判断栏“疑似”栏中的标记值都是0,这表示所连接到的基站是真实的基站,不是伪基站。

图6 GSM伪基站检测视图

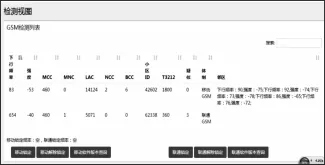

在下面的检测视图7中,加大了联通GSM基站的功率,同时减小了联通GSM周期更新定时器T3212的值。在实际测试时,检测终端检测到的公网基站及其邻区基站的LAC值是连续变化的,而测试时,所检测到的基站LAC值与公网邻区差别很大,通过上述检测流程的检测之后,该系统判断该基站为伪基站,同时也无法检测到它的邻区,符合检测原理。

图8中,被检测到的伪基站信号强度很大,分别为-36和-38。此时,检测系统基于这两个参数就在疑似栏中将其等级标记为3。然后再用伪基站检测识别系统去检测二者的LAC值,均与公网区别较大,通过一整套流程检测之后,所得到的检测结果如下图所示:在疑似栏中,二者的等级都为3,符合检测原理。

图7 GSM伪基站检测视图

图8 GSM伪基站检测视图

4 结束语

文中在现有检测方法的基础上,对现有的伪基站检测方法进行了优化。同时,基于现有的硬件平台,设计并实现了一套伪基站检测识别系统。为了提高检测速度,在检测终端上集成了5个检测模块,为了更为有效快速的检测,需要设计更为合理的调度算法,这是本文下一步将要进行的工作。

[1]田野,刘斐,徐海东,等.新型伪基站安全分析研究[J].电信工程技术与标准化,2013(8):58-61.

[2]赵耀,袁忠良.非法架设公众移动通信伪基站监管研究[J].中国无线电,2013(8):25-26.

[3]宋凤忠.如何鉴别“伪基站”骗局—从汤唯受骗认识伪基站[J].通信世界,2014(3):17.

[4]周之童,夏子焱,邢佳帅,等.伪基站系统侦测识别及定位方法研究[J],信息网络安全,2014(9):196-198.

[5]赵恒、邵四清.伪基站系统的分析定位方法及解决建议(一)[J].中国无线电,2011(7):72-77.

[6]张宸.伪基站设备硬软件结构及工作原理分析与研究,设备与技术,2014(4):50-51.

[7]陈强、刘亮.基于智能手机的伪基站检测方法[J].通信安全与通信保密,2014(11):131-134.

[8]刘锦阳.浅析伪基站的主动识别与主动防御[J].广东通信技术,2014(2):61-64.

[9]马文渊.揭开伪基站的真面目[J],打击伪基站专题,2013(12):33-34.

[10]朱艳云.伪基站治理技术方案研究[C]//全国无线及移动通信学术大会,2014:488-492.

[11]杨雪谨.浅析伪基站的工作原理和治理方法[J].中国无线电,2014(3):15-17.

[12]叶炳基、董事.垃圾型伪基站和排查方法的探索[C]//2014全国无线电及移动通信学术会议论文集,2014.

[13]刘先博.基于FPGA与MCU的多串口通信接口设计与实现:[D].南京:南京理工大学,2014.

[14]王海杰.基于EP2C8T144C8N的FPGA通信系统实验箱设计与开发:[D].浙江:浙江工业大学,2014.

[15]浦灵敏,张健.多载波移动通信系统中的基站节能研究[J].电子设计工程,2015,23(21):170-172.

[16]熊莉芳,林源,王鹏武,等.汽蚀管两相流数值仿真及内型面参数影响研究[J].火箭推进,2015(2):79.

Design and implementation of the fake base station detection system

YAO Jing-peng1,ZHANG Li-zhi1,YANG Zhi-wu2

(1.National Digital Switching System Engineering&Technological Research Center,Zhengzhou 450000,China;2.PLA 91746,Beijing 102206,China)

The detection of the fake base station is a hot issue in those days,As the illegally used by some people,the fake base station has caused very bad effects in the society.It is the high time for an effective system in order to satisfy the requirement of more properly detecting the fake base stations and make up for the imperfection of the pure parameters detection.this paper firstly analyzes the working principle of the fake base station,then synthesizes the current parameters in present parameter detection methods and proposes the design of the fake base station detection system based on three-dimension union detection method from the point of unusual signal and unusual behavior.In the end,this paper achieves the Fake Base Station Detection System based on the current hardware.

fake base station;system design;three-dimension union detection method;system implementation

TN924+.3

:A

:1674-6236(2017)08-0019-05

2016-04-07稿件编号:201604060

国家科技支撑计划课题支持(2014BAH30B01)

姚景朋(1988—),男,河南信阳人,硕士。研究方向:无线与移动通信。