工控系统与企业内网互联安全风险分析及对策研究

◎齐俊鹏 赵 越 徐 靖

1.中国航天系统科学与工程研究院,北京,100048

2.中国航天科技集团公司,北京,100048

随着计算机网络技术在工业控制系统中的深入应用,工控系统从“信息孤岛”向网络化、集成化模式发展已成为必然趋势,越来越多的工控系统接入企业内部网络。当“震网病毒”事件爆发后,工控系统长期以来存在的安全风险浮出水面,并成为影响国家战略实施和基础设施稳定运行的重要因素。加强工控设备联网的安全防护已成为信息安全领域关注的焦点。

本文以数控机床联网需求为切入点,重点分析当前数控机床联网存在的安全风险,并基于安全风险提出一种应用可信验证模型和整体解决方案。

一、互联的必要性和意义

当前,全球制造业正在迈向网络化、智能化,而网络化、智能化的前提是构建起联通制造业“信息孤岛”、实现工业大数据安全流转的高速网络。工业控制网络与外部网络互联,将为企业研发、设计、决策、管理等提供新的工具和手段,为业务链条的各环节提供新的协作平台,必将有力地推动我国工业生产方式的转变和产业结构的优化升级,催生定制化制造、协同制造、服务型制造、智能化制造等一系列新模式、新业态,助推“中国制造2025”行动纲领实施和制造强国战略目标的实现。

以航天科技为代表的军工制造业,是中国制造业的战略力量,它的发展水平在一定程度上决定着中国高端制造业的水平。在当前制造业整体向网络化、智能化方向发展的前提下,解决军工制造业信息孤岛的问题,支持工业大数据安全有序流动,互联是这一切的基础,且已变得迫在眉睫。

构建坚固的网络安全防护体系,保护敏感信息和知识产权,避免类似“震网病毒”事件再次发生,是实现工控系统与企业内网互联的重中之重。

二、互联的安全风险分析

(一)机床的安全风险

图1 数控机床组成示意图

数控机床一般由输入输出设备、计算机数控(Computer Numerical Control,CNC)装置、伺服单元、驱动装置、可编程控制器PLC及电气控制装置、辅助装置、机床本体及测量装置组成,其中除机床本体之外的部分统称为计算机数控系统。数控机床组成示意图如图1。

机床本体是指组成机床的各机械部件,而计算机数控系统是整个数控机床的核心,是一套软硬结合的智能化系统。计算机数控系统从外部接收数据,经过层层处理,最终转换为机械运动,由机床本体执行相关加工动作。

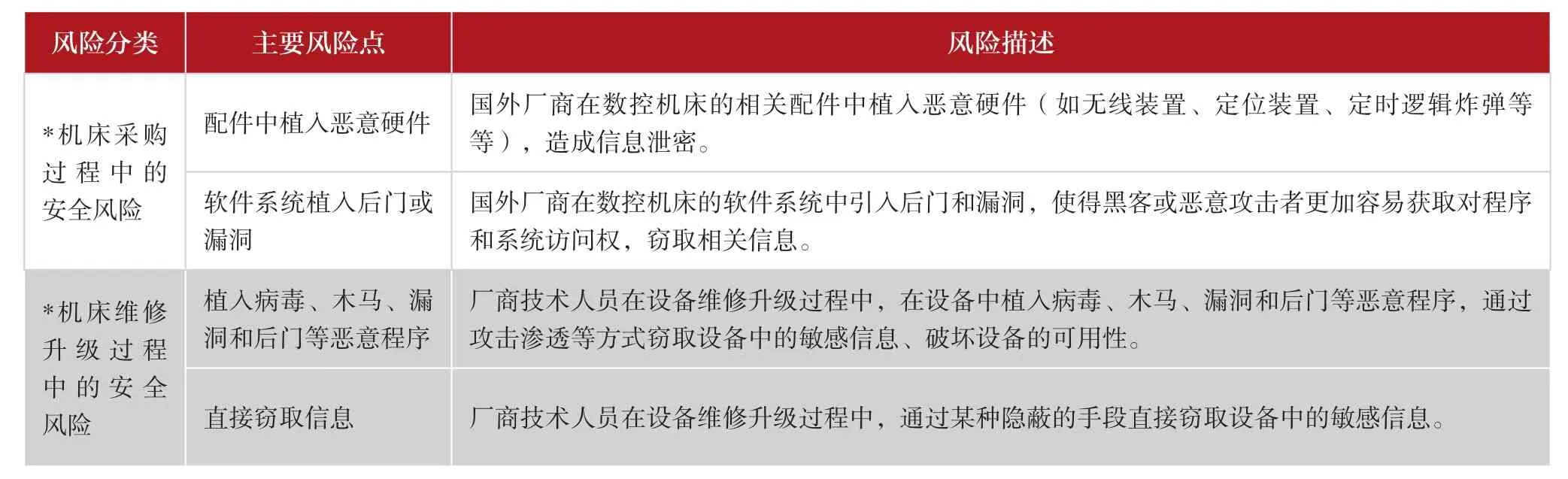

数控系统主要的信息安全风险情况如表1。

(二)采购和维修的安全风险

数控机床的采购、维修过程是当前设备供应链中安全风险非常严峻的一个环节。在已经曝光的美国“量子”项目中,美国安全局(NSA)在设备生产过程中向重点目标植入恶意的软硬件,并通过这些恶意软硬件向互联网或邻近的接收装置建立连接,从而达到窃取和收集目标中的重要信息。

表1 数控机床自身的安全风险

由于数控产品构成日益复杂,一台设备的配件可能来自不同的国家和厂商,一套复杂的软件系统可能由不同地方的人员共同设计完成,在以上任何一个环节中都可能引入后门和漏洞,极大地增加了信息安全防护难度;此外,由于与传统的病毒、木马不同,在设备中植入恶意硬件的形式更加隐蔽,一些硬件后门以逻辑漏洞的方式直接植入被封装好的芯片中,其恶意功能只在特定的条件下才会触发,难以通过常规手段检测出来。

当前,我国大部分数控设备或数控系统都是从国外引进,因此国外厂商能够很轻易通过预设的后门实施网络入侵。

数控机床在采购、维修过程中主要的安全风险情况如表2

(三)设备联网的安全风险

对数控机床而言,数控机床与企业办公网络互联后,更容易遭受企业办公网络中病毒感染和网络攻击,给设备的可用性和业务的延续性带来巨大的风险。

另一方面,当数控机床接入企业办公网络后,由于数控机床缺乏安全防护机制,能够轻易被渗透攻击和控制,从而给企业重要数据的保护带来严峻挑战。

三、互联的安全解决方案

(一)网络部署架构设计

针对数控机床联网的安全风险分析,本文设计了一种网络互联方案,采用保密传输单元实现网络的安全隔离和信息单向传输,加强网络边界的防护,互联方案的网络部署架构如图2示。

图2 互联方案的网络部署架构

表2 设备供应链中的安全风险

其中保密传输单元是一种采用光单向性传输技术,实现信息单向传输的安全隔离产品。保密传输单元由三个部分组成:外端机、单向传输控制通道和内端机,其中外端机与内端机是两台独立的主机,外端机与内端机之间存在唯一的连接接口,即单向传输控制通道。

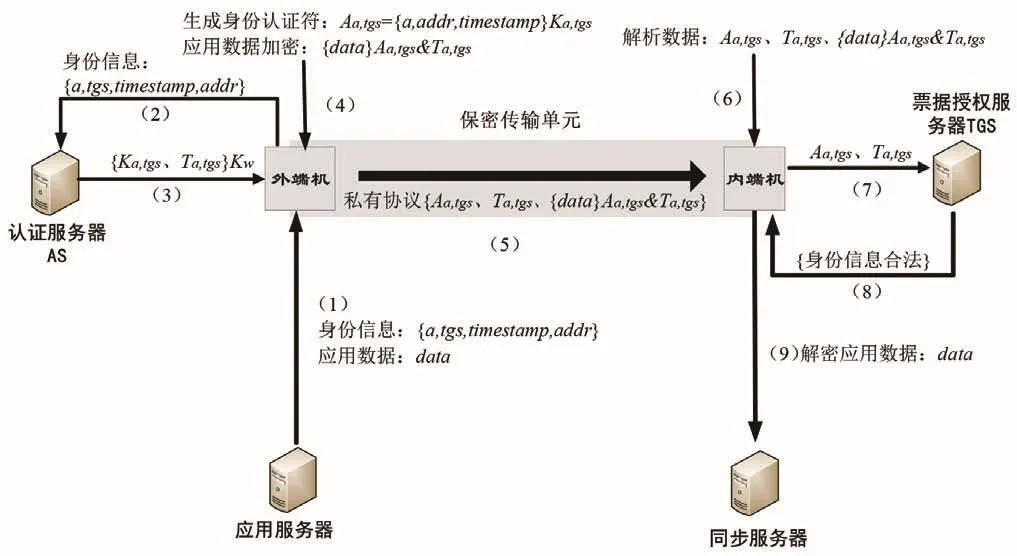

此外,为确保数控机床和工作网互联后数据交换的安全性,本文提出了一种基于单向传输协议的可信验证模型(图3)证服务器(AS)和票据授权服务器(TGS)共同实现跨域之间的信息可信交换。

图3 基于单向传输协议的可信验证模型

(二)可信验证模型

1.模型设计

模型定义如下:

应用服务器:部署具体的业务系统(如DNC系统),模型中为数据的发送端;

同步服务器:业务系统对应的镜像系统(如DNC系统),模型中为数据的接收端;

认证服务器(AS):存储身份认证信息和相关密钥信息,进行客户端身份合法性认证,并发放身份认证过程中产生的会话密钥,防止身份认证信息被篡改;

图4 身份可信验证过程

票据授权服务器(TGS):用于确认信息源身份的合法性,决定保密传输单元应用数据转发给同步服务器。

定义Kx为X与认证服务器的共享密钥;Kx,y为X与Y的会话密钥,由认证服务器发放;{m}K为用密钥K加密信息m;TGT为用于访问TGS的票据;Tx,y为X访问Y时的票据。

2.可信验证过程

本文设计的数据可信交换验证模型的具体实现流程如图4示。

(1)保密传输单元外端机检测到有数据需要同步时,外端机首先采集应用服务器的相关信息,采集的信息如下:

{a,tgs,timestamp,addr}

采集信息的内容包括应用服务器的名称(a)、票据授权服务器的名称(tgs)、应用服务器的IP地址(addr)以及时间戳(timestamp)。时间戳用于向身份认证服务器(AS)表示这一身份请求是新的。

然后外端机开始接收应用数据,并验证所传输的TCP/IP包是否符合保密传输单元设置的访问控制策略。若不符合相关访问控制策略,则终止数据接收,并产生告警日志,否则进入步骤(2);

(2)外端机将应用服务器相关信息发送给认证服务器AS,用于向认证服务器AS发出应用服务器访问票据授权服务器TGS的请求,请求以报文形式发送。请求的报文内容为{a,tgs,timestamp,addr}。

(3)AS收到请求报文后,在其数据库中查找外端机的加密密钥Kw,并产生随机会话密钥Ka,tgs和Ta,tgs(TGS的票据TGT)作为应答报文。会话密钥Ka,tgs用于应用服务器与TGS进行加密通信,用Kw加密。Ta,tgs的内容包括:TGS的名称(tgs)、应用服务器的名称(a)、应用服务器的IP地址(addr)、时间戳(timestamp)、有效生存期限(lifetime)以及会话密钥Ka,tgs,这些数据使用TGS的密钥 进行加密,以保证只有TGS才能解密。这一部分的应答报文为:

{Ka,tgs,Ta,tgs}Kw

其中Ta,tgs={tgs,a,addr,timestamp,li fetime,Ka,tgs}Ktgs。

AS向外端机发出应答,应答内容用外端机的密钥Kw加密,使得只有外端机才能解密该报文的内容。

(4)外端机收到AS返回的应答报文后,通过Kw对报文进行解密,就得到Ka,tgs和Ta,tgs。外端机后续就可以把Ta,tgs发送给TGS来证明应用服务器具有访问对端TGS的合法身份。外端机同时从AS处得到了应用服务器与对端TGS的会话密钥Ka,tgs,用它来与TGS进行加密通信。

外端机首先利用返回的会话密钥(Ka,tgs)生成应用服务器的身份认证符Aa,tgs,认证符Aa,tgs的内容如下:

Aa,tgs={a,addr,timestamp}Ka,tgs

认证符的内容包括应用服务器的名字(a)、应用服务器的IP地址(addr)以及时间戳(timestamp),认证符Aa,tgs的内容用会话密钥Ka,tgs进行加密。

外端机根据身份认证符(Aa,tgs)和信任凭证票据(Ta,tgs)将需同步的应用数据进行加密处理。

(5)外端机采用私有协议将身份认证符(Aa,tgs)、信任凭证票据(Ta,tgs)以及加密后的数据封装成静态文件,然后静态文件通过单向传输通道同步至单向隔离设备的内端机。

(6)内端机接收到静态文件后,根据私有协议将静态文件进行解析,获得Aa,tgs和Ta,tgs的信息。

(7)内端机与票据授权服务器TGS进行信息交互,具体过程如下:

①内端机向票据授权服务器TGS发送应用数据同步的请求报文,报文内容包括Ta,tgs(TGS的票据TGT)以及认证符Aa,tgs。Ta,tgs的内容是用TGS的密钥Ktgs加密的(见步骤(3)),只有TGS才能解开,认证符Aa,tgs的内容使用应用服务器和TGS的会话密钥Ka,tgs进行加密(见步骤(4)),以保证只有TGS才能解开。Ta,tgs并不能证明任何人的身份,可以重复使用而且有效期较长,而认证符Aa,tgs则用来证明应用服务器的身份,只能使用一次而且有效期很短。

②TGS收到内端机发来的请求报文后,用自己的密钥Ktgs对Ta,tgs进行解密处理,得到了应用服务器与自己的会话密钥Ka,tgs。TGS然后用Ka,tgs解密认证符Aa,tgs,并将认证符Aa,tgs中的相关信息与Ta,tgs中的相关信息(a,addr,timestamp等)进行比较。如果校验失败,内端机会立即删除接收的数据,终止数据同步流程并产生告警日志,否则进入步骤(8);

(8)内端机传递的验证信息通过TGS信任校验后,TGS可以相信Ta,tgs的发送者(应用服务器)就是Ta,tgs的实际持有者,于是给内端机返回一条确认信息,然后内端机会将加密后的应用数据进行解密处理;

(9)内端机建立与同步服务器的连接,最终完成应用数据的同步传输。

(三)网络整体防护

基于单向传输协议的数据可信交换验证模型,增强了网络之间数据通信的安全性,为提高数控网、工作网互联后整体的安全防护能力,网络互联解决方案还采用了以下安全防护措施:

1.安全域边界防护

(1)安全域划分

数控网和工作网内部按照业务需求和防护等级划分为不同的安全域。其中数控网划分为认证服务器安全域、应用服务器安全域、网络设备安全域和数控设备安全域;工作网划分为认证服务器安全域、应用服务器安全域、网络设备安全域和用户终端安全域。数控网、工作网内部各安全域之间采用防火墙进行隔离防护。

(2)VLAN划分

数控网和工作网内部各安全域按照设备类型(如数控机床、终端)、业务功能(如服务器区、终端区)和物理区域等原则又细化为不同的VLAN,并通过设置交换机访问控制策略限制各个VLAN之间的相互访问。

2.边界安全防护

数控网和工作网的网络边界采用单向隔离设备进行防护和控制,单向隔离设备采用类似包过滤防火墙的功能,实现对IP地址、通信端口的控制,阻断网络之间一切通用网络协议连接,并采用私有协议进行数据包的通信、转发,能够有效地降低网络攻击的风险。

保密传输单元集安全隔离、实时信息交换、单向传输、内容审查、病毒检测、访问控制、安全审计、病毒防护等多种安全功能为一体,适合部署于不同安全等级的网络间,在保证多个网络安全隔离的同时,实现高速的、安全的数据单向传输,提供可靠的信息交换服务。

3.入侵监测

数控网和工作网均部署入侵检测系统(IDS),通过IDS对网络之间、网络内部的访问行为进行监测,对发现的渗透攻击和非授权操作等异常行为能及时告警,并采用与防火墙联动的机制对异常行为进行阻断和消除。

4.恶意代码防范

数控网和工作网均部署防病毒系统,对网络内部的用户终端、服务器等设备采取计算机病毒及恶意代码防范措施。

在网络边界,通过保密传输单元集成的病毒查杀功能,实现对不同网络区域之间的病毒、木马等恶意代码的防护。

5.设备接入控制

在数控网和工作网内部采用设备MAC地址和交换机接口绑定技术控制设备的接入,并将交换机上所有暂不使用的网络端口采取物理断开、逻辑控制等措施,限制或阻断违规接入的设备对系统资源的访问。

6.安全漏洞扫描

在数控网和工作网内部部署漏洞扫描系统,对网络脆弱性进行安全检测,及时发现系统中服务器、数据库、网络设备和终端的安全漏洞,并采取相关措施及时修补,降低系统的安全隐患。

四、总结

在全球制造业整体向网络化、智能化转型的大趋势下,本文详细分析了数控机床联网的安全风险,并针对风险提出了网络安全互联的整体部署架构。在这一架构中,设计了一种基于单向传输协议的数据交换可信验证模型,保障了两网之间数据通讯过程中身份信息的可信性;在该模型的基础上,本文从提高工控网络整体防护能力的角度,提出了其它一些相关的安全防护措施,为工控设备联网规划出一种安全可行的技术解决方案。