广义空间调制系统中的物理层抗窃听传输方案

雷维嘉, 兰顺福

(移动通信技术重庆市重点实验室(重庆邮电大学),重庆 400065)

广义空间调制系统中的物理层抗窃听传输方案

雷维嘉, 兰顺福

(移动通信技术重庆市重点实验室(重庆邮电大学),重庆 400065)

为实现信息的保密传输,提出一种基于广义空间调制技术的物理层安全方案. 发射端根据合法信道的状态信息对信号进行预处理,使合法接收者接收到来自各激活发射天线的信号相位对齐,并对不同激活天线组合的信号进行不同的相位旋转,提高合法接收者的接收性能. 而窃听者接收到的信号相位仍然为随机分布,接收性能远低于合法接收者,有效地保护通过天线索引传输的信息. 发送端同时发送指向窃听者的人工噪声,保护通过幅相调制携带的信息不被窃听. 对保密容量、误码性能和信号与人工噪声的功率分配进行理论分析,仿真结果表明,通过合理分配功率,合法接收者的误码性能明显优于窃听者,能获得可观的系统保密容量.

物理层安全;广义空间调制;人工噪声;保密容量;抗窃听

无线通信中,由于信号传输的开放性,信息的安全传输是一个重要的问题. 采用保密编码的加密技术是信息保密的传统技术,而近年来利用无线信道随机性的物理层安全方法正越来越受到关注. 应用多天线技术实现信息的安全传输是物理层安全技术研究中的热点问题之一. 文献[1]提出使用波束赋形的技术来实现物理层安全,中继和协作干扰技术也是提高无线通信保密传输性能的有效手段[2-4].

空间调制SM(spatial modulation)技术[5]是一种多天线传输技术,通过不同收发天线间信道特性的差异来传递消息. 在SM的调制器中,比特信息分为两部分:一部分在信号域进行传统的幅相调制APM(amplitude and phase modulation); 另一部分在空间域进行调制,选择性地激活一根天线来传输信号. 广义空间调制GSM(generalized spatial modulation)技术[6]则对发射天线进行不同组合,每次由多根激活天线发送信号. 相比较SM系统,GSM系统具有更高的频谱效率,但系统复杂度也更高. SM和GSM系统中,只同时激活部分天线,发射机需要的射频单元数量少于传统的多天线系统,在射频部分具有更高的能量效率[7]. 文献[8-10]讨论了GSM信号的检测方法,文献[11]分析了GSM系统的互信息,并对系统误码性能进行了分析. 目前,有少量的文献对空间调制技术在保密传输中的应用进行了研究. 文献[12]假设发送端能获得窃听者信道状态信息CSI(channel state information),对SM系统的误码率和保密互信息进行了推导,提出在发射端对信息进行预处理,可使合法接收者能正常进行SM调制信号的解调,但窃听者不能区分发送天线,无法解调映射到天线索引上的信息. 文献[13]采用接收天线索引来表示信息,通过合理设计发送端的预处理向量,可使接收端能够判断哪根接收天线上有接收信号,从而根据接收天线索引获得发送的信息,而窃听者不能区分,这样能获得一定的保密传输速率.

本文研究多发送天线系统中应用GSM技术实现信息的保密传输. 系统中的发射端在发送空间调制后的信号前进行预处理,使各激活天线发送的信号到达合法接收者天线时具有相同的相位,增强接收信号信噪比,同时使合法接收者处的空间星座点等相位间隔分布,降低误码率. 而各激活天线发送的信号到达窃听者接收天线时的相位是随机的,其空间调制部分的解调误码率远高于合法接收者,有效保护通过天线索引部分携带的信息.

1 系统模型

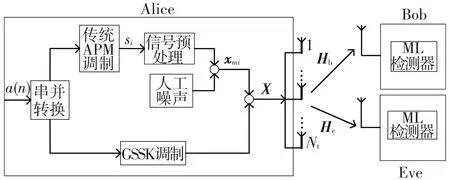

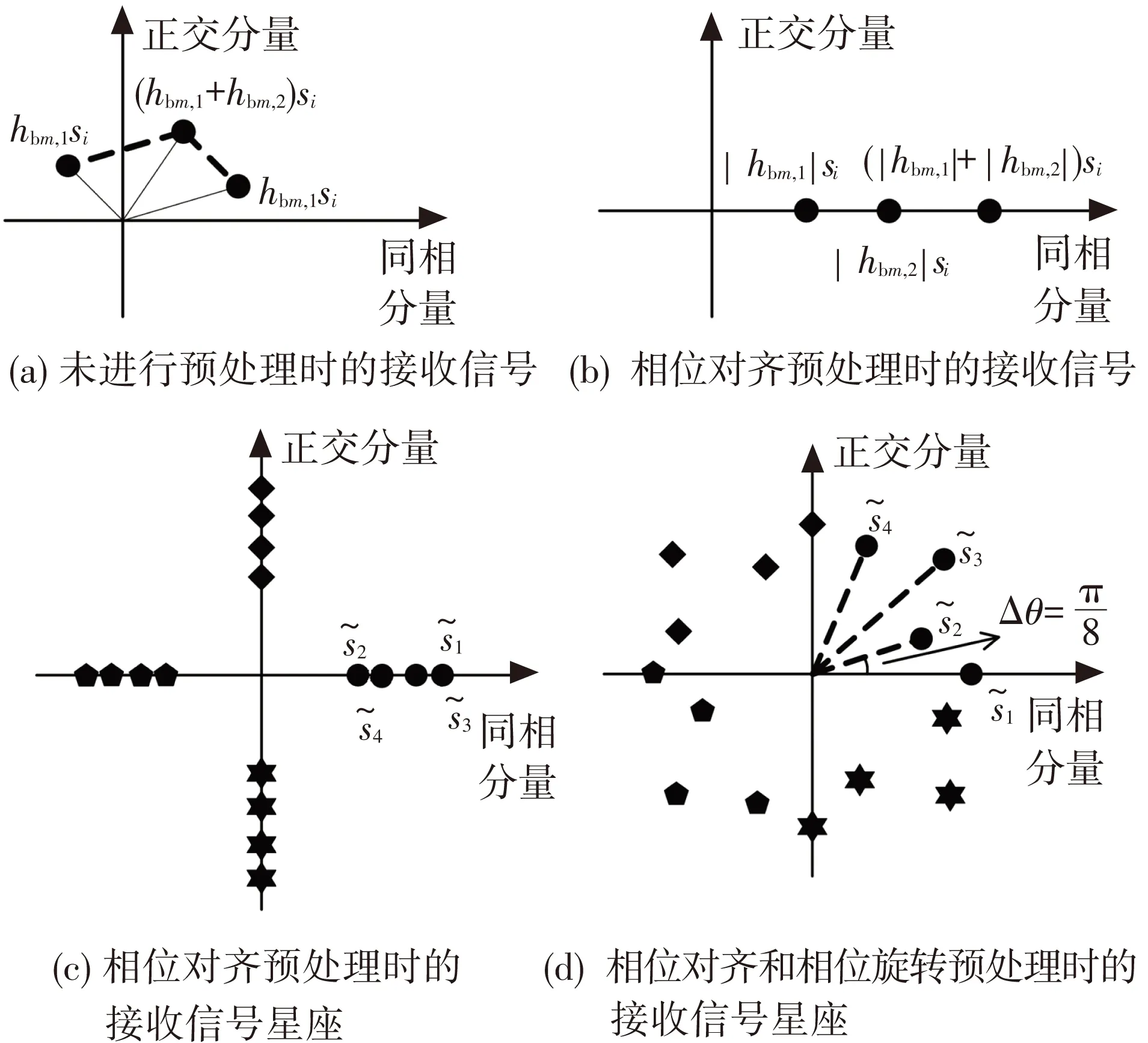

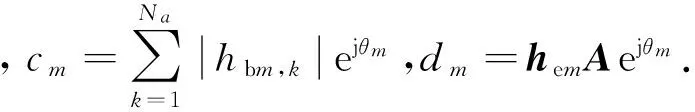

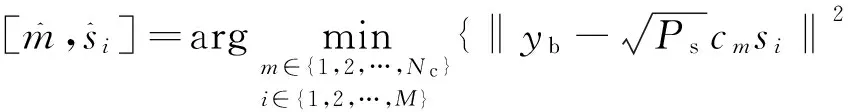

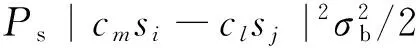

系统模型如图1所示,包括3个节点,其中Alice为装备Nt根天线的发送端,向两个单天线节点发送信息. 两个单天线节点都是系统的用户,但发送给其中一个节点的信息需要对另一个节点保密. 不失一般性,称某时刻接收保密信息的节点为合法接收者Bob,而另一个节点称为窃听者Eve. 记每传输时隙Alice的发射信号为X,Hb∈1×Nt为Alice与Bob间的信道系数组成的向量,He∈1×Nt为Alice与Eve间的信道系数组成的向量. 因为Bob和Eve都是系统用户,都需要接收来自发送端Alice的消息,Alice可要求他们向其反馈CSI,因此假设Alice可获得所有信道准确的CSI. 本文方案中信号和人工噪声的处理权值以信道的CSI为依据进行设置. 无线信道是时变信道,在信道的相干时间相比较传输符号周期较大时,信道为慢衰落信道. 在信道相干时间范围内,信道特性的变化很小,发送端采用相同的信号和人工噪声处理权值. 终端根据信道的变化速度周期性地向发送端反馈CSI,发送端据此调整权值. 每传输时隙,Alice将B比特的信息序列a(n)分成B1比特和B2比特两部分,B=B1+B2. 每组数据的前B1比特用来选择所有发射天线组合2B1中的一种,激活天线组合的数目为Nc=2B1,其中B1=⎣⎣·」表示向下取整函数是二项式系数,Na为每次传输时所激活的天线数目,1≤Na 图1 GSM安全传输系统模型 (1) ye=hem(wmsi+n)+ne=hemwmsi+hemgmz+ne. (2) 预处理向量wm设计的目标是使各激活天线发射的承载信息的幅相调制符号si到达Bob的接收天线时在相位上是对齐的,同时使不同激活天线组合的合成信号相位在相邻的APM调制符号的相位间隔范围内是等相位间隔分布的. 图2给出了Nt=4、Na=2,采用QPSK调制时,发送信号的预处理过程示意图,图中表示的都是无噪声情况下的信号. 图2(a)表示Alice未对信号进行预处理时,到达Bob接收天线的两个信号及其合成信号的示意图,si为APM调制符号,这里假设其相位为0,(hbm,1+hbm,2)si为合成信号. 由于信道的随机性,两个激活天线发射的信号在达到Bob接收天线时相互叠加的结果有可能使信号增强,也可能使信号减弱. 图2(b)中,Alice根据信道的特性对发送信号用因子e-jθk进行预加权,使各激活天线发送的信号到达Bob接收天线时相位都对齐到0相位,增强接收信号. 图2(c)是Alice对信号进行相位对齐预处理后Bob接收信号的星座图,同相和正交轴上的4组信号点分别对应QPSK的4种符号. 为了增大同一个APM符号下不同激活天线组合对应信号点间的距离,Alice在发送信号上进一步附加一个不同相位偏移,使这些信号点在相位相邻的两个APM符号间等相位间隔分布,如图2(d)所示. 对于幅相调制采用QPSK的情形,对激活天线组合m附加的相位偏移为θm=(m-1)π/8. 图2 信号预处理过程示意 由上述分析可得,向量wm为 . (3) 式中:Ps为发射信号的功率;A使各激活天线发射的信号在到达Bob时相位对齐;θm是相位旋转因子,θm=(m-1)Δφ/Nc,其中Δφ是APM星座中星座点间的最小相位间隔,对于MPSK,Δφ=2π/M. 人工噪声n应尽可能不对Bob的接收产生影响,理想情况下应满足hbmgm=0,同时应该对窃听者产生最大的干扰. 人工噪声波束赋形矢量的设计可表示为优化问题: |hemgm|2, 式中:上标H表示共轭转置,Pn为发送人工噪声的功率,|·|表示求模,tr(·)表示矩阵的迹. 约束条件hbmgm=0表示人工噪声对合法接收者不产生影响. z. (4) 将式(3)和式(4)代入式(2)中,Bob和Eve的接收信号可表示为 需要说明的是,实现人工噪声不对合法接收者的接收产生影响,同时对窃听者的干扰最大化的前提是能获得合法信道和窃听信道准确的CSI. 如果该条件不满足,则人工噪声会对合法接收者的接收会有一定的影响. Bob对接收信号的幅相调制和空间调制采用最大似然ML(maximum-likelihood)准则联合检测: Eve对接收信号的幅相调制和空间调制也进行ML准则联合检测: 3.1 保密容量和最优功率分配因子分析 保密容量是系统可以达到的最大保密传输速率,是反映系统性能一个极限值. 发射端的发射功率分为两部分,一部分用于发射承载信息的信号,另一部分发射人工噪声. 假设总发射功率为P,功率分配因子为ρ,发射信号的功率为Ps=E[‖wmsi‖2]=ρP,而发射人工噪声的功率为Pn=E[nHn]=(1-ρ)P. 由于GSM信号包含发射天线索引信息和APM调制信息两部分,所以接收信号与发送信号间的互信息也由两部分组成. 采用与文献[7]求GSM信道容量方法,可得Bob和Eve的瞬时信道容量分别为 式中,G表示在所有激活天线组合中,各天线被使用的次数所组成的对角矩阵. 如当Nt=4,Na=2时,Nc=4,选择6个组合中的4组激活天线组合,分别为(1, 2)、(1, 3)、(1, 4)、(2, 3),天线1使用3次,天线2使用2次,天线3使用2次,天线4使用1次,故G=diag(3, 2, 2, 1). 瞬时保密容量为 (5) 式中[α]+=max{0,α},即保密容量Cs取值大于0或等于0. 保密容量是ρ的函数,但不是ρ的单调函数,存在一个最优的ρ值使系统的保密容量最大. 对每传输时隙而言,信道系数Hb、He、hb、he为定值,那么a1~a6的值都是确定的. 令 (6) 式(6)是ρ的连续函数,最优的功率分配因子ρ值就是在[0, 1]间使f(ρ)最大的值,最大值点可能是f(ρ)函数一阶导数为零时在[0, 1]之间的解,也可能是0、1边界点.f(ρ)的一阶导数为 (7) (8) 式(8)为一元二次方程,其解为 (9) 式(9)在[0, 1]内的那个解为极值点,其所对应的保密容量与边界点0和1对应的保密容量中的最大值即为该信道条件下最大保密容量. 每次传输时最优的功率分配因子与最大保密容量对应. 3.2 误码性能分析 保密容量是衡量系统保密传输能力的理论极限值,系统要获得达到保密容量的保密传输速率,要求发送的信号必须为高斯分布的信号,这在实际应用中是不可能的. 实际系统中采用的是有限阶数的数字调制信号,此时可通过比较合法接收者和窃听者间的误码性能差距来衡量系统的保密传输能力. 窃听者的误码率越高于合法接收者,系统的保密传输能力越高. 由于精确的误码率难以获得,这里通过求Bob和Eve的成对差错概率Pr(xmi→xlj)来获得平均误比特率P(s,m)的联合上界. (10) 对于Bob,其Pr(xmi→xlj)为 代入式(10)得Bob的误比特率为 在瑞利衰落信道下,采用文献[15]的方法对期望运算进行推导,最后可得 与Bob误比特率的推导过程类似,可以推导得到Eve的误比特率为 仿真中信道为相互独立的瑞利平坦衰落信道,信道衰落由大尺度衰落和小尺度衰落组成. 假设所有信道的大尺度衰落因子均为-120dB= 10-12,小尺度衰落因子为均值为0、方差为1的复高斯随机变量,这样所有信道的信道系数的方差均为10-12. 假设所有信道噪声方差均为-120dBm. 本节所给出的仿真结果是信道变化5×105次所得结果的平均值. 图3给出系统发送天线数Nt=4, 在不同功率分配因子ρ值下的保密容量,其中图3(a)为激活天线数Na=2时的值,图3(b)为Na=3时的值. 可看到采用最优功率分配因子比采用其他功率分配因子时,系统的保密容量更大,具有更好的保密传输能力. (a) Na=2 (b) Na=3 图4为本文方案在Nt=4、Na=2时,幅相调制采用QPSK调制,不同ρ值下Bob和Eve的误比特率随发送总功率P的变化曲线. 图4中实线为仿真值,虚线为理论上界值. 可以看到,对同一P值,功率分配因子ρ越大,发射有用信号的功率越大,而发射人工噪声的功率越小,对于Bob和Eve而言都是误码率越低. 但不管ρ如何取值,Bob的误码率都要优于Eve的误码率. 而二者的误码率差距越大,系统的保密通信能力越强. 图4 不同ρ时Bob和Eve的误比特率随P变化的情况,Nt=4,Na=2 Fig.4BiterrorratesofBobandEvewithdifferentρandP,Nt=4,Na=2 图5给出了Nt=4、Na=2,幅相调制采用BPSK和QPSK调制,对激活天线发送信号是否进行相位旋转时,系统的误码性能随发送总功率P变化的仿真结果. 从图5可以看到,不论是采用BPSK还是QPSK调制,进行了相位旋转处理后,Bob的误码性能有明显的改善,而Eve的误码率则无明显的变化. (a)BPSK调制 (b)QPSK调制 Fig.5Biterrorrateswithandwithoutphaseshift,Nt=4,Na=2 图6为本文方案与文献[12]方案中Bob和Eve误码性能和保密互信息的仿真对比,保密互信息(即合法接收端从每个接收符号中获得的保密信息量)采用文献[12]方法计算. 文献[12]的SM系统中,在发送端已知所有信道CSI的条件下,发射端根据窃听信道的CSI,对发送信号进行预处理,使各发送天线与窃听者接收天线间的等效信道特性相同,使窃听者不能分辨发送的天线,无法解调映射到天线索引上的信息. 这样的预处理对合法接收者则无影响. 仿真中,本文方案和文献[12]方案的发送天线数都是Nt=4,幅相调制都采用QPSK. 本文方案中每次激活的发送天线数为Na=3或Na=2,文献[12]方案中Na=1. 两方案通过天线索引和幅相调制部分携带的信息量都相同,系统的频谱效率都是4bit/symbol. 从图6(a)可看出本文方案和文献[12]方案中Eve的误比特率基本一致. 但对Bob而言,本文方案的误比特率要远低于文献[12]的方案. 从图6(b)可看到本文方案保密互信息高于文献[12],也就意味着系统具有更好的保密传输能力,且激活天线数越多保密互信息越大. 本文方案中,每次传输时激活的天线数越多,Bob的误码性能越好,因为激活天线数越多也就意味着发射分集更大,接收端性能更好. 但相应的射频部分的复杂度也会增加,所以在实际选择时,需要考虑到性能和复杂度的均衡. (a)误比特率 (b)保密互信息 本文给出了在多发射天线系统中利用GSM调制技术的物理层安全传输方案,系统通过发射天线索引和传统幅相调制符号传递信息. 发送端利用其与合法接收者间的信道特性对发送信号进行预处理,使合法接收者接收到的来自各激活天线信号的相位对齐,获得发送分集的效果,增加信噪比. 同时预处理过程还使各激活天线组合的合成信号相位等间隔分布,进一步提高合法接收者的接收性能,降低误码率. 而窃听者接收到的来自各激活天线的信号相位仍为随机分布,无分集和相位等间隔分布的效果. 为了防止窃听者获得幅相调制符号携带的信息,方案中还引入了指向窃听者的人工噪声. 理论分析和仿真结果表明, 合法接收者的误码性能远优于窃听者,能获得可观的系统保密容量. 本文中假设发射端能获得信道准确的CSI, 在CSI存在误差的情况下,发送信号预处理向量和人工噪声的指向准确性都会有所下降,使系统的保密传输性能有所下降. 研究在CSI有误差情况下具有良好鲁棒性的信号预处理和人工噪声方案将是下一步的研究问题. [1] ZHANG Junwei, GURSOY M C. Relay beamforming strategies for physical-layer security[C]// Proceeding of 44th Annual Conference on Information Sciences and Systems. Piscataway: IEEE Press, 2010: 1-6. DOI: 10.1109/CISS.2010.5464970. [2] LIU Yupeng, LI Jiangyuan, PETROPULU A P. Destination assisted cooperative jamming for wireless physical-layer security[J]. IEEE Transactions on Information Forensics and Security, 2013, 8(4): 682-694. DOI: 10.1109/TIFS.2013.2248730. [3] ZOU Yulong, WANG Xianbin, SHEN Weiming. Optimal relay selection for physical layer security in cooperative wireless networks[J]. IEEE Journal on Selected Areas in Communications, 2013, 31(10)10: 2099-2111. DOI: 10.1109/JSAC.2013.131011. [4] HUI Hui, SWINDLEHURST L A, LI Guobing, et al. Secure relay and jammer selection for physical layer security[J]. IEEE Signal Processing Letters, 2015, 22(8): 1147-1151. DOI: 10.1109/LSP.2014.2387860. [5] MESLEH R Y, HAAS H, SINANOVIC S, et al. Spatial modulation[J]. IEEE Transactions on Vehicular Technology, 2008, 57(4): 2228-2241. DOI: 10.1109/TVT.2007.912136. [6] FU Jinlin, HOU Chunping, XIANG Wei, et al. Generalised spatial modulation with multiple active transmit antennas[C]// Proceeding of IEEE GLOBECOM Workshops. Piscataway: IEEE Press, 2010: 839-844. DOI: 10.1109/GLOCOMW.2010.5700442. [7] TAKEUCHI K. Spatial modulation achieves information-theoretically optimal energy efficiency[J]. IEEE Wireless Communications Letters, 2015, 19(7): 1133-1136. DOI: 10.1109/LCOMM.2015.2433271. [8] XIAO Yue, YANG Zongei, DAN Lilin, et al. Low-complexity signal detection for generalized spatial modulation[J]. IEEE Communications Letters, 2014, 18(3): 403-406. DOI: 10.1109/LCOMM.2013.123113.132586. [9] CAL-BRAZ J A, SAMPAIO-NETO R. Low-complexity sphere decoding detector for generalized spatial modulation systems [J]. IEEE Communications Letters, 2014, 18(6): 949-952. DOI: 10.1109/LCOMM.2014.2320936. [10]LIU Wenlong, WANG Nan, JIN Minglu, et al. Denoising detection for the generalized spatial modulation system using sparse property[J]. IEEE Communications Letters, 2014, 18(1): 22-25. DOI: 10.1109/LCOMM.2013.111413.131722. [11]BASNAYAKAD A, HAAS H. Spatial modulation for massive MIMO [C]// Proceeding of IEEE International Conference on Communications Piscataway: IEEE Press, 2015: 1945-1950. DOI: 10.1109/ICC.2015.7248610. [12]GUAN Xinrong, CAI Yueming, YANG Weiwei. On the secrecy mutual information of spatial modulation with finite alphabet[C]// Proceeding of International Conference on Wireless Communications and Signal Processing. Piscataway: IEEE Press, 2012: 1-4. DOI: 10.1109/WCSP.2012.6542961. [13]WU Feilong, YANG Lieliang, WANG Wenjie, et al. Secret precoding-aided spatial modulation[J]. IEEE Wireless Communications Letters, 2015, 19(9): 1544-1547. DOI: 10.1109/LCOMM.2015.2453313. [14]DONG Lun, HAN Zhu, PETROPULU A P, et al. Improving wireless physical layer security via cooperating relays[J]. IEEE Transactions on Signal Processing, 2010, 58(3): 1875-1888. DOI: 10.1109/TSP.2009.2038412. [15]JEGANATHAN J, GHRAYEB A, SZCZECINSKI L. Spatial modulation: optimal detection and performance analysis[J]. IEEE Communications Letters, 2008, 12(8): 545-547. DOI: 10.1109/LCOMM.2008.080739. (编辑 王小唯, 苗秀芝) Anti-eavesdropping transmission method with generalized spatial modulation in physical layer LEI Weijia, LAN Shunfu (Chongqing Key Laboratory of Mobile Communication Technology(Chongqing University of Posts and Telecommunications), Chongqing 400065, China) For safety transmission, a security method in the physical layer is proposed based on generalized spatial modulation technique. The transmitter pretreats the signals according to the state information of the legal channel so that phases of all signals sent by different antennas are identical at the legal receiver. At the same time, different additional phase shift is imposed when different combination of the activated antennas is used, so the performance of the legitimate user is improved. However, phases of signals sent by different antennas are random at the eavesdropper, thus its performance is significantly lower than that of the legitimate user so that the information conveyed by the antenna index is protected. Artificial noise pointed to the eavesdropper is sent simultaneously at the transmitter to safeguard the information conveyed by amplitude and phase modulation symbols. Then the secrecy capacity, error performance and power assignment between signal and artificial noise are analyzed. The simulation results show that the legitimate receiver’s error performance is superior to that of the eavesdropper, and a considerable secrecy capacity can be obtained. physical layer security; generalized spatial modulation; artificial noise; secrecy capacity; anti-eavesdropping 10.11918/j.issn.0367-6234.201606111 2016-06-30 国家自然科学基金(61471076);重庆市基础与前沿研究计划(cstc2015jcyjA40047);长江学者和创新团队发展计划(IRT1299);重庆市科委重点实验室专项经费 雷维嘉(1969—),男,教授 兰顺福,L3315568@126.com TN918.91 A 0367-6234(2017)05-0087-07

2 预处理向量和人工噪声向量的设计

3 保密性能分析

4 仿真分析

5 结 论