基于802.1X的ARP欺骗检测模型及其实现∗

侯向宁 刘华春

(成都理工大学工程技术学院电子信息与计算机工程系 乐山 614007)

基于802.1X的ARP欺骗检测模型及其实现∗

侯向宁 刘华春

(成都理工大学工程技术学院电子信息与计算机工程系 乐山 614007)

论文采用插件技术,通过增加ARP检测模块,以预防和检测ARP欺骗,并能及时将检测结果通报给网管服务器,以便铲除攻击源。结果表明,此方法可以有效地检测、防御和铲除ARP欺骗攻击,方便了校园网络的管理。

ARP欺骗;攻击;802.1X;插件

1 引言

现如今随着网络的迅速发展以及校园网在广大高校的日渐普及,各大高校学生们对校园网产生了极大的依赖性。但与此同时,诸多潜在的安全问题也在校园网的运行过程中暴露出来。当前ARP(Address Resolution Protocol)欺骗[1~6]正在威胁着校园网的安全,经常造成大面积的掉线,极大地扰乱了正常的网络秩序[7~10]。

目前应对ARP欺骗的策略主要有被动防御和主动监测两种:

1)被动防御:即在ARP缓存中静态绑定网关的MAC/IP地址对,该方法某种程度上是有效的,但缺点是需要手动操作。

2)主动监测:主机周期性的向本网段发送ARP请求报文,如果能够接收到异常的ARP响应报文,表明有可能存在ARP欺骗。该方法的缺点是检测结果多是由于其他用户错配了IP地址之类的非恶意的操作失误。另外,即便存在ARP欺骗,普通的用户没有网络管理员权限,不能有效地铲除ARP欺骗源。

针对上述方法的不足,本文提出了通过扩展802.1X客户端,增加ARP检测模块,以变被动防御为主动维护,使网络自身具有免疫力,将网络管理的范围扩展至用户主机,使得对网络中ARP欺骗源的定位更加及时准确,从而极大的方便对校园网络的管理。

2 基于802.1X的ARP欺骗检测模型

2.1 基本思想

结合我校校园网的实际,802.1X客户端是用户通过各项认证,接入网络并享受服务的必不可少的软件。但客户端在通过认证后,几乎成了“闲置资源”,为了充分利用这一“闲置资源”,可以采用插件的方式对802.1X客户端进行扩展,增加ARP欺骗检测模块。ARP欺骗检测模块主要完成以下功能:

1)自动设置静态ARP缓存,将网关的IP/MAC对进行静态绑定,确保主机不掉线。

2)采用多线程技术动态检测主机ARP缓存中网关的IP/MAC对是否发生变化。

3)ARP欺骗检测模块能够将异常监测结果及时上传给网管服务器,以便网管服务器及时铲除ARP欺骗源。

2.2 客户端结构的改进

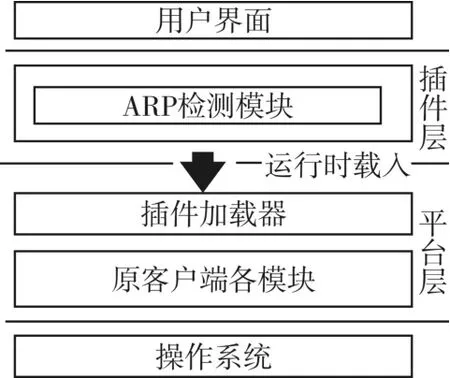

为了增加ARP检测模块,需要对802.1X客户端的结构进行改进,改进后的客户端结构如图1所示。

图1 客户端结构

插件加载器首先加载原客户端各组件,通过802.1X认证后再动态加载插件,即ARP检测组件,然后进行完整性检查,主要是判断该插件是否实现了平台定义的标准接口,最后创建插件的本地实例,调用插件中实现的方法,以进行ARP欺骗的防御和监测。

2.3 ARP欺骗检测模块的设计

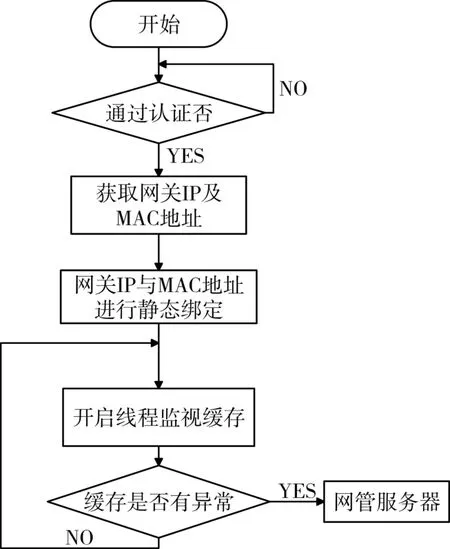

ARP欺骗检测模块流程图如图2所示。

图2 ARP欺骗检测模块流程图

当802.1X客户端通过认证后,及时获取网关的IP和MAC地址,然后自动静态绑定网关正常的IP/MAC地址对,以确保客户端与网关之间能正常通信。并适时监测本机ARP缓存,若发现有和网关相同的IP且其对应的MAC地址与网关的MAC地址不同,则可断定局域网内有ARP欺骗发生。此时立即将攻击源的MAC地址上传给网管服务器,让网管服务器迫使其立即下线。

3 基于802.1X的ARP欺骗检测模型的实现

结合本校的实际,以802.1X客户端为扩展对象,给出ARP检测模块的具体实现[11]。

1)获取网关IP

利用API函数GetGatewayIPAddr可获取到网关IP,考虑到客户端在认证过程中也会受到ARP欺骗攻击,从而导致认证的失败,使得用户无法上网。为此可将第一次认证通过后获得的网关IP写入配置文件,当用户下次启用插件时可以直接从配置文件中得到网关IP。

2)获取网关MAC地址

利用API函数SendARP向网关发送ARP请求包,即可获取网关的MAC地址。同样,将第一次认证通过后获得的网关MAC地址写入配置文件,当用户下次启用插件时可以直接从配置文件中得到网关MAC地址。

3)IP/MAC对静态绑定

首先从配置文件中读取网关的IP及MAC地址,然后进行静态绑定,如果配置文件中没有网关的IP及MAC地址信息,则直接调用GetGateway-IPAddr和GetGatewayMACAddr函数来获取,最后还要将其写入配置文件,以备下次使用。然后通过API函数SetIpNetEntry来静态绑定IP/MAC地址对。

设置ARP缓存静态记录,可以在一定程度上防御ARP欺骗攻击,但有人通过实验发现在设置了ARP缓存静态记录后,主机仍然接收伪造的ARP应答并且用它去更新静态记录[6]。这是因为在默认情况下,在Windows家族中ARP缓存的表项仅存储2min,为此我们可以用小于2min的时间间隔,定期将网关IP与MAC地址静态绑定。

4)监听线程的实现

实际上是开启一个线程定期读取ARP缓存,并与正确的网关IP/MAC对进行比较的过程,若有异常则及时上传给网管服务器。其中要用到获取ARP表的API函数GetIpNetTable。

4 实验与结果分析

4.1 实验环境

实验地点为本校校园网,所用两台主机的OS均为WINDOWS XP SP3,客户端是802.1X客户端,ARP欺骗工具选用Arp cheat and sniffer,以及抓包工具Ethereal。

4.2 实验步骤

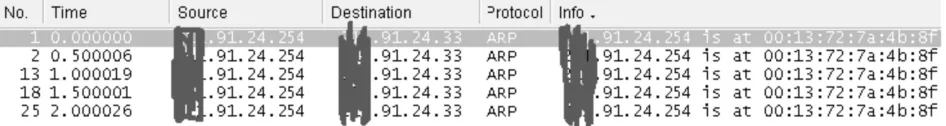

1)首先利用Arp cheat and sniffer,让欺骗源(IP是110.91.24.31)向受骗主机(IP是110.91.24.33)不断发送虚假的ARP响应包,告诉受骗主机网关(IP是110.91.24.254)的MAC地址是欺骗源的MAC地址00-13-72-7A-4B-8F(网关的真实MAC地址是00-e0-fc-60-41-40)。

命令行如下:C:Documents and SettingsAdministrator>arpsf-onlycheat-t110.91.24.33-c110.91.24.254 0013727A4B8F。

2)用Ethereal在受骗主机机上抓包,结果如图3所示。

图3 Ethereal抓包片段

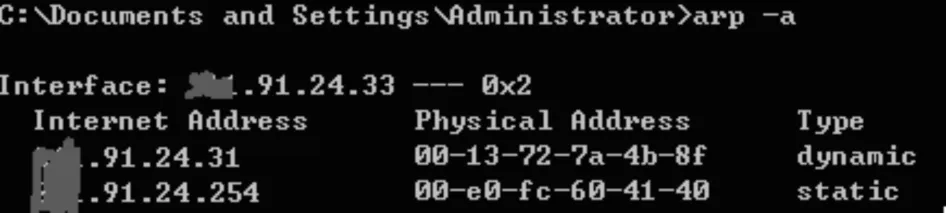

3)在受骗主机上用arp-a查看缓存,结果如图4所示。

图4 启用ARP检测插件前ARP缓存列表

4)在受骗主机上启用ARP检测插件后,结果如图5所示。

图5 启用ARP检测插件后ARP缓存列表

5)网管服务器上收到“发现ARP欺骗,攻击源的MAC地址是00-13-72-7A-4B-8F,正在迫使其下线”的消息。

4.3 结果分析

实验结果表明:在802.1X客户端没有启用ARP检测插件前,受骗主机在不断收到欺骗源发出的虚假的ARP响应包后,其ARP缓存被刷新了;而当启用ARP检测插件后,目的主机将正确的网关IP/MAC对周期性地进行了静态绑定,这样,即使不断收到欺骗源发出的虚假的ARP响应包,目的主机的ARP缓存并没有被刷新;另外,目的主机还对ARP响应包中网关IP/MAC对与静态绑定的网关IP/MAC对进行了比较,发现这两对网关IP/MAC对不一致,因此断定存在ARP欺骗,然后从虚假的ARP响应包中取出ARP欺骗源的MAC地址,并上传给网管服务器,网管服务器接收到这一消息后能自动迫使ARP欺骗源下线。

5 结语

总之,通过扩展802.1X客户端,增加ARP检测模块,将网络管理的范围扩展至用户主机,变被动防御为主动维护,使校园网自身具有免疫力,使得对ARP欺骗源的定位更加及时准确,并可在第一时间铲除ARP欺骗源,极大地方便了校园网络的管理。

[1]郭会茹,杨斌,牛立全.ARP攻击原理分析及其安全防范措施[J].网络安全技术与应用,2015(6):5-6.GUO Huiru,YANG Bin,NIU Liquan.ARP attack principle analysis and safety[J].Journal of network security technology and application,2015(6):5-6.

[2]马洪雷,李建华,范磊.一种可有效防御和检测ARP攻击的协议改进算法[J].信息技术,2010(6):226-228.MA Honglei,LI Jianhua,FAN Lei.An effective defense and detection algorithm ARP attack[J].Journal of information technology,2010(6):226-228.

[3]阮清强.一种ARP攻击检测与定位方法[J].电子测试,2010(1):77-79.RUAN Qingjiang.An ARP attack detection and location method[J].Journal of electronic test,2010(1):77-79.

[4]刘和伟.基于计算机网络安全防ARP攻击的研究[J].数字技术与应用,2013(5):224-225.LIU Hewei.Based on the research of computer network security ARP attack prevention[J].Journal of digital technology and application,2013(5):224-225.

[5]王婷婷,丁宁.ARP欺骗及其溯源技术的理论研究[J].信息技术与信息化,2014(9):111-114.WANG Tingting,DING Ning.The study of the theory of the ARP deception and their traceability technology[J].Journal of information technology and information technology,2014(9):111-114.

[6]张广瑞.ARP欺骗及防范措施研究[J].石油工业计算机应用,2015(1):51-54.

ZHANG Guangrui.The ARP deception and protection measures study[J].Journal of petroleum industrial computer applications,2015(1):51-54.

[7]王镇洪,王育琳,蓝景立,等.校园网内ARP攻击分析和防御解决方法[J].福建电脑,2013(10):41-43.WANG Zhenhong,WANG Yulin,LAN Jingli,et al.In the campus network analysis of ARP attack and defense solutions[J].Journal of fujian computer,2013(10):41-43.

[8]杨忠强.基于校园网ARP欺骗及防范措施[J].科技传播,2015(7):21-21.YANG Zhongqiang.ARP deception and protection measures based on campus network technology[J].2015(7):21-21.

[9]李岩.浅析高校校园网的ARP攻击防御策略[J].科技视界,2015(24):148-148.LI Yan.Analyses ARP attack defense strategy of the university campus network[J].Science and technology horizon,2015(24):148-148.

[10]杨海亮.校园网络安全防范设计方案[J].价值工程,2015(8):253-254.YANG Hailiang.The campus network security design[J].Value engineering,2015(8):253-254.

[11]侯向宁.基于Snort的ARP欺骗检测及预防[J].北京联合大学学报(自然科学版),2010(6):10-13.HOU Xiangning.ARP deception detection based on Snort and prevention[J].Journal of Beijing union university(natural science edition),2010(6):10-13.

Design and Implementation of Detecting and Precaution System for ARP Spoofing based on 802.1X

HOU Xiangning LIU Huachun

(College of Engineering and Technical,Chengdu University of Technology,Leshan 614007)

This article is designed by the technology of platform plugin,and an ARP detecting module is added by extended 802.1X client,Which can effectively detect and protect ARP attacks and also can timely transfer the result to the network manager server.The results indicate that this method can effectively detect、protect and uproot the ARP attacks,and convenience the administration of networks.

ARP spoofing;Attack;802.1X;plugin

TP393

10.3969/j.issn.1672-9722.2017.10.022

Class Number TP393

2017年4月5日,

2017年5月9日

四川省教育自然科学重点项目(编号:12ZA200)资助。

侯向宁,男,硕士研究生,研究方向:无线通信网络、网络安全与网络应用。刘华春,男,硕士研究生,副教授,研究方向:网络安全,智能信息处理。