妙用筛选管理系统

引言: 在系统管理中,管理员需要面对数量众多,类别各异的处理对象,这就要求管理员根据具体情况,从大量的信息中筛选出真正需要管控的目标,这样才能灵活自如地提高系统运行效率。本文就从不同的角度,介绍各种筛选操作的方法和技巧。

对DHCP地址进行筛选

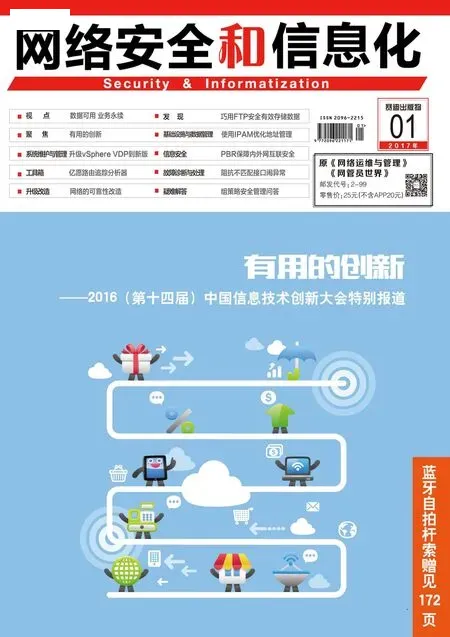

利用DHCP服务器,可以快速分发IP地址。但是,对于有些客户端,管理员并不希望为使其自动获取IP。利用DHCP筛选器功能,可以基于MAC地址的方式,对客户端的请求进行过滤,允许或者禁止其获得IP。例如,在Windows Server 2012的DHCP管理器左侧选择“IPv4”项,在其右键菜单上点击“属性”项,在弹出窗口中的“筛选器”面板(如图1)中选择“启用允许列表”和“启用拒绝列表”项,保存配置后,在DHCP管理器左侧选择“筛选器→拒绝”项,在右键菜单上点击“新建筛选器”项,输入目标MAC地址以及描述信息,点击“添加”按钮,将其添加进来。按照同样的方法,可以将多个MAC地址导入到禁用列表中。这样,在对应客户端执行“ipconfig/renew”命令,就无法获取IP地址。当然,管理员可以根据情况,在禁用项的右键菜单上点击“移动以允许”项,让对应的客户端可以正常获取IP。

图1 DHCP属性设置窗口

设置输入/输出IP筛选器

对于处于不同网段中的主机来说,需要借助于路由器进行访问。例如,可以在Windows Server 20012主机上安装路由和远程访问组件,来充当路由器的角色,可以连接两个不同的网段。例如,可以允许IP为192.168.1.50的PC1和IP为192.168.2.50的PC2两台主机进行通讯。在有些时候,管理员可能希望对双方的通讯进行控制,只允许PC2对PC1进行Ping探测,不允许PC1对PC2进行Ping探测等。这就需要使用IP筛选器功能来实现。例如,在Windows Server 20012主机打开路由和远程访问管理器,在左侧选择“IPv4→常规”项,在右侧选择和IP为192.168.2.1端口关联的本地连接项目。

在其属性窗口中点击“出站筛选器”按钮,在出站筛选器窗口中点击“新建”按钮,在打开窗口中选择“源网络”项,在“IP地址”栏中 输入“192.168.1.50”,在“子网掩码”栏中输入“255.255.255.0”。选择“目标网络”项,在,在“IP地址”栏中输入“192.168.2.50”,在“子网掩码”栏中输入“255.255.255.0”。在“协议”列表中选择的“ICMP”项,在“ICMP类型”栏中输入“8”,在“ICMP代码”栏中输入“255”,点击确定按钮,在列表中选择该筛选器,选择“传输所有除符合下列条件以外的数据包”项。点击确定按钮保存配置,这样,就实现了以上的管控要求,即PC2可以Ping探测PC1,而PC1是禁止Ping探测PC2的。

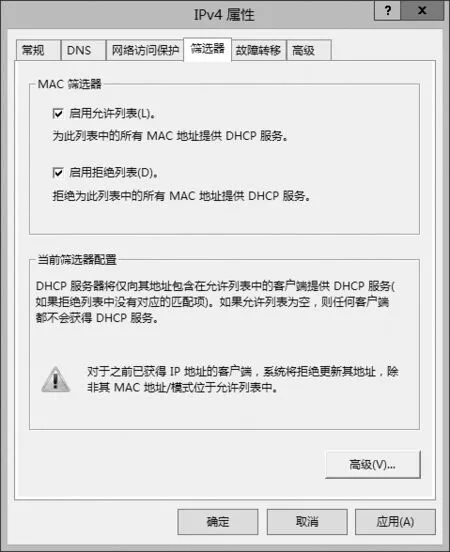

图2 设置请求筛选项目

对Web访问请求进行筛选

利用IIS组件,可以很方便地架设网站。在处理用户访问请求时,管理员可以根据实际情况,对其进行筛选,只允许其访问指定的内容。当然,这要去在IIS角色中选用了“请求筛选”组件。在IIS管理器左侧选择对应的网站,在右侧双击“请求筛选”项,在其中的“文件扩展名”面板中(如图2)可以针对文件扩展名设置对应的规则,例如在右侧点击“拒绝文件扩展名”链接,输入所需的扩展名(例如“.asp”)项,这样当用户试图访问网站中的ASP文件时,就会被系统拒绝。在“隐藏段”面板中点击“添加隐藏段”链接,在弹出窗口中输入需要隐藏的内容(例如目录,文件名等),这样客户端就无法查看这些隐藏的内容。

在“URL”面板中可以编辑允许或者拒绝访问的地址,例如点击“拒绝序列”链接,输入对应的URL(例如“/data/show.html”)等。这样,当用户访问包含该URL的地址时,就会被IIS拒绝。在“HTTP谓词”面板中点击“拒绝谓词”链接,在弹出窗口中输入对应的谓词(例如‘Post”),这样,当用户在对应页面中输入所需内容,点击“提交”按钮后,服务器就会拒绝其提交数据的操作。在客户端发送名的数据包中,实际上包 含“Host”、“ACCEPT”、“CONTENT-TYPE”、“SET-COOKIE”等标头信息,管理员可以根据情况,对其进行过滤。在“标头”面板右侧点击“添加标头”链接,在弹出窗口中的“标头”栏中输入具体的标头名,在“大小限制”栏中输入允许提交的数据大小。

这样,如客户端提交的这类标头后面跟随的数据量过大时,就禁止其访问动作。这样的好处在于可以防止不法用户通过构建特殊数据包的办法,来对网站进行袭扰。如果网站提供了查询功能,管理员可以根据需要,对用户查询的数据进行管控。在“查询字符串”面板右侧点击“拒绝查询字符串”链接,输入需要拒绝的内容。这样,当客户端试图查询非法的数据时就会遭到拦截。上述筛选项目其实都可以在“规则”面板进行集成管理,在该面板中点击“添加筛选规则”链接,输入规则名称,选择“扫描url”和“扫描查询字符串”项,在“扫描标头”、“文件扩展名”以及“字符串”栏中输入对应的内容,针对的特定的标头,允许访问特定的文件扩展名,拒绝访问特定的字符串。

在组策略中实现安全筛选

在域环境中,利用组策略可以高效管理网络。在应用组策略之前,必须创建对应的组策略对象GPO,并对其进行合理的编辑。之后将该GPO链接到目标容器中,在该容器中的所有用户或计算机就会应用这些组策略设置。如果想针对特定的组、用户或者计算机,来应用组策略配置信息的话,就需要借助于安全筛选来实现。在组策略管理器左侧选择某个容器中的GPO,在右侧的“安全筛选”可以看到,在默认情况下,经过身份验证的用户是可以应用该GPO的。

为了实现上述要求,选择“Authenticated Users”项,点击“删除”按钮将其删除。点击“添加”按钮,导入特定的账户和组(例如“Domain Users”)。这样,这些用户就可以应用该GPO。实际上,在域控上打开“C:WindowsSYSVOLxxx.comPolicies”目录,在其中显示和组策略对象关联的数据。选择其中某个文件夹,在其属性窗口中的“安全”面板点击“编辑”按钮,可以看到上述导入的用户和组其实是拥有了“读取和执行”、“列出文件夹内容”、“读取”等权限,对该目录具有合理的访问权限,才可以读取和设置相应的组策略信息。

在组策略中实现WMI筛选

除了安全筛选外,组策略还提供了WMI筛选功能,实现更加精细的筛选操作。利用该功能,就可以依据用户或计算机特定的属性,来过滤组策略对象应用的范围。例如,可以针对目标容器中安装了Windows 8.1的计算机,或者使用了AMD CPU的计算机才可以应用组策略对象等。在使用之前,需要下载和安装WMITools工具。在“WMI Tools”程序组中运行“WMI Object Browser”程序,在打开的网页中选择“允许阻止的内容”项,在“Connect to namespace”窗口中可以输入要链接到的WMI的命令空间,可以采用默认值,点击OK按钮,在WMI对象浏览器界面左侧打开“Win32_ComputerSystem“DC””项,在其下显示很多类别。例如选择“Win32_SystemOperatingSystem.PartComponent” →“Win32_OperatingSystem=@”,在右侧就可以查看和操作系统相关的属性。例如操作系统名称、版本号等。

依据这些信息,就可以创建WMI筛选器。在组策略管理窗口左侧选择“WMI筛选器”项,在其右键菜单上点击“新建”项,在弹出窗口中输入其名称,点击“添加”按钮,在WMI查询窗口中火速如命名空间名称,例如默认值为“rootCIMv2”。在“查询”栏中输入所需的查询语句,例如“select*from Win32_OperationSystem where Caption ="Microsoft Windows Server 2008 Enterprise"”,表示仅仅针对安装了Windows 2008企业版的计算机应用组策略对象。在组策略管理窗口左侧选择目标GPO,在右侧窗口中的“作用域”面板中的“WMI筛选”列表中选择所需的WMI筛选器项即可。

利用防火墙对端口进行筛选

当黑客试图入侵目标主机之前,一般都会利用扫描工具对其进行扫描,来探测其开启了哪些端口。利用这些端口信息,黑客就可以知晓该机上开启了哪些服务,进而利用各种系统漏洞和黑客工具,对目标主机进行渗透。为了提高安全性,管理员可以将无关的端口全部关闭,只开启正常的端口即可。

图3 筛选日志界面

运 行“firewall.cpl” 程序,在Windows防火墙窗口左侧点击“高级设置”项,在高级安全Windows防火墙窗口左侧的“入站规则”项的右键菜单上点击“新建规则”项,在向导界面中选择“端口”项,在下一步窗口中选择该规则应用于TCP还是UDP协议,选择“特定本地端口”项,输入过滤的端口,例如“21,80,3389,5000-5010”等,端口之间以逗号分隔。点击下一步按钮,选择“允许连接”或者“只允许安全连接”项。之后依次完成所需的操作,创建该规则,这样,只允许特定的端口对外开放,有效地保护了系统安全。

使用筛选快速查询系统日志

在系统运行过程中,所有的活动信息几乎都会被记录到系统日志中。通过对日志进行分析,可以有效排除故障,保证系统稳定工作。

但是,系统记录的日志条目非常多,采用查询的话效率很地下。使用日志过滤功能,可以快速定位所需的日志信息。

在事件查看器中点击菜单“操作→筛选当前日志”项,可以按照记录时间,事件级别、事件ID、任务类别、关键字,用户以及计算机的设置等项目,对日志进行筛选操作(如图3)。

例如,在“记录时间”列表中选择“最后7天”项,针对安全日志进行筛选,点击确定按钮,就只显示最近七天的安全日志信息。也可以针对事件进行过滤,在“时间级别”栏中选择关键、警告、详细、错误、信息等类别,选择合适的事件来源和ID(例 如“5152,5153-5156,-5155”,多个ID以逗号分隔,对于需要排除的ID,可以在前面添加“-”符号),点击确定按钮,所有符合条件的日志就会显示出来。