跟踪痕迹

2017-11-23 08:36赵志远,章继刚,季莹等

网络安全和信息化 2017年6期

由于攻击手段的进化,越来越具有针对性和隐蔽性,传统的安全防御体系特征匹配跟不上威胁变化。Gartner于2016年提出了“自适应安全”的防护模型,其核心思想就是不再假设防护能实现万无一失的安全,强调纵深检测、分析、取证,并针对性的响应。

图1 科来公司齐继东在论坛现场演讲

再高级的攻击,都会留下网络痕迹,科来TSA网络全流量分析系统,能够全流量检测和全流量存储,弥补了传统基于特征匹配检测技术的不足。在2017(第八届)中国CIO信息安全高峰论坛上,该产品获得了2017年度未知威胁检测最佳产品奖。

科来公司齐继东表示,全流量分析通过对旁路部署在网络中的关键节点,网络全流量采集存储、全数据分析,具备以下三种功能:异常检测、流量存储、回溯分析。

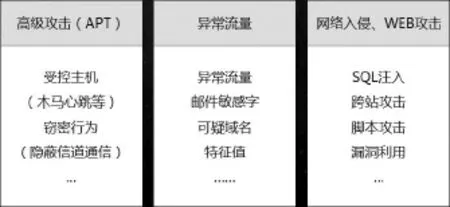

其中,异常检测是指当发现可疑通讯行为时,系统提供实时警报,科来全流量安全分析系统内置600多条网络行为模型库快速检测可疑通讯行为,通过多种条件组合专门针对高级攻击的持续性、隐蔽性。可疑通讯行为包括高级攻击(APT)、异常流量以及网络入侵、Web攻击。该系统支持150种以上元数据(会话元数据以及协议元数据)提取,支持自定义提取,自定义建模。

图2 科来TSA网络全流量分析系统的异常检测

而在流量存储方面,能够将当前检测到的攻击行为与历史流量进行关联,实现完整的攻击溯源和取证分析。特点是2-7层流量透视,直至数据包级,基于IP、协议的自定义流量存储,大于50% 数据压缩能力。

齐继东表示,科来TSA网络全流量分析系统具有很高的应用价值。能发现未知威胁、提高检测能力,快速分析研判、减少响应时间,数据全量留存、满足合规要求,安全态势感知、帮助高效决策。

猜你喜欢

茶叶通讯(2022年2期)2022-11-15

茶叶通讯(2022年3期)2022-11-11

机械研究与应用(2022年4期)2022-09-15

黑河学院学报(2021年1期)2021-01-16

红领巾·探索(2020年5期)2020-05-19

小学科学(学生版)(2018年9期)2018-09-21

法制博览(2017年2期)2017-03-13

人间(2016年33期)2017-03-04

中国科技信息(2016年19期)2016-10-25

电子科技(2016年5期)2016-06-13