网络自动化攻防AI智能

随着全球网络信息化技术的快速发展,先进的攻击与防御技术助涨了新型犯罪,对国家稳定、社会治安及百姓正常生活造成了较为恶劣的影响。而应对新型犯罪技术的方法、技术工具装备呈现匮乏状态。

新型犯罪伴随着先进技术态势猛烈且无休眠,违法分子、恐怖主义,甚至带有国家标签属性的组织通过先进网络技术的利用与实施,进行窃密控制、入侵破坏、非法传播、恐怖活动等违法行为,甚至组建僵尸网络干预舆论,并逃避公安机关的打击。这些违法犯罪活动呈现无边界、无疆域、无法有效快速追根溯源的特性,结合其隐蔽性高,技术变种快,破坏力大,难以察觉,扩散效应恶劣的特点,给目前的维稳、反恐、犯罪打击取证工作造成了诸多阻碍。

趋势:人工智能已经日渐趋势化,它是研究、开发用于模拟、延伸和扩展人的智能的理论、方法、技术及应用系统的一门新的技术科学。如何在网络安全保障工作中使用人工智能,应对各种技术难点,充分发挥人工智能优势,是未来网络安全领域的趋势。

技术:网络自动化攻防AI智能(人工智能攻防机器人),通过学习人的攻防习性、流程、手法及漏洞利用方式执行复杂化网络任务,主要为智能化攻击与防御两个方向。

人工智能攻防机器人主要作用于渗透作业和执行任务,通过前期大量的对攻击数据以及防御数据分析和利用算法整合以及深度学习,能够让机器人能够自主去识别目标应用的潜在威胁并加以利用,识别攻击源和行为并加以防御。

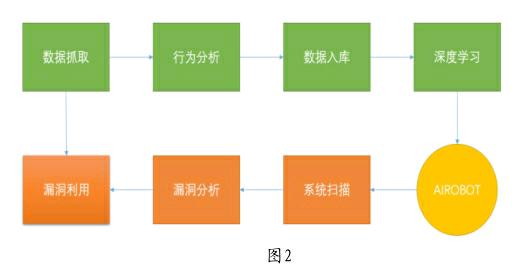

攻击机器人

通过攻击行为数据搜集和数据抓取,对其进行有效行为分析后入库,在数据库中可以随时被机器人调用,通过长时间的算法学习测试,可以让机器人自主辨别目标系统环境。另加上系统扫描减少识别难度后,机器人可以根据扫描的结果自主选择数据库中相对应的类型并执行攻击动作。完成一次任务后,这些动作将被收录在数据库中以便于机器在更多的数据中进行学习。

攻击数据抓取

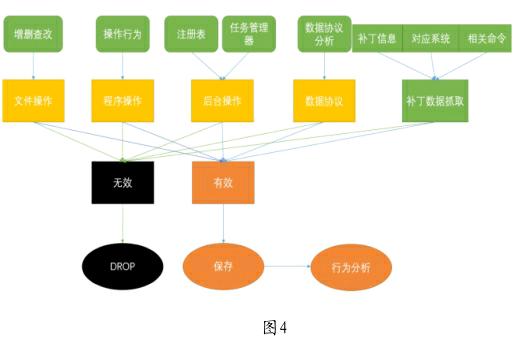

数据抓取分为四部分,分别是:文件操作,脚本操作,后台操作以及数据协议的抓取。其中,文件操作分为:对文件夹的增、删、查、改动作,对各类文件的增、删、查、改动作(包括但不限于txt,office,python,php,c);程序的操作分为:程序动作、程序内输入的内容、程序运行时间以及结束时间等;后台的操作分为:任务管理器内增删查改的项,注册表中增删查改的项以及静默安装程序后任务管理器和注册表内变动的项;数据协议分为:常规协议分析(包括但不限于ARP、TCP/IP、SNMP、DHCP、RDP、 FTP、HTTP/s、ICMP、POP3、SMTP、TELNET、TFTP以及UDP)。

攻击行为分析

在数据抓取后,需要对抓取内容进行筛选,哪些是机器人需要则保留,如果不需要则丢弃,从而形成数据格式化,以便于机器人能够快速讀取和学习。在过程中,可以对有效操作进行摘取,假设在开文件夹后又关闭了该文件夹且在操作以及后台程序未对该文件夹进行操作,则判定为无效操作。

深度学习

在深度学习攻击模块中涉及到的有7点:1)采集海量攻击数据存储在数据库中,并且对其进行数据分析。2)将其中不小于二维的文本数据随时间与空间的变化值与对应的数据关联并汇总成一条单元训练数据。3)经过数据库的整理之后格式化成计算机可理解的结构化数据阵矩并从每个单元数据中提取特征。4)将成型的数据设置到计算机内对应的深度学习模型的存储模块中。5)通过计算机对深度学习模型进行优化运算。6)将获取成型的结构化数据导入到深度学习模型中进行分析。7)通过该模型进行结果输出。

模型示例:

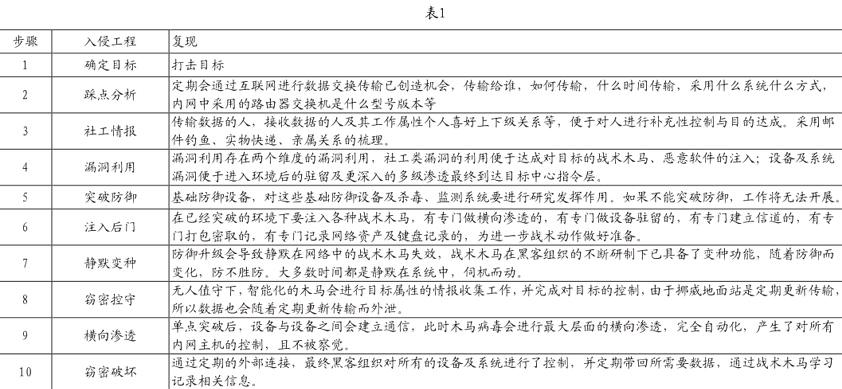

入侵视角复现关键要素(见表1)。

系统扫描、漏洞分析以及漏洞利用

扫描工具包括但不限于基于网络、主机以及应用的扫描器。将扫描结果格式化输出到数据库中并且和机器学习的库进行关联,通过AI的匹配关联能够迅速找到相应的攻击办法,从而进行相应方法的攻击重放,最后输出攻击结果。

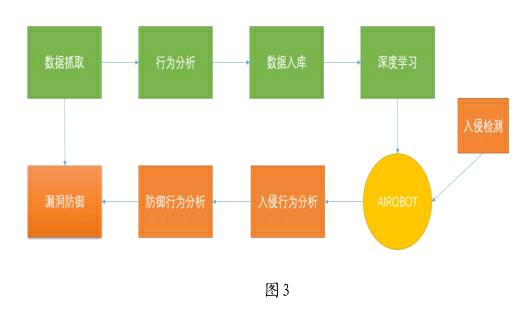

防御机器人

防御机器人通过攻击数据搜集和数据抓取,对其进行有效行为分析后入库,在数据库中可以随时被机器人调用,通过长时间的算法学习测试,可以让机器人通过入侵检测系统检测出的危险行为自主去进行防御,例如修补漏洞或升级补丁。完成一次任务后这些动作将被收录在数据库中以便于机器人在更多的数据中进行学习。

防御数据抓取

主动数据抓取分为四部分,分别是,文件操作,脚本操作,后台操作以及数据协议的抓取。其中,文件操作分为:对文件夹的增、删、查、改动作,对各类文件的增、删、查、改动作(包括但不限于txt,office,python,php,c);程序的操作分为:程序动作、程序内输入的内容、程序运行时间以及结束时间等;后台的操作分为:任务管理器内增删查改的项,注册表中增删查改的项以及静默安装程序后任务管理器和注册表内变动的项;数据协议分为:常规协议分析(包括但不限于ARP、TCP/IP、SNMP、DHCP、RDP、FTP、HTTP/s、ICMP、POP3、SMTP、TELNET、TFTP以及UDP)。补丁数据抓取目前分为三部分,但是不限于此三项,分别是:对应系统的版本信息、补丁号以及打补丁的相关操作以及相关命令。

防御行为分析

在数据抓取后,需要对抓取内容进行筛选,哪些是机器人需要则保留,如果不需要则丢弃,从而形成数据格式化,以便于机器人能够快速读取和学习。在过程中,可以对有效操作进行摘取,假设在对某应用进行命令行打补丁时,该命令未对任何文件夹以及注册表后台等进行改变,则判定为无效操作。

入侵行为检测、入侵行为分析以及防御分析和漏洞防御

IDS包括但不限于基于网络、主机以及应用的检测系统。将检测结果格式化输出到数据库中并且和机器学习的库进行关联,通过AI的匹配关联能够迅速找到相应的防御办法,从而进行相应防御方法的重放,最后输出防御结果。

网络自动化攻防AI智能

网络空间目标因其复杂的设备部署、基础操作系统部署、服务器部署、数据库部署、应用软件部署、内外网组合部署、跨地域组合部署、各种形式的交换部署、防御识别部署、先进技术更迭、加密传输隔离部署等,对网络技术侦查、深度延展等工作造成了巨大的困难。未来,智能化攻防机器人的应用将大幅度增加。

(作者简介:高建斌,江西省公安厅网络安全总队。)endprint