巧用组策略,让程序安全运行

郭建伟

为了让系统正常运行,就需要对各种恶意程序进行拦截。除了使用杀软等安全工具外,还可以利用系统自带的组策略,来让程序更加安全的运行。在组策略中创建各种安全规则,就可以实现简单实用的主动防御机制。这样,即使不法程序通过各种手段侵入系统,但是在安全规则的拦截-使其失去活力无法运行,自然就不会对系统安全造成威胁。

一、锁定隐藏在系统路径中的“害虫”

当病毒等不法程序侵入系统后,总喜欢在系统目录中藏身。有时恶意程序为了更好地隐藏自己,会将正常的系统程序删除,之后进行冒名顶替。使用组策略可以轻松将其拦截。实现的方法很简单,因为在“C:\Windows”“C:\Windows\System”和“C:\Windows\System32”等系统路径中,虽然存在系统自带的程序,但是常用的系统程序并不多,例如注册表编辑器、CMD命令行程序、外壳程序Explorer.exe、记事本等。只要通过创建安全规则,只允许这些常用的程序可以自动运行,而禁止其它程序运行,即可实现上述功能。

运行“gpedit.msc”程序,在组策略窗口中左侧点击“计算机配置→Windows设置→安全设置→软件限制策略”分支,点击菜单“操作”→“创建新的策略”项,在右侧窗口的“其它规则”项的右键菜单中点击“新建路径规则”项,在弹出窗口(如图1)的“路径”栏中输入“%SYST EMROOT%\system32\*.exe”,在“安全级别”列表中选择“不允许”项,确定后完成该规则的创建操作,禁止运行系统路径下的所有程序。按照同样的方法创建新的路径规则,在新路径规则窗口中的“路径”栏中输入“%SYSTEMROOT%\system32\notepad.exe”,在“安全级别”列表中选择“不受限的”。

确定后完成该规则的创建操作,允许记事本程序顺利启动。按照同样的方法,可以针对“C:\Windows\System32”路径中的常用程序(例如cmd.exe、regedt32.exe、net.exe、ntbackup.exe等),分别创建允许运行的路径规则。经过以上操作,在系统路径下只有经过我们允许的程序可以顺利运行,其它程序无法启动。即使有病毒潜伏到了该路径下也会因为无法正常启动而失去破坏力,当然,您还可以针对“C:\Windows”等其它系统路径创建相应的路径规则,来避免病毒随意运行对系统进行破坏。

二、剔除进程列表中的不速之客

有时在任务管理器中会看到一些很熟悉的系统进程例如“svchost.exe”等),但是其路径却不是常见的系统路径,而是指向其他的位置,有些进程干脆起一个和正常的系统进程“高仿”的名称(例如“explOrer.exe”等),毫无疑问,这是一些来路不明的恶意程序。使用组策略,就可以防止其蒙混过关危害系统安全。对于前一类恶意程序来说,可以在任务管理器中打开“进程”面板,勾选“显示所有用户的进程”项,来查看所有的系统关键进程。例如以可疑的“svchost.exe”进程为例,按照上述方法新建一条路径规则,在规则设置窗口(如图2)的“路径”栏中输入"svchost.exe”,在“安全级别”列表中选择“不允许”。

之后再创建一个路径规则,在路径栏中输入“%windir%\system32\scvhost.exe”,使之指向真正的“svchost.exe”程序,在“安全级别”栏中选择“不受限”项。这样,我们就针对“scvhost.exe”程序创建了两条规则。按照优先级,第二条使用绝对路径的规则优先级大于第一条基于文件名的规则,这样,只有系统路径下的“svchost.exe”程序可以顺利运行其它路径下的假冒“scvhost.exe”程序是无法运行的。按照同样的方法,对其它系统关键进程分别创建与之类似的安全规则,就可以确保系统进程的纯洁性。

对于后一种恶意程序,同样可以配置相应安全规则加以应对。例如,“explorer.exe”是系统的重要进程之一,也就成了病毒们争相模仿的对象。例如,病毒程序通常会用“O”来取代“o”,“1”,“i”来取代“l”等方式,变身为"explorer.exe”"explOrer.exe”的嘴脸来迷惑人。狡猾一些的病毒还会以“.pif"扩展名来取代“.exe”扩展名,制作出“explorer.pif,等怪异的名称,来避开用户的追查。因为".pif"文件和“.exe”“.com”程序一样是可执行文件,而且即使您在文件夹选项窗口中启用了显示文件名后缀项后,“.pif"后缀名也不会显示出来,因此颇具迷惑性。因此,必须将所有可能伪装的程序名全部禁用,才可以杜绝病毒李代桃僵的伎俩。例如可以针对"explOrer.exe”"explorerexe""explOrer.exe""expiorer.exe","explorer.com""*.pif"等文件格式分别创建“不允许”的路径规则,这样就可以有效抗击采用近似于“explorer.exe”名称的病毒的非法活动了o当然,对于其它的系统进程,例如“rund1132.exe”“csrss.exe”"spoolsv.exe”等,也可以编写类似的安全规则,来屏蔽冒牌货的运行。

三、针对“阴暗”角落,执行打扫操作

很多恶意程序为了逃避追查,喜欢躲藏在回收站、临时文件夹、系统还原文件夹(System VolumeInformation)等角落,并为自身添加了隐藏属性,不仔细检查的的话,是很难发现其落脚点的。在通常情况下这些不常用的系统文件夹是不会存在任何可执行程序的。因此,可以针对这些不起眼的角落配置路径规则。

例如,可以分别对“?\Recycle\*.*“?:\SystemVolume Information\*.*”“%windir%\system32\Drivers\*.*”“%windir%\system\*.*”“%SystemRoot%\Temp\**\*.exe”“%UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\**\*.exe”“%UserProfile%\LocaISetting\Temp\*.*”等路徑对象,分别创建路径规则,将其“安全级别”设置为“不允许”,或者将其设置为“基本用户”。就可以让藏身于其中的病毒失去活力,然后执行“gpupdate,force”命令激活规则即可。endprint

有时恶意程序会采用双后缀名的方式,来逃避用户的清查。因为在默认情况下,系统是不显示扩展名的,不法程序为了更好地隐藏自己,会为自身添加一个颇具迷惑性的扩展名,例如“风景.jpg.exe”等,冒充为图片等格式的文件。并对自身图标进行更换,更换为图片、文本等很有迷惑性的外观。让人误以为它们是图片、音乐等文件,一旦双击了这些假货,自然就会中招。为此,可以创建相应的路径规则,来狙击“双面间谍”的入侵。例如可以创建两条路径规则,将"*.jpg.exe”和*.txt.exe”路径的安全级别设置为“不允许”,就可以让这两类双扩展名病毒无法作恶。当然,您可以根据实际情况,为更多的双扩展名病毒配置路径规则,阻止其非法活动。

四、彻底解除优盘病毒的威胁

对于优盘用户来说,最讨厌的事情莫过于优盘病毒的骚扰了。优盘病毒的一个最大特征就是在优盘根目录下创建特定的"Autorun.inf”文件,并使其指向病毒程序。一旦连接优盘或者双击优盘盘符,优盘病毒就会发作。何止是优盘,病毒侵入系统后,可能会在所有的磁盘的根目录下创建这类"Autorun.inf"文件,等待用户上当受骗。为此,可以使用上述方法,创建一条路径规则,在其"路径"栏中输入"?:\Autorun.inf",在"安全级别"栏中选择"不允许"。这样,就可以在用户双击磁盘时寸,禁止运行其根目录下潜伏的"Autorun.inf"文件了为了进一步提高安全性,还可以创建两条路径规则,分别针对"?:\*.exe""?:\*.com"或者"?:\*.*等路径设置"不允许"的安全规则,就可以有效防止潜伏在磁盘根目录下的非法程序(或者任意文件)运行了。

五、拦截非微软程序,充分保护运行安全

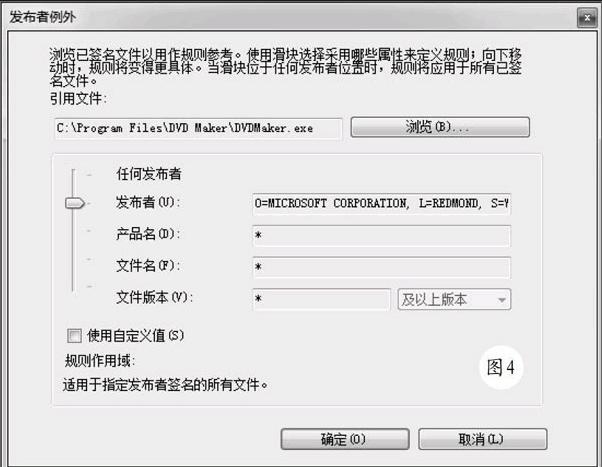

为了尽可能的提高安全性,很多用户往往只希望运行微软认证的程序,而禁用其它程序,来最大限度的保护系统安全。利用应用程序控制策略创建安全规则,就可以轻松实现上述要求。运行"service.msc"程序,在服务管理窗口中双击"ApplicationIdentity"服务在其属性窗口中点击"启动"按钮,激活该服务。运行"gpedit.msc"程序,在组策略窗口左侧点击"计算机配置→Windows设置→安全设置-应用程序控制策略→AppLocker→可执行规则"项,在右侧空白窗口的右键菜单中点击"创建默认规则"项,之后在窗口空白处的右键菜单中点击"创建新规则"项,在操作向导界面中点击下一步按钮,在下一步窗口中的"用户或组"栏中选择"Everyone"账户,在“操作”栏中选择“拒绝”项,在下一步窗口(如图3)中选择“路径”项,下一步窗口中点击“浏览文件夹”按钮,选择"c:\windows"文件夹,将其作为限制规则目录。

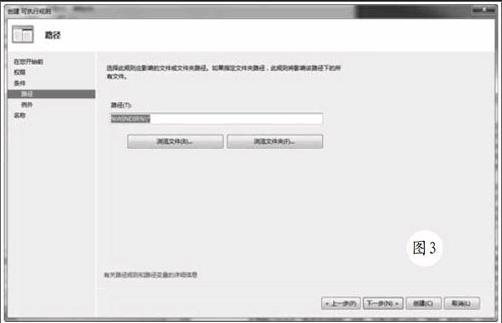

在下一步窗口中的“添加例外”列表中选择“发布者”项,在“例外”栏中点击“添加”按钮,在弹出窗口(如图4)中点击“浏览”按钮,选择系统自带的任意一个程序,例如“C:\Program Files\lnternet Explorer\ielowutil.exe”等,这里只是从该程序中提取例外签名信息。在窗口左侧纵向拖动滑块,将其移动至“发布者”位置,即微软发布的可以运行的程序信息。之后连续点击下一步按钮,按照向导的提示完成操作,最后点击“创建”按钮,返回上述组策略AppLocker可执行规则管理窗口。

点击"AppLocker”节点,在右侧窗口中点击“配置规则强制”链接,在弹出窗口(如图5)中的“强制”面板中的“可执行规则”栏中勾选“已配置”项,并选择“强制规则”项。点击确定按钮并重启系统,上述限制规则就被激活了,之后在“c:\windows”路径下只能运行微软发布的程序,其它来历的程序将无法运行。实际上,上述限制规则一旦起效,本机所有以管理员身份运行的程序都会受到限制,只有“c:\windows”中的系统程序可以自由运行其它路径下的程序可以在其右键菜单上点击“以管理员身份运行”项,才可以顺利启动。

当利用组策略精心配制各種安全规则后,可以打开“c.\windows\system32\grouppolicy\machine”文件夹,将其中的所有文件打包后发送给您的好友,对方只需将其中的所有文件覆盖到上述文件夹中即可。当然,您也可以将这些文件压缩打包妥善保存,一旦重装系统后可以迅速恢复所有的安全策略,及时堵住病毒入侵的通道。endprint