智能网联汽车网络安全漏洞及防护研究

王永峰 石教学 于永彦

摘要:汽车网联化逐步提高,车内外交互信息越来越多,之前独立的汽车个体,在联网带来便利和多样性功能的同时,汽车网络安全问题也随之产生。近些年来汽车网络安全问题主要是互联网公司提出,并牵头相关标准的制定,整车厂处于被动配合的地位。本文从整车厂的角度,主要对车内终端和车内网络通信两个方面解析。首先对目前出现的汽车网络安全事件分析,得出真止影响车辆的因素。然后运用STRIDE方法分析网络安全威胁,最终从短期和长期措施两个方面提出网络安全防护措施。

关键词:安全漏洞;STR|DE;TBOX;CAN总线

1背景

汽车网联化程度提高,网联功能逐渐增多。汽车由原来的封闭个体变成了丌放的移动终端,车车通信和车后台交互信息增多,给生活带来了便利,但同时也引入了网络安全的风险。随着近几年汽车网络安全事件增多,对于该问题的关注逐步提升。

整车厂对于网络安全相关知识储备及意识小足,互联网公司及个人对于网联汽车的攻击兴趣高,便于成名,危害火。这些公司和个人确实发现了一些漏洞,部分也在极力倡导建市网络安伞相关标准和法律,目前主要是将互联网的一套标准直接照搬到汽车上,存在一定的弊端。所以本文从整车厂的角度丌展汽车网络安伞漏洞的研究,并提出防护措施。

2 国内外网络安全现状

2.1汽車网络安全定义

根据同际标准化组织(ISO)定义,网络信息安全是指通过采用各种技术和管理措施,使网络系统正常运行,从而确保网络数据的可用性、完整性和保密性。网络信息安伞包含:物理安伞、网络安全、云平台安全、系统安全、应用安全和数据安伞6个层面[1]。日前无统一标准定义汽车网络信息安全

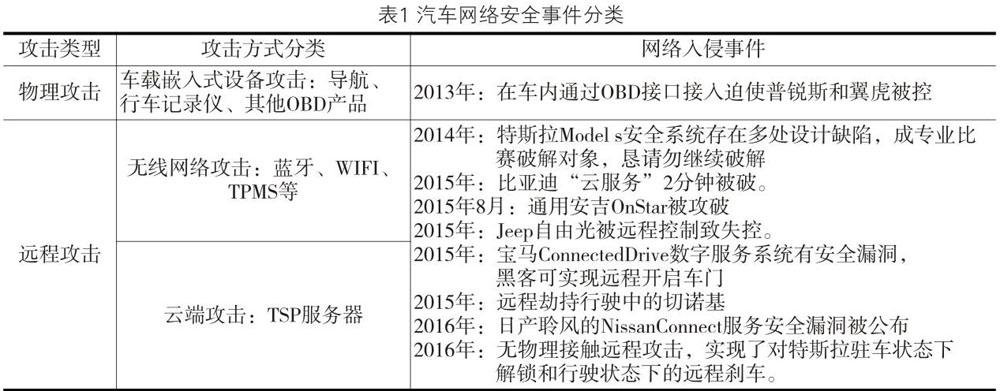

2.2 网络安全事件分析

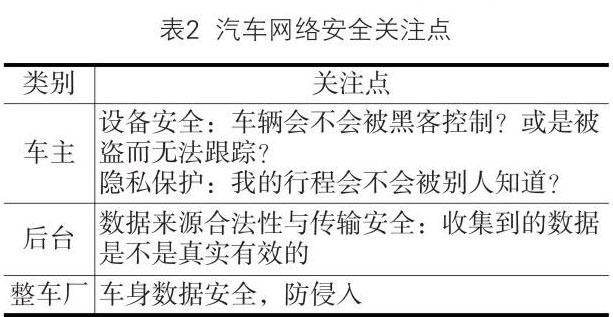

根据近些年发生的网络安伞事件,发现汽车网络安全旱现以下趋势:

2.国内外各大汽车品牌均有涉及;

3从单一车辆攻击到大规模的可复制性攻击;

4.从单体入侵到车辆可被控制。

网络攻击从攻击位置分为本地物理攻击和远程攻击。

本地攻击常见方式足通过在车内OBD接口接人设备,对整车CAN网络进行监测和发送指令。实施本地攻击的前提是进入车辆,并且在0BD接口接入设备,该方式发现的网络漏洞发生的可能性小,不在本文研究范畴。本文丰要研究具备可复制性的远程攻击。

实施远程攻击一般步骤为远程连接车辆、确定攻出日标、发现可用的远程服务、远程窃取车辆的数据或者远程攻击。

车主主要关注的是车辆安全、隐私保护。

3 漏洞分析

系统主要包括车内终端(TBOX)、网络、后台,TBOX通过CAN总线与车内其他控制器进行交互。

3.1车内终端

1) TBOX

一般车辆都是通过TBOX与车外交互,TBOX是整车的第一道防护。

使用STRIDE方法进行网络安全威胁分析,具体如下[2]:

2)网关

车内网关主要承担不同网段之问CAN报文和信号的转发,从而满足整车中不同网段控制器的信息交互和功能。网关是整车的第二道防护。

如果与车外交互设备,如TBOX被入侵,通过TBOX往整车上发送非法CAN报文,如果网关不加以过滤,直接将这些报文转发到网段2上,则可能可以对车辆的加速、制动、转向进行控制。

3.2车内通信

目前绝大多数车辆的车内总线还是以CAN为主,尤其是德系车,总线控制器和涵盖的功能包括动力、车身、娱乐等领域。

整车厂CAN设计的物理层和数据链路层沿用博世CAN2.0,应用层采用自定义的方式。CAN信号的传输采用明文和广播方式,任何连接到整车CAN中的节点均可以收发信息,从而获取车辆实时数据,并控制车辆”[3]。

3.3网络、后台

该部分的设计与车辆本身关系不大,汽车无特殊要求,可以沿用现有互联网相关的设计要求,本文不做赘述。

4 防护措施

4.1短期

4.1.1终端的防护

1)硬件保护

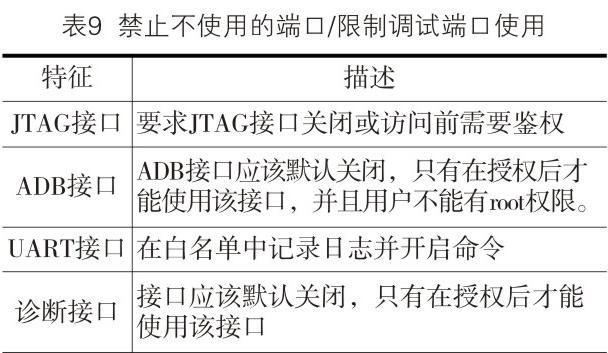

安全的调试接口[4]

表9 禁止不使用的端口邝艮制调试端口使用

安全boot

Boot过程中的根密钥保存在控制器的rom中或免收干扰的硬件中;

关闭debug接口或者进入恢复模式前需要鉴权。

篡改保护

芯片检测到暴力拆解,会采取相应措施:如擦除key,重置或发出警报。

2)软件保护[5]

代码分析保护:代码混淆;

安全访问控制:网络访问、存储访问;

应用隔离:一个应用的漏洞不能影响其他应用使用密钥的安全通道(对称、非对称);

安全升级:加密机制、安装完成前不能再次访问;

用户管理:l、不同用户采用不同的安全等级;2、不能使用匿名用户。

4.1.2车内网关的防护

网关过滤:对于非预期的报文信号直接丢弃,不予转发和处理;

身份认证:转发前对源节点进行鉴权,保证发送节点的合法性。

4.1.3车内CAN通信防护

总线隔离:不同安全级别的部件要放在不同的网络中;

车内CAN通信加密,尤其是对于安全相关的信号,增加校验和数据加密。

4.2长期

建立响应机制:主动防御,建立渠道收集市场上的漏洞信息,成立专门的团队来处理网络安全相关的紧急事件;

正向开发:在系统设计的初始阶段,综合考虑网络安全的要素,并在开发过程中不断修正。开发过程中各阶段对网络安全进行测试。

5 总结

本文主要进行智能网联汽车的网络安全漏洞和防护措施进行研究。首先分析了市场上智能网络汽车发生的网络安全事件,使用STRIDE方法梳理出网络安全威胁,并提出网络安全防护措施。本次研究的关注重点主要是车内终端和车内通信,从整车厂能够管控的部分进行重点研究,提出解决方案。因为网络安全对于整车厂是个新事物,后续将随着研究的深入逐步完善相关设计。

参考文献:

[1]吴多胜,王帆.网络安全从入门到精通[M].电子工业出版社.2008

[2]张灵通.信息网络安全在汽车行业的应用[J].信息安全与通信保密,2009(5):15-15

[3]孟娜.基于CAN总线的汽车网络安全系统的研究[J].沈阳理工大学,2011年12期

[4]卢卡.戴尔格罗斯,张涛.车用安全通信:协议、安全及隐私[M].北京理工出版社,2015年4月

[5]林晓东,陆荣幸.车载ad hoc网络的安全性与隐私保护[M].机械工业出版社,2016年10月