面向高效移动无人驾驶车联网的授权/认证安全加密算法

赵玉兰,王兴伟,黄 敏,姜春风+

(1.吉林农业科技学院 网络工程系,吉林 吉林 132101;2.东北大学 软件工程学院,辽宁 沈阳 110819;3.东北大学 信息科学与工程学院,辽宁 沈阳 110819)

0 引 言

VANET[1-3]具有其它移动自组织网络所不具备的特性和传输问题,例如无固定的结构、网络拓扑结构会动态变化、多跳路由、网络容量有限等,由于应用环境的影响,节点的高速移动性以及高密度的节点分布会给VANET网络的传输带来一定的影响,例如丢包和延迟等问题[4,5]。近年来各国的研究机构针对VANET网络的数据传输问题展开了广泛的研究,通过设计各种VANET数据传输控制协议提高了VANET网络的传输性能。然而许多研究学者都只关注VANET网络的传输性能,对于VANET网络的安全性问题却并不关注[6]。随着VANET网络的发展,通过VANET网络进行通信的用户数量越来越多,然而,VANET网络在匿名认证时,由于无法及时识别非法移动终端、过滤非法认证请求,容易遭受诸如DOS等恶意的网络攻击,出现移动用户的重要数据丢失、网络服务瘫痪等网络安全事故。

对于VANET网络的安全问题,Sharma等[7]提出一种基于双极化方向通信的车联网媒体访问控制协议,该协议采用了移动联盟管理对象的技术,根据定义优先级级别来阻止不安全的应用与移动车辆网络建立连接,并且对访问的IP流进行了限制,进行车辆网络的拥塞控制;Woo等[8]提出一种车载网络控制器局域网安全协议,该协议针对恶意接入程序利用局域网漏洞进行车联网内部的远程无线攻击,采用一种安全防范机制来阻止恶意程序的接入,并且该协议优化了认证延迟和通信负载的性能;Jun等[9]提出一种车辆自组织网络的无证书匿名认证协议,根据协议的离散对数问题,该协议结合了基于传统公钥密码系统(无密钥托管)和基于ID-PKC(隐式认证)的协议的优点,具有较高的安全认证性能;Sekhar等[10]提出一种基于新型安全架构的VANET信任及认证协议,该协议采用基于信任的声誉管理体系和基于证书的认证系统,可以提高路由抗干扰的安全性并检测丢包攻击,然而在接入服务阶段缺少互相验证,车辆在接入路边单元时容易遭受伪装攻击;Asha等[11]提出一种基于高效安全拓扑控制的VANET身份认证协议,该协议采用最小权重估计和基于信息交换的拓扑控制方法,使移动节点形成集群并进行簇头的选择,采用多个集群的部署方法提高安全性,再进行信息加密,并使用RS码字解密,该协议在提高网络安全性的同时可以提高数据包投递率和减少网络延迟,虽然该协议采用集群内车辆的密匙交换验证来提高安全性,但缺乏考虑车辆与路边单元通信时的安全状况。

本文为了加强车辆用户在访问供应商所提供的服务时的安全性,采用基于证书确认的访问授权阶段来对用户身份凭证进行认证,并且相比其它车辆网络身份认证协议增加了接入服务的认证阶段,采取了授权服务双向验证的方法,通过用户与服务提供商之间的双向加密/解密来进行授权服务的互相验证,提高了身份认证的安全性。

1 车辆网络安全认证协议

(1)

且串长度为

(2)

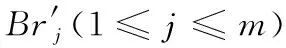

在介绍MARS协议时,需要用到的符号及相应说明见表1。

表1 符号说明

1.1 基于证书确认的访问授权阶段

访问授权阶段分为两个步骤:

步骤1 根据购买到的服务以及来自服务提供商Si的授予访问权限,车辆xi生成其服务的权限清单SL(xi)

SL(xi)={(SE1||Br1)||(SE2||Br2)||…||(SEk||Brk)}

(3)

式中:SEk——第k个服务,Brk——第k个SEk授权的访问权限,服务权限列表会通过Si的签名来作为授权凭证的一部分。

生成服务的权限清单后,xi会首先选取随机整数R1、R2和c,然后设置授权证书ACxi为

(4)

这些随机整数R1、R2和c作为隐蔽因子,接着计算隐蔽文件DO1i和DO2i

DO1i=[(R1)PKSk[(ACxi)c(modN)]]/2

(5)

DO2i=[(R2)PKSk[(ACxi)1-c(modN)]]/2

(6)

其中,PKSk是Sk的公共密钥,最终,xi发送 〈IDi,αi,DO1i,DO2i〉 给Sk,其中αi表示一个通过秘密密钥VKxi生成的签名。

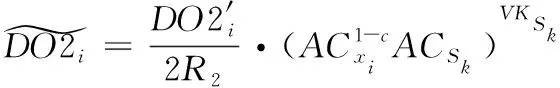

步骤2 在收到来自xi发送的消息〈IDi,αi,DO1i,DO2i〉 后,Sk首先确定签名αi是否是有效的,如果αi有效,则成功通过验证,否则本次会话将被取消。根据xi的服务合同,Sk创建了授权证书ACSk

(7)

式中:SL(Sk)是由Sk生成的权限清单,并得到

(8)

Sk接着对它们进行签名如下

(9)

(10)

(11)

(12)

为了确认授权凭证ACxi和ACSk已被认证,xi可以通过检测(ACxi)PKSk和(ACSk)PKSk是否分别等于ACxi和ACSk来验证ACxi和ACSk的正确性。如果成立,对于后续的服务请求xi将继续保留ACxi和ACSk。否则,xi将停止本次会话。

1.2 授权服务双向验证的接入服务阶段

步骤1 当合法车辆xi想通过其相邻的路边单元Rj接入到所需的服务时,xi将发送一个带有信息 (SID,FC,ACxi,ACSk)PKRi的服务请求消息Service_Request给路边单元Rj,其中SID表示所需服务的标识,FC的表达公式为

FC=hxmodw

(13)

式中:w表示一个素数,h表示一个带有w排序的有限循环群,x是一个随机整数。

步骤2 当收到信息 (SID,FC,ACxi,ACSk)PKRi后,Rj通过信息自身的私有密钥VKRi来进行解密,并获得 (SID,FC,ACxi,ACSk)。 接着,Rj计算

(14)

即可以提取到由Sk授权的访问凭据ACSk,接着Rj检验是否SIDk和SEc是包含在ACSk里,并通过Te检查授权凭证的有效性,如果验证成立,xi将被授予可以从Rj访问所需的服务。否则,接入请求将被拒绝,并且Rj终止本次会话。

在ACxi和ACSk验证之后,Rj选择一个随机整数n,并计算GR

GR=hnmodw

(15)

并产生一个临时的会话密钥TBKq,表示为

TBKq=H(ACxi,(FC)n)

(16)

接着Rj发送 (GR,TBKq,Access_Permission) 到xi。

步骤3 在收到信息 (GR,TBKq,Access_Permission) 之后,xi计算一个临时会话密钥TBKq

TBKq=H(ACxi,(GR)n)

(17)

并使用TBKq解密 (FC+1,Access_Permission) 来检验FC+1的有效期。如果是有效的,Rj则能够成功验证身份,否则,xi停止此通信。接着,通过TBKq产生一个En_Ack加密,并计算消息认证码Code

Code=〈TBKq,En_Ack〉

(18)

最终,xi发送 〈En_Ack,Code〉 给Rj。

步骤4 在收到 〈En_Ack,Code〉 后,Rj验证Code以确保其完整性,并计算TBKq=H(ACxi,(FC)n) 来解密 {En_Ack}。 如果Rj能识别En_Ack,它暗示着xi的确持有相应的TBKq。之后的通信可通过会话密钥TBK′进行加密

(19)

式中:k表示整数。

2 仿真实验及安全性分析

2.1 安全性分析

(1)抗重放攻击[14]。由于在访问授权阶段中服务提供商Sk在进行签名时采用的不同的随机数,因此即使攻击者采取重放攻击,也很难获取到相同的签名值,因此在抵抗重放攻击上具备有效性。

(2)抗拒绝服务攻击。拒绝服务攻击是通过迫使服务器的缓冲区满或者影响合法用户通过IP进行正常连接的一种网络攻击手段[15]。由于车辆在与路边单元进行通信的连接过程中,每一次的认证请求都是授权证书ACxi和ACSk的有序的渐进认证过程,当攻击者发到拒绝服务攻击使得用户在某一步认证被拒绝时,用户重新进行这一步认证时不会因为信息不符而被终止认证,因此拒绝服务攻击对该协议的影响只是减缓了认证进度,不会导致用户无法进行认证,因此该协议对拒绝服务攻击具有一定的抵抗力。

(3)抗伪装攻击。在接入服务阶段需要访问授权阶段的授权证书ACxi和ACSk,而授权证书ACxi和ACSk的计算都采用了有效时间Te,而攻击者无法通过重放攻击获取到Te,因此在进行接入服务阶段时伪装的授权证书会被识别并终止会话。因此无法进行伪装攻击。

(4)抗篡改攻击。在访问授权阶段,车辆xi在获得服务提供商的服务授权时首先需要递交证书ACxi,Sk通过隐蔽文件DO1i、DO2i和签名αi来确定证书是否有效,有效则创建授权证书ACSk,再通过xi进行验证,这种互相验证机制使得攻击者在篡改信息时会使Sk的后续验证失败。因此该协议具有防篡改的能力。

2.2 性能分析

本文提出的协议与Sekhar提出的基于新型安全架构的VANET信任及认证协议,以及Asha提出的高效安全拓扑控制的VANET身份认证协议进行性能的对比分析。采用的服务器平台为2 G内存和Window XP操作系统的奔腾3 GHZ 处理器。

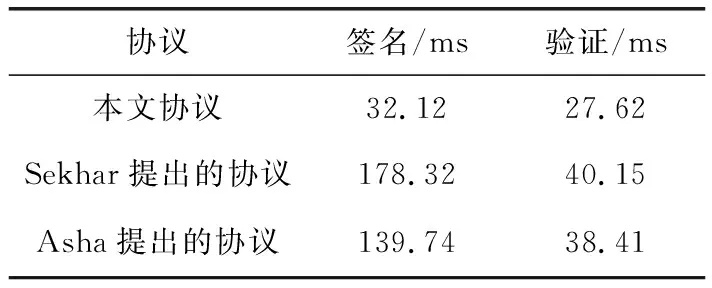

由于在VANET中路边单元作为提高接入服务的通信单元,其具有有限的计算资源,因此在考虑认证协议性能时需要考虑协议的计算开销。表2为3种算法的计算开销的比较情况。从表中的情况可以看出,本文提出协议的计算开销为Sekhar提出协议的开销的18.01%,为Asha提出协议的开销的22.97%。这是因为Sekhar提出的协议在检测丢包攻击上需要一定的能耗,并且其在公钥加密技术上所消耗的能耗相比椭圆曲线加密要高。Asha提出的协议在簇内部节点与外部代理间没有协商共享密钥,从而增加了通信的运算量,而本文方法由于不需要每次更换密钥,并且采用的互相验证机制在通信上的能耗更小。因此本文算法可以提高路边接入单元的计算效率,也更加适用于为众多车辆提供访问服务的VANET网络。

表2 协议计算开销的比较情况

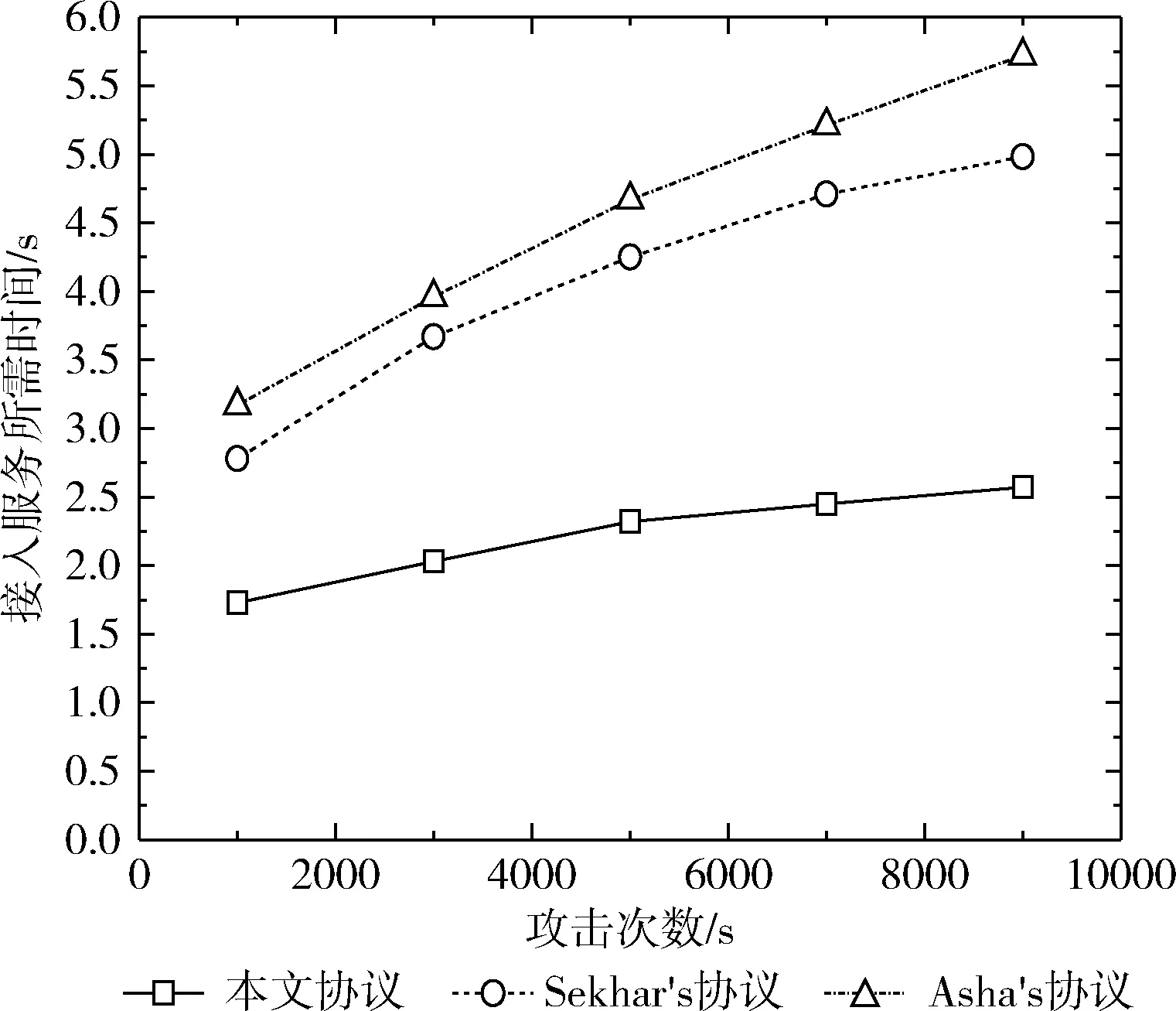

为了验证协议在受到攻击时进行访问服务验证的响应速度,本文通过模拟拒绝服务攻击来得到协议的响应情况。图1为拒绝服务攻击从1000次/s增加到9000次/s的过程中,在车辆接入路边单元服务时3种协议所需要花费的时间。从图中来看,本文协议的平均所需时间为Sekhar协议的56.2%,为Asha协议的48.7%。由于本文协议的互相验证机制使得访问授权、接入服务等各阶段会验证授权凭证和会话密钥的有效性,因此,本文协议即使遭受到了网络攻击,在进行身份验证和访问服务时也仍具有较快的响应速度。

图1 协议响应速度对比

3 结束语

本文提出了一种基于授权服务多重加密的高效移动网络信任及认证协议,该协议在访问授权阶段实行了车辆单元与服务提供商的授权证书互相验证,并通过生成隐蔽文件和采用签名机制来加强对车辆进行服务授权时的安全性。在接入服务阶段,路边单元同时与车辆单元和服务提供商进行了授权证书的解密验证,并通过临时的会话密钥和加密操作确保在验证授权证书时的准确性。实验结果表明,MARS协议具有较高的安全性,并可以减少VANET网络的计算开销。

参考文献:

[1]Slavik M,Mahgoub I.Spatial distribution and channel quality adaptive protocol for multihop wireless broadcast routing in VANET[J].IEEE Transactions on Mobile Computing,2013,12(4):722-734.

[2]Lee C,Lai Y.Toward a secure batch verification with group testing for VANET[J].Wireless Networks,2013,19(6):1441-1449.

[3]LIU Xuefeng,ZHANG Yuqing,WANG He.An efficient anonymity message authentication with backward secure revocation for vehicular ad hoc networks[J].Journal of Electronics & Information Technology,2014,36(1):94-100(in Chinese).[刘雪峰,张玉清,王鹤.一种后向撤销隐私安全的车载自组织网络快速匿名消息认证协议[J].电子与信息学报,2014,36(1):94-100.]

[4]Chim TW,Yiu SM,Hui LCK,et al.VSPN:VANET-based secure and privacy-preserving navigation[J].IEEE Transactions on Computers,2014,63(2):510-524.

[5]CUI Liqun,ZHANG Mingjie.Privacy protection method in vehicular networks[J].Journal of Computer Applications,2013,33(9):2516-2524(in Chinese).[崔丽群,张明杰.车载网络中隐私保护方法[J].计算机应用,2013,33(9):2516-2524.]

[6]Zhang L,Lakas A,El-Sayed H,et al.Mobility analysis in vehicular ad hoc network(VANET)[J].Journal of Network and Computer Applications,2013,36(3):1050-1056.

[7]Sharma R,Kadambi GR,Vershinin YA,et al.Dual polarized directional communication based medium access control protocol for performance enhancement of MANETs[C]//International Conference on Communication Systems & Network Technologies.IEEE,2015:185-189.

[8]Woo S,Jo HJ,Dong HL.A practical wireless attack on the connected car and security protocol for in-vehicle CAN[J].IEEE Transactions on Intelligent Transportation Systems,2015,16(2):993-1006.

[9]XU Jun-Feng,Ding XF,SI Cheng-Xiang,et al.Certificateless anonymous authentication protocol for vehicle ad-hoc network[J].Computer Science,2013,40(9):152-186.

[10]Sekhar JC,Prasad RS.Design of novel security architecture for MANET for trusting and authentication[J].Journal of Theoretical and Applied Information Technology,2014,61(2):334-345.

[11]Asha TS,Muniraj DNJR.Efficient secure topology control protocol for authentication in MANET[J].Journal of Theoretical and Applied Information Technology,2014,61(3):536-544.

[12]Wu WC,Chen YM.Improving the authentication scheme and access control protocol for VANETs[J].Entropy,2014,16(11):6152-6165.

[13]Shanmuga PS.A new handover scheme for providing security in VANET[J].International Journal of Computer Applications,2014,94(2):35-45.

[14]ZHU Xiaoling,LU Yang,HOU Zhengfeng,et al.Strong privacy protection scheme based on oblivious transfer and group signature in VANET[J].Application Research of Compu-ters,2014,31(1):226-230(in Chinese).[朱晓玲,陆阳,侯整风,等.VANET中基于不经意传输和群签名的强隐私保护方案[J].计算机应用研究,2014,31(1):226-230.]

[15]Slavik M,Mahgoub I.Spatial distribution and channel quality adaptive protocol for multihop wireless broadcast routing in VANET[J].IEEE Transactions on Mobile Computing,2013,12(4):722-734.