关于工业控制网络的安全问题分析及解决思路

高 明,张 玲

(1.中国石油西南油气田通信与信息技术中心,成都 610000;2.中国石油西南油气田信息管理部,成都 610000)

1 工业控制网络的安全问题

根据美国工业控制系统网络应急响应小组(ICS-CERT)发布的2015年关键基础设施安全报告显示,2015年美国关键基础设施安全事件比2014年增长了20%之多。在过去的财年中共收到295个涉及关键基础设施的上报事件,与之相比,去年的事件数为245件。其安全事件集中于能源、水利、化工、政府机构以及核设施等领域,其中能源行业的安全事件在2015年占全部数量的16%,发生了46起,其他上报安全事件的领域还有水利(23起)、交通运输系统(23起)、政府设施(18起)、医疗保健(14起)、通信(13起)。

可见,在网络物理隔离的条件下,工业自动化控制系统在考虑效率和实时性的同时,其网络安全性并未成为其重要的考量指标,随着其信息化程度的提高,安全事件也呈逐年上升的态势,尽管数量上无法与互联网安全事件相比,但一旦发生,其影响范围之广、经济损失之大、持续时间之长,都是互联网安全事件无法比拟的,每一次事件,都代表着国民生活、生产遭受巨大影响,经济遭受重大损失和倒退,甚至可能危及到相关人员的健康与生命。

2 本公司生产网的特点与风险

2.1 什么是生产网

本公司网络系统主要分为两个大类:办公网、生产网。办公网和生产网相互是物理隔绝的两张网络系统,无法直接相互访问,仅在生产数据平台和生产视频监控系统上部署网闸设备,允许生产网上部分生产数据和视频数据传输至办公网。

2.2 生产网的重要性及安全问题

本公司生产网可能存在的安全问题有:普通网络攻击,控制终端出现安全漏洞,工控机或服务器中毒,黑客恶意攻击盗取重要数据。

2.3 生产网存在的安全风险

目前,生产网还存在的主要风险点有:未建立良好的网络安全意识,使用办公网的管理思维在管理生产网,未对工业自控协议进行管理;生产网未配置网络安全设备,未针对工业自动化控制系统网络协议进行有效隔离;在网设备生命周期较长,设备更新速度慢,无法及时升级替换存在安全漏洞的老旧设备,容易被黑客攻击;在网工控机、服务器、数据库未安装工控专用安全防护软件;操作系统补丁更新不及时,存在安全漏洞。

3 生产网网络安全问题的解决思路

3.1 建立面向工业控制网络的管理理念

本公司生产网实质是工业控制网络的一种,不应该使用传统办公网TCP/IP管理思维来管理生产网。生产网的管理思维可从这三个方面进行改进。

(1)封闭的网络一定安全?生产网是个非常封闭的网络,管理者普遍认为这样的网络不容易受到外界攻击,网络安全问题相对不够重视。然而,“Stuxnet”震网病毒攻击伊朗核工厂事件可以看出,再封闭的网络系统也会被人恶意攻破,封闭的网络也需要重视安全防护。

(2)黑名单还是白名单。办公网主要采用黑名单机制,只将危险事件加入黑名单禁用,其他未知的内容均看作是安全的;而生产网应该使用白名单机制,只有管理者认为安全的数据才加入白名单放行,而其他未知的数据均认为是危险的。

(3)广域网还是局域网?办公网是一种广域网,在成都就可通过办公网连接到遂宁、重庆甚至到北京,这种网络结构是为了方便各系统之间数据传输和办公人员互相交流;而生产网应该建设成局域网结构,从场站到中心站,再到作业区、气矿都应该被分成若干个小局域网,彼此之间通过安全网关相连,避免某个地区被病毒入侵后波及其他地区。

3.2 配置专用工控防火墙

工控防火墙具有传统防火墙的主要功能,最大的区别是内置工业自动化控制通讯协议的过滤模块,支持各种工业网络协议识别及过滤,弥补传统防火墙不支持工业网络协议过滤的不足。例如支持ModBus协议、OPC协议等。针对工业网络协议采用深度包检测技术及应用层通讯跟踪技术,能够对工控网络的数据包进行深度包解析,目前技术一般解析到工控协议的指令层,可以实现对非法指令的阻断、非工控网络协议的拦截,起到保护关键控制器的作用。

3.3 配置工控安全防护系统

生产网上的工控机和服务器面对网络安全攻击时极其脆弱,给安全生产带来极大隐患。因此需要在生产网上部署一套专用的工控安全防护系统,该系统分为部署在总部的一套工控安全防护管理平台和部署在油气生产二级单位各种工控机和服务器上的工控安全防护客户端。工控安全防护系统需要具备以下几个主要功能:客户端要有良好的操作系统适应性;客户端要兼容主流的组态软件;病毒库和安全补丁推送功能;网络监控管理功能;白名单功能;USB接口管理功能;事中监控、事后审计功能。

4 本公司生产网网络结构设想

4.1 主流的工业控制网络结构介绍

主流的工业自动化控制系统网络网结构为三层,分别是控制网、监视网、企业网。三层网络彼此独立,中间通过安全网关相连。控制网用于生产数据采集、控制命令下达使用;监视网用于生产数据传输、存储、监视使用;企业网用于日常办公、生产数据展示、数据存储等用途。此种分层方法的优点在于通过将控制层级和监视层级进行分离,可有效避免监视层级遭受病毒攻击后扩散到控制层级,造成工业控制系统失控,引发事故。

4.2 本公司工业控制网络结构设想

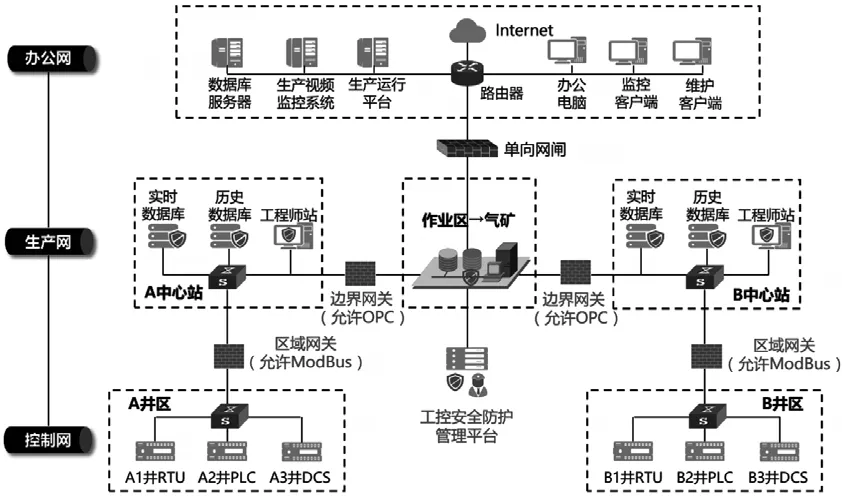

根据公司生产网的特点和管理模式,设想的网络结构图如图1所示:

井站或场站:利用工业以太网交换机连接各井站或场站的RTU、PLC、DSC等系统,组成控制网。通过区域网关(工控防火墙)与中心站相连,工控防火墙设置白名单功能,只允许ModBus TCP、双向语音对讲、生产视频监控等网络协议通过,同时对ModBus协议进行解析和过滤。

图1 本公司工业控制网络结构设想图

中心站:利用工业以太网交换机接收井站或场站过来的生产数据,并连接中心站上工控机和各种生产系统。中心站上的工控机和服务器均安装工控安全防护客户端。中心站通过边界网关(工控防火墙)与作业区相连,工控防火墙设置白名单功能,只运行OPC协议、双向语音对讲、生产视频监控等端口通过,同时对OPC协议进行解析和过滤。

作业区、气矿、本公司:作业区、气矿、本公司彼此之间不需要部署工控防火墙,但仍需要在工控机和服务器上安装工控安全防护客户端。在本公司部署一套工控安全防护管理平台,用于管理客户端。在本公司生产网和办公网之间部署单向网闸,只运行部分经过审计的生产数据传输至办公网,用于生产数据监控展示和分析利用。

此种网络结构的优势有:一是RTU、PLC、DSC等控制终端向SCADA系统传输生产数据主要使用ModBus TCP协议,而控制终端设备进行配置参数时通常使用TCP/IP协议。因此区域网关(工控防火墙)上只允许ModBus TCP协议,即使RTU、PLC、DSC等控制终端即使存在网络安全漏洞,也无法被攻击者直接访问。二是中心站向下只能通过ModBus TCP协议访问RTU、PLC、DSC等系统,并对ModBus TCP协议进行分析和过滤,阻止未经允许的操作命令,即使站控系统被人恶意利用,也无法直接下达错误的操作命令。阻止攻击者损坏井站或场站上的生产设备。向上通过边界网关(工控防火墙)与作业区相连,只允许OPC协议通过,并对OPC协议进行分析和过滤,即使作业区或气矿上的工控机或服务器中毒,也无法通过TCP/IP协议将病毒传输到中心站上。

5 结束语

本文通过工业自动化控制系统角度介绍了工业控制网络信息安全的背景和目前的安全危险形势,提出了适合本公司工业控制网络的综合解决方案。还需要从以下几方面作更多的努力:一是继续学习国内外先进的网络安全管理经验;二是加快工业控制网络的安全基础设施建设;三是加强工业控制网络管理意识。