资源池环境下虚拟机防逃逸监控设计

白开峰 赵宏斌 李妍 韩丽芳 马勇

摘要: 云计算的运行环境更为复杂,面临更多的安全威胁,譬如跨虚拟机逃逸攻击和虚拟机跳跃攻击等问题。本文分析了虚拟机逃逸攻击原理,传统解决检测方法使用基于特征码匹配,本文提出使用强制访问控制和多类别安全来进行严密的虚拟机防逃逸攻击检测,通过分配各种资源一个随机强制控制和多类别安全标记,强制限制在本虚拟机中,有效解决了虚拟机逃逸问题。

【关键词】云计算 虚拟机 逃逸攻击 强制访问控制 多类别安全

1 引言

企业信息系统往往采用封闭和半封闭运行环境,系统之间通过网络进行数据交换,导致一个个信息孤岛。云计算通过虚拟化技术实现了资源跨服器共享和调用,对外统一提供计算、网络和存储能力。目前各个企业发布了自己的云计算战略,例如谷歌、微软和亚马逊等。云计算的运行环境更为复杂,面临更多的安全威胁,譬如跨虚拟机逃逸攻击和虚拟机跳跃攻击等问题。

云计算从下向上采用三层模式:基础即服务(IaaS)、平台即服务(PasS)和软件即服务( SaaS)。下层为上层提供服务,但是下层亦承受了上层引发的风险。近年来,各种云计算的病毒、漏洞与攻击层出不穷。2008年,VMware的服务器首次出现了虚拟机逃逸攻击,2011年DropBox发生用户无需使用口令即可登录服务器,同年阿里巴巴公司云存储发生故障导致TeamCola公司数据丢失。2009年Ken Owens指出,IaaS发生的逃逸攻击可能造成云平台安全体系崩溃。以往发生的云安全事件及存在安全漏洞要求必须加强云安全监测和防范。传统虚拟机逃逸攻击检测方法使用基于特征码匹配,攻击者很容易伪装而逃过检测。

2 虚拟机逃逸技术原理分析

逃逸技术是一种通过伪装和/或修饰网络攻击(恶意软件攻击,漏洞攻击等)以躲避信息安全系统的检测和阻止的手段。利用逃逸技术,高级的、怀有恶意目的的网络犯罪分子对具有漏洞的系统进行攻击。通常这些带有恶意内容的攻击会被IPS检测出并被阻止,而高级的逃逸技术会将恶意内容的攻击隐藏起来因此不会被安全系统检测到。目前的安全系统对这些逃逸技术束手无策,就像隐形战斗机可在雷达和其它防御系统检测不到的情况下发起攻击。

虚拟机逃逸是指利用虚拟机软件或者虚拟机中运行的软件的漏洞进行攻击,达到攻击或控制虚拟机宿主操作系统的目的。虚拟机逃逸是一种应用,其中攻击者允许在操作系统与管理程序直接互动的虚拟机上执行代码。这种应用可以使攻击者进入主机操作系统和在主机上运行其他虚拟机。

在非虚拟环境中,每台主机都有主机独立的环境、服务,包括;Web server、DNS server等,主机之间物理隔离,如图1所示。

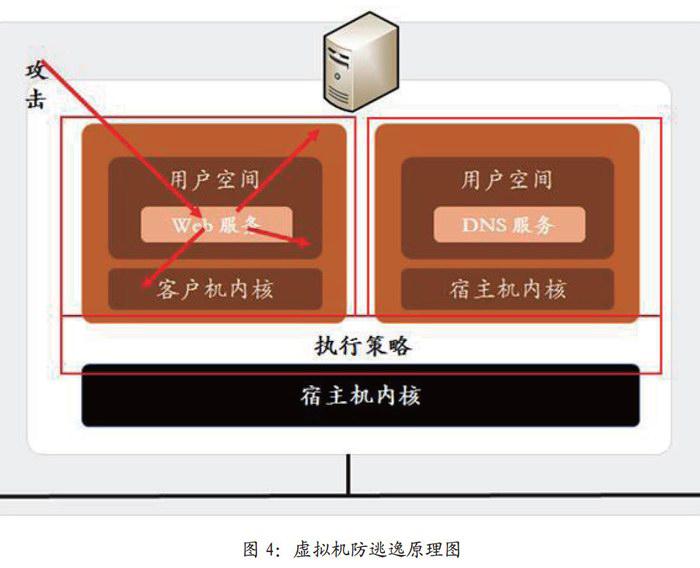

在虚拟环境中,不同的操作系统存在于同一物理主机之上,每个操作系统有主机的虚拟内核,如图2所示。虚拟机设计在主机的独立环境中运行。实际上,每台虚拟机都应该是一个单独的系统,独立于主机操作系统和在同一台机器上运行的其他虚拟机。管理程序介于主机操作系统和虚拟机之间,控制主处理器,并给每个客机操作系统分配需要的资源。

攻击者利用虚拟机软件或者虚拟机中运行的软件的漏洞进行攻击,能够突破虚拟机,获得管理程序并控制在主机上运行的其他虚拟机,如图3所示。

同一台物理服务器上的多个虚拟机共享物理硬件如:CPU、内存和I/O设备,在某些情况下,在虚拟机操作系统里面运行的程序会绕过底层,利用宿主主机做某些攻击或破坏活动,致使整个安全机制失效。传统的反恶意软件能够扫描内存,但是通常是基于特征码的并可以被攻击者绕过。攻击者可以利用零日漏洞或者新的恶意软件变种来绕过反恶意软件,达到攻击或控制虚拟机宿主操作系统的目的,这就是虚拟机逃逸技术,它会使整个安全模型完全崩溃。

3 虚拟机逃逸监控实现机制

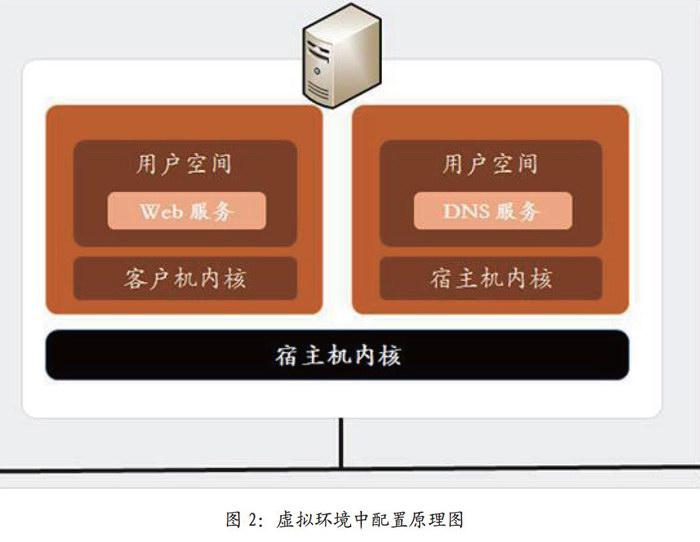

虚拟化平台系统通过强制访问控制(MAC)和多类别安全(MCS)来进行严密的虚拟机防逃逸及虚拟机逃逸监控。其中,强制访问控制对传统的访问控制列表(ACL)进行了安全增强,在强制访问控制模式下,会为每一个对象添加一个安全上下文标记,进程除了具备传统的访问控制列表权限外,还必须获得强制访问控制策略的授权,才能对系统资源进行访问;多类别安全是对强制访问控制的一个功能增强,多类别安全在强制访问控制的安全上下文标记的基础上,扩展了敏感级别标记和一个数据分类标记,用于更细粒度的实现强制访问控制策略。

虚拟化平台系统在分配虚拟机资源时,将会为虚拟机进程、虚拟机所拥有的内存空间、磁盘镜像、网络设备等资源分配一个随机的强制访问控制和多类别安全标记,在强制访问控制系统的约束下,虚拟机仅能访问自身虚拟化所使用到的内存空间、磁盘镜像、网络设备等资源和外设,无法跳出限制且对其他资源不具有任何权限,同时,其他虚拟机也被强制限制在虚拟机本身中,有效控制了虚拟机的逃逸,如图4所示。

虚拟化平台系统对虚拟机的强制安全访问控制进行了审计,在系统运行的过程中,如果出现了任何违规访问的行为,其行为都会被记录到系统的逃逸监控日志中,以便于管理员进行排查。

4 结束语

本文提出使用强制访问控制和多类别安全来进行严密的虚拟机防逃逸攻击检测,通过分配各种资源一个随机强制控制和多类别安全标记,强制将资源访问限制在本虚拟机中。虽然这种方法在一定程度上解决了虚拟机逃逸攻击的问题,但是也限制了虚拟机迁移和资源访问效率。如何实现合适粒度的强制控制矩阵和多类别安全标记是下一步研究的重点。

参考文献

[1]黄兰秋,基于云计算的企业竞争情报服务模式研究[D].南开大学,201 2.

[2]储节旺,寄心海上云:云计算环境下的知识管理[J].情报理论与实践,2013, 36 (01): 1-5+15.

[3]BhardwajS,JainL,JainS.Cloud computing:A study ofinfrastructure as a service(IAAS) [J]. Interna tional Journalof engineering and informationTechnology, 2010,2 (01): 60-63.

[4] Mell P,Grance T.The NIST definitionof cloud computing [J]. 2011.

[5] Armbrust M,Fox A,Griffith R,etal.A view of cloud computing [J].CommunicationsoftheACM, 2010, 53 (04): 50-58.

[6]史曉华,吴甘沙,金茂忠,LUEH Guei-Yuan,刘超,王雷.在开放世界中实现逃逸分析[J].软件学报,2008 (03):522-532.

[7]刘谦,面向云计算的虚拟机系统安全研究[D].上海交通大学,2012.

[8]李昊,张敏,冯登国,惠榛,大数据访问控制研究[J],计算机学报,2017,40 (01): 72-91.