单位工控系统信息安全建设

工业控制系统(以下简称工控系统)是国家关键基础设施最重要的组成部分,涉及一系列关系到国计民生的基础性行业。随着“两化”融合、“互联网+”战略的推进,工控系统正由封闭、私有转向开放、互联。越来越多的计算机和网络技术应用于工控系统,在为人民生活、工业生产等带来极大推动作用的同时,也带来了信息安全问题。

笔者单位作为大型的生产企业,有着典型的SCADA和PLC两大类工控系统。工业控制网络与办公管理网络的直接互联打破了工控系统的信息孤岛,导致工业控制网络直接面对办公管理网络的威胁和攻击。

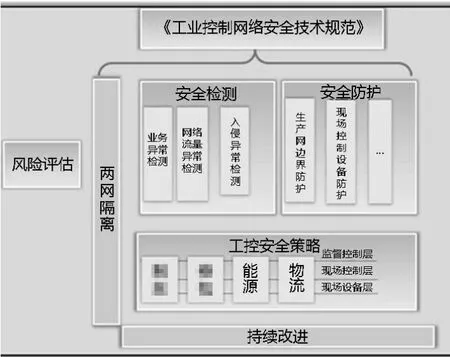

图1 笔者单位工控系统信息安全建设划分

现有的工控系统在设计、研发中没有充分考虑安全问题,在部署、运维中又缺乏安全意识和相关专业技术的支撑,导致工控系统中存在较高的脆弱性。面对IT系统与控制系统融合带来的安全风险以及工控系统本身的脆弱性威胁,我们通过积极开展工控系统信息安全建设,完善工控系统信息安全防护,为进一步提高生产稳定性、加强生产安全性提供有效保障。

建设方案

单位工控系统信息安全建设整体方案主要依据行业网络安全“分级分域、整体保护、积极预防、动态管理”的总体策略,首先对整个工控系统进行全面风险评估掌握目前工控系统风险现状;通过制定工控安全策略、管理制度和防护规则,以及对工控网络进行安全域规划和部署防护措施提高工控网边界安全,降低来自管理网的风险;对工控系统进行异常行为的实时监测和事件的分析审计预警,提高安全预防能力;最后对整个工控系统进行统一安全呈现,将各个防护点组成一个的防护体系,提高单位工控系统的整体安全水平。

如图1所示,单位工控系统信息安全建设分为风险评估、策略制定和部署安全措施三方面工作。

建设实施

1.风险评估

所有工控安全建设都应该是基于对自身工控安全现状的精确掌握,单位采用调查访谈、基线核查、漏洞扫描以及渗透测试等手段对生产、动力和物流等工控系统进行全面风险评估,如图2所示。主要内容包括:工控设备安全性评估、工控软件安全性评估、各类操作站安全性评估和工控网络安全性评估,以及安全管理评估。

通过这几方面内容的评估,发现工控系统中网络设备、控制PLC、操作站、工程师站以及组态软件等存在的漏洞,根据漏洞情况对其被利用的可能性和严重性进行深入分析;对各操作站、工程师站等终端设备以及工业交换机等网络设备的安全配置情况进行核查,寻找在配置方面可能存在的风险;在工控网络层面,通过对网络结构、网络协议、各节点网络流量、网络规范性等多个方面进行深入分析,寻找网络层面可能存在的风险。

2.策略制定

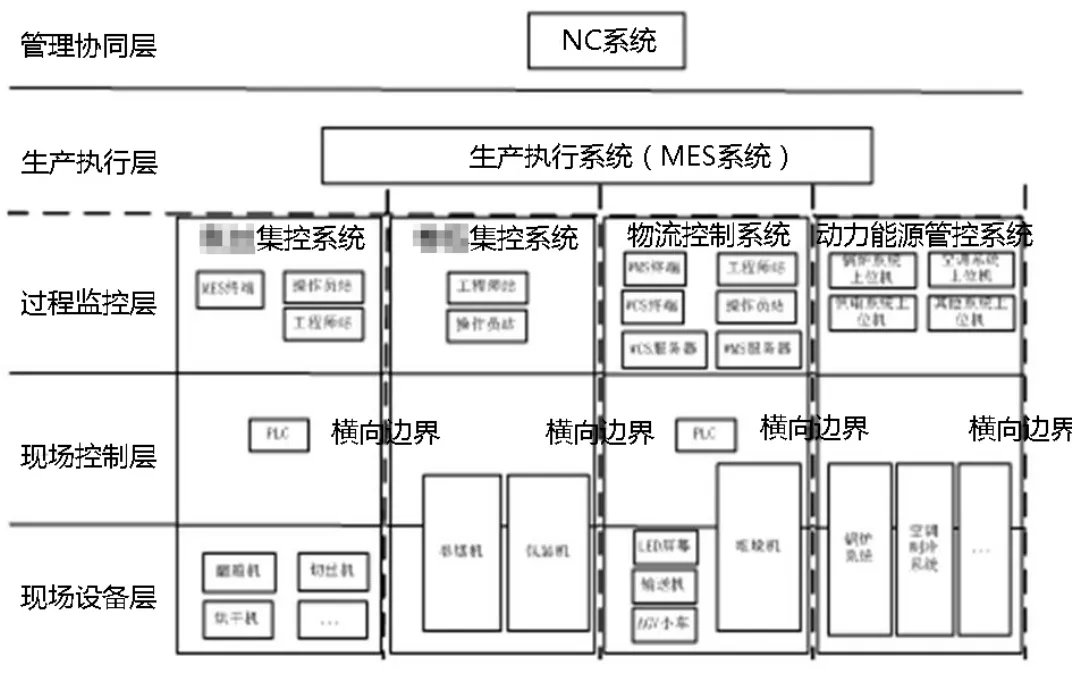

图2 进行全面风险评估

图3 划分安全域,并进行监测和防护

单位的工控安全策略基于“业务优先”,应用等级保护中“分级分域”的思路制定了分层分域的安全策略,将相应的网络、服务器、应用系统、组态软件和控制设备对应到工控系统的现场设备层、现场控制层及过程监控层。在现场设备层以组态软件和控制设备运维防护为主。现场控制层以操作员站保护、网络边界防护、网络监控为主;过程控制层以网络防护、数据库、服务器防护为主。同时以车间工控网络为基本单位结合系统功能、安全需求和地域范围进行安全域划分,将生产、物流和动力能源的工控网络划分为八个安全域,并进行监测和防护(如图3所示)。域内属于通用技术的主机、软件、应用和数据等参照二级的等保要求执行安全策略。

安全管理策略:能够对工业环境拓扑进行监控的统一呈现,能够收集工控系统中安全设备告警信息进行统一关联展示和对主机设备、安全设备、网络设备、数据库等监控对象状态性能监控的正确展示。实现工业控制网络的统一安全管理,在对系统进行可用性与性能的监控、事件的分析审计预警、风险与态势的度量与评估、数据流行为的合规分析的同时,还对后期部署工控安全设备和措施进行统一管理。

安全防护策略:在安全域间网络边界和安全域内主控PLC前端采用工业防火墙、网闸等防护措施进行安全域之间的逻辑隔离。防护措施支持工业协议并配置访问控制列表,采用白名单模式,仅设置必要的工控系统操作、管理和维护访问规则,对于没有定义的明确定义的访问应缺省拒绝;根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级;对进出网络的信息内容进行过滤,实现对工业协议命令级的控制等。

入侵防范策略:在工控网络边界处监视并阻断以下攻击行为:端口扫描、拒绝服务攻击、缓冲区溢出攻击、非法组态攻击、恶意下载攻击、程序注入攻击、恶意控制指令攻击等。当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

工控机安全策略:工控主机设备操作系统采用“最小安装”原则,仅安装自身业务运行操作所需的操作系统组件及应用软件。拆除或封闭工业主机上不必要的USB、无线等外设接口。启用工控主机的系统防火墙前应经过严格测试以确保对业务无影响。对工控主机的通信协议和端口的访问控制宜采用白名单模式进行。

3.部署安全措施

根据安全策略,单位在各安全域的网络边界部署了工业防火墙,对工控网络进行安全隔离、访问控制和入侵防御。在安全域内主控PLC前端部署导轨式工业防火墙,通过工控协议深度包检测和访问控制做重要控制设备的安全防护。在生产网部署工控异常监测系统,针对工控网络协议的扫描、攻击行为和异常网络流量进行检测和预警。在生产网部署工控安全管理平台,统一管理工控系统的信息资产,综合分析安全事件等,如图4所示。

安全防护措施:在网络边界和主控PLC前端配置访问控制规则,基于IP地址和端口号、MAC地址等对请求连接主机身份进行鉴别,禁止同未通过身份鉴别的主机建立网络连接;进行细粒度主、客体访问控制,粒度细化到IP地址和端口号、MAC地址及应用协议,以及对网络协议和MODBUS、S7等工业协议指令进行鉴别与过滤。配置入侵防御规则对基于工控漏洞的攻击行为进行入侵防护,保护工控网络中无法打补丁的控制设备。

安全检测措施:通过对工控系统中的工控语言进行专项解读,配置工控网络检测策略,实时监测网络通信协议、业务访问关系和数据流量等信息,发现针对工控网络中的入侵攻击和网络协议异常行为,实现了对各工业控制网络系统的有效入侵检测。

安全管理措施:建立工控信息安全管理平台对工控系统进行统一的监控和呈现,监控主机设备、安全设备、网络设备、数据库等对象的状态性能,关联工控系统中安全设备的告警信息,分析、审计和预警安全事件,度量、评估安全风险,实现工业控制网络的统一安全管理。

安全运维措施:做好工业控制网络、工业主机和工业控制设备的安全配置,建立工业控制系统配置清单,定期进行配置审计。强化工业控制设备、SCADA软件、工业通信设备等的登录账户及密码,避免使用默认口令或弱口令,定期更新口令。建立工控安全管理制度、成立工控安全领导小组,开展安全应急演练,明确工控安全管理责任人,落实工控安全责任制等。

应用效果

结合公司工控系统的网络结构特点、功能特点和安全需求,及“网络分层分域隔离-域内异常监测-分层安全防护-统一安全管理”整体工控安全防护思路。我们通过工控系统信息安全建设对整个工控系统进行全面风险评估掌握目前工控系统风险现状;对各工控网络进行安全域隔离降低来至管理网络的安全风险;在各工控系统安全域内进行异常监测、分层防护,以保证工控系统内部安全;最后对整个工控系统进行统一安全呈现和管理,将各个防护点组成一个全面的防护体系,保障了整个工控系统的安全稳定运行。