基于分级直觉模糊推理的通信干扰威胁评估方法*

马建坤 ,梁 涛

(1.陆军工程大学 通信工程学院,江苏 南京 210007;2.国防科技大学第六十三研究所,江苏 南京210007)

0 引 言

当前,电子战已成为现代战争的重要内容,而通信干扰与抗干扰是电子战的关键要素。通信干扰要素多元,构成复杂,敌方作战方式方法千变万化,致使我方通信系统面临多样化的干扰威胁。为保证我方通信安全,运用多种手段对敌方干扰威胁情况进行评估,对我方指挥员决策指挥具有重要意义。当前,进行威胁评估的方法较多。文献[1-2]采用贝叶斯网络进行威胁评估,具有推理能力强、知识表达直观等优点,但需预知各节点的先验概率;文献[3-4]采用神经网络进行威胁评估,具有强大的非线性拟合能力,自学习能力强,但需要较多的训练数据保证其结果的可靠性,且难以给出具体推理依据和过程;文献[5]的模糊综合评价法,在使用时存在指标权重和模糊判断矩阵难确定、评判结果人为主观因素大的情况。综合分析,不同的威胁评估方法具有各自的针对性和优点,但其局限性也十分明显。因此,本文采用分级直觉模糊推理方法进行通信干扰威胁评估,很好地解决了威胁评估问题,且需要获取的先验信息较少,评估结果对输入信息的变化敏感度高。

1 基本概念

1.1 直觉模糊集

设X是一个给定论域,则X上的任意直觉模糊集A表示为{〈x,uA(x),γA(x)〉|x∈X}。其中,uA(x):X→[0,1]代表隶属度函数。uA(x)越趋近于1,表示x属于直觉模糊集A的程度越高。γA(x): X→[0,1]代表非隶属度函数。对于直觉模糊集A,定义πA=1-uA(x)-γA(x)为直觉指数,亦称为犹豫度[6-8]。

1.2 干扰威胁评估

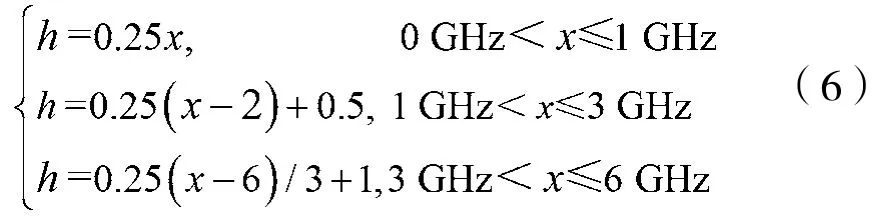

数据融合是当前研究的热点,其运用范围涉及交通、医疗、通信和航天等领域,在军事上也得到了广泛应用。数据融合可划分为三级融合,其中决策级融合为最高级融合。它的主要任务是建立专家系统和知识库,制定适应决策的融合规则,为指挥控制提供依据和决策支持,主要包含态势评估、威胁评估和决策制定三个主要过程,且三个过程之间互为基础,逐层递进。干扰威胁评估是干扰数据融合的核心环节,是以干扰态势评估为前提,实现事件、环境、实体、状态的观测和理解,从产生的多层视图中合理提取威胁评估的要素指标,运用科学的数学理论或方法定量评估干扰威胁的程度,最终确定干扰威胁等级的过程[9]。

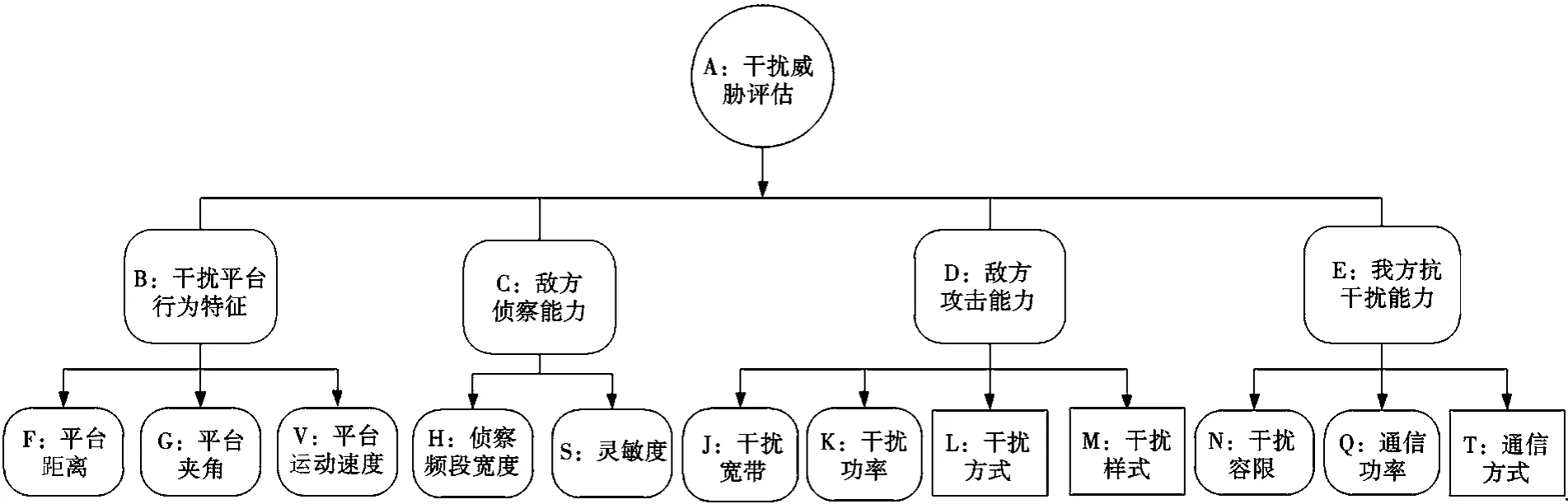

2 干扰威胁评估指标体系的建立

作战行动中,我方面临的干扰威胁主要是敌方干扰装备有目的地对我方通信系统进行干扰破坏活动,以减弱甚至迫使我方通信中断。当前,敌方为实现对我方的通信压制,在干扰装备使用、作战手法上变化万千。不同条件下,它可能会对我方构成的干扰威胁差距较大。为有效评估预测敌方对我方可能造成的干扰威胁度,使我方做到科学决策、预有准备,提升我方通信系统的战场生存能力。在干扰威胁评估指标的选取上,充分查阅参考文献和咨询专家意见,考虑进行威胁评估时规则制定的复杂度,把干扰平台距离、夹角、速度等12个要素确定为干扰威胁评估指标,把以上12个评估指标分成4类,即敌方的干扰平台特征、敌方侦察能力、敌方攻击能力和我方的抗干扰能力。具体地,干扰威胁评估指标体系的构建如图1所示。

图1 干扰威胁评估体系

3 基本概念

3.1 构建指标的属性函数

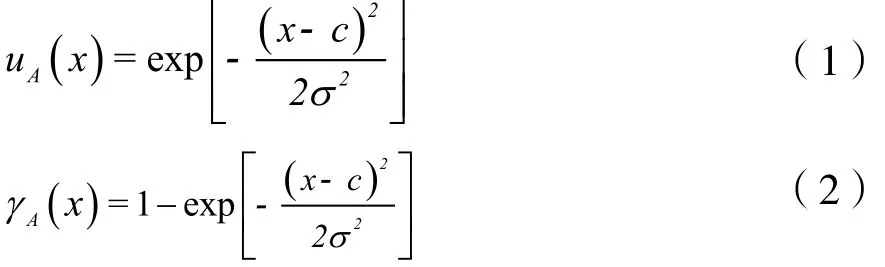

根据干扰威胁评估问题描述,完成了评估指标体系的建立,需要对干扰平台特征、敌方侦察能力、敌方攻击能力、我方抗干扰能力4类12个指标要素的隶属度函数和非隶属度函数进行确定。确定指标要素的隶属度函数一般根据实际需求确定。人们的认识和需求不同,对同一模糊概念建立的隶属度函数也不同。根据评估需要,本文选择高斯型函数作为隶属度函数uA(x),非隶属度函数为γA(x)。为简化运算,令πA(x)=0。当πA(x)=0时,不影响结果的准确性[10],即:

式中σ代表宽度,c代表中心。

参与评估的各指标要素论域及直觉模糊子集如下。

敌方干扰平台特征B:由第二级输入指标干扰平台距离、平台夹角和平台运动速度决定,对干扰平台行为特征的状态变量b定义3个函数:弱[0.213,0]、中 [0.213,0.5]、强 [0.213,1],相应的直觉模糊集为 B1、B2、B3,σ=0.213。

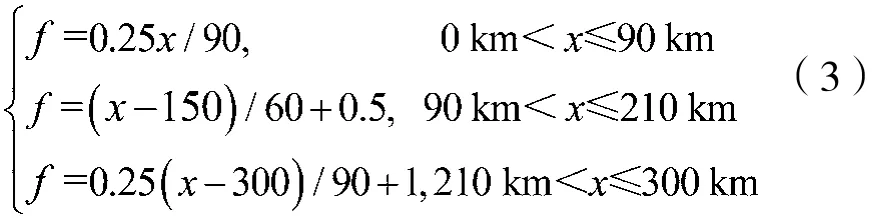

干扰平台距离F:距离的变化范围是[0,300] km。对干扰距离的状态变量f定义3个函数:近[0.213,0]、中[0.213,0.5]和远[0.213,1],相应的直觉模糊集为 F1、F2、F3,σ=0.213。

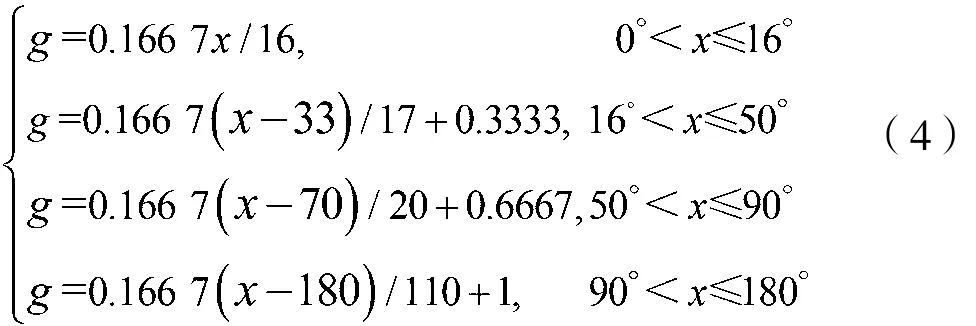

平台夹角G。夹角的变化范围是[0°,180°]。对平台夹角的状态变量g定义4个函数:很小[0.1667,0]、 小 [0.1667,0.3333]、 中 [0.1667,0.6667]、 大[0.1667,1],相应的直觉模糊集为 G1、G2、G3、G4,σ=0.1667。

平台运动速度V。速度的变化范围是[0,900]km/h。对平台运动速度的状态变量v定义4个函数:慢[0.1667,0]、中[0.1667,0.3333]、快[0.1667,0.6667]、很快[0.1667,1],相应的直觉模糊集为V1、V2、V3、V4,σ=0.1667。

敌方侦察能力C。它是由二级输入指标干扰敌方侦察带宽、灵敏度决定的,对敌方侦察能力的状态变量c定义3个函数:弱[0.213,0]、中[0.213,0.5]、强[0.213,1],相对应的直觉模糊集为C1、C2、C3,σ=0.213。

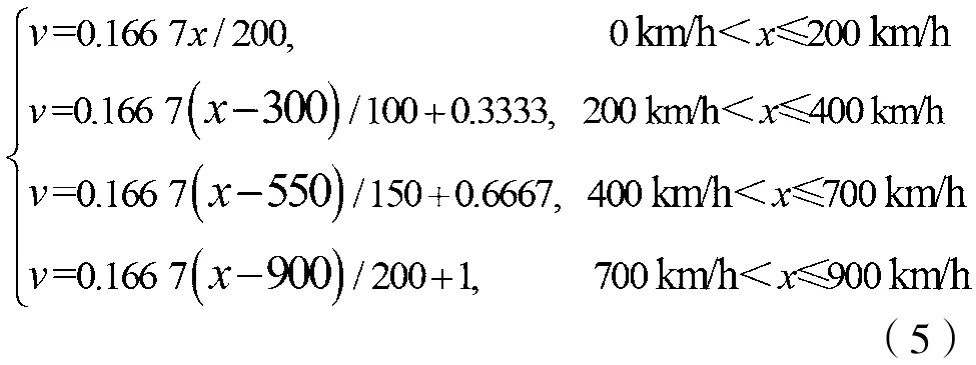

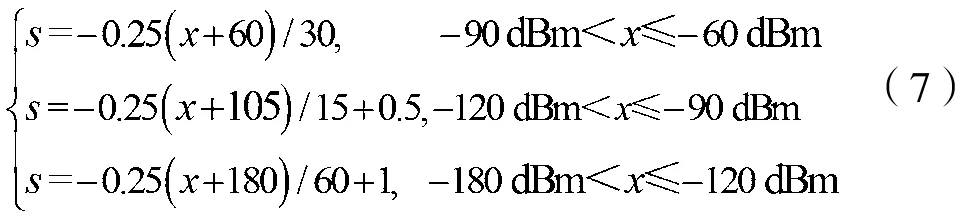

侦察频段宽度H。频宽的变化范围是[0,6] GHz,对侦察频段宽度的状态变量h定义3个函数:窄[0.213,0]、中 [0.213,0.5]、宽 [0.213,1],相应的直觉模糊集为 H1、H2、H3,σ=0.213。

灵敏度S。它的变化范围是[-180,-60]dBm。对灵敏度的状态变量s定义3个函数:低[0.213,0]、中[0.213,0.5]、高[0.213,1],相应的直觉模糊集为 S1、S2、S3,σ=0.213。

敌方攻击能力D。它是由二级输入指标干扰带宽、干扰功率、干扰方式、干扰样式决定的。对敌方攻击能力的状态变量d定义3个函数:弱[0.213,0]、中 [0.213,0.5]、强 [0.213,1],相对应的直觉模糊集为 D1、D2、D3,σ=0.213。

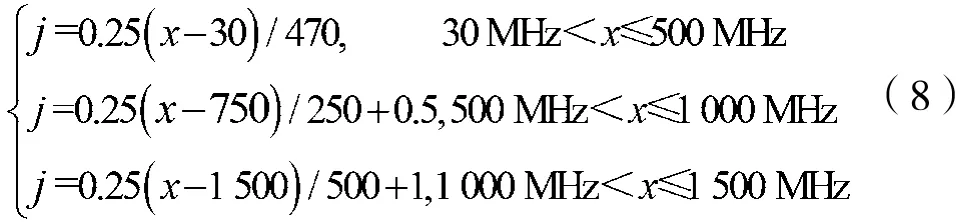

干扰带宽J。它的变化范围是[0,1 500] MHz。对干扰带宽的状态变量j定义3个函数:窄[0.213,0]、中[0.213,0.5]、宽[0.213,1],相对应的直觉模糊集为 J1、J2、J3,σ=0.213。

干扰功率K。它的变化范围是[10,2 000]W。对干扰功率的状态变量k定义3个函数:小[0.213,0]、中 [0.213,0.5]、大 [0.213,1],相应的直觉模糊集为 K1、K2、K3,σ=0.213。

干扰方式L。它主要有瞄准、跟踪和阻塞3种方式。对干扰方式的状态变量l定义3个函数:瞄准 [0.213,0]、跟踪 [0.213,0.5]、阻塞 [0.213,1],相应的直觉模糊集为L1、L2、L3,σ=0.213。

干扰样式M。它分为调幅、调频和调相3种方式。对干扰样式的状态变量m定义3个函数:调幅[0.213,0]、调频 [0.213,0.5]、调相 [0.213,1],相应的直觉模糊集为 M1、M2、M3,σ=0.213。

我方抗干扰能力E。它是由二级输入指标干扰容限、通信功率、通信方式决定的。对我方抗干扰能力的状态变量e定义3个函数:弱[0.213,0]、中[0.213,0.5]、强[0.213,1],相应的直觉模糊集为 E1、E2、E3,σ=0.213。

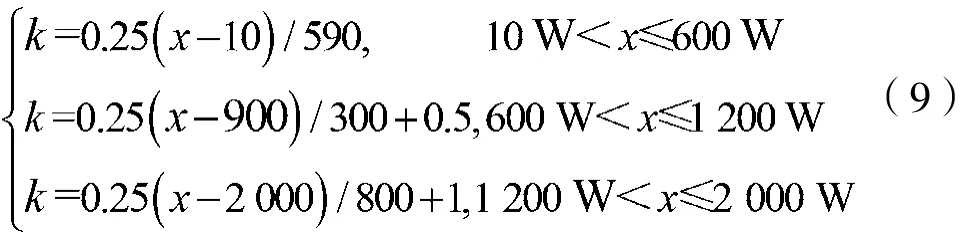

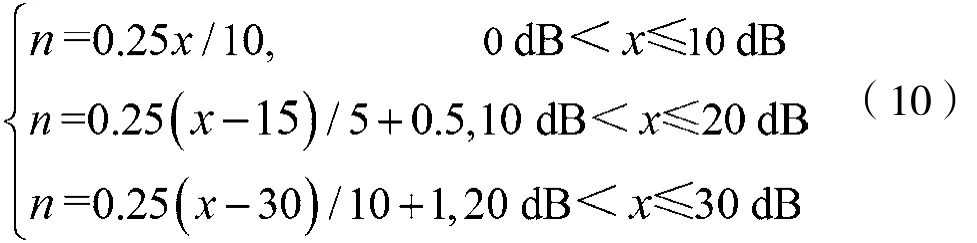

干扰容限N。它的变化范围为[0,30] dB。对干扰容限的状态变量n定义3个函数:低[0.213,0]、中[0.213,0.5]、高[0.213,1],相应的直觉模糊集为 N1、N2、N3,σ=0.213。

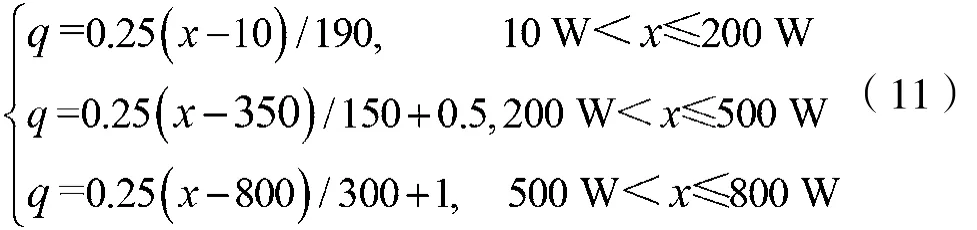

通信功率Q。它的变化范围为[10,800]W。对通信功率的状态变量q定义3个函数:小[0.213,0]、中[0.213,0.5]、大[0.213,1],相应的直觉模糊集为 Q1、Q2、Q3,σ=0.213。

通信方式T。它主要有直扩、跳频和跳码3种方式。对通信方式的状态变量t定义3个函数:直扩 [0.213,0]、跳频 [0.213,0.5]、跳码 [0.213,1],相应的直觉模糊集为T1、T2、T3,σ=0.213。

干扰威胁度A。干扰威胁度可分为7个等级,分别定义7个函数:极高[0.084,1]、较高[0.084,0.8333]、高[0.084,0.6667]、中[0.084,0.5]、低[0.084,0.3333]、 较低 [0.084,0.1667]、极 低 [0.084,0],分别对应直觉模糊子集 A7、A6、A5、A4、A3、A2、A1,σ=0.084。

3.2 合成推理规则

要想在输出端获取可信的结果,推理规则越多、越细、越全面越好。但是,海量的推理规则在规则制定和程序实现上面临较大困难,即“规则组合爆炸”问题。以本文为例,要一次考虑12个评估指标变量的规则制定问题极其复杂,需要完成944784条规则制定和程序设置。传统方法主要是对部分规则进行合并和精简,忽略部分难以获取或者次要的因素来减少规则,提升评估效率[11]。但是,传统方法会造成大量有用信息的丢失,降低评估的准确性,且指标因素的取舍操作难度大,在规则制定上工作量仍然十分巨大。

干扰威胁评估的二级输入变量有f、g、v、h、s、j、k、l、m、n、q、t,输出变量为 b、c、d、e,一级输入变量为b、c、d、e,输出变量为a。通过输入输出指标的分级处理,合理引入中间变量,不影响评估的准确性,且可将原本复杂难以实现的推理规则制定过程“化整为零”,为长期难以解决的多指标输入规则组合爆炸问题提供了一种较好的解决方法。

干扰威胁评估推理规则形式如下:

(1)If f is Ffiand g is Ggiand v is Vvi,Then b is Bbi。

(2)If h is Hhiand s is Ssi,Then c is Cci。

(3)If j is Jjiand k is Kkiand l is Lliand m is Mmi,Then d is Ddi。

(4)If n is Nniand q is Qqiand t is Tti,Then e is Eei。

(5)If b is Bbiand c is Cciand d is Ddiand e is Eei,Then a isAai。

bi=ci=di=ei=fi=hi=si=ji=ki=li=mi=ni=qi=ti={1,2,3};gi=vi={1,2,3,4};ai={1,2,3,4,5,6,7}。Ffi、Ggi、Vvi、Hhi、Ssi、Jji、Kki、Lli、Mmi、Nni、Qqi、Tti分别表示二级输入的前件,直觉模糊子集表示为〈f,uFfi,γFfi〉,f ∈ F;〈g,uGgi,γGgi〉,g ∈ G;〈v,uVvi,γVvi〉,v∈V;〈h,uHhi,γHhi〉,h∈H;〈s,uSsi,γSsi〉,s ∈ S;〈j,uJji,γJji〉,j∈ J;〈k,uKki,γKki〉,k ∈ K;〈l,uLli,γLli〉l∈L;〈m,uMmi,γMmi〉,m∈M;〈n,uNni,γNni〉,n∈N;〈t,uTti,γTti〉,t∈T;二级规则的输出和一级规则的输入均为 Bbi、Cci、Ddi、Eei,即作为中间变量实现了过渡,直觉模糊子集为〈b,uBbi,γBbi〉,b ∈ B;〈c,uCci,γCci〉,c ∈ C;〈d,uDdi,γDdi〉,d∈D;〈e,uEei,γEei〉,e∈E;Aai是干扰威胁度,直觉模糊集为〈a,uAai,γAai〉,a∈A。

3.3 推理合成算法

推理系统是实现输入特性与输入属性函数—规则的合成—输出属性函数与输出特性的映射。推理合成运算采用“最大-最小”合成算子。

推理规则与输入输出关系是一一对应,因此由直觉模糊关系的推理规则可得系统的合成运算关系[11]。本文在规则的制定上实现了分级,因此在推理合成运算的处理上也需分级处理。下面以敌方干扰平台特征为例进行推理合成:

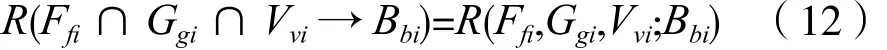

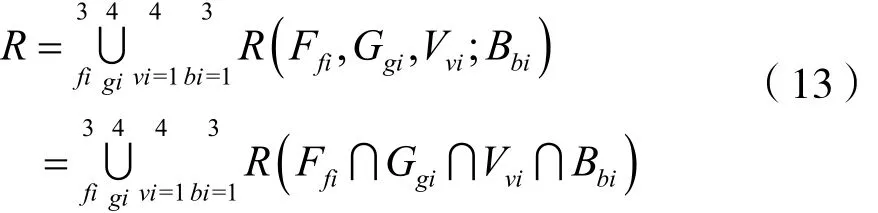

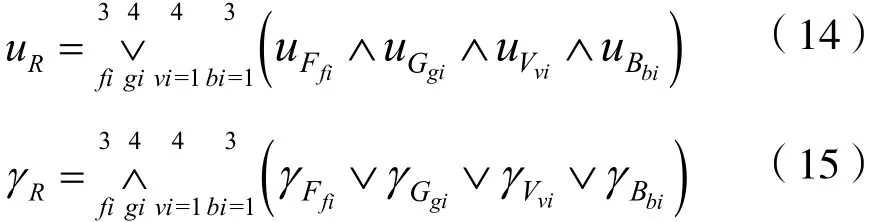

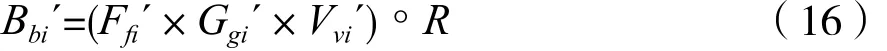

由推理规则可得模糊蕴含矩阵R,即:

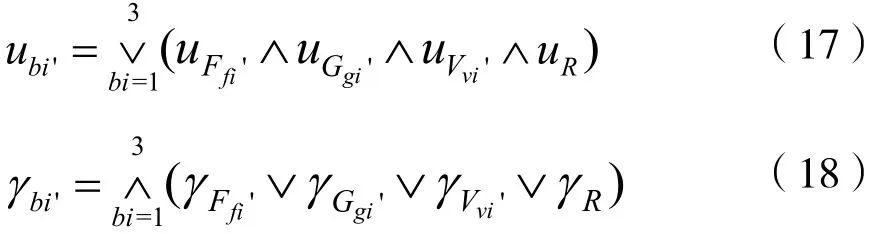

即隶属度函数uR和非隶属度函数γR依次为:若某一时间节点的输入事实为Ffi´、Ggi´、Vvi´,则根据推理规则,其输出Bbi´为:

即:

由此便求出了敌方干扰平台特征B的直觉模糊子集:〈b,uBbi´(b),γBbi´(b)〉,b ∈ Bbi´,bi={1,2,3}。

同理,可采用推理算法求得敌方侦察能力C´、敌方攻击能力D´、我方抗干扰能力E´的直觉模糊子集,并最终得出干扰威胁度A´的直觉模糊子集。考虑篇幅原因,不一一列出。

3.4 清晰化算法

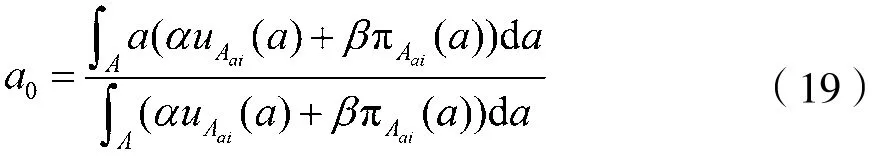

经过推理合成运算得出的结果是一个模糊量,需要通过清晰化方法获取一个确定值。当前,常用的清晰化算法有最大隶属度法、重心法等方法。最大隶属度法是将推理结果的模糊集合中隶属度最大的元素筛选出来作为输出值,不需要考虑隶属度函数的形状,只需关注最大隶属度处的输出值,但会丢失大量有用推理信息。在一些控制要求不高的场合,可选用最大隶属度算法。重心法[12]是利用真值曲线与横坐标轴围成的面积重心来确定模糊推理的最终输出值a0。与最大隶属度法相比,输出推理控制曲线更加平滑,输入端即使变化很小,输出端也能发生对应变化。

通常令α=1,β=0.5,所以有:

3.5 规则库检验

规则库检验主要对规则的完备性、互作用性、相容性3个特性进行检验,是规则制定是否合理和有效的具体体现。

完备性是规则库检验的核心,具体要求是对于干扰威胁评估指标的任何一种输入,总可以在规则库中找到相匹配的规则,使输入指标的状态变量与规则的前件的匹配程度不小于ε。ε如果过小,无法满足完备性;ε如果太大,则系统的推理控制不够灵活。一般,ε选择0.5即可满足完备性要求,同时能够满足在互作用性和相容性上的要求[13]。

4 干扰威胁评估实例

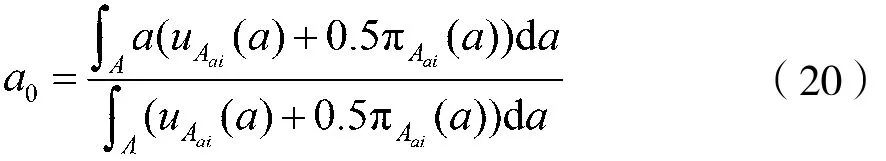

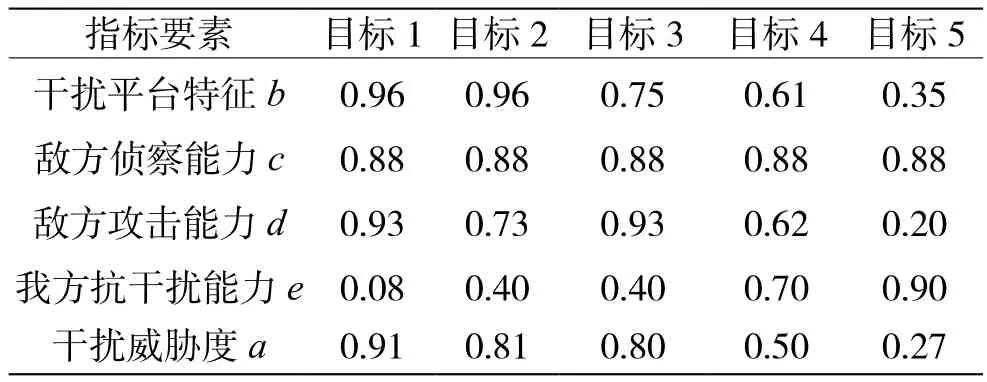

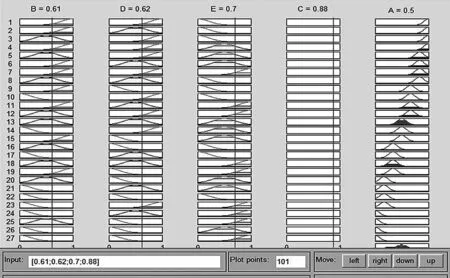

本文以某一时刻敌方可能对我方实施通信干扰为背景进行探讨。敌方可能使用多种通信干扰设备搭载空中运输平台对我方进行干扰,我方需对敌方构成的干扰威胁进行评估预警。将侦察获取的数据作为二级评估指标输入,利用matlab提供的模糊逻辑工具箱建立输入输出评估指标变量的隶属度函数,将规则输入至工具箱中,求出敌方干扰平台特征、敌方侦察能力、敌方攻击能力、我方抗干扰能力的数据信息,然后将以上4个指标作为一级输入对敌方通信干扰威胁情况进行评估,如表1所示。当输入[0.61 0.88 0.62 0.70],输出a=0.50时,结果如图2所示。

表1 干扰威胁评估数据和结果

由表1分析,对比5组目标,在敌方干扰平台特征明显、敌方攻击能力强、我方抗干扰能力弱的情况下,目标1的威胁度最大;在敌方攻击能力减弱(目标2)、或者敌方干扰平台特征强度降低(目标3)且我方抗干扰能力增强的情况下,威胁度均比目标1小。分析4、5组数据,在敌方干扰平台特征强度、敌方攻击能力进一步减小、我方抗干扰能力不断增强的情况下,干扰威胁度不断减小。以上实验结果与理论分析完全一致,充分证明了分级直觉模糊推理方法进行干扰威胁评估的可行性。

图2 干扰威胁评估推理求解

5 结 语

干扰威胁评估是指挥员正确、科学决策的基本依据。本文为解决战场无线通信干扰威胁评估问题,研究讨论了分级直觉模糊推理干扰威胁评估方法,分析了干扰威胁的内涵及影响,建立了干扰威胁评估指标体系。在运用直觉模糊推理方法计算威胁度时,针对多输入条件下制定推理规则工作量大、难以实现的问题,提出了分级处理、逐级融合的方法,明确了推理合成运算的基本算法,对输出结果进行了清晰化。借助实验讨论5种情况下的干扰威胁度,实验结论符合预期,验证了该评估方法的可行性和有效性。