移动互联网下信息采集安全加密研究

马唯唯

(国网中兴公司计划经营部北京100761)

移动互联网技术是互联网与移动通信技术的有机结合,是未来物联网、大数据及云计算的发展方向所在[1-2]。但移动互联网的发展也面临着诸多问题,如在信息采集和传输过程中的安全加密问题,就是亟待解决的问题之一。由于移动互联网在稳固性方面,相对于传统有线网络更弱,在信息采集中易受到恶意数据的入侵和攻击,或面临数据被盗取的风险[3-4]。因此在移动互联网条件下,对信息的采集和传输都要进行加密处理,以保障信息系统的安全性[5-7]。

在移动互联网数据采集安全加密传输领域,国内外许多科研机构和专家学者都进行了相关的探索与研究,主要包括以DES[8]和AES[9]为代表的对称信息加密技术和以RSA[10]为代表的非对称信息加密技术。这些加密技术可以根据收发双方的密钥管理,实现对互联网信息的加密采集和传输,但这些现有加密技术的计算过程过于复杂,对于应用场景的适用性要求较高,而且在总体数据加密的安全性方面有待提高。本文在研究现有混沌映射加密技术的基础上,分析了产生弱密钥现象和短周期现象的根本原因,提出基于时空混沌的信息采集安全加密技术。调整初始扰动值,并减少周期变化对随机序列的影响,以提高序列的随机性能及对信息采集的安全加密性能。在移动互联网条件下,进行了一组信息采集安全性仿真实验,结果表明提出的信息安全加密技术的性能稳定、更有优势。

1 加密层次分析

在移动互联网络条件下,信息的采集、获取与传输都更为便捷,对于信息采集中的加密安全处理通常包括3个层次,即端对端的加密、节点之间的加密与链路加密。数据采集与传输之间的层次性,在很大程度上保证了信息采集的安全性。链路加密[11,12]是对两个通信节点之间的通信路径进行加密处理,为数据的采集和传输提供安全认证。在对链路信息的采集和传输之前,需要对信息发送节点和传输节点都进行加密处理。这种信息采集加密处理方式通常用于同步及异步线路上的转换,链路两端设备的加密处理要同步进行,以提高信息采集的安全性。但这种加密方式要频繁地转换加密设备,增加了数据采集中丢失的风险。

节点加密能够加大信息的采集的安全性,但是对于中间节点要频繁地进行加密、解密,算法过于复杂、成本较高[13-14],因为要对链路中的全部节点信息进行处理,因此数据采集的全过程要求对用户透明,这在一定程度上也增加了信息采集的风险[15-16]。

端对端的信息加密方式具有一定的优势,但在加密性能方面还存在缺陷,本文提出的基于时空混沌的加密算法就对端对端信息加密方式的完善与升级。移动互联网络下基于时空混沌的信息采集加密技术,不仅实现了在时间维度上的混沌行为,而且在空间维度上的加密性能也得到了保证。在时空混沌加密算法下,对于信息采集的加密具备了初始条件的敏感性和边界条件的敏感性,在加密性能方面更具优势。

2 基于时空混沌的信息采集安全加密研究

2.1 时空序列的生成

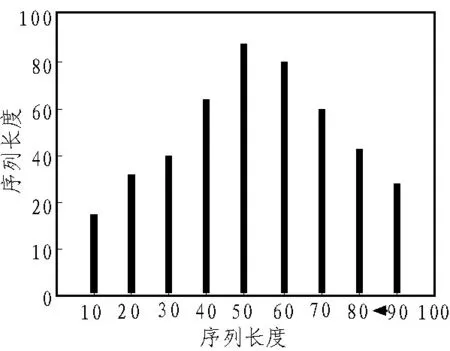

移动互联网信息采集加密过程中,序列的生成是关键环节之一。在基于时空混沌进行数据采集加密时,可以通过对连续混沌状态实值的量化而得到混沌密钥,该种方法产生混沌序列的效果更好、效率更高。按照双向耦合系统的要求对初始格点赋值,以在[0 , 1]区间内均匀分布的数据作为初始值,并去掉冗余数据,生成长度为100×2 000的实值混沌序列表示为xn(n=1,2,...,100),并截取长度为2 000的自相关序列xi和xj。这时一种数值加密量化的方式,将格点上状态量与邻近格点状态量相减,获取到新的状态加密值,然后基于二值法自相关混沌序列xi和xj的密度分布图,如图1和图2所示。

图1 自相关混沌序列xi密度分布

图2 自相关混沌序列xj密度分布

2.2 基于时空混沌信息采集安全加密的实现

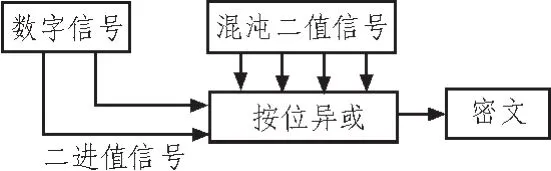

移动互联网条件下信息采集安全加密过程,由明文消息空间、加密计算、密文消息空间、解密结果等几个环节组合而成,如图3所示。

图3 信息采集安全加密流程图

对于给定的信息采集明文和密钥,要先经过加密算法将明文转化为密文,当信息的接收者收到密文时,经过秘密通道获取密钥源,经解密算法再将密文转化为明文。在密文的解析中,可以选定合适的密钥转化函数。而网络攻击者往往会采取措施截获密文,并得到明文空间的某个元素,因此在移动互联网条件下,信息加密系统可以基于3个独立视角对密文进行分类控制。在移动互联网背景下,基于时空混沌技术对信息采集环境进行加密安全处理,要遵循基本的操作规则,即替代规则和解密规则。将基于移动互联网采集的声音、文档、图像等明文信息中的每一个元素,都依据一定的密码规则映射和转化为密文元素,这些密码信息都经过了重新的排列、组合,用密文信息代替了明文信息。

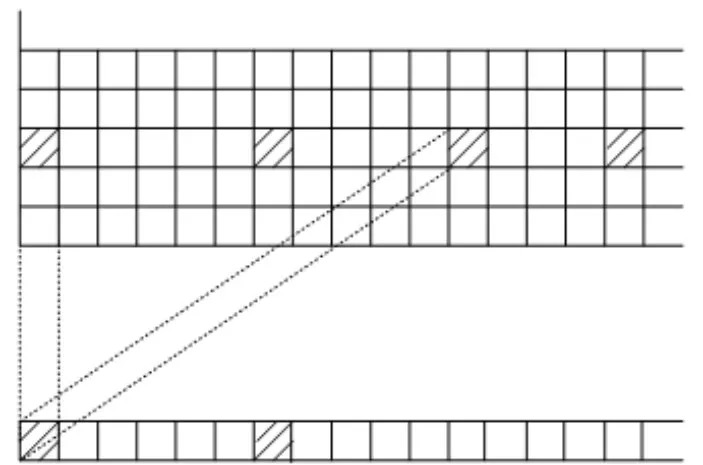

基于时空混沌的解密技术在时间和空间两个维度进行加密和解密,提高了数据信息采集、加密和解密的效率,同时也降低了信息分发、存储时被盗取及泄露的风险。这种机制的设置从本质上说是要提高信息采集加密的安全性,减少同一密钥所带来的数据安全隐患。每一个移动网络用户除了具有一个公共密钥之外,还持有一个私人密钥,而基于时空混沌信息加密技术的安全性更高、存储空间占用较小、对移动网络带宽的要求也低于传统技术。按照明文处理方式的要求,时空混沌技术基于流密码的方式将明文信息按照字符的顺序逐级加密,系统加密模型如图4所示。

图4 系统加密模型

在移动互联网条件下,使用流密码对信息采集加密过程中,需要基于字符的顺序逐级加密,而在明文、密文之间的转换中可以利用双向耦合映像格和随机性检验方法对产生的序列值进行检验,以判断时空混沌技术的序列值与流密码是否匹配。在密文转化为明文的过程中,同样将密文信号作为输入值处理,可以完整地恢复出原始明文信息。流密码方案中的序列值长度可调,密钥分配中铬点的长度会对密文转化产生影响,格点的选取如图5所示。

图5 时空混沌改进序列图

使用流密码对信息采集分组验证,流密码的安全等级将决定明文信息的安全性及包含字符的长度。时空混沌加密技术从时间角度和空间角度,逐级地对明文传递信息对称加密,除了使用收发双方的公钥外,信息收取方还要持有一个专用密钥。移动互联网条件下信息采集与传递的加密安全性也会受制于加密算法是否强大,如果加密算法足够严谨,就能够有效地防止恶意数据的攻击和信息盗取。

3 实验结果与分析

3.1 测试平台设定

在移动互联网平台下,验证文中提出基于时空混沌加密技术的性能表现,为提高测试效果的直观性将时空混沌信息采集加密技术与DES信息采集加密技术、及RSA信息采集加密技术的实验结果进行对比。测试平台与测试内容,如表1所示。

表1 信息采集安全加密测试内容

3.2 测试结果分析

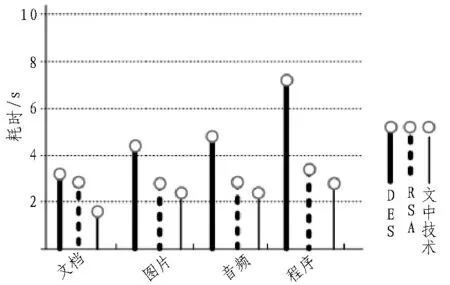

移动互联网条件下,文件采集的加密编码速度及解码速度,是衡量安全加密技术性能的重要指标之一,如果编码和解码的速度过慢,将会引起恶意网络数据的入侵和攻击。在上文测试平台下,测试编码及解码的耗时情况,3种加密技术具体的编码耗时及解码耗时,如图5和图6所示。

图6 3种加密技术的编码耗时对比

分析图6可知,在加密比较大的程序文件时,DES技术超过的7 s,而基于时空混沌技术的加密算法耗时仅为3 s。而在3种技术条件下的解码中,DES信息采集加密技术、RSA信息采集加密技术的解码耗时均超过了4 s,而基于时空混沌的加密技术,采用了流密码信息特征分组验证的方式,缩短了解码耗时。在文件的接收端,将公钥和专有密钥相结合,又进一步提高了文件解码的安全性,在各种文件的节目耗时方面,都低于4 s,性能表现优于传统的两种解密技术。

图7 3种加密技术的解码耗时对比

除了分析信息采集安全加载的工作效率之外,本文又对加密技术的信息采集和传输效果进行了对比验证,选择的对比技术为RSA信息采集加密技术与时空混沌加密技术。如图8(a)所示为原始的明文图像信息,图8(b)为两种加密技术转为密文后的加密效果,从图中的信息可知,移动互联网条件下两种加密技术的效果均良好,具有较高的安全性和保密性。

图8 原始图像及加密后图像

再分别采用RSA信息采集加密技术与时空混沌加密技术进行解密处理,图9(a)为经过时空混沌技术解密后的图像信息效果,真实、清晰,与原始图像的细节信息和显示效果一致。而图9(b)为经过RSA信息技术处理后的解密效果,与原始图像对比后发现丢失了一些细节信息,且画面的灰度信息与原始图像也存在不一致的区域。造成这种情况的主要原因是RSA技术没有采用双钥解密的方式,为了提供安全性延长的编码的长度,导致部分图像字符信息在加密前后出现了不一致的情况。而基于时空混沌的加密技术,具有极高的安全性,在信息加密前后改变了序列长度,具有较高的安全性。原始图像由解码信息得出,不丢失任何的细节信息,在密文转明文的过程中,还原出了MDS文件,提高解码后图像的安全性与可靠性。

图9 图像解密效果对比

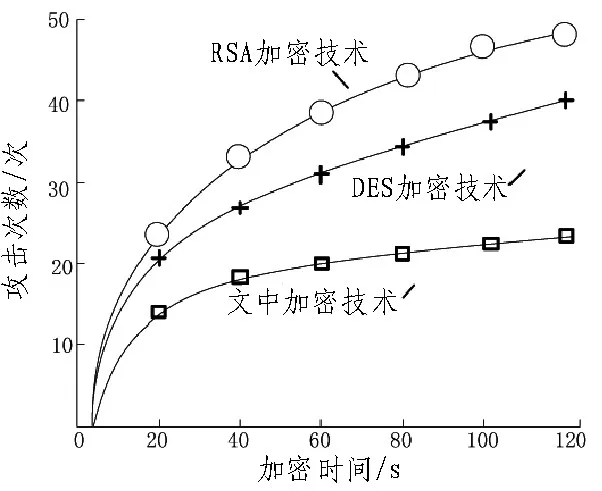

最后验证了3种技术条件下,信息采集安全加密中受到了网络恶意攻击次数,如图10所示。

图10 攻击次数对比

图10中显示了在不同的加密时间内,3种加密技术受到的网络攻击次数,在 20 s、40 s、60 s、80 s、100 s及120 s等不同的加密时间点上文中加密技术受到的网络攻击次数均最低,也验证了文中提出的基于时空混沌技术的健壮性。

4 结束语

由于时空混沌算法没有显著的对称性和周期性要求,在问题处理方式上更为简洁,因此更适用于信息采集加密处理。时空混沌具有丰富的层次结构特征,本文利用时空混沌技术的优势方面,在移动互联网视角下将其应用于数据信息的加密处理,提高了移动互联网用户的信息采集与输出的安全性,实验数据也证明了提出加密技术的优越性。