应用于网间互联控制协议的轻量级认证方法

卢波,刘赟,张洁,陆月明

应用于网间互联控制协议的轻量级认证方法

卢波1,2,刘赟3,张洁4,陆月明1,2

(1. 北京邮电大学网络空间安全学院,北京 100876; 2. 可信分布式计算与服务教育部重点实验室,北京 100876; 3. 海军参谋部航行保证局,北京 100847; 4. 军事科学研究院系统工程院,北京 100091)

针对天地一体化网络对网间互联安全控制的需求以及有限资源不能采用高计算复杂度认证方法的问题,提出了一种应用于网间互联控制协议的轻量级认证方法,在公钥加解密算法和签名算法中,采用了随机填充的思想,通过有限资源的计算,在网间互联控制协议中实现实体认证,采用形式化分析工具Scyther对协议进行安全性分析,并通过仿真实验和其他安全通信协议做性能比较,结果表明该方法可以满足网络有限资源计算的要求,且保证了安全性。

轻量级认证;有限资源计算;Rabin算法;安全通信协议

1 引言

天地一体化网络军民共用,不同网络安全域差异化大,网间互联安全控制难度大,通过网间互联控制协议实现细粒度控制是一种有效的安全通信手段。网间互联控制协议中,实体之间为了保证可信和安全需要认证,结合承载于卫星的网络安全控制设备计算资源是受限的实际情形,传统的一些通信协议,如安全超文本传输协议(HTTPS, hyper text transfer protocol over secure socket layer)、安全传输层(TLS,transport layer security)协议、互联网安全关联和密钥管理协议(ISAKMP, Internet security association key management protocol)、安全外壳(SSH, secure shell)协议等并不满足资源受限环境下的认证和加密需求。在卫星加密通信方面,吕涛等[1]介绍了卫星通信加密机DLE-7000(data link escape-7000),它是一款可团体定制的密码模块,对卫星通信进行加密。向红权等[2]设计实现了基于FPGA(fieldprogrammable gate array)的对称序列密码算法和密码同步电路,对卫星通信系统的链路进行加密。邹宇聪等[3]提出了一种以混沌加密为基础的微小卫星通信数据加密技术。郑建宏等[4]提出了椭圆曲线算法和对称加密算法结合的混合加密算法并应用于卫星通信系统。王宝成等[5-6]在DVB-RCS(digital video broadcasting; interaction channel for satellite distribution systems)设计上实现了加密系统和密钥管理系统,采用AES(advanced encryption standard)对称分组密码算法、椭圆曲线密码(ECC, elliptic curve cryptography)算法、SHA1(secure hashalgorithm)密码杂凑算法,并从硬件物理噪声获取随机数。以上都提供了相应的轻量级加密算法来实现卫星之间的加密通信。陈铁明等[7]提出了一种基于WSN(wireless sensor networks)混沌密码的轻量级无线传感器网络链路加密协议(TinyTCSec, tiny protocol for securing sensor networks with tree parity machine and chaos technology)。马韶璞等[8-9]提出了在甚小口径卫星终端(VSAT, very small aperture terminal)网络下采用RSA(ron rivest、adi shamir、leonard adleman)公钥算法实现轻量级认证协议。高利军[10]和汪洋[11]采用RFID(radio frequency identification)技术实现轻量级物联网无线通信协议。该协议基于Rabin加密体制和AES对称加密混合实现。吴伟民等[12]提出了一种基于混沌密码的轻量级RFID所有权转移协议,通过BAN逻辑进行安全性分析并且和一些传统协议做了比较。

综合上面的情形,所采用的加密方案可以做如下归类:DES加密、序列加密、混沌加密等对称加密算法;椭圆曲线加密、RSA加密通信、Rabin加密等非对称加密或签名算法;SHAx等摘要算法。文献[1-2]侧重对设备的硬件实现做介绍,对密码算法组合实现的协议较少做设计和安全分析;文献[1-3,7,12]通过混沌、AES或者DES对称加密实现协议;文献[4-6]采用了ECC公钥算法,而ECC算法硬件实现相比Rabin算法较为复杂;文献[8-9]通过RSA实现通信协议,没有Rabin加密速度快;文献[10-11]通过Rabin算法和对称加密算法的组合实现轻量级通信协议。在安全性分析方面,文献[5-6,10]对协议的安全性分析仅限于有限的几种已知攻击类型,并未做形式化安全分析;文献[11]通过BAN逻辑对协议做了形式化安全分析,但BAN逻辑对敌手的假设太弱,很多协议的漏洞(如Needham-Schroeder协议)在基于BAN逻辑的形式化分析中没有被发现。本文基于Rabin算法设计公钥加密算法和签名,通过加密算法组合实现通信协议,并基于Dolev-Yao攻击模型对协议做形式化安全分析,增加了协议安全可信度。

在应用层面,资源受限为网络空间安全带来了新的挑战,已有的安全通信手段不能够直接适用于资源受限的设备,原因有很多方面,包括通信数据分组过于庞大、协议通信握手次数较多、能源和带宽消耗过多。

针对计算资源受限问题,本文提出一种轻量级的认证方法(简称“轻量级认证方法”)应用于天地一体化网络的网间互联安全控制协议。轻量级认证方法设计的“网间互联安全控制协议”是一种相对封闭和通信量小,运行在计算资源受限的载体上,可处理加密、认证和签名等功能的协议。

2 轻量级认证方法

轻量级认证方法包括加解密算法、签名算法、协议设计以及对两类算法进行随机化填充的方法。在加解密算法和签名算法中都采用了Rabin算法。Rabin算法是基于整数分解的困难性问题,整数分解(IF,integer factorization)问题表述为:通过输入一个整数,把其分解为2个素因子,要求算法能够计算出的一个素因子,满足|,这个问题是困难的。

这个问题意味着一种情形:用户随机地筛选出2个大素数、,计算其合数=作为算法输入,而对手获取后,他的目标是找到的一个因子或者,使整除或者整除。在这个过程中,用户随机筛选、的过程和计算合数=的过程是易于计算的,普通的计算机就能够胜任。但敌手仅仅通过分解出它的因子或者,在通常情况下是代价高昂的,如运用大量的网络并行计算资源在多项式时间内都无法计算出来。利用整数分解的计算困难性构造密码系统,整数分解问题并不总是困难的,需要进一步量化这个情形,使密码系统涉及整数的因子分解都是困难性问题,下面具体地量化这种情形。

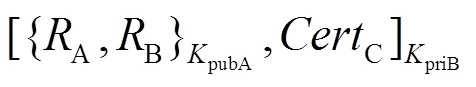

表1 符号释义

整数分解假设(IF假设):一个整数分解器是一个概率多项式时间复杂度的PPT(probabilistic polynomial time)算法A,满足概率>0且=Pr[A()整除,1<A()<]。令IG(integer generator)是整数生成器,输入1,在的多项式时间输出2bit的模=。其中,和是bit的随机奇素数。IG满足整数分解假设,对于所有足够大的,若对于不可忽略的概率>0,不存在由IG(1)所产生的整数分解算法。

上面的假设意味着,对于合理的安全参数设置,该问题是困难的。当前因子分解的主要算法类型为数域筛选法,相对于当前并行计算机的计算能力,模的长度在1 024 bit是一个比较安全的下界。

本文用到的所有符号说明如表1所示。

Rabin算法的映射记为:Z→Z,映射具体的表达形式是在模运算下的一元二次表达式(,,)=2+b(mod)。通过输入不同的明文,能够计算出对应的密文;同样地,在已知密文的情形下,逆向求解过程就是解一元二次方程的根,在复数域下有2个根,但是在离散状态下求解,就变成了求解二次剩余问题,它的求解方法和的因子、有关,特别地,在Blum整数(即满足≡≡3(mod 4))条件下可以很快地求解的二次剩余,从而解得方程的根,其中有一个解是。

是一个单向限门函数,限门为(,),即只有在知道具体、的取值下,求解(,,)–=0的解才会容易,否则只知道是困难的。通过这种特性,可以实现加解密和签名。

2.1 Rabin加解密

Rabin加解密包括加密和解密两部分,其中加密过程为

≡(,,)(mod)

解密过程为

根据中国剩余定理求解同余方程组,解得由mod下的同余1、mod下的同余1、p≡(mod)、q≡(mod)这4个参数共同构成的4个解:1=1p+1q、2=1p(-p)+1q、3=1p+1(–q)、4=1(–p)+ 1(–q),通过有效识别机制找到对应明文的解x作为明文。

2.2 Rabin签名

Rabin签名包括签名和验证两部分,其中,签名过程为

sign()=-1(,,,,) (mod)

验证过程为

verify()=(,,)(mod)

3 轻量级认证流程

协议中{}表示对消息使用密钥加密。只有拥有与相匹配的解密密钥−1的主体可以解密出。[]表示密钥对消息的单向变换,表明对提供的安全性服务具有消息源识别的数据完整性。A代表用户A产生的随机数,C代表用户C的公钥证书。

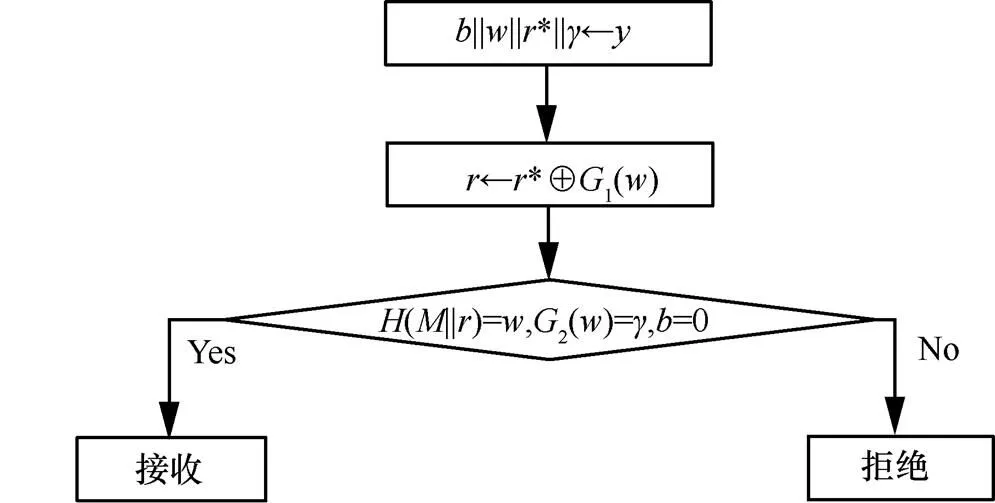

通过构造协议1——网间互联控制子协议(Sub-NICAP, sub-network interconnection control protocols)实现用户和管理员之间的基本认证功能,再将其作为协议2——(网间互联控制协议(NICAP, network interconnection control protocols)的一部分共同完成用户A和用户C在管理员用户B参与下的身份认证。

3.1 协议1

网间互联控制子协议的通信过程如下。

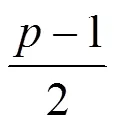

1) 用户A给用户B发送的内容是

该部分密文内部结构为一元组,密文和其他2个身份格式化信息共同构成三元组结构的消息,消息和消息摘要共同构成两元组结构的最终消息,通过底层协议编码发送。

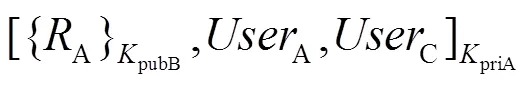

2) 用户B给用户A发送的内容是

该部分密文内部结构为二元组,密文和身份格式化信息共同构成二元组结构的消息,消息和消息摘要共同构成两元组结构的最终消息,通过底层协议编码发送。

3) 用户A给用户B发送的内容是

该部分密文内部结构为一元组,密文和对应的消息摘要共同构成两元组结构的最终消息,通过底层协议编码发送。

协议1的功能理解为用户A和用户B的双向认证,并从用户B下载用户C的证书。整个过程记为(A,B,C)。

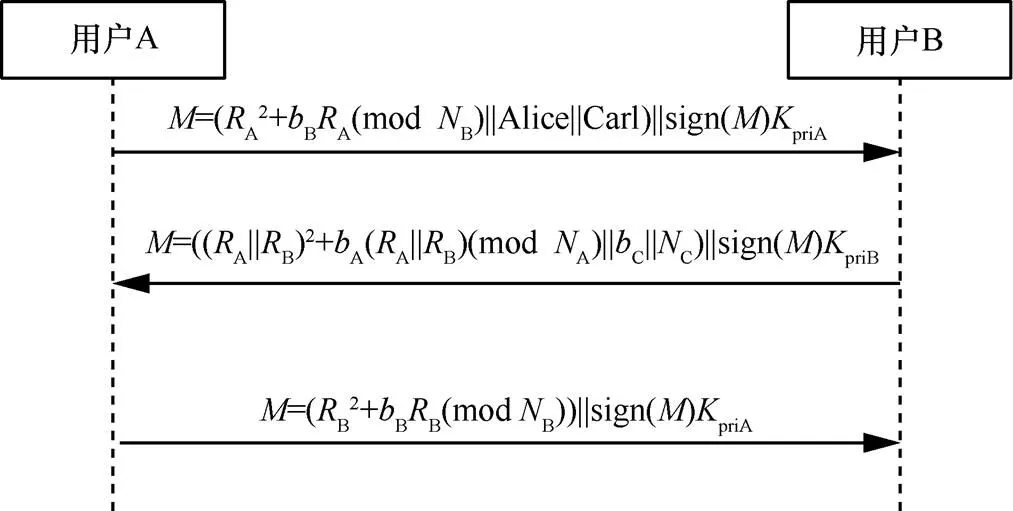

3.2 协议2

网间互联控制协议的通信过程如下。

1)(A,B,C),即用户A向用户B请求下载用户C的证书。

2) 用户A给用户C发送的内容是

该部分密文内部结构为一元组,密文和身份格式化信息共同构成二元组结构的消息,消息和消息摘要共同构成两元组结构的最终消息,通过底层协议编码发送。

3)(C,B,A),即用户C向用户B请求下载用户A的证书。

4) 用户C给用户A发送的内容是

该部分密文内部结构为二元组,密文和对应消息摘要共同构成两元组结构的最终消息,通过底层协议编码发送。

用户A给用户C发送的内容是

该部分密文内部结构为一元组,密文和对应的消息摘要共同构成两元组结构的最终消息,通过底层协议编码发送。

协议2的功能理解为用户A和用户B双向认证,用户C和用户B双向认证,用户A从用户B获取用户C的公钥证书,用户C从用户B获取用户A的公钥证书,然后用户A和用户C完成双向认证。这里的用户B是一个具有管理功能的中心节点,能够为其他节点提供证书查询服务,帮助其他节点之间完成双向认证。

在轻量级认证方法中,会对协议中用到的加密和签名做具体的阐释,将加密和签名原语中的明文、密文、公私钥、签名做对应的实现。

4 轻量级认证方法实现

结合实际应用所面临的安全情形,进一步增强加解密和签名的语义安全性。采用“随机填充”的方式进一步细化对应的算法内部结构,以达到挫败敌手攻击意图的目的。

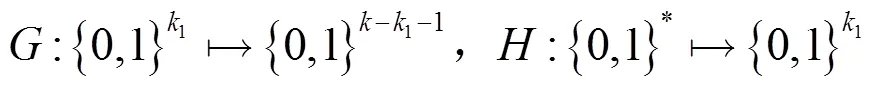

4.1 算法1:Rabin最优非对称加密填充

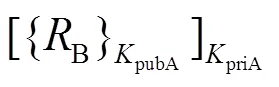

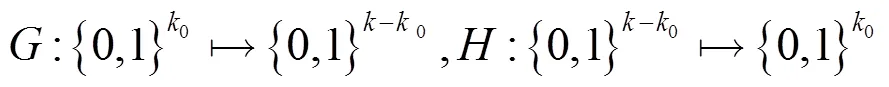

在加密过程中,把格式化的明文通过杂凑函数和随机数均匀地扩散到整个消息空间中。发送分组消息为m∈{0,1}n,发送方执行如图1所示加密过程运算。

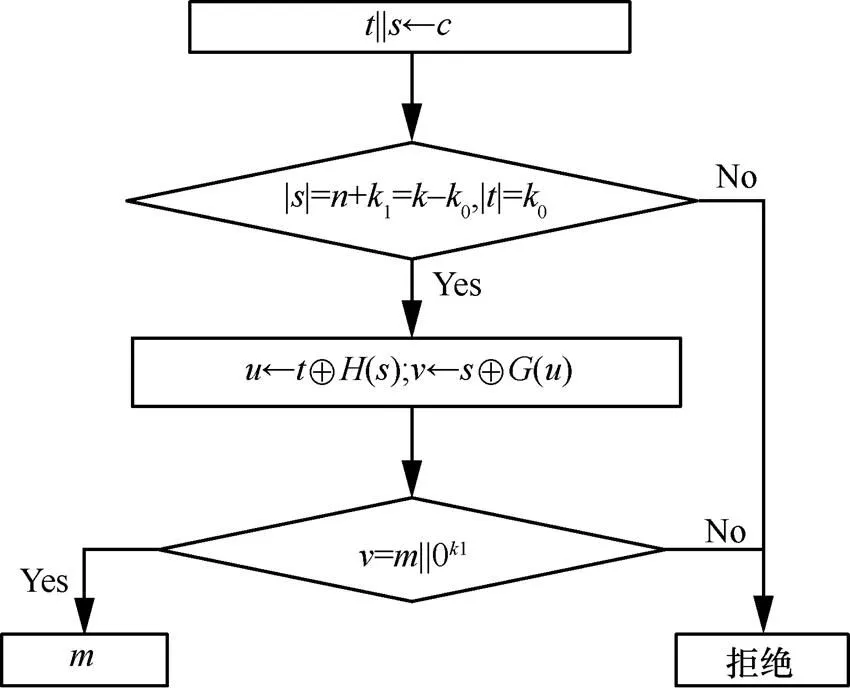

收到密文后,执行如图2所示解密过程运算。

图2 解密过程

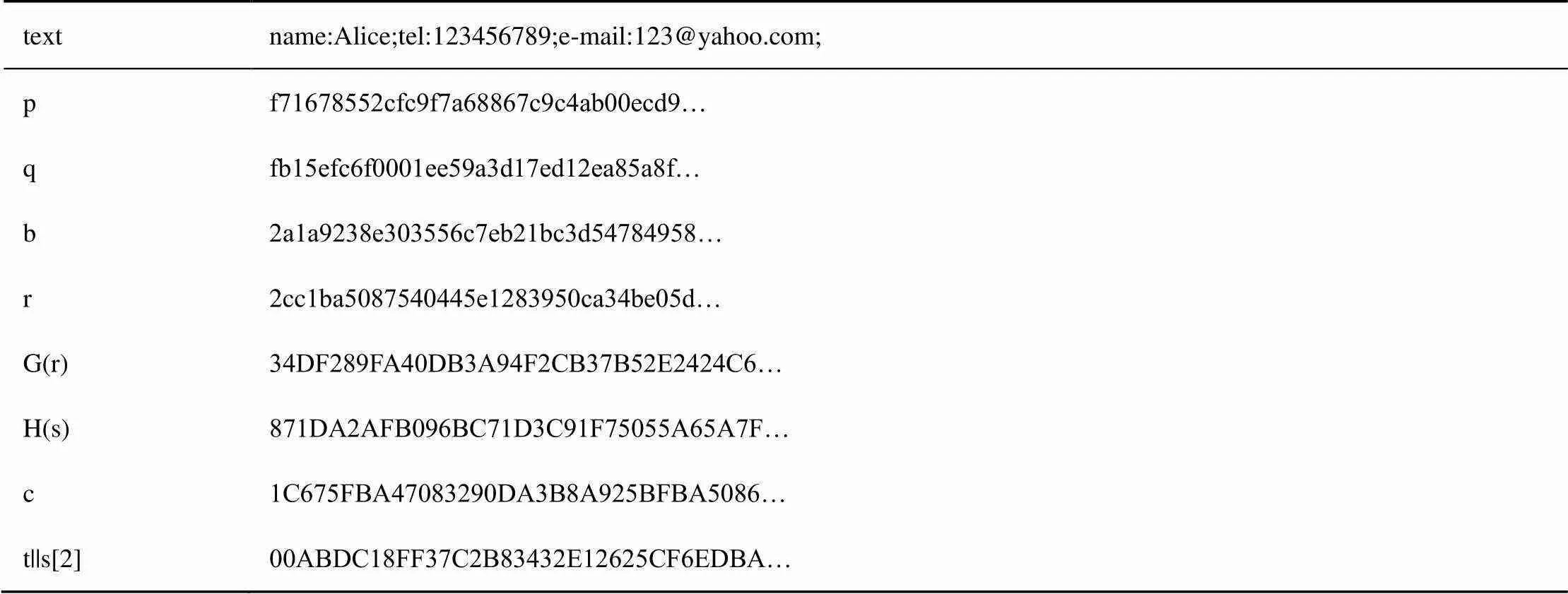

下面Rabin加解密/签名实例中,模的长度为1 024 bit,强素数、长度为512 bit。在借鉴Bouncy Castle Java Cryptography API库[13-14]的基础上,按照该库的接口规范实现Rabin加解密和签名的扩展,包括引擎部分、块处理操作、公私钥接口实现等。在可变长散列函数的实现方面,采用512 bit的SHA-512算法构造短摘要类,从而构造出加解密和签名所需要的、散列函数。加密和签名都用text对应的字符串作为明文进行验证,对于可以间接推导出的参数,限于篇幅省略不写。作为解密结果有4个解,还原以后可以根据明文尾部是否有1(1=8)个0作为选取依据。具体情形如表2加解密实例所示。

表2 加解密实例

从表2可以看出,解密后得到4个解[0]、[1]、[2]、[3]中对应的明文是[2],对其进行还原并检验对应明文的1个0特征,把符合条件的这个明文作为最终的解密明文。2个散列函数、起到单向的作用,并且通过异或的方式确保了密文的可还原性。

4.2 算法2:Rabin概率签名

签名生成过程同样采用了杂凑函数和随机数组合的方法实现消息的扩散,由于只选取一个解作为签名,在验证过程中不需要明文的格式化机制识别解,具体签名过程如图3所示。

图4 验证签名过程

在该Rabin签名实例中0=1=512 bit,通过对text作为签名对象,最终生成签名结果signPSS,具体情形如表3签名实例所示。

表3 签名实例

4.3 认证协议实现

根据前面设计的算法,用户A的公钥A进一步表示为(A,a),持有的私钥priA=(A,a,a,a),用户B、用户C同上。在用户B为管理者,用户A、用户C为普通用户的情形下,用户B和用户C实现在线认证的时序图如图5协议1具体设计结构所示。

图5 协议1具体通信流程

将协议1简记为(A,B,C),该过程实现的是用户A和用户B之间的双向认证,且用户A从用户B查询了用户C的公钥证书。下面通过3个用户说明协议的工作流程,他们分别是Alice、Bob和Carl。完整的认证过程如图6协议2具体设计结构所示。

图6 协议2具体通信流程

5 安全性分析

Rabin算法的安全性已经由Dan[15]等做了分析和证明,将Rabin算法抽象成一般的加密原语,作为协议的加密元素进行统一建模分析。采用基于项的运算进行形式化安全分析。其中包括角色、消息通信、敌手攻击、协议安全认证性质几个部分,对整个安全通信过程进行形式化分析,通过对迹空间的搜索,证明违背协议安全认证性质的敌手攻击(记为迹)不存在,从而验证了协议的安全。在本协议安全性分析过程中,使用Dolev-Yao攻击模型,该模型是安全分析中常用的攻击模型,具体包括如下几个特点:①可以控制公共网络,包括窃听、篡改消息、改变消息流;②可以伪装或者控制合法用户为他所用,因而可以以合法用户和其他用户进行会话;③不能从大的空间中猜测随机数;④没有密钥,无法从密文中恢复明文;⑤不能通过明密文对求解出私钥等私有部分。

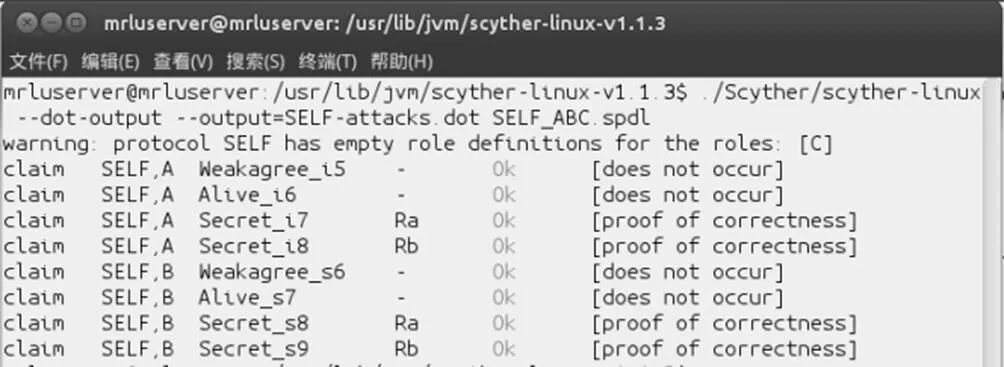

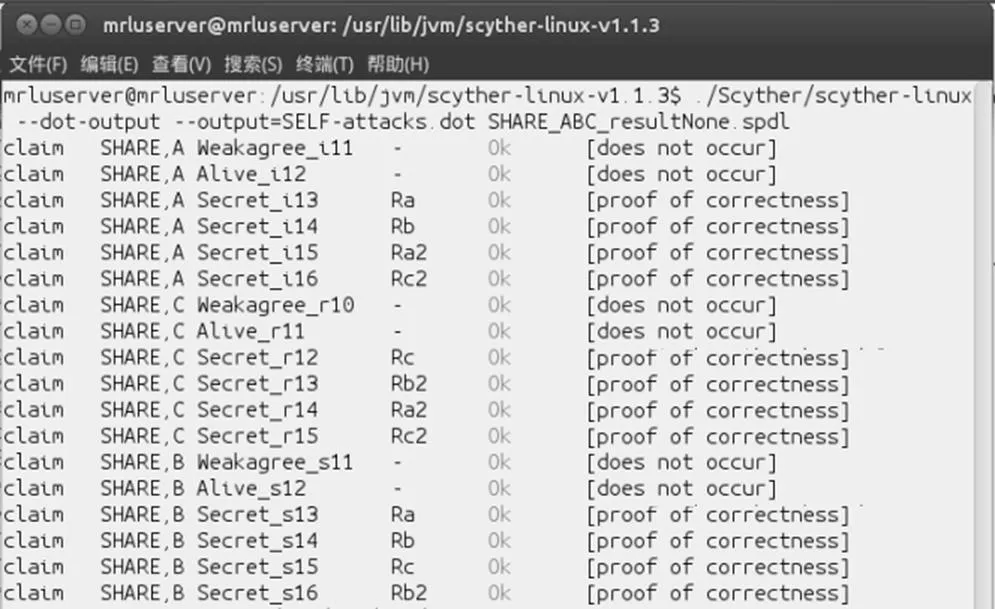

Scyther工具是Cremers 团队[16]开发的一款自动化协议分析器,采用了Athena算法的思想将安全协议的分析[17-19]模型化为对协议中对应的串空间中迹的分析和搜索,并将协议的安全属性分为机密性和认证性2个部分,认证性具体细分为活现性、非单射/单射同步性、非单射/单射一致性几个方面[20]。本文将协议通过Scyther工具所规定语法对其建立协议分析模型,并使用Scyther工具进行分析,分析结果表明协议各个角色都具备机密性和认证性(具体包括活现性、同步性和一致性)。具体分析结果如图7协议1安全属性分析、图8协议2安全属性分析所示。

图7 协议1安全属性分析

图8 协议2安全属性分析

6 性能比较

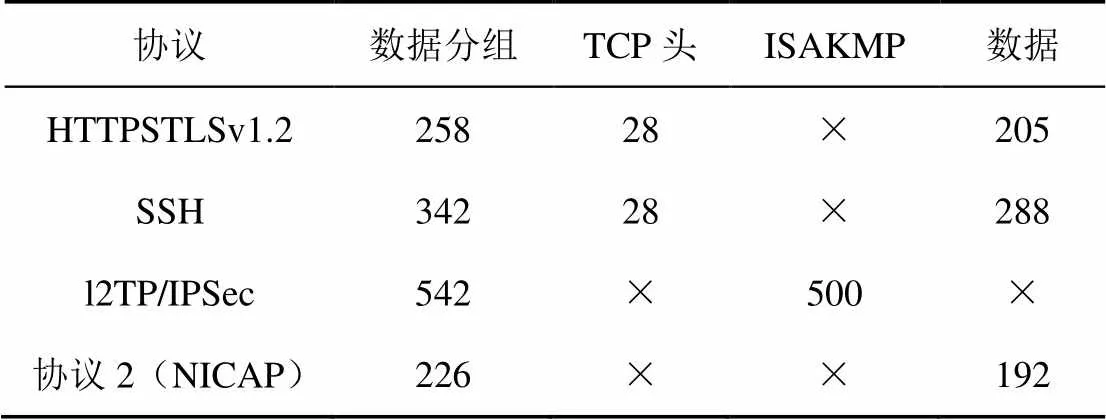

通过该协议获取对方证书的认证过程,需要进行3次双向握手,在加密过程中需要进行2次乘法运算复杂度为((lb)2),解密过程中通过模指数运算来求解子群Z*,Z*下的二次剩余运算复杂度为((log2)3),签名/验证签名过程与加解密过程相反。将该协议和网络上常用的HTTPS、SSH、L2TP/IPSec协议(Layer Two Tunneling Protocol/Internet Protocol Security)[21-22]进行比较。

在该实验中,通过抓包工具Wireshark1.12.1对协议通信双方的数据分组捕获并分析,解析查看数据分组的格式和大小。对于HTTPSTLSv1.2协议,通过在服务器端搭建Tomcat服务器,并配置HTTPS所需要的公钥证书(采用RSA 2 048 bit公钥证书)启动服务,且在客户端访问该网址,将截获的相关数据分组大小记录。对于SSH协议,在服务器端安装SSH服务(OpenSSH_ 6.6.1p1),并通过客户端命令行使用ssh命令远程登录服务器端,且记录数据分组大小。对于l2TP/IPSec协议,在服务器端安装openwan2.0,做相关配置以后启动ipsec、xl2tpd服务,并通过手机连接该虚拟专用网络(VPN, virtual private network),且将截获数据分组大小做记录。对于协议2,采用Java语言编程实现基于UDP的套接字,通过捕获客户端和服务器端的通信数据记录数据分组大小。

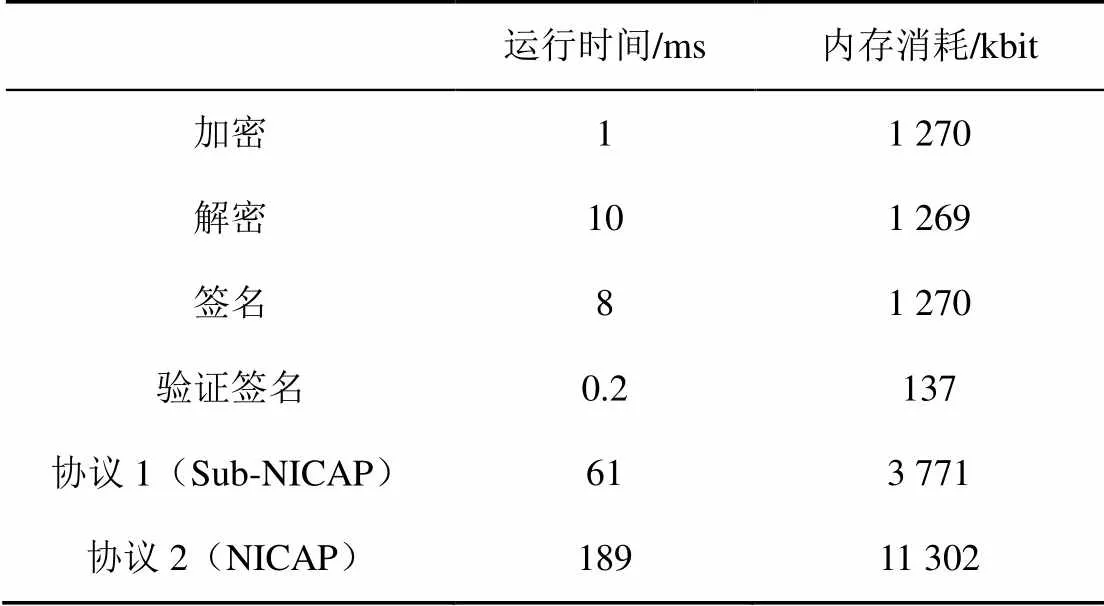

通过表4的对比分析可以看出,该协议运行的数据流量较小,摒弃了较大的传输控制协议(TCP,transmission control protocol)数据通信方式,采用用户数据报协议(UDP,user datagram protocol)的方式通信,同时协议运行所依赖的算法在计算复杂度上较RSA、ECDSA(elliptic curve digital signature algorithm)有一定优势,能够适用于资源有限的设备在网络中进行认证[22-23]。该仿真过程在Ubuntu14.0操作系统上,采用JDK1.8编译源程序,在EclipseMARS.2集成开发环境上运行程序。仿真测试结果如表5所示。

表4 通信数据分组对比

表5 仿真测试结果

从表5中可以看出,轻量级协议对系统资源要求少,运行速度快,满足了资源受限设备的轻量级通信需求。

7 结束语

利用整数分解问题的困难性结合Rabin算法[24],本文设计了轻量级认证方法,以及应用于资源受限设备的网间互联安全控制协议。实验表明,该协议能够低能耗完成认证过程。轻量级认证方法通过系统中各用户设备在管理者参与的网络中实现彼此之间的相互认证,从而为后续的天地一体化网络安全控制通信提供了一个建立会话密钥信道的基础。

[1] 吕涛. 卫星通信加密机及其接口[J]. 通信保密, 1989 (2): 7-11. LV T. Satellite communication encryption machine and its interface[J]. Communications Security, 1989 (2): 7-11.

[2] 向红权. 一种卫星通信链路的加密技术实现研究[D]. 成都: 电子科技大学, 2008. XIANG H Q. Research on encryption technology implementation of a satellite communication link[D]. Chengdu: University of Electronic Science and Technology, 2008.

[3] 邹宇聪. 一种应用于微小卫星的通信数据加密技术[J]. 信息通信, 2016, (10): 223-24. ZOU Y C. A communication data encryption technology applied to micro-satellite[J]. Information Communication, 2016, (10): 223-24.

[4] 郑建宏, 周亮. 椭圆曲线加密算法在卫星通信中的应用[J]. 信息通信, 2016 (2): 209-210. ZHENG J H, ZHOU L. Application of elliptic curve encryption algorithm in satellite communication[J]. Information Communication, 2016 (2): 209-210.

[5] 王宝成. 基于DVB-RCS卫星通信系统的通信加密技术研究[D]. 北京: 北京邮电大学, 2012. WANG B C. Research on communication encryption technology based on dvb-rcs satellite communication system[D]. Beijing: Beijing University of Posts and Telecommunications, 2012.

[6] WANG B C, TANG C M, YANG Y X. The construction of GLV-friendly elliptic curves with fast point multiplication[J]. International Journal of Advancements in Computing Technology, 2012, 4(4): 268-75.

[7] 陈铁明, 葛亮, 蔡家楣, 等. TinyTCSec:一种新的轻量级无线传感器网络链路加密协议[J]. 传感技术学报, 2011, 24 (2): 275-82. CHEN T M, GE L, JIA M, MA S L. TinyTCSec: a new lightweight wireless sensor network link encryption protocol[J]. Journal of Sensor Technology, 2011, 24 (2): 275-82.

[8] 马韶璞. VSAT网络认证与数据加密的研究[D]. 天津: 中国民航大学, 2015. MA S P. Research on VSAT network authentication and data encryption[M]. Tianjin: Civil Aviation University of China, 2015.

[9] MA L. WNN-based prediction of security situation awareness for the civil aviation network[J]. Journal of Intelligent Systems, 2015, 24(1): 55-67.

[10] 高利军. 无线射频识别系统安全认证协议研究[D]. 天津: 天津大学, 2015. GAO L J. Research on security authentication protocol of radio frequency identification system[D]. Tianjin: Tianjin University, 2015.

[11] 汪洋. 物联网轻量级认证和加密技术研究[D]. 南京: 南京邮电大学, 2017. WANG Y. Research on lightweight authentication and encryption technology of Internet of things[D]. Nanjing: Nanjing University of Posts and Telecommunications, 2017.

[12] 吴伟民, 张晶晶, 彭家进, 等. 基于混沌加密的轻量级RFID所有权转移协议[J]. 计算机工程与应用, 2018, 54(9): 62-66+206. WU W M, ZHANG J J, PENG J C, et al. Lightweight RFID ownership transfer protocol based on chaos encryption[J]. Computer Engineering and Application, 2018, 54(9): 62-66.

[13] PANDA M, NAG A. Plain text encryption using AES, DES and SALSA20 by java based bouncy castle API on Windows and linux[C]//Second International Conference on Advances in Computing and Communication Engineering. 2015: 541-548.

[14] SIVASANKARI M N, SUJATHA S. Performance metric analysis for mobile encryption algorithm using bouncy castle toolkit[C]// International Conference on Emerging Trends in Electrical and Computer Technology. 2011: 1097-1101.

[15] DAN B. Simplified OAEP for the RSA and rabin functions[C]// Advances in Cryptology –CRYPTO. 2001: 275-91.

[16] CREMERS C, MAUW S. Operational semantics and verification of security protocols[M]//Information Security and Cryptography. Berlin: Springer, 2012.

[17] StatVerif. Verification of stateful processes[C]//IEEE 24th Computer Security Foundations Symposium. 2011: 33-47.

[18] ZHANG F, ZHAO Y W, MA D F, et al. Formal verification of behavioral AADL models by stateful timed CSP[J]. IEEE Access, 2017, 2: 27421-27438.

[19] ZHAO Y, ZHANG P F, WANG Y K, et al. Troubleshooting data plane with rule verification in software-defined networks[J]. IEEE Transactions on Network and Service Management. 2017: 1.

[20] YANG Y F, HUANG X L, CHENG S, CHEN S Y, et al. A method of network verification with stateful header space analysis[C]// IEEE 22nd International Conference on Parallel and Distributed Systems (ICPADS). 2016: 232-238.

[21] NARAYAN S, ISHRAR S, KUMAR A, et al. Performance analysis of 4 to 6 and 6 to 4 transition mechanisms over point to point and IPSec VPN protocols[C]//Thirteenth International Conference on Wireless and Optical Communications Networks (WOCN). 2016: 1-7.

[22] PETERSIDE G B, ZAVARSKY P, BUTAKO S. Automated security configuration checklist for a Cisco IPsec VPN router using SCAP 1.2[C]//10th International Conference for Internet Technology and Secured Transactions (ICITST). 2015: 355-360.

[23] HOSSAIN M, HASAN R. Boot-IoT: a privacy-aware authentication scheme for secure bootstrapping of IoT Nodes[C]//IEEE International Congress on Internet of Things (ICIOT). 2017.

[24] 康镇麒, 吕克伟. RSA/Rabin-Paillier陷门函数的比特安全性[J].密码学报, 2014, 1(3): 244-254. KANG Z Q, LV K W. On bit security of RSA/Rabin-paillier trapdoor functions[J]. Journal of Cryptologic Research, 2014, 2: 244-254.

Lightweight authentication method for network interconnection control protocols

LU Bo1,2, LIU Yun3, ZHANG Jie4, LU Yueming1,2

1. School of Cyber Security, Beijing University of Posts and Telecommunications, Beijing 100876, China 2. Key Laboratory of Trustworthy Distributed Computing and Service, Ministry of Education, Beijing 100876, China 3. Naval Staff Navigation Assurance Agency, Beijing 100847, China 4. Institute of Systems Engineering, Academies of Military Science, Beijing 100091, China

As network interconnection controls are required for the space-earth integrated network and the limited resources are not suitable for high computing complexity degree authentication methods, a lightweight authentication method for network interconnection control protocols is proposed. Through the calculation of limited resources, using the idea of random fill, It design and implement public key encryption and signature algorithm which is components of the networks interconnection control authentication protocol. Formal analysis tool Scyther is used to analyze the security of the protocol. Comparing with other secure communication protocols, the method can meet the requirements of resource-constrained networks and ensure the safety.

lightweight authentication, limited resource computing, Rabin algorithm, security communication protocol

TN918.91

A

10.11959/j.issn.2096-109x.2018090

卢波(1988-),男,山西晋中人,北京邮电大学博士生,主要研究方向为应用安全。

刘赟(1986-),男,北京人,硕士,海军参谋部航行保证局工程师,主要研究方向为无线电导航和惯性导航。

张洁(1981-),女,军事科学研究院系统工程院教授,主要研究方向为信息安全。

陆月明(1969-),男,江苏吴县人,北京邮电大学教授、博士生导师,主要研究方向为云计算、搜索引擎、智能光网络、大数据存储与计算、智能家居体系与标准、互联网安全。

2018-07-01;

2018-10-03

陆月明,ymlu@bupt.edu.cn

国家重点研发计划基金资助项目(No.2016YFB0800302)

The National Key R&D Program of China (No.2016YFB0800302)