基于攻防混沌度边界预警机制的网络安全存储算法研究

蒋庆良,王兆龙

基于攻防混沌度边界预警机制的网络安全存储算法研究

*蒋庆良1,王兆龙2

(1. 安徽文达信息工程学院电子工程学院,安徽,合肥 231201;2. 安徽城市管理职业学院信息工程系,安徽,合肥 231635)

考虑到当前网络安全存储算法普遍存在的防御策略集收敛性不足,抗攻击性能差的难题,提出了一种基于攻防混沌度边界预警机制的网络安全存储算法。根据网络供给侧进行混沌度边界建模(网络供给侧-需求侧边界预警模型),提高安全边界对攻击集合的匹配程度,增强防御资源的合理利用;随后,基于防御资源需要动态攻击集合的问题,引入马尔科夫边界攻击者集合收敛机制,实现对最高强度-次高强度攻击行为的两次预警,有效提升网络安全防御的纳什均衡解,进一步降低了防御成本,从而提高了网络的安全存储性能。仿真实验表明,相比于当前网络安全存储领域使用较广的峰值强度映射过滤算法(Peak Intensity Mapping Filtering Algorithm,PIMF算法)、超线性纳什维度均衡策略算法(Superlinear Nash-Dimension Equilibrium Strategy Algorithm,ND-SES算法),本文算法在资源受限条件下能够实现混沌度高级别预警,降低防御成本,改善了误比特率及丢包率性能,具有更高的抗攻击峰值带宽及二次冗余带宽性能。

网络安全存储;混沌度;边界预警;纳什均衡;供给侧建模;马尔科夫边界

0 引言

随着以工业化4.0技术为代表的新兴网络通信技术的不断演进,网络整体规模也呈现爆炸式增长态势,特别是在云计算技术推动下,网络安全问题所面临的挑战级别也不断提升。各种黑色产业链带来的诸如“勒索病毒”、“比特币杀手”等基于大规模分布式网络病毒也加剧了当前网络安全存储算法收敛程度较差等难题[1]。实践上往往需要采取一定的主动防御策略或算法,以便实现对这些难题的主动性防范。因此,如何尽量提高预防混沌度并实现对预警边界清晰策略,成为当前研究领域中的热点[2]。

为提高网络存储过程中的弹性,实现对网络安全防御过程的效益最大化,研究者提出了许多卓有见地的解决方案,一定程度上解决了实践中遇到的难题。Hu等[3]提出了一种基于合作演化预警均衡机制的网络安全存储算法,该方案基于大规模分布式攻击建模思想,采用高密度时间函数戳建模的方式,实现对防御周期内攻击行为的主动建模,且该方案能够根据时变模式实现对攻击行为的自适应递归,可针对多种攻击行为进行有效过滤。但是,该算法需要实现对多种模式攻击行为的统一建模,方案的纳什均衡解混沌程度较低,一定程度上制约了该方案的落实效果。Lei等[4]基于马尔科夫有理闭环思想,提出了一种分级建模方式的网络安全存储算法,算法首先基于时间不变模型,通过马尔科夫递归方式对攻击行为进行一次建模,在不同的映射周期内可以根据分级思想不断通过马尔科夫递归,实现“分级构建”、“模型闭环”,仿真实验表明该算法能够有效地提高纳什均衡解的混沌程度。然而该算法仅能针对主动攻击行为进行静态建模,一旦攻击行为的特征发生变化,该算法的抗攻击性能将呈现严重的下降趋势。Yan.J等[5]基于零和博弈思想,提出了一种分阶段抗攻击机制的网络安全存储算法,首先针对攻击行为的特征指纹进行一次建模,若监测到攻击行为指纹发生变化,则根据该指纹攻击强度进行强度演进,网络安全应对级别随着强度的不断演进而呈现自演进趋势,从而实现对网络攻击的动态弹性防御。但是,该算法需要不断针对攻击强度进行自演化流程,若攻击行为呈现线性增加趋势,则算法需要付出的防御代价将出现显著增加的态势。

为了解决上述问题,本文提出了一种基于攻防混沌度边界预警机制的网络安全存储算法,针对网络供给侧(即攻击侧)进行边界区分,有效提高攻击边界的混沌度,且结合马尔科夫边界攻击者集合收敛机制,能够针对两次最强攻击行为进行清洗,从而提高网络的安全存储性能,降低遇袭风险。最后通过仿真实验,证明了本文算法的优越性能。

1 网络供给侧-需求侧边界预警模型

不妨设某网络存储集群可能受到某种不可抗力的攻击行为的突然袭击,集群管理者需要在攻击行为持续期间通过调集若干匹配性防御资源∈实现对攻击行为的有效防御。然而,由于集群管理者调集相关匹配性防御资源∈需要耗费一定的成本,具体而言往往是经费,因此,只能针对部分有代表性的攻击行为进行防御,从而实现防御资源∈的有效配置。

针对攻击行为而言,在进行初次攻击之后,形成首次攻击强度的峰值;随后需要根据集群管理者所调集的防御资源进行二次攻击,形成二次攻击峰值。二次攻击过程中根据集群管理者形成的防御策略,得到二次攻击的决策∈,考虑到∈与∈存在策略博弈关系,最终能够形成供给侧-需求侧模型,如图1所示,该模型具有自恰的特点[6]。两者博弈交锋点即是博弈边界,若该边界向供给侧移动,则说明防御策略效果较好[7]。

图1 供给侧-需求侧边界预警模型

2 本文网络安全存储算法

①混沌度边界预估

该纳什均衡解即为混沌度边界预估值,即当前时刻防御者为抵御攻击而付出的最大代价。

② 马尔科夫边界攻击者集合收敛流程

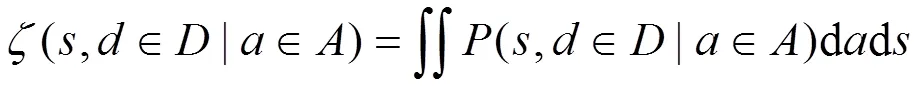

虽然通过模型(3)能够获取相应的纳什均衡解,但是由于攻击者策略一般遵循随机分布[9],为便于随时应对网络攻击,需要针对攻击行为的随机分布进行攻击预警。

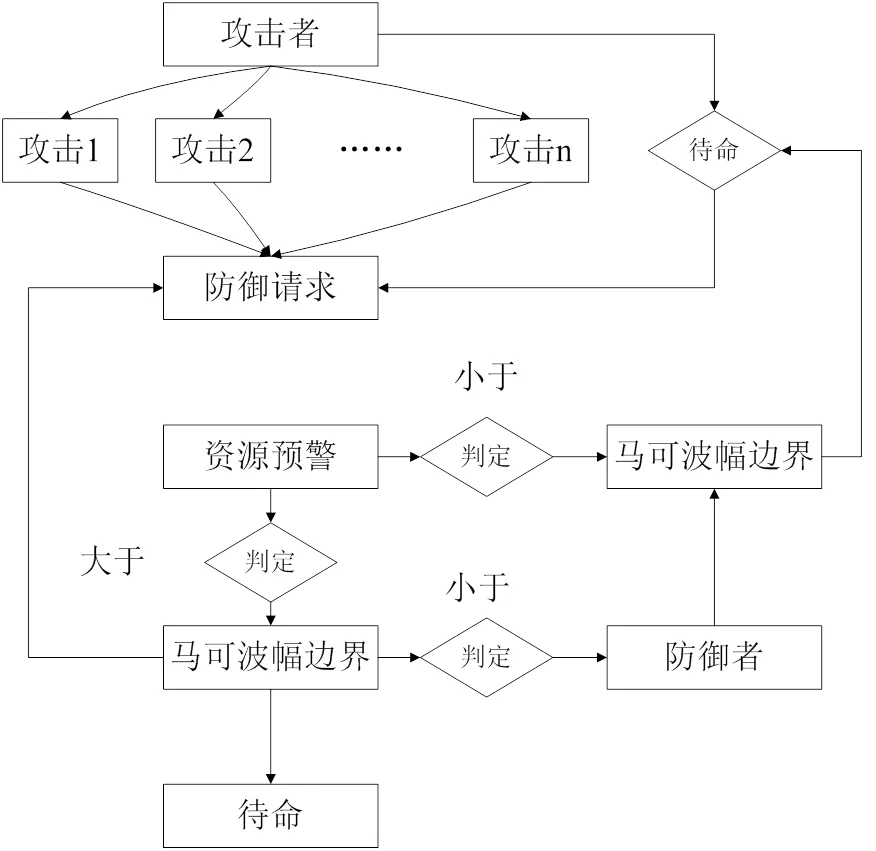

本文算法的详细流程如下:

Step 1:匹配当前全部攻击,搜寻攻击行为;

Step 2:防御者若接收到攻击行为,则转Step 3,反之则继续处于待命状态;

Step 3:若当前防御策略不满足马尔科夫边界条件时,返回Step 1,否则转Step 4;

Step 5 :算法结束。

算法流程图如下所示:

图2 所提算法的过程

3 仿真实验

3.1 仿真环境设置

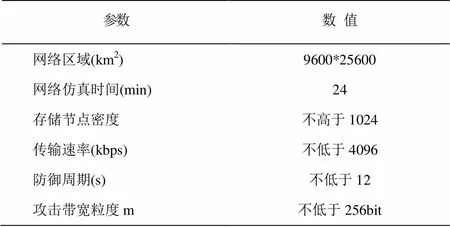

为便于比较本文算法的优越性能,网络制式为LTE-5G环境,因LTE-5G环境具有安全问题较多,且网络环境复杂等特性,对安全解决方案的要求较高。仿真工具采取NS2仿真实验环境对当前网络安全存储领域使用较广的峰值强度映射过滤算法[12](Peak Intensity Mapping Filtering Algorithm,PIMF算法)、超线性纳什维度均衡策略算法[13](Superlinear Nash-Dimension Equilibrium Strategy Algorithm,ND-SES算法)进行仿真对比,仿真指标采取抗攻击峰值带宽、二次冗余带宽、丢包率、误比特率四个指标,相关仿真参数如下所示:

表1 仿真参数

3.2 仿真性能对比

1)抗攻击峰值带宽对比

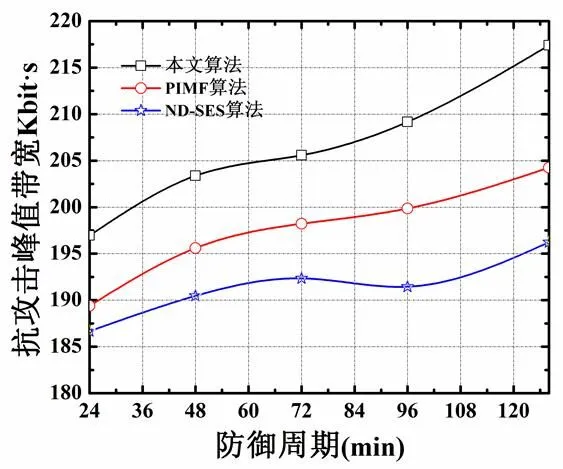

图3为本文算法与PIMF算法及ND-SES算法在防御周期不断增大时的抗攻击峰值带宽对比,由图可知,本文算法在防御周期不断增加时,抗攻击峰值带宽始终处于较高的水平,且性能曲线呈现较为平滑的态势,显示了良好的流量清洗效果;与本文算法相比,PIMF算法及ND-SES算法不但抗峰值带宽水平较低,且性能曲线呈现凹凸不平的态势,流量清洗效果较差。这是由于本文算法针对攻击过程中存在的首次峰值及二次峰值通过边界建模方式实现了匹配处理,能够在单位时间内实现对攻击流量的高强度清洗,且防御者能够根据防御混沌度进行边界预估,实现对攻击混沌度的精确化提升,改善防攻击的策略匹配度;PIMF算法单纯采取过滤机制,针对二次攻击流量的清洗效果较差,因此难以提升抗攻击性能;ND-SES算法没有针对供给侧-需求侧进行精确匹配,因此难以进一步提高对攻击流量的自适应粒度,故而其抗攻击峰值带宽要低于本文算法。

图3 抗攻击峰值带宽仿真

2)二次冗余带宽

图4为本文算法与PIMF算法及ND-SES算法在攻击带宽不断增加时二次冗余带宽的对比,由图可知,虽然随着攻击带宽的不断增加,本文算法与对照组算法均呈现二次冗余带宽不断降低的态势(这是显然的,因防御者针对攻击行为不断地耗费资源,故而冗余带宽会随着攻击带宽的增加而降低),然而本文算法的二次冗余带宽始终处于较高的水平,且下降幅度要低于对照组算法。这是由于本文算法引入马尔科夫边界攻击者集合收敛机制,该机制通过捕捉攻击发生时刻的数学分布特性,并与网络过网的数据进行比对,特别是针对大规模DDos攻击行为的匹配,能够促进供给侧-需求侧双方的模式匹配力度,改善防御者抗攻击策略对防御资源的消耗,显著提高了算法对攻击行为的匹配度,因此在一定强度攻击带宽条件下可明显节约防御资源(即二次冗余带宽),能够应付突发大规模DDos攻击;PIMF算法及ND-SES算法针对攻击带宽均采取简单匹配机制,无法对资源进行回收利用,故而针对攻击所耗费的二次冗余带宽较高,降低了防御者所拥有的二次冗余带宽的数量。

图4 二次冗余带宽仿真

3)丢包率

图5为本文算法与PIMF算法及ND-SES算法在不同的二次冗余带宽条件下的丢包率的对比,由图可知,随着二次冗余带宽的不断增加,本文算法不仅一直保持较低的丢包率,且较PIMF算法及ND-SES算法相比更低;这是由于本文算法能够通过马尔科夫边界攻击者集合收敛机制实现对最高强度-次高强度攻击行为的两次预警,特别能够针对大流量DDos攻击情况下数据报文传输效率,增强网络存储安全,提升网络安全防御的纳什均衡解,因此在一定容量的二次冗余带宽条件下能够大大降低网络针对攻击行为的丢包率,且攻击行为越是分散,抗攻击效果越优越;PIMF算法及ND-SES算法由于单纯采用简单匹配机制调用二次冗余带宽,且没用针对攻击者处于供给侧的主动地位进行适应性匹配,因此在二次冗余带宽处于受限条件时,相应的丢包率也要显著高于本文算法。

图5 丢包率测试结果

4)误比特率

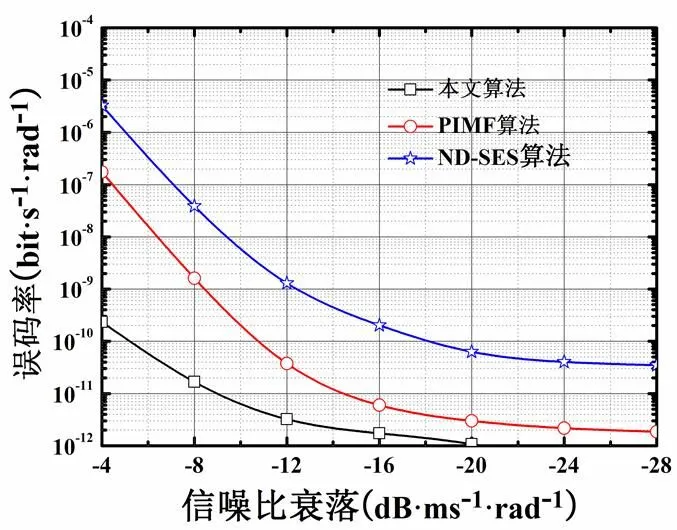

图6为本文算法与PIMF算法及ND-SES算法在信噪比衰落不断增加时误比特率的对比,由图可知,本文算法与对照组算法随着信噪比衰落的不断增加,均出现了误比特率不断上升的现象,这是显然的:随着信噪比衰落的不断增加,防御者不仅需要调用更多的二次冗余带宽,且释放的策略也将不断增加;然而本文算法的误比特率增加幅度显著低于对照组算法,这是由于本文算法针对供给侧-需求侧的特点进行了策略匹配,能够在信噪比衰落不断增加时显著适应防御者的安全存储需求,降低攻击者针对防御策略所作的自演化改进,因此耗费的校验报文较少,减缓了误比特率的不断增加,而对照组对此未进行考虑,因此本文算法在误比特率的性能上优势较大。

图6 误比特率的测试结果

4 结束语

本文提出了一种基于攻防混沌度边界预警机制的网络安全存储算法,主要利用网络供给侧-需求侧边界预警模型的优势,提高网络防御者对攻击集合的适应性能,增强防御资源的合理利用,改善高强度攻击条件下的网络冗余资源,促进网络防御策略便利化。最后通过NS2仿真实验环境,证明了本文算法在抗攻击峰值带宽、二次冗余带宽、丢包率、误比特率等性能指标上同当前常用的PIMF算法及ND-SES算法相比具有显著的优势。

下一步将考虑到供给侧-需求侧边界预警模型的超混沌收敛特性,针对本文算法在云网络环境下资源耗费量较大的不足,进一步提高本文算法的安全存储性能,强化算法对攻击者的筛选效率。

[1] 卢涵宇,阚瑷珂. 基于IPv6的3G网络安全通信模型研究[J]. 井冈山大学学报(自然科学版), 2011, 32(2): 71-73.

[2] 张恒巍,李涛. 基于多阶段攻防信号博弈的最优主动防御[J]. 电子学报, 2017, 45(2): 431-439.

[3] Hu H, Zhang H. Quantitative Method for Network Security Situation Based on Attack Prediction[J]. Security & Communication Networks, 2017(4): 1-19.

[4] Lei C, Zhang H Q. Incomplete Information Markov Game Theoretic Approach to Strategy Generation for Moving Target Defense[J]. Computer Communications, 2018, 116: 184-199.

[5] Yan J. Q-Learning-Based Vulnerability Analysis of Smart Grid Against Sequential Topology Attacks[J]. IEEE Transactions on Information Forensics & Security, 2017, 12(1): 200-210.

[6] Eve E. Security in Network Attached Storage (NAS) for Workgroups [J]. Network Security, 2004, 4(1): 18-25.

[7] 王震. 安全博弈论研究综述[J]. 指挥与控制学报,2015, 1(2): 121-149.

[8] Sun Y. Analysis of Network Attack and Defense Strategies Based on Pareto Optimum[J]. Electronics, 2018, 7(3):36.

[9] 周靖哲,陈长松. 云计算架构的网络信息安全对策分析[J]. 信息网络安全, 2017(11): 74-79.

[10] 严宇宇,陶煜波,林海. 基于层次狄利克雷过程的交互式主题建模[J].软件学报, 2016, 27(5): 1114-1126.

[11] WangY Z. Evolutionary Game Model and Analysis Methods for Network Group Behavior[J]. Chinese Journal of Computers, 2015, 38(2): 282-300.

[12] Cheng D. Modeling, Analysis and Control of Networked Evolutionary Games[J]. IEEE Transactions on Automatic Control, 2015, 60(9): 2402-2415.

[13] Zhang H Z. Survey on Cyberspace Security[J]. Science China Information Sciences, 2015, 58(11): 1-43.

The Research network security storage algorithm based on border warning mechanism of attack & defense chaos degree

*JIANG Qing-liang1, WANG Zhao-long2

(1. School of electronic engineering, Anhui University of information technology, Hefei, Anhui 231201,China; 2.Department of information engineering, Anhui Occupational College of City Management, Hefei, Anhui 231635,China)

In order to solve the problems of insufficient convergence of defense strategy set, poor degree of chaos effect, a network security storage algorithm based on early warning mechanism of attack-defense chaos boundary is proposed. In order to improve the matching degree of security boundaries to attack sets and enhance the rational utilization of defense resources, chaos degree boundary modeling (network supply-demand side boundary early warning model) is carried out on the network supply side. Then, based on the problem that defense resources need dynamic attacking sets, the convergence of Markov amplitude boundaries attacker sets is introduced. The mechanism realizes two early warnings of the highest intensity-sub-high intensity attacks, greatly improves the Nash equilibrium solution of network security defense, further reduces the defense cost, and improves the network security storage performance. Compared with Peak Intensity Mapping Filtering Algorithm and Superlinear Nash-Dimension Equilibrium Strategy Algorithm, simulation results show that this algorithm can achieve high-level early warning of chaos under resource constraints, reduce defense costs, and improve the effectiveness of anti-attack.The performance of BER and packet loss rate is improved, and the performance of anti-attack peak bandwidth and quadratic redundancy bandwidth is significantly higher than that of the control group.

network security storage; chaos degree; boundary warning; Nash equilibrium; supply model; Markov boundary

1674-8085(2019)01-0052-05

TP393

A

10.3969/j.issn.1674-8085.2019.01.011

2018-09-29;

2018-11-17

安徽省高校自然科学研究重点项目(KJ2017A650)

*蒋庆良(1979-),男,安徽定远人,助理实验师,硕士,主要从事网络通信、网络工程、物联网等方面的研究(E-maiL:jiangqliang1979an@sohu.com);

王兆龙(1983-),男,安徽合肥人,讲师,硕士,主要从事网络通信、轨道交通组网、物联网等方面的研究(E-maiL:WangZl1983hf@163.com).

——以六年级至初三为例