面向隔离区异构平台的动态防御主动迁移策略*

马润年,陈彤睿,王 刚,伍维甲

(空军工程大学信息与导航学院,西安 710003)

0 引言

隔离区(DMZ,Demilitarized Zone)是针对安装防火墙后外部网络与内部网络无法连通,在外部非安全区域与内部安全区域之间设立的缓冲区,又称“非军事区”。外部非信任区用户和内部信任区用户可以共同访问DMZ区,从而满足系统对网络安全和服务需求的平衡需求。目前,隔离区安全防护系统主要采用静态部署,一定程度上缓解了外界对内网的安全威胁,但是静态防御仍面临着攻防局面不对称、零日漏洞威胁、可选防御策略少等隐患[1]。近年来,动态目标防御(MTD,Moving Target Defense)技术成为网络安全防御的焦点,如在Linux内核PaX补丁中实现的地址空间随机化技术[2],网络防御由静态被动向主动转变成为网络安全的发展趋势。根据网络信息体系结构划分,动态目标防御分为软件、网络、平台和数据4大类技术[3],其中平台动态防御技术针对系统设计采用单一架构的特点,可考虑用来解决平台层面静态安防系统的固有缺陷。

目前比较成熟的平台动态防御技术包括基于动态可重构的平台动态化[4]、基于异构平台的应用热迁移[5]、Web 服务多样化[6]和基于入侵容忍的平台动态化[7]等。随着平台计算能力、操作系统、应用程序和虚拟化技术的新近发展,基于异构平台的应用热迁移和Web服务多样化技术的可操作性越来越强[8]。文献[5]在内核级、操作系统层面和硬件层面的移动目标防御中,提出了基于异构平台的应用热迁移技术。文献[9]设计了基于云环境的多样化虚拟机池,通过快照和恢复技术,实现流量和服务的动态迁移。文献[6]应用Web服务多样化技术,提出了虚拟服务器栈设计方案。文献[10]提出了面向DNS和Web服务器的SCIT(Self-Cleaning Intrusion Tolerance)技术框架。文献[11]应用多态化软件栈模板,设计了异构虚拟服务器池。文献[12]提出了一种多样化环境下的移动目标防御方法,通过引入多样性的用户端、服务器端和网络端,在运行过程中不间断地进行切换。文献[13]提出了一种软件定义APT攻击移动目标防御网络架构SDMTDA。文献[14]基于Web应用的服务器端各结构层次,在应用逻辑层、Web服务器层、数据存储层、操作系统层、基础架构层实现多样性设计。文献[15]提出了适应性移动目标防御框架(AMTD),提供由安全警报触发的反应性防御和定时器到期事件触发的主动防御。

总体上,对于隔离区的网络安全防御而言,还需要适应隔离区安全防御新需求和动态目标防御技术特点,开展深入研究。1)现阶段隔离区安全防御研究主要针对单一类型平台,如文献[5-11],但是现实隔离区往往是多类型异构网络平台,可以在防御策略设计中利用多类型异构特点,构建更加有效的平台动态防御体系;2)在策略设计过程中,静态防御主要通过“筑高墙、补漏洞”等策略,单一类型平台动态防御主要考虑平台暴露时间、迁移次序等因素[16]。对现实网络安全而言,策略设计还要考虑异构平台之间迁移的规则和实现技术,以及由此带来的安全性不平衡等问题;3)平台动态防御效果的评估问题,应结合MTD和平台动态防御原理、技术和策略,参照传统效能评估指标,如文献[17-19],建立起科学的平台动态防御效能指标体系。

本文从隔离区平台动态防御原理分析入手,结合网络攻防特点,考虑平台暴露时间和随机迁移次序等因素,提出了面向隔离区的3种平台动态防御主动迁移策略,设计了策略评估指标和系统效能计算方法。

1 隔离区平台动态防御原理

DMZ区一般部署有防火墙、入侵检测系统(IDS,Intrusion Detection Systems)、Web 服务器和堡垒主机以及交换机/路由器等设备。防火墙控制访问规则,仅允许外网用户访问Web服务器的HTTP和FTP服务,以及堡垒主机上的SMTP服务;IDS监视网络的运行状况,发现异常行为即刻告警;堡垒主机负责保卫内网,外网用户想要访问内网必须获得堡垒主机赋予的相应权限;Web服务器为外网用户提供内网允许公开的信息服务。内网信任区上的访问控制规则规定,DMZ区的Web服务器和内网的主机用户群可以对文件服务器和数据库服务器进行访问;其他网络节点和端口均进行阻断[20]。

攻击者要想对内网节点进行攻击,必须首先获得DMZ区堡垒主机或Web服务器的相应权限。权限分为多个级别,一般只有root权限才能对内网节点发动攻击行为。从攻击者的角度看,其策略包括以下3类:1)发现Web服务器漏洞→获取Web服务器权限→攻击文件/数据库服务器;2)发现堡垒主机漏洞→获取堡垒主机权限→停止Web服务器动态迁移→获取Web服务器权限→攻击文件/数据库服务器;3)发现堡垒主机漏洞→获取堡垒主机权限→攻击内网用户[19]。传统的静态防御系统通过在堡垒主机和Web服务器上升级杀毒软件,及时打漏洞补丁,以及依赖于IDS告警时进行端口控制等措施确保系统安全。但是随着先进持续性威胁(APT,Advanced Persistent Threat)增多,网络攻击的强度越来越强,操作系统等软件的安全漏洞层出不穷,修补速度甚至呈现出赶不上漏洞发现速度的趋势,采取静态防御的安全系统越来越力不从心。以攻击Web服务器为例,一旦攻击者获知了服务器上可利用的未修补提权漏洞,就可以轻而易举拿到root权限,可进一步对内网进行攻击,漏洞从发现到修补都需要一定的时间,有时甚至间隔数月之久,此时网络就始终处于危险境地,很难保证接入外网时的安全。

针对隔离区对提升堡垒主机和Web服务器安全性能的需求,参考典型企业网络静态防御系统模型[20],设计一种面向DMZ区的平台动态防御系统,拓扑结构如图1所示。堡垒主机硬件平台上虚拟化多个独立异构的操作系统环境,如堡垒主机H1装载Windows 7操作系统,堡垒主机H2装载Linux操作系统等,采用基于异构平台的应用热迁移技术保证堡垒主机的异构系统间环境和状态的迁移,通过虚拟化技术部署构造异构的多种系统平台,以及搭载在系统上的多种异构软件,使进入系统的访问以安全可控的方式随机化地在不同平台上迁移,减少单一结构平台暴露给外界的时间[5],图1中实线代表处于上线状态的堡垒主机与网络中其他设备处于连接状态,虚线代表其他候选堡垒主机平台与其他设备处于待连接状态。在Web服务器的部署方面采用动态多样化技术,创建多个具有不同软件架构的虚拟服务器,按照虚拟化平台、操作系统、Web服务器软件、Web应用程序的层级结构搭建。通过加设调度器使这些服务器动态地在离线与在线状态切换,以响应来自外界的服务请求,同时配置可信控制器来控制调度器以及虚拟服务器的启动和安全[6]。考虑到可信控制器为Web动态多样化技术的关键,一旦受到破坏,Web服务器的迁移就会被瘫痪。因此,考虑将可信控制器配置在堡垒主机上,通过堡垒主机的动态迁移保护可信控制器。

图1 面向DMZ区的平台动态防御网络拓扑图

攻击者的攻击杀伤链一般分为5步:“侦察-访问-编写攻击代码-发起攻击-持续”[22],其完成完整的杀伤链需要一定的时间。在DMZ区平台动态防御过程中,若T1时刻上线平台为Web服务器1和堡垒主机1,T2时刻变为Web服务器2和堡垒主机2,攻击者在T2-T1的时间内需要通过Web服务器1或通过堡垒主机1两条攻击路径中的任意一条完成完整的杀伤链,若不能则需要在T2时刻重新回到杀伤链第一步——对未知平台进行侦察。因此,平台允许存在未被发现或未来得及修补的漏洞,并且不与传统静态防御措施相冲突,可在平台下线后对系统漏洞进行修补或进行系统清洗维护,提升平台的安全性能,使得平台再次上线后更加难以被攻破,提升系统整体应对网络攻击的能力。

2 动态防御策略设计

通过以上分析可以看出,系统达成防御目的需要具备两个因素:一是赶在攻击者完成攻击前完成状态迁移,即时限因素;二是增强攻击者对系统环境的不确定性,即系统随机化因素[22]。系统的这两项因素由动态防御策略所决定,在不同动态防御策略下,系统各平台上线时限不同,迁移规则不同,所具备的随机化程度也不同。攻击者在攻击系统时,若平台迁移越快,则留给攻击的窗口时间越短;若系统拥有一定数量规模的候选平台,在这些平台间迁移规则的随机化程度越高,攻击者越摸不清平台间的迁移规律,也就无法针对下一平台提前做好准备展开攻击行动。

基于以上分析,面向隔离区的平台动态防御应通过攻击面暴露时间Λt和平台选择的随机化程度r两个参数的优化调整,提升防御效能。综合考虑具体情况,以下给出了3种动态防御策略。

策略1固定时间间隔-顺序平台选择策略。指为每一类候选平台分配相等的暴露时间,迁移次序固定。

考虑到系统部署的初始阶段,通过降低策略设计的复杂性以实现快速部署。在设置平台暴露时间上,根据前文对攻击者攻击策略的分析,若攻击者将攻击文件/数据库服务器作为目标,在Web服务器和堡垒主机同步变化的条件下,通过Web服务器进行攻击的路径为最短路径,攻击者会倾向于选择此策略。并且因为Web服务器为服务资源而堡垒主机为防御资源,在通常情况下堡垒主机的安全性能会高于Web服务器,也使得攻击者有较大的可能性攻击Web服务器。因此,在参数设置时,应设置Web服务器平台暴露时间小于堡垒主机平台暴露时间,增加攻击Web服务器的难度。在平台迁移次序上,按照固定周期循环进行。

策略2固定时间间隔-随机平台选择策略。指在策略1基础上,将迁移次序改为随机序列。

考虑到若持续采取策略1,攻击者通过长时间侦察,较为容易找到平台的固定迁移次序周期,而后可以通过预先准备,在轮转到目标平台时可以直接进入到加载攻击代码阶段,在极短时间内完成攻击行动,使平台动态防御失效。若使平台迁移次序,遵循事先设计的随机规律,攻击者将很难预料到下一时刻的平台对象,就无法做到预先准备,从而减少被攻击成功概率,提升防御效果。

策略3基于平台安全等级的可调时间间隔-随机平台选择策略。在策略2基础上,根据每一平台的攻击面大小来分配暴露时间,攻击面小的平台相对攻击面大的平台分配的暴露时间按一定规则延长。

从安全性角度考虑,攻击面小的平台具备较高的安全等级,攻击者能够攻破的概率较低,攻击时间会相应延长,高安全等级平台在线时容易收获较高的安全收益。从成本角度思考,将高安全等级平台的在线时间延长,可以减少单位时间内平台迁移的频率,由此降低成本。

3 安全评估指标及效能计算

为有效度量系统的防御效能,建立相应的安全评估模型和配套指标,给出了基于各项指标的效能计算方法。

3.1 平台动态防御安全评估模型

参照动态目标防御单阶段博弈模型[20],提出平台动态防御安全评估模型(PDDSEM,platform dynamic defense security evaluation model)。

定义 1 PDDSEM用四元组(P,S,D,U)描述,其中:

3.2 防御指标

结合前文分析,根据安全评估模型所包含要素,考虑平台动态防御时限要素和随机化要素,以防御收益与成本比值作为衡量防御效能的目标。选取攻击面暴露时间Δt、候选平台数量ca和随机化程度r作为策略量化指标,防御收益DE(Defense Earning)、攻击面转移成本ASSC(Attack Surface Shifting Cost)和负面影响NC(Negative Cost)成本作为系统效能计算指标。

定义2攻击面暴露时间Δt。指单一平台在线提供服务的时间。平台在线状态下会被攻击者侦察和攻击,一旦攻击者在Δt时间内完成攻击行动,则防御失效。在攻击面暴露时间的选取上,可采取固定时间间隔,也可使用可调时间间隔。

定义3候选平台数量ca。指某类平台可选择迁移的平台空间,异构平台越多,可变策略就越多,攻击者就越难以对系统进行侦察和攻击。为保证动态防御有效,规定 2≤ca≤n,ca∈N+,否则该类平台只能进行静态防御。

定义4随机化程度r。是对动态防御策略平台迁移规则的不可预测性进行衡量。平台迁移方式的随机化程度越高,攻击者就越难以掌握迁移规律。r的大小与平台被选择的概率有关,即与ca和迁移规则有关。目前有顺序选择、根据函数计算选择(伪随机)、根据安全等级选择等迁移方式可供参考[23]。

定义5防御收益DE。指防御方阻止攻击行为收获的系统安全价值,其与资源的重要程度Cr(Criticality)和防御时间有关,防御方能阻止攻击者入侵资源的时间越长,DE越大。

定义6攻击面转移成本ASSC。指平台迁移时需要付出的系统开销,其大小和平台间的相似度有关,相似度越小,意味着迁移前需要做的准备工作越多,转移成本也就越高。

定义7负面影响成本NC。指平台发生迁移时,带来的工作或服务质量下降,变换频率越快,质量下滑越明显,负面影响也就越大。根据频率与时间呈反比关系,可得负面影响成本与攻击面暴露时间呈反比关系。

3.3 防御效能计算

根据各项指标,给出系统防御效能计算方法。

1)根据每一平台的所有漏洞基本度量值评估每一平台攻击面大小sij,并赋值。

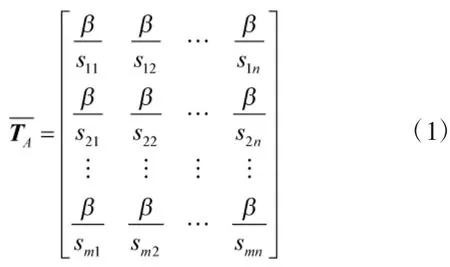

2)根据sij计算攻击者的攻击平均周期与呈反比关系,即,其中,β为攻击周期系数。也可用矩阵表示为

3)根据采取的动态防御策略设定ca和t,并计算r。其中Δt取可调时间间隔时,应用Δtij分别表示每一平台的暴露时间。若,意味着在此时状态下系统能被成功突破,则防御效能为0。若则进入步骤4)计算。随机化程度r参照信息熵定义计算,若策略设定在同类中选择下一平台的概率用马尔科夫转移矩阵表示为,其中,,则计算某类平台在该策略下的随机化程度ri为

4)文献[3]中关于攻击探测概率的定义,在不考虑报文拦截率的情况下,计算其中一类平台攻击探测概率为

5)计算在[0,T]时间内的防御收益DE为

6)计算在[0,T]时间内该动态防御策略下系统的NC和ASSC,其中,若,,分别表示在[0,T]时间内各平台上线次数,则根据定义8,,其中,α为负面成本系数。ASSC需要根据策略规定的迁移序列计算,例如定义堡垒主机平台间转移成本矩阵为,其中,矩阵元素,表示由i号平台迁移到j号平台时消耗资源的成本,aii=0表示平台没有发生迁移;同理,可定义Web服务器平台间转移成本矩阵为。若给定堡垒主机和Web服务器迁移序列分别为和,则。

从式(5)可以看出,防御效能并不仅仅随着防御收益的增加而增加,还需考虑成本因素,若只注重安全,一味缩短平台暴露时间,会导致成本的加速上升而使效能减少。简言之,若防御收益的增速不及成本增速,就会导致效能下降。

4 仿真分析

4.1 仿真实验环境

按照第1节中设计的面向DMZ区的平台动态防御系统,在实验环境中采用3种不同操作系统搭建堡垒主机平台,堡垒主机H1装载Windows 7操作系统,堡垒主机H2装载Linux操作系统,堡垒主机H3装载Windows 10操作系统;在部署Web动态服务器方面,搭建3种不同的Web服务器平台,具体内容如表1所示。

表1 采用的Web平台具体架构

应用Nessus工具扫描给定实验网络环境,挖掘系统各平台漏洞,根据国家信息安全漏洞库[24]和美国国家漏洞库[25]有关数据,获得平台漏洞信息如下页表2所示。

根据定义1模型中对平台攻击面的分析,对堡垒主机类平台的攻击面分别赋值:s11=7.2,s12=7.2,s13=6.1。考虑到Web服务器类平台具有4层架构,处于底层的技术漏洞产生的影响和后果可能波及上层软件[6],因此,对Web服务器类平台采取分层加权的方式为攻击面进行赋值,从最底层到最高层按照“虚拟化平台-操作系统-Web服务器软件-Web应用程序”分别取 0.4、0.3、0.2、0.1 的权重,则计算 Web 服务器类平台攻击面得:s21=7.47,s22=6.91,s23=5.34。

4.2 关键参数取值

为对不同动态防御策略下系统的防御效能进行比较,对部分参数统一如下:

1)根据攻击者获取root权限后对内网的危害程度,设堡垒主机的重要程度Cr1=1 000,Web服务器的重要程度Cr2=800;2)根据实验环境中同类平台间的相似度,设迁移成本为:堡垒主机;Web动态服务器;3)负面成本系数 α=10;4)观测时间 T=80。

3种策略仿真参数取值为:

策略1中根据Web服务器的变换频率应大于堡垒主机的变换频率原则,在取值时考虑,其中,取 Δtij均为整数,且,以 Δt2j为参考横坐标,在 Δtij∈(0,13]内进行仿真分析。在随机化程度的设定上,因为固定顺序下一平台出现的概率为1,因此,由式(2)得。

表2 各平台漏洞信息

策略2中Δtij设置与策略1相同。在随机化程度的设定上,采取完全随机方式,所有平台被选择概率相等,即,由式(2)得。

策略3中Δtij取值上,按照的原则,取Δtij均为整数,则以最小的Δt21为参考横坐标,其他数值取值为,在 Δt21∈[1,9]内进行仿真分析。随机化程度r取值与策略2相同。

4.3 仿真结果分析

图2~图5分别给出了3种策略攻击探测概率、防御收益、攻击面转移成本、负面影响成本和防御效能的仿真结果。

图2 3种策略攻击探测概率比较

从图2可以看出,随着平台暴露时间逐步增长,3种策略的2类平台攻击探测概率都呈增长趋势,符合单一平台暴露时间越长,越有可能被攻陷的结论。相应在图3中,平台暴露时间越长,攻击探测概率越高,防御收益也减少,验证了对式(4)的分析。策略2、策略3相对策略1增加了随机化影响,攻击探测概率降低,防御收益较高。

图3 3种策略防御收益比较

图4 3种策略ASSC与NC比较

分析图4可知,攻击面转移成本随平台暴露时间的增长而减少,单一平台暴露时间越长,平台迁移次数下降,则所需的转移成本也越少。同理,平台迁移次数越小,则越能使业务承载不间断,从而降低了负面影响成本。策略1与策略2的Δt取值相同,观测时间内迁移次数也就相同,因此ASSC与DC相等。策略3的Δt取值以Δt21为基准,根据攻击面大小进行排序后分别赋值,平台迁移次数下降多,成本由此降低。

图5 3种策略防御效能比较

从图5可以看出,防御效能随着平台暴露时间的增长总体呈现逐步增长的趋势。策略1在Δt1j=9时出现极值点,表明若将平台暴露时间控制在攻击者完成对平台的攻击周期内,则随着平台暴露时间的增长,防御收益呈一次方下降趋势,而转移成本和负面影响呈反比例下降趋势,相对防御收益随时间增长下降较慢,防御效能会在某一时刻出现极值点,与式(5)的分析结果一致。对比不同策略下的防御效能,分析可得策略2相对策略1受随机化程度影响,防御效能较高。策略3与策略2相比,由于根据攻击面大小设置可调暴露时间,受随机选择平台影响,迁移序列不固定,防御效能呈现不稳定增长趋势,但总体效能仍高于策略2。

仿真结果表明,针对平台安全等级设置攻击面暴露时间相比,采取固定暴露时间能够获得更好的防御效能,采取随机化的迁移序列比采取固定迁移序列的防御效能更高,也就是说基于平台安全等级的可调时间间隔-随机平台选择策略在3种策略中最优。

5 结论

本文针对隔离区安全资源静态被动防御问题,引入动态目标防御理念与技术,设计了3种面向隔离区平台动态防御的主动迁移策略。针对不同策略条件下系统的效能评估问题,提供了安全评估指标和效能计算方法。下一步需要结合系统在实际网络环境中的运行情况,进行数据采集,验证并改进评价指标,丰富可选策略。