社交物联网(SIoT)及其安全综述

文/王颖 倪有鹏

随着互联网的不断发展,越来越多的设备和日常用品可以实现联网,并能够与它们的所有者进行实时联网通信,为社交物联网的诞生提供了基础。社交物联网(Social Internet of Things, SIoT),是将社交网络的特性和原则赋予到物联网中,使物体之间产生社交性,然后运用社交网络的一些属性去解决物联网中的实际问题。社交物联网是社交网络与物联网的结合。它使用了物联网技术,包括感知层的RFID 和传感器等,在上层应用社交网络的拓扑结构,形成物与物相连的网络,同时,伴随着物联网与社交网络的结合,一批新的技术也可实现感知层的物品数据整合,并可以以社交网络的形式将物品和数据联网。

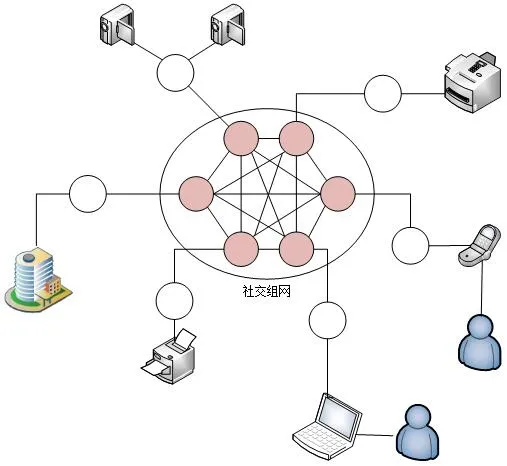

当物品变得智能时,它们变得像人类一样成为一个终端,进行信息的接收、处理、转发等功能,社交物联网的初级架构形成(如图1所示)。从图 1 可以看出,它已经不是单纯地物与物相连,其拓扑已经发生了比较大的变化,它们的关系已经变得社交化,它们也是通过物品之间关系作为纽带。因此,社交物联网的结构设计和安全性变得尤为重要。

1 基础技术

1.1 社交网络

对于社交网络,Rheingold, H(1993)认为虚拟社区是在网络中产生的社会群体,在这个群体中有很多人参加公共讨论,并且持续足够长时间,能够形成人气,最终形成虚拟空间内的个人的交互关系。1967年,哈佛大学心理学教授Stanley Milgram 创立的六度分割理论则指出一个人的社交可以最终通过社交网络形成一个非常庞大的关系网。

1.2 物联网

图1:社交物联网示意图

物联网(Internet of Things, IoT)是以互联网、射频技术(RFID)和传感器网络为基础的,能够让所有可以被独立寻址的物体相互联接的网络,它通常为无线网,而与某个人有联系的设备可达到上千个,所以物联网是一个非常庞大的网络,在物联网中,可以应用电子标签将物体上网连接,相当于每个物体都有其自己的地址,在物联网上也能查找到每个人的位置。通过物联网可以对物体进行管理与控制。

伴随着物联网概念的发展和逐步实现,众多技术也在其中应用。RFID、传感网、M2M、两化融合是物联网四大支柱技术。RFID(Radio Frequency IDentification),即射频识别,是电子标签中属于智能卡的一类,它可以通过无线电讯号来识别出特定的目标,并可以进行数据的读写操作而不需要识别系统与目标间建立机械或者光学接触。传感网:借助于各种传感器,探测和集成温度、压强、湿度、光强、速度等物质现象的网络。M2M(Machine to machine):是能够通过无线网或者有线系统将相同类型的设备连接起来的系统。两化融合:是指信息化和工业化高层次的深度结合。

2 社交物联网

来自IEEE 通讯快报的一篇关于为物联网赋予社交性的文章,阐述了社交物联网的结构,与这篇文章中相似的图2中,左图显示了人类关系的结构模型,这一模型与社交物联网模型相比,有很多相似之处,但是仅仅从这个模型并不能描述社交物联网的拓扑结构。因此,我们画出更能准确描述社交物联网的拓扑图,如图2右所示。

可以看到,它由分工各不相同的物品属性组成。在[2]中社交物联网中各组成如下:

ID管理:用来分配ID,是一个识别与标识系统。它包含一个IP 地址(由于物联网庞大的群体,通常分配的是IPv6 地址),一个统一商品代码(Universal Product Code, UPC),电子产品代码(Electronic Product Code, EPC),普适代码(Ubiquitous code, Ucode),开放ID 和URI。

物体归纳(Object profiling, OP):它包含物体静态和动态的信息,将根据物体的特点进行组织,归纳分成不同的类别。

所有者控制(Owner control , OC):物品拥有者可以规定特定的规则来操作物品的行为表现。

关系管理(Relationship management , RM):负责物品关系的开始,更新及终止。

服务探索(Service discovery, SD):寻找可以提供服务的对象并最终完成服务

服务结构(Service composition, SC):它能够使物品间相互传递信息。

信任管理(Trustworthiness management, TM):它是负责控制服务提供者是否受到信任。

一个物品连入物联网的完整系统,如图3所示。它被分为感知层,网络层和应用层。而应用层又被分为3 层。最下层是基层,它的组成是:实体数据库,语音引擎等。中间层是元件层,其中包括基础原件和卫星原件等,第三层是接口层,是物品与人以及第三方服务的接口。

在对象方面,第一层为实物层,存放着物理原件,并且有它们交互信息的接口。它将不同的物体用同一语言包含起来。而在电子原件中,网关便起到这一作用。在更复杂的系统中,有些物品本身就含有这样的功能。

第三层中,社会代理将对物品发起询问,通过社交网络进行社交物联网服务的升级与寻求。最后,人与社交物联网的物品行为的接口是服务管理(SM)。

3 社交物联网的安全问题

3.1 物联网安全问题

物联网与传统网络相比,感知点多而且分布广泛,因此通信效果和安全是必须注意的一点。物联网主要由感知层,网络层和应用层3 个层面构成。在传感器层面上的安全问题,有对传感器获取信息的干扰甚至屏蔽,有在信道中截获信息。第二,是存在各个层面中,有对整个系统运行完整性的破坏。第三,是对整个系统数据安全性的破坏,包括对数据的获取、篡改、伪造等。对于物联网特有的感知层,可以设置一个感知层鉴别机制,其用于保证交换过程的安全,这一机制包括节点内部的寻找、识别、对节点提供服务的安全性鉴别等。

3.2 社交网络安全问题

社交网络涉及与人交互,安全问题变得复杂而社会化,这不仅需要技术上解决,也需要人本身的行为约束。总结来看,社交网络的威胁包括身份冒充或者身份盗用、隐私泄露,病毒通过社交网络传播等。具体来说:

(1)服务供应商带来的威胁,因为服务是提供商提供的,他们具有使用个人资料的权限,这种权限失衡可能带来社交网络的安全隐患;

(2)恶意用户带来的威胁,社交网络为用户“交朋友”的过程中提供了潜在的渠道,窃取个人信息。在同站点身份盗用时,攻击者在同一个OSN 中复制用户的注册信息并重复发出好友请求到用户的朋友;跨站点身份调用时,攻击者识别OSN A 中的使用者,以及该用户的好友列表,复制该注册信息到OSN B,若用户尚未注册,发送好友请求到同样登记在OSN B 的用户。跨站点身份盗用就可能比同一站点更危险,因为它不易引起怀疑;

(3)第三方应用带来的威胁,用户必须信任该应用程序并提供他们所需要的信息才能够使用该第三方应用,这也给信息泄露带来了很大隐患。

图2:人类社会关系与社交物联网比较图

图3:结构图

此外,Sybil 攻击、Wormhole 攻击都是社交网络的安全问题。解决这些问题,技术上来讲,可以用传统保护互联网和物联网的方法,并且更要注意病毒或者非法信息沿着社交网络结构的传播。从管理上说,在社交网络中的人也要有信息安全意识,保护自己的个人信息。

3.3 信任管理概述

目前信任管理有众多方式,一种基于通过模糊的声望来进行信任评估的模型,用来加强社交物联网中物体之间的联系。作者用服务类别进行用户信任评估。在未知点和孤立的有害点之间的信任评估意见在P2P 网络中被深入研究。为了计算一个点的可信任程度,需要将每个点获得的信息进行共享,并且制定一定的规则将这些点赋予一定的安全等级。一个层次化的模型,分离了异构环境中主体的不同信任需求。信任架构中构建了“现象可信-行为可信-节点可信-机构可信-授权可信”的环流,将阅读器信任和机构信誉很好地整合。

总体来说,社交物联网的研究还有无线数据通信、智能监控、信息处理、体系结构、社交物联网网络融合、社交物联网信息整合与交互、社交物联网服务提供、社交物联网信息安全。这些都是社交物联网能够不断发展的技术分支。