城域网勒索病毒防范措施

■山东广电网络有限公司济宁分公司 崔冬梅 李瑞祥

2017 年5 月12 日开始在全球范围内爆发“永恒之蓝”蠕虫攻击,恶意代码通过扫描开放445 文件共享端口的Windows机器,在用户电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序,给用户带来极大危害。

虽然时隔两年,但勒索病毒的威胁至今仍然存在。根据上级网安部门的要求,笔者单位对网络设备逐级进行了防护加固,在2017 年主要是对终端的补丁升级,而今年主要增加了网络设备上的445 端口封堵,采取了以下措施进行防范。

外网

公司的互联网(外网)出口有两部分组成,90%的流量来自省公司,通过路由器直接接入,10%流量在本地通过流控设备接入,主要用作出口优化。每个县公司(营业部)各部署一台BRAS 设备,负责宽带用户的认证、计费、授权。接入层是OLT 直连BRAS 的模式,主要承载的业务有互联网、VOD 点播、智慧社区相关业务。

省公司云网出口是直接接入的,据笔者了解,云网公司已经做了防护相应的防护措施,我们主要从本地的流控设备、核心路由器、BRAS、交换机、服务器、PC 上入手对勒索病毒做了相应的防护措施。

1.本地流控设备防护措施

公司在本地部署了一台流控设备,主要是接入少量的第三方出口作为出口资源调度使用,针对本次病毒攻击,我们做的防护措施是封堵445 端口TCP 与UDP 协议,方法是在控制策略下的预置安全策略中设置规则,将所有接口封堵445 端口。

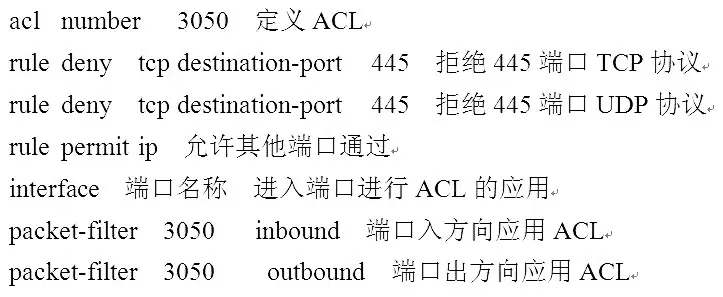

2.核心路由器、BRAS 防护措施

市公司机房共两台中兴T8000 核心路由器,作用是与出口互联、路由调度;11 台中兴BARS,1 台华为BARS,作用是与T8000 互联、用户认证计费、OLT 汇聚。我们所做的操作是在中兴核心路由器及BARS 的上联口写ACL 限制445 端口TCP 与UDP 协议,下面介绍一下具体的操作方法。

(1)中兴T8000

具体步骤如图1 所示。

中兴M6000 的操作与T8000 相同,只需应用在上联口的smartgroup 组上即可。

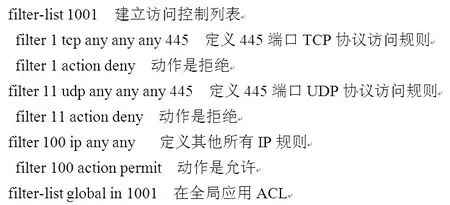

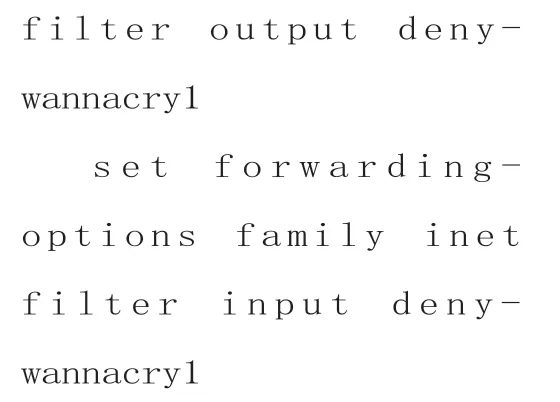

(2)华为BRAS

具体步骤如图2 所示。

3.OLT 上封堵445端口TCP、UDP 协议

市本地使用的80%的OLT 是瑞斯康达的,因设备较多,且OLT 上该功能还不够完善,设置意义不大,本次针对勒索病毒的防范没有进行操作。

4.三层交换机上封堵445 端口TCP、UDP 协议

市分公司专网汇聚使用的是交换机,主要品牌有华为、H3C、烽火。以下介绍在网交换机上如何封堵445 端口。

图3 华为交换机封堵445 端口

图4 H3C 交换机封堵445 端口

图5 烽火交换机封堵445 端口

(1)华为交换机

具体步骤如图3 所示。

(2)H3C 交换机

具体步骤如图4 所示。

(3)烽火交换机

具体步骤如图5 所示。

5.服务器及办公PC防护措施

对于服务器及PC主要采取的是使用NSATOOL 工具进行扫描打补丁及封堵445 端口两种手段,以下是终端禁用445 端口的方法:

首先进入系统的“注册表编辑器”,依次点击注册表选项”HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNetBTParameters“,进 入NetBT 这个服务的相关注册表项。然后,在 Parameters这个子项的右侧,点击鼠标右键,“新建”→“QWORD(64 位)值”,然后重命名为“SMBDeviceEnabled”,再把这个子键的值改为0。Windows XP 系统重新启动就可以关闭系统的445 端口了。Windows 7 系统还需要把操作系统的Server 服务关闭,依次点击“开始”→“运行”,输入“services.msc”,进 入服务管理控制台。然后,找到Server 服务,双击进入管理控制页面。把这个服务的启动类型更改为“禁用”,服务状态更改为“停止”,最后点击“应用”后重启电脑即可。重启电脑后,使用“netstat -an”查看电脑中处于“listen”状态的端口中没有445 即为禁用成功。

内网

内网物理链路较独立,防火墙与省SDH 线路连接,下接内网核心交换机,核心交换机与县公司(营业部)以OSPF 协议互联,内网主要业务有业务支撑系统、设备网管、机房营业厅监控、动环监控。

内网部署了一套卡巴斯基放病毒软件,由于内网与互联网是隔离的,病毒库的更新采取的是定期将病毒库拷贝至内网进行更新。内网网络结构相对简单,但是一些服务器是至关重要的,比如CA、EPG 等服务器是与全市数字电视用户息息相关的,这些服务器不适合做端口封堵的操作(服务器重启有一定风险),我们采取的是在服务器上层的交换机端口做封堵,以下是内网采取的防范措施。

图6 思科交换机封堵445 端口TCP、UDP 协议

1.更新内网病毒库

内网卡巴斯基更新最新病毒库,强制用户更新,并确保防护策略已阻止445 端口通讯。

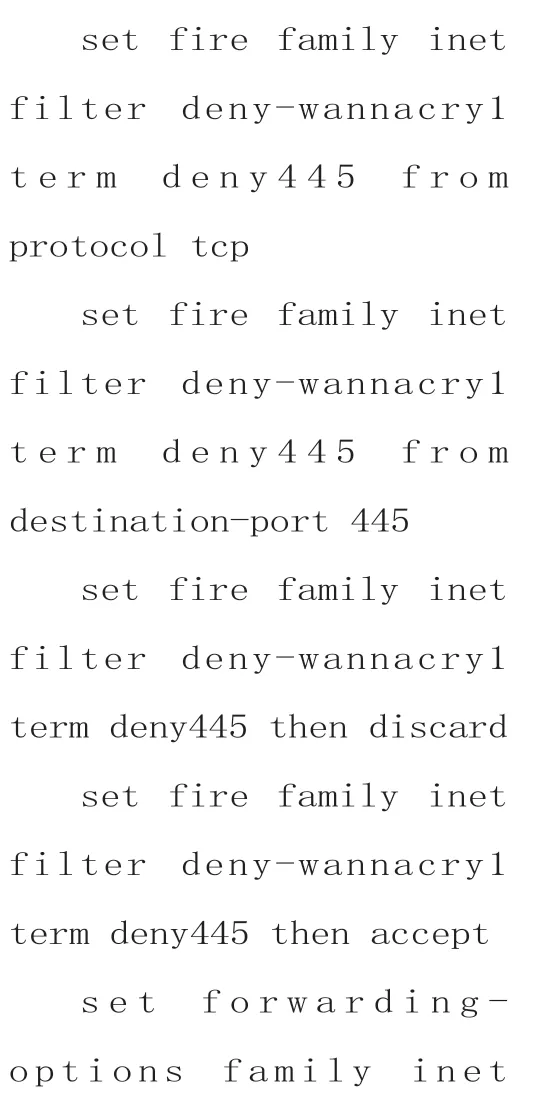

2.Juniper 防火墙封堵445 端口TCP、UDP 协议

3.交换机封堵445 端口TCP、UDP 协议

内网交换机主要使用的是思科与华为,具体的封堵方法如下。

(1)思科

具体步骤如图6 所示。

(2)华为:

操作方法同外网。

4.服务器及PC 的防护措施

对于内网服务器及PC 的防护,方法同外网,但是由于内网无法访问互联网,打补丁是一大问题,我们采取了在内网搭建企业级360 服务器及建立WSUS 服务器的方式进行补丁修复。

(1)建立WSUS 服务器

前期我们在公司内部通过Windows 2008 服务器部署过WSUS 3.0 服务,部署时需要手动安装很多控件和补丁,且这个版本的服务器只能支持Windows 7、Windows 2008 的更新升级。

这次我使用Windows 2016 部署了WSUS 4.0 服务,可以支持Windows 10、Windows 8.1、Windows 8、Windows 7 桌面系统,以及Windows 2016、Windows 2012、Windows 2008 服务器系统。平台部署比以前方便,首先在服务器管理器中,添加角色。勾选Windows Server 更新服务,然后一路点击“下一步”,就可以完成了。而且Windows 2016 试用期为180 天达半年时间,到期后花费半天时间重装系统重新配置就可以,不用花钱购买授权。

客户机用“Windows+R”快捷键,输入“gpedit.msc”,打开组策略,依次选择“计算机配置→管理模板→Windows 组件→Windows更新”,找到“指定Intranet Microsoft 更新服务位置”右键点击“启用”,如图7 所示,然后两个地址按图输入。(IP 用实际的服务器的IP;由于部署WSUS 时用的默认配置,故而端口用默认的8530)。

图7 启用更新服务位置

然后在Windows 更新中启用配置自动更新即可完成部署。电脑重启,就可以用内网服务器更新了。

(2)部署企业级360 安全卫士

360 企业版是永久免费且不限终端数,在内网找一台服务器,使用双网卡分别连接内网、外网,部署企业级360 安全卫士,供内网机器打补丁使用。部署360 企业版安装步骤较简单,安装完成后需在控制中心设置IP 地址(内网IP10.*.*.20)、端口以及登录密码。

客户机首先使用“nsatool.exe”工 具进行检测,如果出现漏洞需要修复,则可登录“http://10.*.*.20/”进行修复。

结论

通过对勒索病毒的全面防范,笔者单位在确保公司内、外网安全的基础上,对网络进行了全面的梳理,从而进一步提高了网络信息安全的保障能力和应急事件的处理能力。

——美创科技“诺亚”防勒索系统向勒索病毒“宣战”