无对运算的无证书签名方案的攻击与改进

◆李祖猛 王 菁

无对运算的无证书签名方案的攻击与改进

◆李祖猛1王 菁2

(1.广东科学技术职业学院 广东 519090;2.广州市信息工程职业学校 广东 510000

无证书密码体制解决了基于身份公钥密码体制中的密钥托管问题和基于传统公钥证书密码体制中的证书管理问题,基于此无证书密码体制已成为密码学研究的热点之一。最近,樊爱苑等人提出了一个无双线性对运算的无证书签名方案,通过对其进行安全性分析,发现该方案不能抵抗A-I类伪造攻击,并给出了一种具体的攻击方法。针对该方案的安全缺陷,提出了改进方案,并对改进方案进行了正确性、安全性以及效率分析,分析结论表明改进方案在保持原方案高效性的同时,能抵抗A-I类和A-II类伪造攻击,提高了安全性。

无证书签名;双线性对;椭圆曲线;离散对数;计算Diffie-Hellman问题

基于证书的公钥密码系统中,用户的公钥采用证书中心CA颁发的证书进行认证,但因此导致CA维护证书的产生、更新、撤销等过程复杂且代价很高。为了简化证书的管理,1984年Shamir[1]首次提出了基于身份的密码系统,该系统中不再使用证书认证用户的公钥,因为用户的公钥由用户唯一身份的公开信息(如身份证号号码、email地址等)生成,用户的私钥由可信中心PKG(private key generation center)利用系统唯一的主密钥生成,但是该系统中此种用户私钥的产生方式,引入了新的问题——密钥托管问题,因为PKG可以获取任何用户的私钥,存在一定的安全隐患。为了解决密钥托管问题,2003年Al-Riyami和Paterson[2]于提出了无证书密码系统的概念。在无证书密码系统中,密钥生成中心KGC(key generation center)和用户共同完成用户的私钥生成,即用户私钥的一部分由KGC产生,另一部分由用户自己产生。这种产生私钥的方式使得KGC不能获知用户的完整私钥,因此就解决了基于身份的密码系统中的密钥托管问题。

无证书签名是无证书密码系统中的典型应用之一。现代网络通信中,数字签名为通信提供了不可否认性、数据完整性、发送者的身份认证等非常重要的安全服务。无证书签名方案相较于传统签名方案具有如下两个方面的优势:(1)验证签名过程中无须验证签名者公钥的真实性;(2)不存在密钥托管问题。首个无证书签名方案由Al-Riyami和Paterson在文献[2]中提出,但并未给出无证书签名方案的安全模型,2005年Huang等人[3]指出了其不能抵抗A-I类伪造攻击,提出了改进方案并定义了一个无证书签名的安全模型,但该安全模型并不能完全覆盖A-I类伪造攻击,Yap等人[4]提出的方案就是一个典型例子,文献[4]的方案在Huang等人给出的安全模型中被证明是安全的,而实际上随后的文献[5,6]对其提出了伪造攻击。此后,无证书签名机制受到了广泛的研究,很多无证书签名方案被相继提出[7-10],但上述方案都是基于双线性对运算的,其复杂度较高。2012年,Gong等人[11]基于椭圆曲线提出了不使用双线性对的无证书签名方案,但随后被Yeh等人[12]指出其方案不能抵抗A-I类攻击。同年,王圣宝等人[13]基于离散对数困难问题,提出了一个不使用双线性对的无证书签名方案,签名效率得到了很大提高。但王怡等人[14]指出其不能抵抗积极不诚实的KGC攻击,并提出了改进方案,改进方案保持了原方案的高效性,具有更高的安全性,同时消除了安全通道,降低了通信复杂度。樊爱苑等人[15]对文献[14]进行了安全分析,提出不能抵抗伪造攻击,并给出了具体的攻击方法,提出了改进方案(FSZ方案)并在随机预言模型中给出了安全证明,改进方案未使用逆运算,提升了签名效率。2014年,Kim等[16]基于格困难问题提出了一个对于恶意但被动的KGC可证安全的无证书签名方案。

本文对文献[15]中的方案进行安全分析后,指出其不能抵抗A-I类伪造攻击,并给出了具体的攻击方法。然后,提出了改进方案,并对改进方案的正确性、安全性、效率进行了分析,分析结论表明,本文改进方案在保持原有效率的同时,提高了安全性。

本文的组织结构如下:在第1节中,首先介绍一些预备知识;在第2节中,简要回顾文献[15]中的无证书签名方案;在第3节中,给出一种有效的A-I类伪造攻击方法;第4节中提出一种改进方案;第5节对改进方案的正确性、安全性、效率进行了分析。最后总结全文。

1 预备知识

1.1 困难问题与安全假设

1.2 无证书签名方案形式化定义及安全模型

文献[10,13]详细描述了无证书签名方案的形式化定义和对应的安全模型,在该安全模型中,攻击者被划分为两类:

A-I类:该类攻击者无法获取系统主密钥,但可以任意替换合法用户的公钥。

A-II类:该类攻击者可以获取系统主密钥,但不可以替换合法用户的公钥。

无证书签名方案的不可伪造性的定义详见文献[10-13],本文在此不再赘述。

2 FSZ无证书签名

(1)系统参数建立算法

(2)用户秘密值生成算法

(3)部分密钥生成算法

(4)部分密钥验证算法

(5)用户密钥生成算法:

(6)签名算法

(7)验证算法

3 FSZ无证书签名方案的伪造攻击

文献[15]指出,在随机预言模型下,基于ECDLP和ECCDH安全假设证明了所提方案的安全性,而实际该方案并不能抵抗A-I类攻击者的伪造攻击,下面将给出A-I类攻击者的具体伪造攻击方法。

4 改进方案

本文对FSZ无证书方案[15]进行了改进。改进方案的系统参数建立算法、用户秘密值生成算法、部分密钥生成算法、部分密钥验证算法、用户密钥生成算法与FSZ无证书方案相同。本文方案对其中的签名算法和验证算法进行了改进:

(1)签名算法

(2)验证算法

5 改进方案的分析

5.1 安全性分析

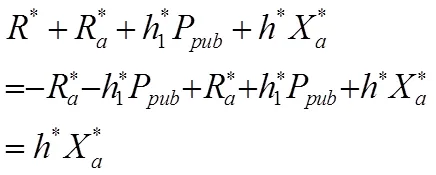

(1)正确性

改进方案签名有效性证明:

(2)不可伪造性

本文改进方案在适应性选择消息攻击下是不可伪造的。下面分别针对A-I类和A-II类伪造攻击给出安全分析。

5.2 效率分析

6 结束语

本文对文献[15]中提出的无对运算的无证书签名方案进行了分析,指出其不能抵抗A-I类攻击者的伪造攻击,并给出了一种具体的攻击方法。随后本文针对原方案的安全缺陷,提出了一个改进的无对运算的无证书签名方案,并对改进方案进行了正确性、安全性、效率方面的分析,分析结论表明改进方案在保持原有效率的同时,提高安全性。

[1]Shamir A. Identity-based cryptosystems and signature schemes[C]. Blakely G R,Chaum D. Cryptology-CRYPTO 1984,LNCS,1984,196:47-53.

[2]Alriyami S S,Paterson K G. Certificateless public key cryptography[J]. Asiacrypt,2003,2894(2):452-473.

[3]Huang X,Susilo W,Mu Y,et al. On the security of certificateless signature schemes from Asiacrypt 2003[C]. International Conference on Cryptology & Network Security. Springer Berlin Heidelberg,2005.

[4]Yap W S,Heng S H,Goi B M. An efficient certificateless signature scheme[C]. International Conference on Embedded and Ubiquitous Computing. Springer,Berlin,Heidelberg,2006.

[5]Je Hong Park. An attack on the certificateless signature scheme from EUC Workshops 2006[EB/OL].http://eprint.iacr.org/2006/442.

[6]Zhang Z. Key replacement attack on a certificateless signature scheme[EB/OL]. http://eprint.iacr.org/2006/453.

[7]Zhang Z,Wong D S,Xu J,et al. Certificateless public-key signature:security model and efficient construction[C].International Conference on Applied Cryptography and Network Security. Springer,Berlin,Heidelberg,2006.

[8]Choi K Y,Park J H,Hwang J Y,et al. Efficient certificateless signature schemes[C].International Conference onApplied Cryptography & Network Security.Springer-Verlag,2007.

[9]Duan S. Certificateless undeniable signature scheme[J].Information Sciences,2008,178(3):742-755.

[10]Yuan Y,Li D,Tian L,et al. Certificateless signature scheme without random oracles[C]. Advances in Information Security & Assurance,Seoul:ISA 2009,2009:31-40.

[11]Gong P ,Li P . Further improvement of a certificateless signature scheme without pairing[J]. International Journal of Communication Systems,2014,27(10):2083-2091.

[12]Yeh K H,Tsai K Y,Kuo R Z,et al. Robust certificateless signature scheme without bilinear pairings[J]. Multimedia Tools & Applications,2013,74(16):1-4.

[13]王圣宝,刘文浩,谢琪.无双线性配对的无证书签名方案[J].通信学报,2012,33(4):93-98.

[14]王怡,杜伟章.无双线性对的无证书签名方案的分析及改进[J].计算机应用,2013,33(8):2250-2252.

[15]樊爱宛,申远,赵伟艇.无证书签名方案的安全性分析与改进[J].计算机应用,2014,34(8):2342-2344,2349.

[16]Kim K S,Jeong I R. A new certificateless signature scheme under enhanced security models[J]. Security and Communication Networks,2015,8(5):801-810.