电厂工业控制安全防护技术和方法

王晓翼

(南方电网调峰调频发电有限公司信息通信分公司,广州510000)

0 引言

电力系统分为发电、输电、变电、配电、用电五个环节,作为电力系统的第一个环节,电厂将热能、风能、水能、核能等不同形式能量转换为电能,是整个电力系统的基础和关键。以水电站为例,其从河流高处或其他水库内引水,利用水的压力或流苏冲动水轮机旋转,将重力势能和动能转变为机械能,然后水轮机带动发电机旋转,从而将机械能转变成电能。电厂在发电输电过程中离不开工业控制系统(简称工控系统),工控系统对能量转换过程中压力、温度、流量、液位、开关、电压、电流等状态和数据的采集,根据电厂设备状态控制现场设备执行动作,从而保证电厂发电和输电的安全稳定。工控系统对电厂发电和输电起着至关重要的作用。

根据发改委14号令,电力监控系统安全防护应坚持“安全分区、网络专用、横向隔离、纵向认证”原则。由于我国电力工控系统具备专网专用和网络隔离的封闭特性,电力工控系统长期依赖“物理隔离”和“边界防护”为主的安全防护体系。

随着智能电网与信息物理技术的深度融合,电力工控系统面临着更复杂的来自电力系统内部和外部的网络安全威胁。伊朗核电站震网病毒[1]、乌克兰电厂BlackEnergy病毒攻击[2]等一系列针对电力工控系统的攻击事件表明,针对电力工控系统的攻击呈现攻击水平高、隐蔽性强、持续时间长、国家力量涉入等特点,传统物理隔离和边界防护已难以有效阻止网络攻击。针对电力工控系统的攻击将直接危害现场发电设备运行,造成巨大的人员和经济威胁。

为解决当前电厂工控系统安全防护能力不足的问题,本文通过分析现有电厂工控系统面临的安全威胁,总结导致安全威胁的主要原因,针对现有电力监控系统边界防护存在的问题,提出面向电厂工控系统的主动安全纵深防护体系,以主动防护体系所需的技术和方法,从而有效应对来自网络外部和内部的已知或未知网络攻击。

1 电厂工控系统架构

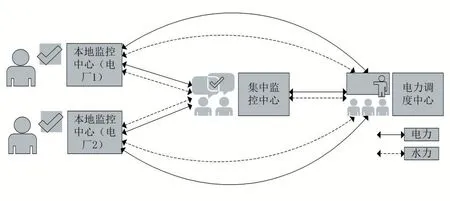

以某水电站为例,电厂整体调度架构由三部分组成(如图1):调度中心(中调/总调),集中控制中心和本地监控中心。调度任务包括电力调度和水力调度两部分,其中,调度中心负责整个区域电力系统的电力和水力调度,可直接对电厂的发电信息、水库信息进行采集和调度控制;集中控制中心下辖多个电厂,可实现对多个电厂的统一监控,实现遥控、遥调、遥测、遥信和遥视等功能,同时也接受调度中心直接监控;本地监控站实现对单一电厂或机组的监视,并接受调度中心控制指令。

图1 电力调度组织架构

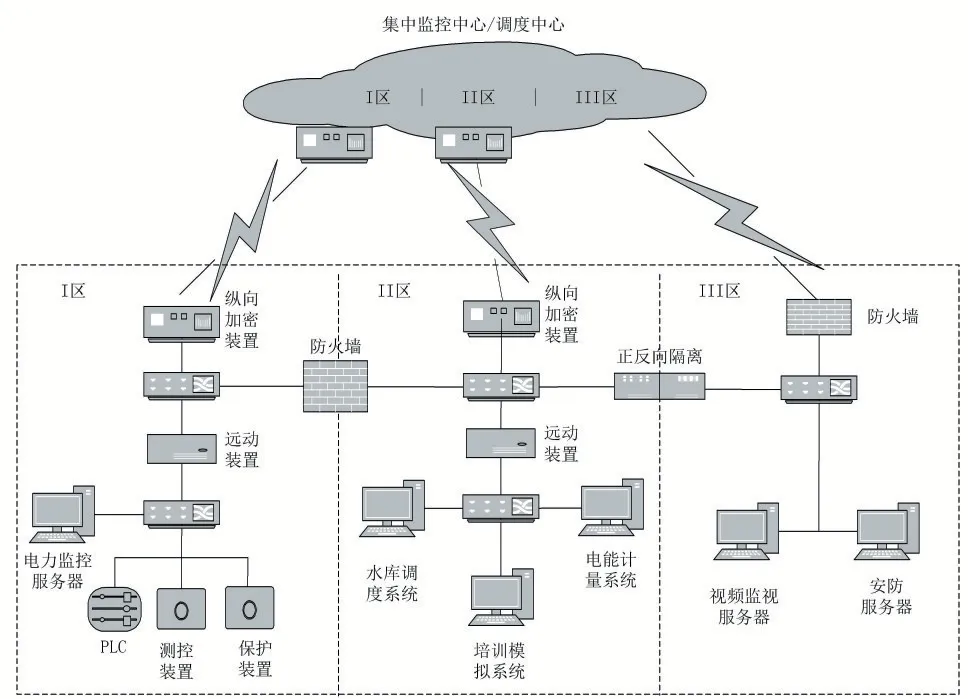

电厂工控系统安全依赖边界防护。如图2所示,电厂、集中控制中心、电力调度中心之间按照“专网专用、纵向加密”原则通过专用网络连接,通信数据通过纵向加密装置加密之后进行交互。对于电厂、集中控制中心、电力调度中心内部,各部分按照“安全分区、横向隔离”原则,将网络划分为两个大区:生产控制大区和管理信息大区。生产控制大区又可根据安全I区(实时控制区)和安全II区(非实时控制区),管理信息大区根据各电厂需求一般可分为安全III区和安全IV区,为便于描述,图2中我们将III区和IV区合并为一个区。I区负责电厂一次设备的实时数据采集和设备控制,直接应用发电能力和生产安全,安全等级最高,II、III、IV区安全等级依次降低。I区和II区之间通过防火墙进行逻辑隔离,II区和III区之间通过正反隔离装置进行物理隔离。通过边界隔离措施保证数据只能从安全等级高的区域发送到安全等级低的区域。

2 电厂工控系统面临的安全威胁及分析

2.1 安全威胁

虽然电厂工控系统采用较为严格的边界防护措施,但其仍然面临来自多方面的安全威胁,主要包括漏洞、APT攻击、供应链风险等。

(1)漏洞

漏洞是发起网络攻击的主要原因之一。电厂工控系统能够被攻击的一个重要原因是其工控网络或工控系统本身存在可被利用的漏洞。

从漏洞生命周期角度分析,电厂工控系统漏洞可分为0-Day漏洞、1-Day漏洞和N-Day漏洞(历史漏洞)。0-Day漏洞可利用程度和危害性最高,剩余两种的漏洞可利用性依次降低。区别于传统网络安全,电厂工控系统由于其封闭性和7×24小时生产需求,系统/设备往往更新迟缓,导致工控系统可能长时间存在可利用的1-Day或N-Day漏洞,存在较大安全隐患。

图2 电厂拓扑分区及边界防护

从工控系统组成角度,工控系统是IT(Information Technology)和OT(Operational Technology)的结合,电厂工控系统既包含传统的网络协议、软件、操作系统,也包含专门的工控协议、设备、SCADA系统等,因此,电厂工控系统漏洞包含了传统漏洞和工控漏洞。传统漏洞包括典型的网络协议漏洞、数据库漏洞、应用软件漏洞、操作系统漏洞等。传统漏洞可能导致拒绝服务、信息泄露、提权等问题,尤其数据库漏洞还可能导致电厂关键生产数据泄露。工控漏洞涉及工控协议、组态软件、设备固件、软件供应链以及配置管理等。工控协议漏洞主要是由于电厂常用的工控协议(如IEC104、IEC103、IEC61850、DNP3等)自身或编码实现过程中存在安全问题导致;组态软件和工控设备固件漏洞产生原因类似,面临更新迟缓难以快速修复的问题;软件供应链主要是由于工控软件、固件设计和实现过程中采用了存在漏洞的第三方库;配置管理漏洞则是由于管理不严或人员技术水平有限导致工控设备及安防设备可能存在配置错误,使得攻击者可以利用配置错误绕过安全防护或验证。

(2)APT攻击

APT攻击是电力系统面临的主要安全威胁之一。电厂工控系统与外界隔离,传统攻击手段难以奏效,而电厂作为工业关键信息基础设施,具有很高价值,往往会成为APT组织攻击的首选对象。APT攻击利用社会工程学首先进入外网,从外网通过U盘摆渡等方式进入电厂内部网络,再通过网络探测、横向移动等方法对具体目标实施攻击。工控设备中的漏洞、预置后门及精心构造的工控病毒往往成为APT组织实施攻击的主要方法。

(3)供应链风险

供应链风险主要源于电厂工控设备缺乏自主可控,如中大型PLC依然被西门子、罗克韦尔、施耐德等国外厂商控制,导致电厂核心工控设备受制于人。美国对华为芯片的限制反映了核心设备和技术上被卡脖子带来的巨大风险。电厂供应链风险主要表现在两方面:一方面,国外设备对电厂为黑盒,电厂无法获取其设计和源码,导致设备可能存在的漏洞、后门难以被发现;另一方面,对国外设备的过度依赖,容易被国外在设备和技术上“卡脖子”,一旦受到限制将造成短时内无设备可用的问题。

2.2 安全威胁分析

加强网络安全技能和管理、推动自主可控设备研发可一定程度解决管理漏洞及供应链安全问题。然而,自主可控并不等于安全,安全防护仍是电厂工控系统的亟待解决的问题。

传统边界防护、被动防护已难以应对当前电厂面临的安全威胁,通过有限漏洞扫描、防火墙、入侵检测等非核心业务的漏洞扫描、白名单过滤和旁路监听等机制仅能一定程度上应对一般网络攻击,对于基于0-Day攻击、APT攻击等仍难以有效应对。同时,针对发现的安全威胁,如系统漏洞,由于补救措施可能对生产业务产生影响,很难快速、有效地部署应对措施。同时,由于电厂工控系统与实际发电业务直接相关,对工控系统的实时性、稳定性提出很高的要求,通信时延过高或者通信数据丢失可能对发电厂造成难以估计的影响。因此,很难在现有的电厂工控系统上部署复杂的安全防护系统。

3 电厂工控系统主动防护技术

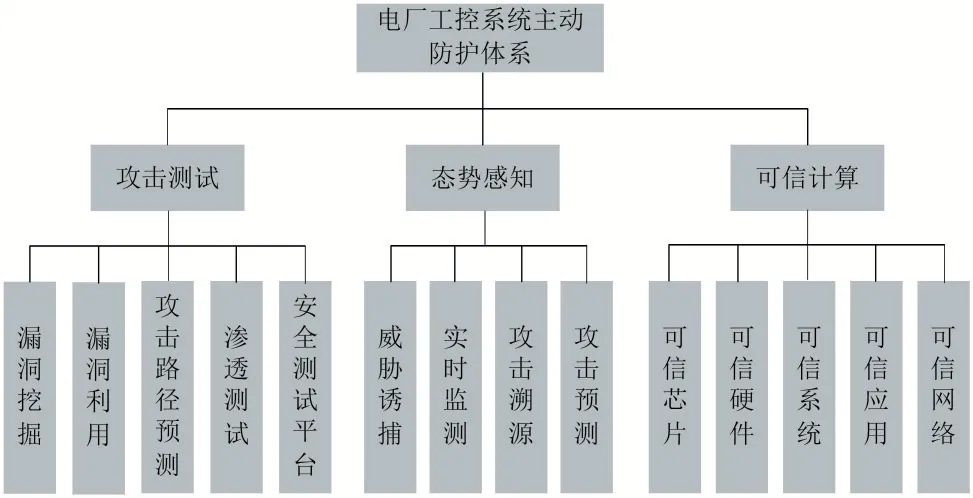

电厂工控系统亟需新的安全防护体系,从被动防御到主动防御是电厂工控系统安全发展趋势。通过主动防护对安全威胁做到“提前发现、实时监测、及时处理、精确溯源、准确预警”,同时为电厂工控系统提供“安全环境”。为达到以上目标,电厂可综合攻击测试技术、态势感知技术和可信计算技术,建立完善的一体化主动防护体系(如图3所示)。

图3 电厂工控系统安全防护技术

攻击测试技术通过模拟攻击者攻击行为测试电厂工控系统中存在的潜在安全问题。由于攻击测试需要对工控系统展开实际攻击操作,无法在真实电厂工控系统上实施,因此,构建灵活、逼真的电厂工控系统安全测试平台成为攻击测试的基础。安全测试平台通过复现电厂工控场景,为攻击测试提供逼真的仿真环境,支撑工控系统的安全威胁发现、安全防护能力评估和验证。基于安全测试平台,可通过漏洞挖掘技术[4-5]发现未知安全漏洞,结合漏洞利用技术[6]探索对基于未知漏洞的攻击,从而有效发现和评估工控系统中协议、应用、设备可能的安全问题。同时,基于电厂工控网络拓扑、未知漏洞、已知漏洞信息,基于漏洞间可利用关系可构建攻击图[7],实现针对某一目标的潜在攻击路径预测,并基于渗透测试技术验证攻击路径的真实性,从而发现工控网络中存在的安全问题。

态势感知[8]对引起网络态势发生变化的安全要素进行捕获、分析,并预测安全发展趋势和应对措施。威胁诱捕技术通过部署电厂工控系统蜜罐(如Conpot[9])伪装真实的电力工控系统吸引攻击者攻击,捕获并分析其攻击行为。通过威胁诱捕可发现针对电厂工控系统的潜在的网络攻击,甚至0-Day漏洞,这些捕获的信息可用于支撑态势感知。态势感知还通过实时监测技术监测电厂工控系统的流量、行为等状态,利用基于机器学习的异常检测方法[10]分析发现可能存在攻击,并对攻击进行追踪溯源和反制。同时,态势感知还可基于历史数据、安全事件等,结合当前工控系统状态预测未来安全趋势,并针对可能安全威胁的做好应对措施。目前,态势感知平台已经在电力行业展开实际部署和应用。

可信计算[11]以国产密码为基础,通过基于可信芯片的可信根构建信任链,从信任根开始,将信任链扩展到硬件平台、操作系统、应用、网络,最终构建形成整个可信的电厂工控系统。可信计算为电厂工控系统构建可信运行环境,只有受信任的对象才可在该环境下运行,从而保证了即使攻击者进入电力工控系统,也无法运行恶意代码、病毒实施攻击。目前,基于可信计算的电力信息安全免疫系统已开展了规模化的应用。

攻击测试和态势感知通过主动方式发现潜在的安全威胁,可信计算则通过主动方式构建安全计算环境,通过三者结合实现对外部安全威胁应对和内生安全能力的提升。

4 结语

本文针对电厂工控系统现有安全防护体系和技术难以有效应对当前多样、复杂的网络安全威胁的问题,通过分析当前主要安全威胁和防护能力不足,提出融合攻击测试、态势感知和可信计算的主动防护技术,建立完善的外部安全防护机制和内生安全防护能力,从而有效应对当前及未来复杂的电厂工控安全威胁。