GRE over IPSec VPN技术实现异地WLAN统一管理

段小焕

(甘肃交通职业技术学院 甘肃省兰州市 730070)

随着移动互联网不断的发展,无线网络在园区网的建设中越来越被重视。伴随着园区规模的不断发展壮大,分公司和分支机构遍布了不同城市和区域。为了实现统一管理,避免重复投资、节约成本、提高安全性,分公司和分支机构的无线网络接入点需要在总部统一规划,统筹实现配置的远程下发和AP 的远程管理。因此在共享的Internet 上的通过VPN 技术实现私有网络数据的传输是一种有效的途径。对于企业内部网络跨区域通信,基于IPSec 构建的VPN 网络,可以保证数据传输的安全性,但不支持组播,无法通过组播方式实现无线网络统一注册和管理。GRE 协议作为一种通用路由封装协议,可以封装任意一种协议,可以很好的支持组播业务。因此需要将IPSec 协议与GRE 协议结合起来,构建基于GRE over IPSec VPN 隧道,实现对任意一种协议封装,提供更好的安全性保障[1],实现了跨区域无线网络的统一注册和管理。但由于GRE over IPSec VPN 对接口发出的IP 报文头进行了封装,当数据报文本身的长度超过接口能够转发的最大传输单元(MTU)后,导致通信异常。 本文重点研究通过GRE over IPsec VPN 技术实现园区无线网络的部署后,总部AC 统一管理和维护分部AP 的过程中存在的问题,通过在ENSP 进行仿真实验,抓包分析产生问题的原因,经过实验验证,提出通过优化接口MTU 值,基于GRE over IPsec VPN 技术实现跨区域无线局域网的统一管理和维护。

1 跨区域无线网络的安全管理的实现

1.1 跨区域无线网络整体设计

随着移动互联网应用的飞速发展,为用户提供高速、可靠、安全的无线网络已经成为公司为用户提供的一项重要的服务。目前,对于大规模的公司,无线网络的部署一般采用集中式网络架构,即通过AC 对无线局域网中的所有AP 进行控制和管理[2-3]。由于总部与分部处于不同城市或地区,需要跨越公共的互联网实现它们之间的通信,而在公共的互联网上传输私网的数据,数据的机密性和完整性无法保证。因此,需要通过VPN 技术来解决。在VPN 技术的选择时,GRE VPN 技术可以封装任意一种协议,但安全性不高。IPsec VPN 技术可以实现对数据的加解密、完整性校验等,但支持的协议只有IP 协议,不支持组播[4]。为了即保证数据传输的机密性、完整性,又能够很好的支持组播报文在VPN 隧道内正常的传输,因此通过GRE OVER IPsec 的VPN 技术既可以实现总部与分部之间无线网络通信,又可以提高数据在公共的Internet 传输的安全性。跨区域无线网络总体架构如图1 所示。

1.2 总部无线网络的规划与实现

图1:跨区域无线网络总体架构

总部无线网络设计采用三层组网的架构,AC 旁挂在核心层,如图1 所示。AC 与AP 之通过CAPWAP(Control And Provisioning of Wirеlеss Accеss Points Protocol Spеcification,无线接入点的控制和规范)进行通信。CAPWAP 协议实现AP 在AC 上的注册,建立控制信道,下发配置和远程管理[5]。为了保证图1 中AP 与AC控制信道的建立,需要为总部和分部AP 统一分配管理地址,本实验中,将设计AC 作为DHCP 服务器为AP 分配管理IP 地址,核心交换机作为DHCP 服务器为AP 下接入用户分配IP 地址。AP管理VLAN 规划为VLAN100、VLAN200,AP 业 务VLAN规 划 为VLAN10~VLAN90,AC源接口用VLAN100,地址为10.23.100.1/24。AC 上创建全局地址池为AP 分发管理地址,根据如图1 的架构,在仿真软件ENSP 下搭建模拟环境,并对AC 做如下配置。

通过如上配置,AP 以广播的方式发送DHCP 协议报文,在获得管理地址的同时,获得了AC 的IP 地址,通过交互CAPWAP 协议,建立控制隧道,实现区域内部AC 对AP 的管理。

1.3 GRE over IPsec VPN的实现区域间安全通信

总部与分部之间的通信,通过GRE over IPsec VPN 实现。需要在总部和分步的路由器上做如下核心配置:

(1)在总部与分部的路由器上配置建立GRE 隧道

(2)配置私网的路由通过GRE 隧道转发

图2:AP 上线状态过程

图3:Wireshark 定位到的错误报文

图4:标准以太网帧格式

图5:GRE over IPSec 封装后的数据包格式

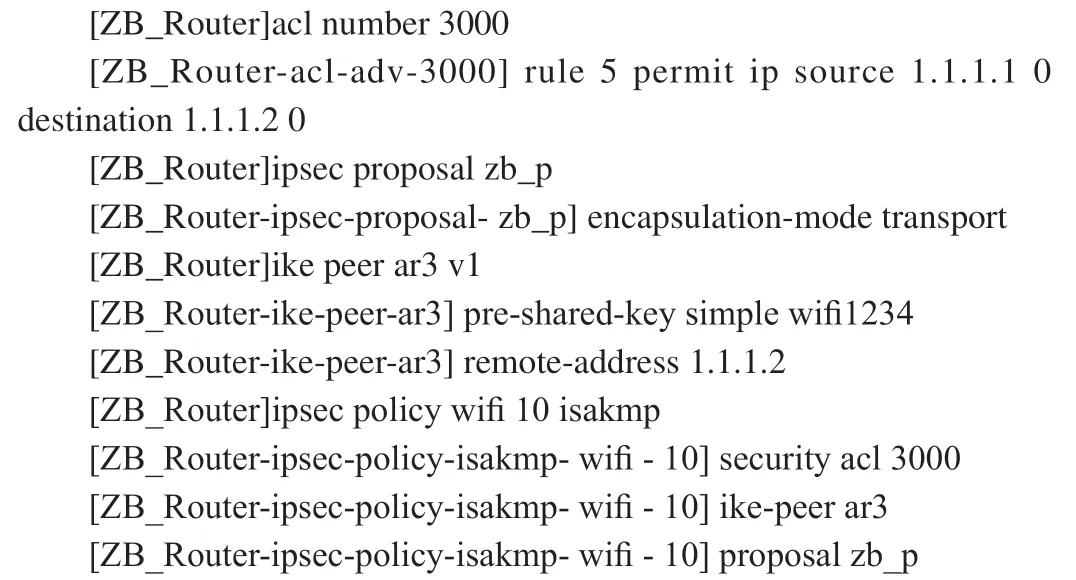

(3)配置IPSec,保护GRE 隧道两端传输的数据

(4)将IPSec 安全策略应用到接口

通过在总部与分部的路由器上配置建立GRE 隧道,指定目标地址和源地址,总部和分部之间通过静态路由,将下一条指向到Tunnel0/0/0 口。IPSec 配置需要保护GRE 隧道,匹配的数据流是公网源和目标两端的地址,配置待加密的数据流和安全提议,最后将策略应用到两端公网的出接口。通过GRE over IPsec VPN 既实现了总部与分部之间的通信,有了IPsec 的保障,对两个节点之间传输的数据进行加密和验证,保证了数据传输的机密性和完整性,为跨区域无线网络的统一管理提供有效的安全保障[7-10]。

2 实验结果分析

2.1 实验结果

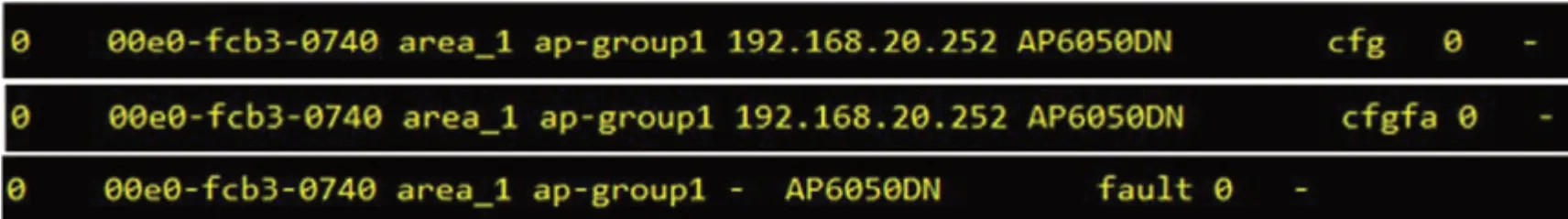

根据参考文献[7-10]完成以上的配置。通过在ENSP 下实验分析验证,当无线控制器AC 控制并管理到无线AP 时,则AP 的状态显示为nomal 状态,AP 正常上线。从实验结果来分析,总部所接入的AP,显示均为nomal 状态,AP 已经正常上线。但分部AP在获取IP 地址之后,长时间停留在cfg 状态,经过一段时间进入cfgca 状态,最后处于fault 状态,实验结果如图2。

当AP 的状态处于cfgca 时,表示AC 正在为AP 下发配置和版本信息,而配置信息相对比较小,大小不到1K,版本信息比较大,一般超过了2M。

2.2 通过Wireshark抓包分析

由于通过ESP 对数据包封装后,数据被加密无法定位出错的原因。因此,在本文中,借助仿真软件ENSP,先不对数据进行加密,获取被GRE 协议封装后的数据报文如图3 所示。

从图中可以看到,总部和分部之间VPN 隧道已经建立起来,但报文中标红的字段存在异常,错误提示为Bad length value 1480 > IP payload length,即通过UDP 协议封装capwap 报文时,数据字段长度大于IP 报文载荷长度。根据Wireshark 获取此段报文分析,从AC 发出的数据帧,经过AC 源接口封装后,到达到出口路由器,出口路由器再进行GRE 封装,封装后的报文长度超出了接口能够转发的最大传输单元MTU[11]。

2.3 最大传输单元(MTU)

MTU 为最大传输单元(Maxitum Transmission Unit)的简称,一般是指以太网帧结构中数据字段最大的长度(单位为byte)。标准以太网数据帧由帧头、数据部分及校验位构成,大小占1518 字节,如图4 所示,其中数据链路层数据帧头占14 个字节(DMAC目的MAC 地址6bytes,SMAC 源MAC 地址6bytes,Type 字段占2bytes),尾部校验和FCS 占4 个字节,中间部分为承载上层协议(IP数据包)字段,即图中的Data 字段,大小为46-1500bytes,Data字段的最大长度称之为MTU,即MTU 值最大为1500bytes[12]。当接口承载的数据报文大小超过了MTU 的最大值后,数据帧会被直接丢弃,导致通信异常。

本文中AC 为AP 下发版本信息时,数据报文比较大,超过了2M,需要进行分片,默认分片的大小为1480bytes,这就导致通过GRE 协议封装包含CAPWAP 报文的UDP 数据包后,报文总体长度超出了接口能够转发的MTU,从而报告Bad length value 的提示。

图6:AP 正常上线状态

2.4 计算分析,优化MTU值

通过GRE over IPSec VPN 技术实现总部与分部之间无线网络的统一管理,从GRE over IPSec 数据报格式来分析,数据字段首先经过原始IP 头进行封装,从AC 的源接口转发到总部路由器,总部路由器通过查找路由,发现匹配了192.168.20.0 255.255.255.0 Tunnel0/0/0 这条路由,路由的下一条交给了Tunnel0/0/0。因此数据报文要经过GRE 报文进行封装,添加了4 个字节的GRE 报文头,同时添加20 个字节的IP 报文头[13]。经过GRE 封装的IP 报文目标地址是GRE 隧道制定的目标地址,该目标地址与IPSec 中应用的ACL 匹配,ESP 要对其进行封装,添加上了10 个字节的ESP 报文头,再一次被路由器的出接口封装,添加上了20个字节的IP报文头,在公共的Internet 上传输,到达分布,进行解封装[14]。具体封装的格式及每个字段大小如图5 所示。

从图5 中可以计算出,从AC 源接口发出的数据包,接口能够承载的最大MTU 值计算公式方法为:MTU=1500-(3×IP 头+ESP头+GRE 头),即经过GRE 和ESP 封装,接口承载的最大MTU值为1426。

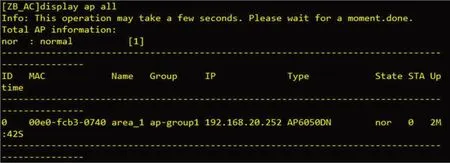

2.5 调整MTU值,验证AP的上线情况

通过上文的分析,以太网接口的MTU 值必须小于等于1426bytes,GRE over IPSec VPN 技术才能有效保障跨区域无线网络的AC 对AP 的统一管理。通过实验再次验证,设置接口的MTU 值,由于从AC 源接口发出的IP 报文到达出口路由器后,还要进行两次封装,根据计算的结果,将AC 源接口MTU 值设置为1426bytes。具体配置如下:

通过如上配置,在通过命令行查看AP 的运行状态。显示如图6,分部AP 状态显示为nor,表示AP 正常上线,统一通信和管理得以实现。

3 结语

随着园区规模的不断扩大,分布在不同区域园区用户之间的互联互通需求不断增多,通过GRE over IPSec VPN 技术可以很好的解决用户的需求。在园区之间通过公共的Internet 传输私网数据时,如果数据报文比较大,接口发出的数据报文超过了规定的值,将导致通信异常。本文根据无线网络在跨区域环境中的应用情况,通过仿真实验,对基于GRE over IPSEC VPN 技术实现跨区域无线网络通信中遇到的问题进行了分析,通过抓取数据报文,定位产生问题的原因。通过对标准以太网报文和经过GRE over IPSec 封装后的IP 报文进行分析,计算得出GRE over IPsec VPN 对报文封装后接口MTU 的取值范围,最后在仿真软件中,优化MTU 值实现了跨区域无线网络的统一管理与维护。

本文通过分析MTU 值对GRE over IPsec VPN 数据传输的影响,探索研究了MTU 值在GRE over IPSec VPN 中的计算过程,提出的MTU 值设置大小,即可以适用跨区域无线网络的环境,也适用于跨区域的视频会议、视频监控领域,具有实际的应用价值。