网络安全监测设备告警日志分析系统设计和实现

(核工业计算机应用研究所 北京 100048)

日志分析不仅是网络安全事件事后追踪溯源的重要手段,也是网络安全监测的重要环节。分析结果为网络管理人员掌握网络运行状态、采取应急响应措施提供重要依据[1]。而安全设备日志是大量安全事件不同安全级别的告警记录,分析网络安全设备日志,能够进一步确定威胁源,威胁手段和攻击目标等。

目前,在企业网络安全监测和网络安全事件应急响应过程中,网络安全管理人员和运维人员每天都要查看大量日志,从日志中筛选出告警级别较高的记录进行分析,分析的方法主要有关联分析和数据可视化[2]。现在有条件的企业已经部署安全管理平台。目前这一工作主要是靠安全工程师逐个对每台安全设备告警日志分析,有条件的企业也可以依据安全管理平台实时的告警记录进行安全监测工作。可是,一旦安全设备更新或者部署位置发生变化,安全管理平台过滤条件需要重新配置,周期较长。

本文首先介绍常用的网络安全监测设备,分析网络安全监测设备日志,再介绍一种从多个安全监测设备告警日志中找出威胁IP地址软件实现方式,较部署大型安全平台来说,更经济,更灵活,能满足大多数企事业单位网络安全监测需求。

1 常用网络安全监测设备

网络安全监测设备指具有一定监测分析能力的网络安全设备。具有监测网络安全监测能力的硬件设备有很多,比如:入侵检测系统、入侵防御系统、网络安全审计系统、Web应用防火墙和威胁情报系统等。不同企业的网络架构也不同,使用的网络安全监测产品品牌和部署位置也不尽相同。这里作者根据自身企业网络情况和网络安全设备部署情况,选择入侵防御系统、Web应用防火墙和威胁情报系统三个网络安全监测设备日志作为研究对象。

1.1 入侵防御系统

入侵防御系统(IPS:Intrusion Prevention System)是计算机网络中的一种安全设施系统,它主要通过监控网络设备以及监控网络设备对信息的传输,从而实时地中断、调整或隔离一些具有风险性、危害性的网络信息传输行为[3]。

1.2 Web应用防火墙

Web应用防火墙(WAF)需理解HTTP协议、分析用户请求数据,实现往返流量的监测和控制。对于目前常见的跨站脚本攻击、SQL注入攻击、命令注入攻击、参数篡改、缓冲溢出攻击、日志篡改、应用平台漏洞攻击、DoS攻击等攻击行为都应有良好的防护效果[4]。

1.3 威胁情报监测系统

威胁情报是关于IT 或信息资产所面临的已经存在或正在暴露的威胁的循证知识[5]。威胁情报监测系统是根据外部威胁情报对互联网出口流量进行监测的安全防护设备,能够发现针对互联网资产的攻击行为。

威胁情报系统功能模块很多,包括恶意行为、协议还原、会话还原等。恶意行为模块又包括恶意程序、恶意域名、黑IP、Webshell上传等子模块,可以根据业务情况和企业面临的主要网络安全威胁进行模块告警日志选择。

2 网络安全监测设备日志分析

这部分主要对入侵防御系统、Web应用防火墙和威胁情报系统中的告警日志进行分析研究。以每条记录样本为研究对象,解析出每个字段的含义,重点关注源IP地址、目的IP地址,动作等字段,分析清楚每个字段的含义,之后就可以根据提取规则提取威胁IP地址。

2.1 入侵防御系统日志分析(IPS)

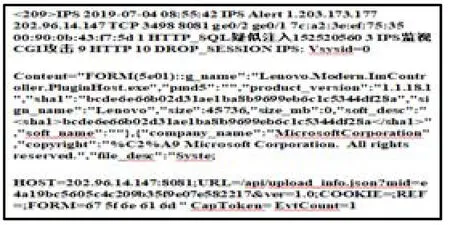

(1)单条记录(图1)

图1 单条记录1

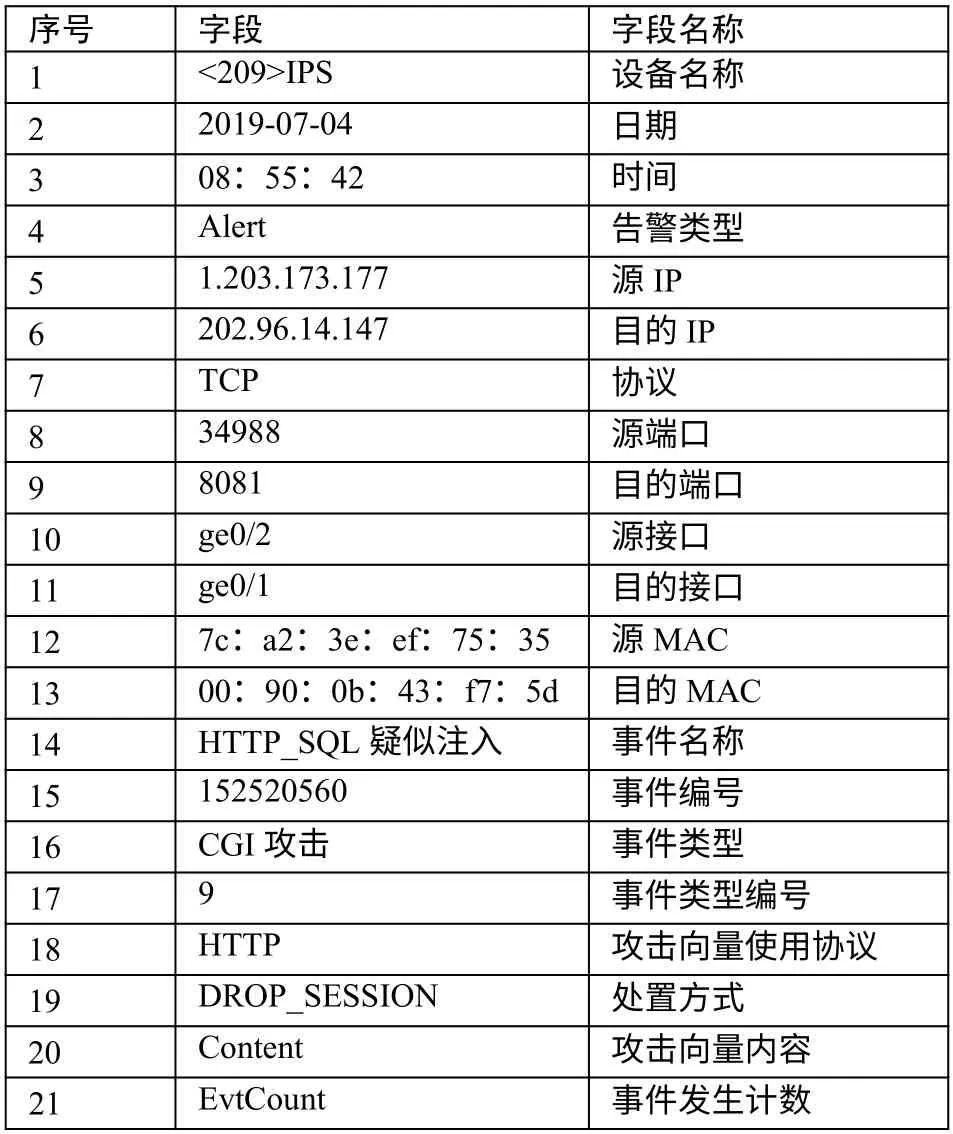

(2)重要字段说明(表1)

表1 重要字段说明1

2.2 Web应用防护系统日志分析

(1)单条记录(图2)

图2 单条记录2

(2)重要字段说明(表2)

表2 重要字段说明2

2.3 威胁情报监测系统日志分析

这里使用威胁情报监测系统恶意行为模块恶意程序子模块的告警日志。这是因为作者所在企业比较关注Web应用安全状况。也可以将黑IP子模块告警日志同入侵防御系统告警日志、Web应用防火墙告警日志一起统计分析,进而可以得到公开情报黑IP对企业信息系统攻击情况。

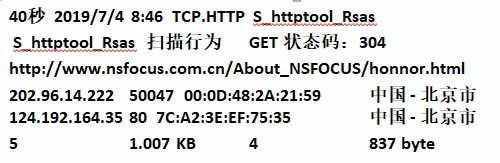

(1)单条记录(图3)

图3 单条记录3

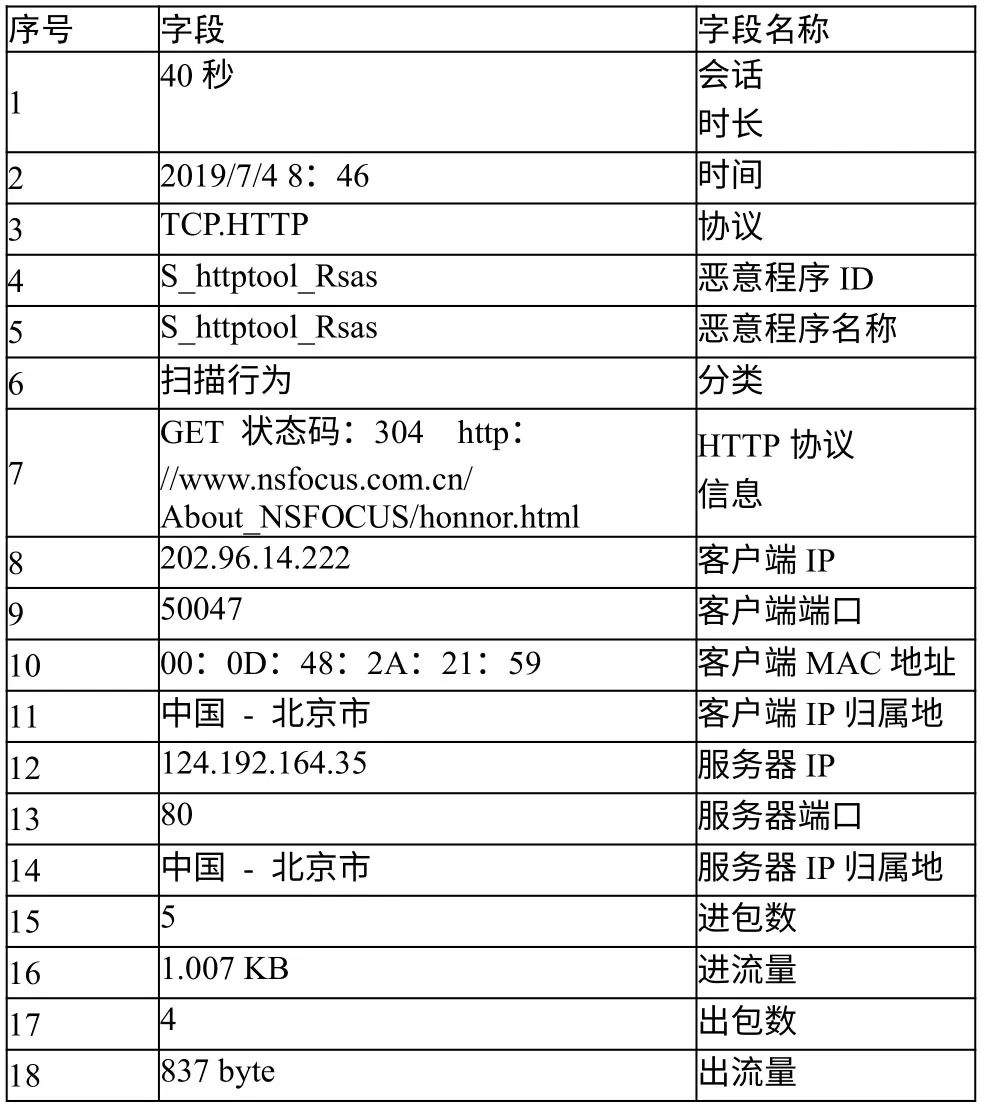

(2)重要字段说明(表3)

表3 重要字段说明3

3 网络安全设备日志分析系统设计

3.1 系统功能设计

(1)手动输入安全设备日志文件,根据日志记录提取规则,识别安全风险等级标记项。

(2)根据日志记录提取规则,对日志记录中的告警进行过滤,形成记录集。

(3)关联分析入侵防御系统、Web应用防火墙和威胁情报监测系统告警日志,提取威胁IP地址并显示通联关系。

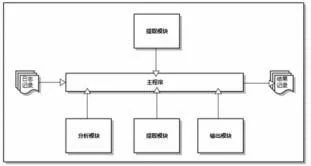

3.2 系统架构设计(图4)

本系统为桌面程序。以多个网络安全监测设备告警日志为输入,调用提取模块、分析模块输出模块,最终输出结果记录是威胁IP地址。提取模块可以根据需求进行添加和减少以满足不同情景。

图4 系统架构(图不清楚)???

3.2.1 日志记录

日志记录是系统的输入。日志包括入侵防御系统日志、Web应用防火墙日志和威胁情报监测系统日志。

3.2.2 提取模块

提取模块包括白名单模块、提取规则模块和为可视化提供数据集3个子模块。

白名单中的IP不做提取操作。这个功能主要是解决纠正安全监测设备存在误报的问题。将IP加入白名单要格外注意,要经过长时间监测某个IP地址传输报警报文从而确定误报。提取过的威胁IP地址也可加入白名单中,在之后的提取威胁IP工作中不做提取操作。

提取规则要根据实际情况灵活的变更。推荐三种规则:(1)将所有安全监测设备告警IP地址全部提取出并认定为威胁IP地址。(2)将所有安全监测设备高级别告警IP地址全部提取并认定为威胁IP地址。(3)将所有安全监测设备没有阻断处理掉告警IP地址的全部提取出并认定为威胁IP地址。以上三种规则可以根据实际情况进行选择。

提取规则主要根据日志字段中源IP、目的IP,执行动作进行过滤,提取告警的源IP地址。

3.2.3 输出模块

输出模块包括威胁IP地址及其地理位置列表和通联关系图。IP地址地理位置使用GeoIP2 Databases数据库[6]。使用pyecharts[7]热导力图进行通联关系的可视化展示。

威胁IP列表和通联关系能够反映如下攻击特征:

(1)某威胁IP地址对企业多个资产进行攻击;

考虑到南水北调工程具有公益性和经营性双重性质,其建设资金主要来源为中央预算内资金和国家重大水利工程建设基金,在供水成本相对较高和受水区用户承受能力有限的双重制约下,为使工程经营主体具有一定的抗风险能力,南水北调工程将采用微利的运营方式,其资本金利润率为1%,即工程营运将略有盈余。

(2)某企业信息系统遭受多个威胁IP攻击;

(3)境外IP对企业信息系统攻击情况;

(4)被攻击频次较多的企业信息系统。

3.2.4 结果记录

结果记录为此系统的输出,输出为从安全监测设备日志中按照规则提取的威胁IP地址。用户可以将此威胁IP地址加入防火墙黑名单中,从而消除外部安全威胁。

4 网络安全监测设备日志分析系统实现

如下介绍的是网络安全监测设备日志分析系统的初步实现。使用Python语言实现。

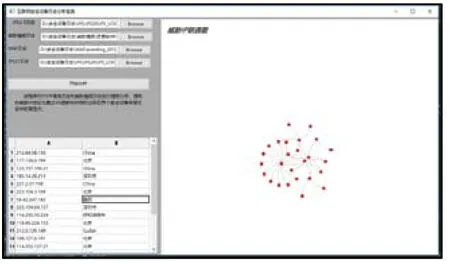

4.1 界面(图5)

界面主要包括日志文件选择区域,威胁IP地址显示区域和威胁IP地址通联关系可视化区域。由于实际网络环境和安全设备部署位置的原因,这里需要使用两台IPS的告警日志作为输入,才能全面掌握威胁IP情况。

图5 界面

4.2 威胁IP地址

图6是日志文件选择界面,图7是分析出的威胁IP地址和其地理位置。

图6 日志文件选择界面

图7 分析出的威胁IP地址和其地理位置

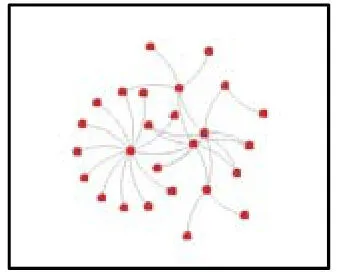

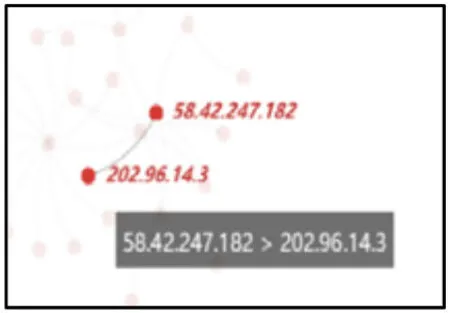

4.3 通联关系图

图8是威胁IP通联关系力导图[8],图9是每个节点通联情况。

图8 威胁IP通联关系力导图

图9 每个节点通联情况

5 结束语

分析网络安全监测设备告警日志在日常的网络安全监测工作中是安全运营的重要环节。分析思路除了应用在分析安全监测设备日志外,也可以用在分析邮件系统日志方面。我们可以通过对邮件日志进行统计分析,绘制通联关系,从而获得如下信息:

(1)邮箱被爆破情况,及时预警近期可能爆破成功邮箱;

(2)境外IP成功登录邮箱情况,经与邮箱用户沟通后,可以将可疑境外IP地址加入黑名单中。此举能有效防止信息泄露;

(3)哪些邮箱被爆破风险较高,可以建议用户更换密码或者更换邮箱。

在重要敏感时期进行网络安全保障过程中,通过使用该系统,及时有效对网络攻击进行了阻断,判断出了攻击方的攻击重点,对网络安全建设起到了有的放矢的作用。