无线网状节点的电子数据取证应用研究

□朱飑凯,刘三满,张顺利

(1.山西警察学院 太原 030401;2.山西省空间信息网络工程技术研究中心,晋中 030600)

一、引言

随着无线技术,移动通信技术和新型传感器技术的快速发展,[1]物联网技术将“万物互联”变成了现实,无线节点能够被大量部署在监测区域,用以实现监测区域感知信息的收集。[2]节点之间通过无线自组网的方式,通过多跳的传输方式,将感知信息传回收集处或者基站系统处。[3]越来越多的物联网技术被广泛运用于日常生活的各个领域,例如智能家居,[4]智慧医疗,[5]农业监测,[6]动物检测,[7]结构体健康监测,[8]智慧交通,[9]智慧警务,[10]智慧城市等领域。[11]

电子数据取证分为两种,一种是可以作为犯罪认定的一切以电子形式组成的文本、音视频等电子数据材料,另一种定义是犯罪分子在进行违法犯罪过程中,在网络上或者电子设备上留下的痕迹。电子证据由于其特殊的性质,具体特点如下:(1)易破坏性。电子证据通常处于电子设备、网络中,很容易被人删除或者恶意篡改;(2)不易恢复性。电子设备很容易受到暴力破坏或者腐蚀性破坏等,一旦破坏,将无法恢复;(3)无实物性。电子证据多数存于电子设备或者网络中,这些数字编码都是无形的,只有通过某些设备或数据呈现方式才能显示出来;(4)高技术性。高级技术人员可以通过网络将联网的电子数据销毁和篡改,好多技术都是最新黑客技术。[12]

在传统的电子取证中,取证对象是我们日常生活中较为成熟的电子设备,例如,手机、笔记本、计算机、掌上电脑等。物联网电子取证一方面是电子设备的取证,例如,可穿戴设备、联网车辆、各种传感器设备等;一方面包括物联网设备在虚拟化网络中共享网络资源的云取证,此外还包括不同类型的网络连接,例如,家庭网、小范围局域网、工业控制网络,城域网和广域网等等。[13]

无线网状网络具有传统的无线传感器网络的自组织网络的优点的同时,不需要依托基站或者接入点等设施就能够实现数据的传输。传统的无线网络采用的是中心式的网络结构,无线网状网络中每个节点既可以作为用户端,也可以作为其他节点用户的接入端,能够被用于其他节点用户的通信中继器。无线网状节点采用双网口设计,既可以独立于传统无线网络,多节点之间自组织网络完成数据的传输;又可以与传统的无线网络相融合。[14]鉴于网状网络这一特性,无线网状网络常被用于灾后通信、应急通信等领域,降低了有线网络建设和维护费用。因此,无线网状网络也是当前的研究热点和无线接入的重要设施,所以有必要对网状网络的电子取证进行研究。[15]

在大数据、物联网技术等网络技术迅猛发展的今天,计算机网络的安全问题已经受到了广泛的关注。在享受科技给我们生活带来便利的同时,[13]这种便利也是一把双刃剑,在网络犯罪规模逐渐呈现上升趋势的背景下,在传统电子取证的基础上,深入研究当今时代较为火热的物联网技术,尤其是研究可以同时作为路由器和客户端接入的网状网络,促使网状网络大面积普及带来新的电子取证技术难度的提高,对适应大数据、物联网时代的犯罪新变化,维护社会和谐稳定具有重要的意义。[16]

二、无线网状网络概述

(一)技术原理

无线网状网络是由无线网状节点组成,多个节点之间通过多跳的连接方式,将数据信息从一个节点处到达另一个节点处。每个节点可以作为信息接收的接入端,也可以作为接入设备。无线网状节点可以采用无线自组织网络的方式传递信息,可以接入因特网,其工作方式与互联网相似。但又不限于此,当某条传输路径阻塞无法传输信息时,网状节点会自动地改变信息传输路径,保证信息的传输,即无线网状网络具有自愈合的特点。

在传统的无线局域网中,用户需要接入网络时候,基本是访问一个固定的接入端,用户通过无线的接入方式实现网络访问,这个接入端的另一头直接用网线与互联网相连接。在无线网状网络中,每个无线节点可以与一个或者多个节点之间通信,在网络中的节点既可以作为信息的接收者,也可以作为信息的发送者。这种多跳的方式能够尽最大程度避免节点之间的延时,提高通信传输的销量和系统的总吞吐量。

(二)网络结构

1.客户端结构

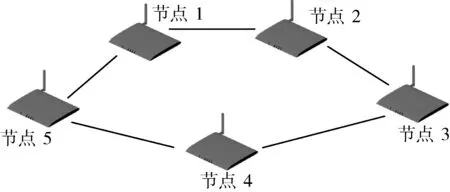

客户端网络结构是单纯的由网状节点之间相互连接组成的对等网络结构,多个节点之间支持端到端的服务,应用于在不使用现有网络基础设施的情况下,提供一种节点之间的通信连接,如图1所示。

图1 网状节点客户端网络结构图

2.骨干网结构

骨干网结构是由网状节点之间相互连接构成,骨干网状节点接入网络提供商,此时网状节点既充当路由器的功能,又具有网关和中继的功能。网状节点之间通过无线多跳的传输方式,在低功率发射信息的同时,将数据信息传输出去,如图2所示。

图2 网状节点骨干网络结构图

3.混合网络结构

混合网络结构是客户端结构和骨干网结构共同混合构成的,网状节点之间既能和其他网状节点直接通信,形成网状网络,又能通过网状节点充当的路由器接入网络。这种网络结构在实际网路连接时,增强了节点和网络之间的连续性,扩大了节点的通信范围。

(三)工作模式

无线网状网络通信的工作模式,决定了网状网络中各节点之间的通信连接方式,具体的工作模式如下:Station模式,默认工作模式,多个网状节点之间不能互相连接,需要另一个工作在Access Point模式下的节点提供无线接入,多个网状节点之间才能相互通信;Access Point模式,网状节点可以作为接入设备,为其他节点提供网络接入,需要维护和管理接入的设备列表;Monitor模式,能够将未经过滤的数据包全部传入主机,任何故障都能在该种工作模式下查看,该种模式既可以实现数据包的注入,又可以实现媒体访问控制层(Media Access Control ,MAC)的子层管理,进而实现对整个网络的有效监控;Ad Hoc模式,对等网络工作模式,两台节点在直接相连的过程中采用这种工作模式,节点直接发射的功率在彼此的接收范围之内,不需要搭建过多的设施就能够实现临时性的节点之间的互通;Wireless Distribution System模式,这种工作模式能够扩展无线网络部署,支持多个无线网络的相互连接,能够使无线接入点和无线路由器之间无线中继桥接,在不影响设备覆盖效果的同时,使节点之间相互通信,实现了大型无线网络的延展和覆盖。

三、无线网状节点

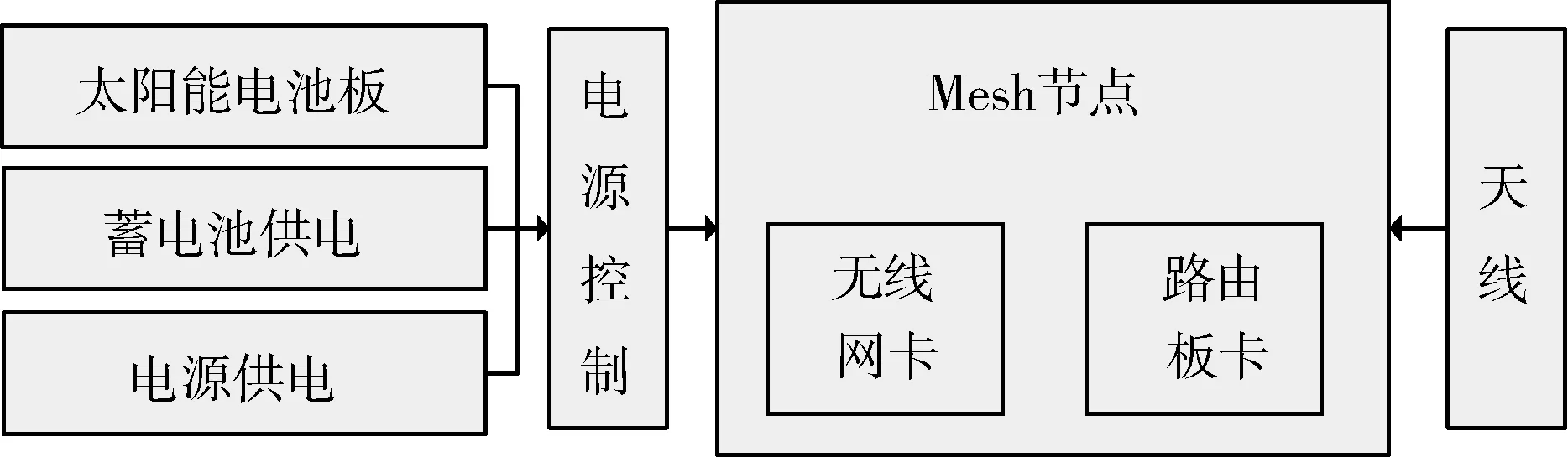

无线网状节点主要包含主节点模块、供电模块和通信天线模块,各模块具体功能如下:

(1)主节点模块主要包括:无线网卡和路由子板等,网卡可以根据实际覆盖范围的需要,具体调节网卡发射功率。路由支持自有网状网络协议、多跳自组网协议、多路径协议、Qos路径路由协议和多网关路由协议。

(2)供电模块可以选择移动电源、太阳能电池或电源供电的方式,为网状节点的正常工作提供持续电量供应,POE(Power Over Ethernet)基于IP的终端提供传输数据与维持在12V的直流供电。

(3)通信天线为了避开通用频段,选择5.8GHz的全向天线和802.11n的工作模式。

网状节点结构如图3所示。

图3 网状节点系统结构图

四、网状节点电子取证

(一)文件存储

无线网状节点的内部操作系统是Linux,文件结构采用树形方式,支持多种常用文件系统,其中包括ext,ext2,ext3,JFS,位于节点内部的文件存储中最上层为根目录,其他目录都是从根目录处产生的,网状节点目录存放树形结构网状节点常见目录总结如下:

/根目录,所有文件都是从此处产生的;/root超级用户目录,节点被授予最高的权限允许修改内部的配置文件;/bin 存放节点系统中最基础的操作命令,节点支持普通用户可以使用此处命令;/dev 存放了节点必要的设备信息,例如声卡,磁盘信息,调试信息等,此文件夹在电子取证中尤为重要,应该重点关注文件夹中的每处信息;/etc 节点的配置文件存放处,该文件中应该重点关注wireless子目录,节点经常作为无线设配的接入点,此处存放了无线的配置;/lib 是库文件的存放处,提供了bin和sbin的库文件存储;/proc 提供了节点运行中过程中的信息和内核信息,例如,CPU信息、硬盘信息、分区信息和内存信息等,这个文件在取证中尤为值得关注。

(二)节点信息收集

为了避免网状节点原始数据的破坏,在电子取证时,不应该使用原始介质,需要对原始介质的镜像文件和字节流文件进行备份。无线网状节点的内部操作性系统是Linux,我们可以使用很多专用工具对节点中的文件备份,方便下一步对于文件介质和CRC数据信息的校验。常用工具包括:sleuth Kit,Autopsy和SMART for Linux等,[17]这些取证工具增加了对FAT和NTFS文件的支持。因此,我们在网状节点的rrd数据库中,对配置文件进行收集,例如CPU、memory和interfaces信息等。

网状节点还提供了采用Web浏览的方式访问collected信息,例如在主机的浏览器采用如下方法:http://网状节点IP/cgi-bin/目录/文件名。但是,在电子取证中,不推荐采用这种操作方法。

(三)节点信息通用取证方法

无线网状节点的操作系统是OpenWrt,该系统是Linux的嵌入式版本,结合网状节点的特点和Linux操作,通用取证方法总结如下:

1.用户登录

网状节点的系统是OpenWrt,该系统版本其实是一个嵌入式的Linux系统,Linux支持多任务、多用户操作登录,每个用户登录系统操作后,在系统中都有详细记录。当执法人员获取网状节点后,就能够检查节点上用户的登录情况,搜寻可能发现的犯罪线索。

2.检验非授权用户登录

为了隐藏自己的犯罪记录,犯罪人员在通过非法渠道登入系统后,会修改系统常用指令。但是,通过非法渠道进入系统后,犯罪人员会留下很多痕迹,最常见的就是修改配置文件和安装非法后门。执法人员在执法取证时,需要采用来源可靠的信息指令。

3.检验系统配置

犯罪人员为了再次进入系统,通常会在系统中启动非法进程。执法人员需要对系统的配置文件和目录进行筛查。检查这些文件是否被篡改或者非法调用。同时,执法人员在检查的过程中,要注意应用进程的检查,因为节点的CPU与计算机的内核体系不同,很多应用程序不能直接从计算机中移植,这点尤为重要。

4.检验网络连接

犯罪人员通过非法入侵系统后获取网络数据,需要通过网络将数据传输出去。执法人员在执法取证时尤其要注意网络连接的状态,必要情况下采取断网操作。而且,对于OpenWrt系统没有开放网络组件的部分驱动程序,对于ADSL一体无线路由模块无法正常工作。

5.检验操作日志

如果在上述检查的过程中发现有非法人员侵入系统,执法人员需要对犯罪人员的登录情况进行检查,对节点系统中的操作日志文件进行分析,检查犯罪人员的具体操作。

6.检验临时文件

系统的临时文件是系统临时操作缓存的文件,很多临时文件在系统再次启动时会被系统清空,执法人员需要及时对临时文件目录进行检查,而且,此处的文件需要及时备份。

五、亟待解决的问题

(一)网络接入的不确定性和安全性

无线网状节点相比传统的有线接入的组网方式更灵活,传统的组网中,设备之间只能通过单一节点接入网络,如果发生故障,需要人为手工操作。在无线网状网络中,只要节点部署下去,节点之间就能够通过多跳自组网的方式进行数据传输。如果有某个节点发生故障,节点的数据传输依然不会受到影响。但是,如果单纯发送端和接收端来看的话,信息能够正常传输,但是如果处于某个用户覆盖范围内的节点遇到故障,且其他节点的通信范围又不包含用户所在区域,则会造成用户信息传输的问题。而且,无线网状节点的操作系统其实是Linux的嵌入式版本,现阶段安全软件基本停留在Windows操作系统中,对Linux系统的研究较少,未来多用户都要接入无线接入点,用户使用无线网络进行数据传输和交易,对网状节点的安全问题要极为慎重。

(二)分布式存储与共享

网状节点在有条件接入因特网时,可以与其他分部在各地的节点建立通信信道。在无条件接入网络时,节点能够同周围的网状节点建立本地局域网络,进行点对点通信,且这种局域网的私密性更高,网络也更加稳定。用户能够通过网状节点将数据存储在本地,无需多次上传数据至服务器端。用户只要根据实际情况设置访问策略即可。这样进一步减少了资源的占用,同时,对个人隐私和安全性也得到了保证。

(三)流量分析及用户行为特征分析

未来更多大型区域的无线网络覆盖采用网状节点来组网,网状节点中能够存储用户的流量信息、网络日志和数据、数据库日志和数据等。用户不断的产生海量网络日志,在未来的研究中需要对这些数据进行数据发掘和关联性分析,并对这些数据进行分析,尤其是弱关联分析,再配合传统的电子取证方法,能够对犯罪人员进行更准确的行为特征分析,让网络数据和日志数据发挥出更大的价值。

六、结语

本文对无线网状节点的电子数据取证问题进行了研究,介绍了无线网状网络的节点结构、网络结构和工作模式。在执法人员对网状节点电子取证的过程中,要注意做好数据保护,尤其是易失数据和临时数据的保护,结合当前的研究热点,尤其是数据分析挖掘,查找犯罪人员留下的操作痕迹,进一步提高取证工作的准确性,对公安机关执法人员实战具有指导意义。