ICT供应链安全管理模型研究

摘 要 近些年,我国的信息和通信技术(ICT)发展迅速,并在各行各业中所承担越来越重要的角色。然而,在全球技术合作的大背景下,攻击者利用ICT供应链的薄弱环节发起大量攻击,并造成了大范围的影响。故各国政府相继出台了ICT供应链的安全管理规定,来保障国家关键基础设施供应链的安全。本文基于系统管理、技术开发以及风险监控三方面,提出一种面向企业或组织的ICT供应链安全管理模型。

关键词 ICT;供应链安全;管理模型

The Security Management Model of ICT Supply Chain

Qiao Feng

Shanghai Information Security Testing Evaluation and Certification Center, Shanghai 200011

Abstract Nowadays,as the rapid development of information and communication technology(ICT) in our country,ICT plays an important role in all walks of life. However, accompanied by technological globalization,More and more attackers have launched a massive attack on the weaknesses of the ICT supply chain, which created a lot of bad influence. In order to keep the national critical infrastructure safe, the various countries have introduced a series of regulatory policies that about ICT supply chain. In this paper, a new security management model of ICT supply chain is presented from the perspectives of systems management, technology development and risk management.

Keywords ICT; Supply chain; Management model

引言

一般傳统供应链是指从自然资源、原材料开始,到根据需求将其加工制作成终端消费者手中的最终产品,其间整条生产链上的业务关系的集成,参与方一般包括供应商、制造商、经销商以及最终用户。传统供应链多关注于原材料供应、物流、成本以及用户的满意度[1]。在信息和通信技术的领域中,《信息安全技术ICT供应链安全风险管理指南》提出ICT供应链是指“为满足供应关系通过资源和过程将需方、供方相互连接的网链结构,可用于将ICT的产品和服务提供给需方”[2]。随着ICT的迅速发展,以及全球化的进一步加深,供应链网状结构日益复杂、涉及领域范围更广,故其所面临的安全风险不断攀升。攻击者利用ICT供应链特性,制造出更为隐蔽,风险波及范围更大的安全漏洞[3]。

1 国内外ICT供应链安全研究

1.1 国外研究情况

ISO 28000供应链安全管理体系系列标准是为了建立一个用于运输和物流行业供应链管理体系,适用于涉及采购、制造、仓储或运输等供应链任一环节的各类组织。ISO/IEC 27036《供应商关系的信息安全》是第一部针对ICT供应链安全的国际标准,其针对客户和供应商之间的购买与供应关系(即供应商关系),提出了供应商管理框架,适用于ICT供应商和采购方。NIST SP800-161《联邦信息系统和组织供应链风险管理方法》,旨在指导联邦部门和机构识别、评估和减轻ICT供应链风险。

1.2 国内研究情况

我国同样重视ICT供应链安全管理,出台了有关ICT的国家标准。GB/T 29245-2012《信息安全技术 政府部门信息安全管理基本要求》中针对各政府部门的信息安全管理工作,规定了“采购管理”和“外包管理”要求。GB/T 32921-2016《信息安全技术 信息技术产品供应方行为安全准则》规定了ICT供应商所需遵守的行为准则。GB/T 22239-2019《信息安全技术 信息系统安全等级保护基本要求》在通用要求里提出了产品采购与使用、外包软件开发、服务供应商选择等供应链安全要求。GB/T 36637-2018《信息安全技术 ICT供应链安全风险管理指南》针对产品生命周期各个环节开展风险评估,以应对供应链安全风险,保障系统安全可靠的运行。

2 ICT供应链安全风险

基于ICT供应链的特性,针对ICT供应链的攻击更为隐蔽,并且影响范围相对于传统的安全漏洞更广,故越来越多的攻击者开始挖掘和利用ICT供应链漏洞发起大规模攻击。ICT供应链攻击主要体现在系统开发过程中的设计开发、交付使用环节。

2.1 在设计开发环节的攻击

在系统设计开发环节会涉及开发环境、开发语言、开发工具、代码函数库等,这些方面的出现的安全漏洞,均会延伸至最终产品。如XcodeGhost开发工具污染事件,大量开发用户无法在及时获取官方Xcode版本的情况下,在非官方渠道下载被攻击者注入恶意代码的Xconde,导致编译出的APP均带有病毒,致使最终用户在使用受感染APP时,会将隐私数据发送至特定IP地址,攻击者则可非法使用获取的隐私数据。

2.2 在交付使用环节的攻击

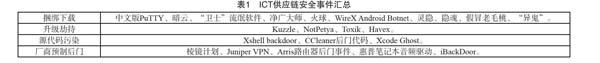

终端用户在获取和使用最终形态产品时,也会遭受供应链攻击。如汉化版PuTTY后门事件,PuTTY是一个广泛用于设备远程维护的开源软件,由于该软件为英文版,攻击者将木马植入到汉化版的PuTTY,众多使用者在第三方网站下载该软件,并利用它来远程管理设备,导致设备的身份鉴别信息被攻击者获取。同时,攻击者利用系统的升级和维护过程,下载恶意软件对系统造成损害。表1总结了近些年的ICT供应链安全事件。

3 ICT供应链安全管理模型

本文基于国内外的安全指标,系统开发所面临的供应链风险,建立一种ICT供应链安全管理模型,用于企业或组织实施ICT供应链的安全管理。首先将ICT的内容划分为系统管理和技术开发两大类,同时增加供应链风险监控,三者相互协同作用,保证供应链安全。该模型如图1所示。

图1 ICT供应链的安全管理模型

3.1 系统管理

根据企业或组织内部关于信息系统管理,可根据划分为:内部管理和外部监管,外部监管分为:行业规范、政府监管、法律法规、国家安全。在图2中,可以清楚地看出系统管理中不同管理类别所覆盖的范围。首先,供应链安全管理建立在不违反国家安全、法律法规、政府监管以及行业规范的前提下。其次,在企业或组织的内部管理应包含供应链安全管理。

图2 系统管理类别

(1) 内部管理

根据企业或组织的基础设施情况,建立与之相关联的设备厂商可信度管理表。同时,建立起从可靠性、完整性、可用性三方面为纬度的评价体系,来标度各设备厂商的可信度。该表可以为企业或组织的产品选型作为重要的参考依据。

表2 设备厂商可信度管理表

例如,很多企业使用开源项目Strusts应用框架构建自己的WEB系统,该产品在搭建WEB项目时采用MVC模式,开发者只需关注业务逻辑的实现,大大加快了开发进度。但是,近年来Struts2曝出多个高危安全漏洞,攻击者可利用这些漏洞执行远程代码执行漏洞,取得服务器的“最高权限”,从而控制服务器,故开源项目Strusts应用框架可靠性和完整性就会较低。

(2) 外部监管

外部监管包括了行业规范、政府监管、法律法规、国家安全。这些监管手段为企业或组织在构建自身ICT供应链安全管理起到了指引作用。

1)在企业或组织所在的行业中,具有行业相关的供应链管理规范。如,我国工业高度重视信息安全,2011年工信部发布了“关于加强工业控制系统信息安全管理的通知”,其中针对设备选择与升级做了明确要求。同时,国家出台了《GB/T 36323-2018信息安全技术工业控制系统安全管理基本要求》、《GB/T 36466-2018信息安全技术工业控制系统风险评估实施指南》、《GB/T 36470-2018信息安全技术工业控制系统现场测控设备通用安全功能要求》等推荐标准,其中均有对工业控制供应链的安全要求。

2)国家法律法规中提出了对ICT供应链的管理要求。2017年6月1日,《中华人民共和国网络安全法》正式实施,明确了ICT产业应朝着安全可信的方向发展。同时,国家网信办发布《关键信息基础设施安全保护条例(征求意见稿)》,提出為保障国家安全,关键信息基础设施运营者应当在采购等环节落实国家网络安全审查政策,将供应链的安全性和可控性作为采购环节的重要参考点,提高信息通信产业安全可控水平,满足网络产品和服务安全可信的需求。2020年4月27日,国家互联网信息办公室等12个部门联合发布了《网络安全审查办法》,该办法将重点关注关键信息基础设施采购网络产品和服务可能带来的国家安全风险,确保关键信息基础设施供应链安全。

3.2 技术开发

在本文的ICT供应链安全管理模型中,将技术开发分为基础服务和系统开发,其中基础服务的安全是系统高效安全开发的前提条件。

(1) 基础服务

系统基础服务包括系统开发所需要的硬件和软件,具体如表3所示。

表3 基础服务表

(2)系统开发

系统开发过程包括,设计、实施、测试、交付、部署、维护、处置,每个环节都可能遭受供应链攻击。故在每个环节中,均需建立风险监控机制。在系统设计和实施环节,需做好源代码审核,防止源代码被非授权引入恶意代码;在系统交付环节,需提供正规发布渠道,防止攻击者将被注入病毒的产品推送给终端用户;在系统维护环节,需规定系统到指定地址升级,并监控升级数据情况,及时发现异常升级流量。汇总每个环节安全隐患,形成系统开发过程供应链风险分析情况表。

表4 系统开发过程供应链风险分析情况表

3.3 ICT供应链风险监控

ICT供应链风险监控过程包括:资产识别、威胁识别、脆弱性识别、已有安全措施、风险处理、风险评估。同时,可根据《基础服务情况表》,在系统内部署态势感知检测系统,对基础服务内的相关组件进行实时监测,并进行集中汇总分析;可根据《设备厂商可信度管理表》,在进行资产风险分析时,综合判断资产所受威胁的程度;可根据《系统开发过程供应链风险分析情况表》,全面分析供应链所面临威胁,真实反映供应链安全状态[6]。

图3 ICT供应链风险监控

4 结束语

ICT供应链安全管理是一项需要综合考虑外部因素和内部因素的系统性工作。本文是在深入分析国内外ICT供应链安全的情况下,从信息管理和技术开发两大方面展开,并结合供应链风险监控,三者形成动态循环机制,建立了一种全方位的ICT供应链安全管理模型。希望能够为企业或组织进行ICT供应链安全管理时提供参考。在后续工作中,将深入研究ICT供应链厂商的评价机制,以及挖掘更多系统开发过程中供应链所面临的风险点,建立更加完整和有效的ICT供应链安全管理模型。

参考文献

[1] 网络. 供应链系统[EB/OL]. https://baike.baidu.com/item/供应链系统/3151342,2020-6-2.

[2] 信息安全技术ICT供应链安全风险管理指南:GB/T 36637-2018[S].北京:中国标准出版社,2018.

[3] 何熙巽,张玉清,刘奇旭. 软件供应链安全综述[J]. 信息安全学报,2020,5(1):57-73.

[4] 国家保密科技测评中心.《信息安全技术 ICT供应链安全风险管理指南》标准解读:GB∕T 36637-2018[EB/OL].http://www.gjbmj.gov.cn/n1/2020/0115/c411145-31550085.html,2020-1-15.

[5] 奇安信威胁情报中心. 软件供应链来源攻击分析报告[EB/OL]. https://www.freebuf.com/articles/paper/147403.html, 2017-9-12.

[6] 杨明华,董亮,何炳海.软件供应商评估体系的构建研究[J]. 营销界,2019(25):68-78.

作者简介

乔枫(1986-),男;职称:工程师,现就职单位:上海市信息安全测评认证中心,研究方向:复杂网络、网络安全。