大数据时代背景下的数据库技术应用与安全管理分析

袁 耿

(中国人民解放军92682部队,广东 湛江 524001)

0 引 言

数据处理和信息管理是大数据时代的主要特征。大数据时代的便利和优势需要依托数据库技术才能发挥出来。更加专业、先进以及符合企业使用要求,是数据库技术应用和发展的目标。在应用数据库技术的过程中,技术和管理人员应基于大数据管理需求和管理现状加深对数据库技术的研究,加强安全管理实践,提高大数据技术的应用水平。

1 大数据时代背景下数据库技术的应用需求

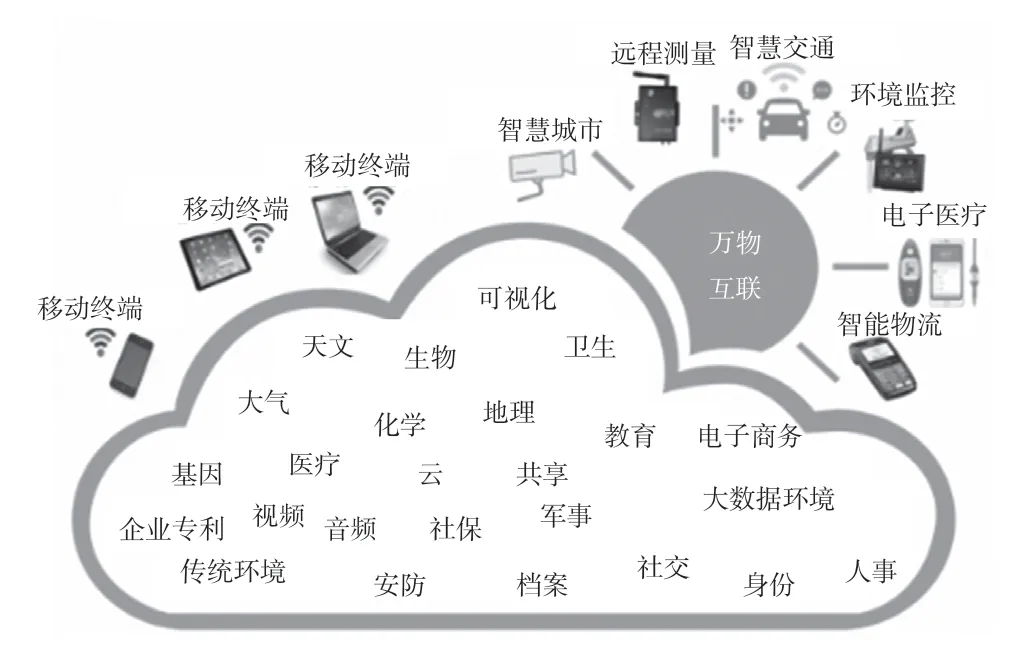

5G、IoT以及AI等技术的兴起,促使了数据时代技术的不断变革与发展。在先进技术的支持下,数字化和信息化成为社会发展、行业发展、企业发展以及人们生活的基本特征。根据IDC统计和研究数据可知,全球数据量已经进入到“ZB(1 ZB=1012GB)”级别,数据来源广泛,由此衍生出对大数据技术和数据安全管理更深层次的需求。大数据时代下各种数据来源路径,如图1所示。

图1 大数据时代下各种数据来源路径

应用数据库时应注重安全管理。传统的管理技术包括聚类分析、回归分析以及利用机器进行回归分析等。随着相关技术的不断发展,逐步出现了Bloom fitter和Hashing等网络安全技术。结合新时期的数据库安全管理需求可知,管理人员要提高安全管理的针对性和便捷性,需要构建针对性的数据库安全管理框架,了解数据库技术的应用场景,力求在每一种应用场景下实现对数据库的高标准安全防护[1]。

2 大数据时代背景下数据库技术的应用场景及关键技术

2.1 数据库加密技术与数据安全传输

现阶段涉及到的数据安全传输场景较多,包括发送邮件和数据通信等。从安全传输要求出发,技术人员需要使用加密技术,具体包括对称密码技术和非对称密码技术。技术人员可根据安全传输等级配置加密技术,安全传输要求较高的配置非对称加密技术。此外,在数据传输过程中,技术人员要关注数据的不可篡改性。发送方使用签名或散列函数技术,接收方要验证签名或提供哈希认证码。针对哈希函数采用的算法为MD5、SHA1、SHA-256以及SHA-512,数字签名采用的算法为DSA和ECDSA。在国际标注算法视域下测算密码时,分组密码算法为SM1(算法不公开,存储在芯片中)和SM4,非对称加密算法为基于ECC的SM2,哈希函数和数字签名算法则分别为SM3和SM9[2]。

2.1.1 对称加密算法

(1)DES加密算法。DES算法是由IBM公司研发的一种数据库加密技术,具有较高的安全性和较快的运行速度。以明文数据为依托对其进行64位分组,可形成64位密钥,其中用户提供56位,系统自动生成8位(奇偶校验位)。在密钥下进行一系列的基本运算,包括多轮异换、置换、代换以及移位等。

(2)AES加密算法。AES为加密级别更高的加密算法,将明文进行128位分组,并将每分组划分成16个字节,构成4×4矩阵,联合密钥进行多轮置换和移位等运算形成128位密文,提高加密级别。

2.1.2 非对称加密算法

(1)RSA算法。在数据库加密算法的非对称加密算法中,使用频率较高的是RSA算法。该算法的加密密钥为公钥,用户可通过正常渠道获得,并自行保管解密密钥。其他用户不能根据公钥推导出已获得的解密密钥,因而用户掌握的解密密钥称之为私钥。RSA算法下的密钥一般为1 024位或2 048位,应用场景较多,包括一般数据加密和数字签名等。

(2)Diffie-Hellman算法。该算法是一种应用于密钥交换过程中的非对称算法。交换密钥时,交换者可以使用自己的私钥和对方的公钥共同参与到一种数学运算中,完成运算后会形成一把密钥用于处理数据加密和解密工作。

(3)DSA算法。进行数据签名时,可以借助DSA算法进行运算。该算法下,发送方首先要在私钥的帮助下对信息进行签名,接收方先要接收和判断数字签名的真实性,利用公钥进行检查以保证整个数据传输过程中数据没有出现因遭受攻击而被篡改的现象。

2.2 数据库保留格式加密技术与数据脱敏

在大数据类别中脱敏数据较为关键,部分敏感数据要进行脱敏处理。技术人员在处理脱敏数据时,既要降低数据敏感度又要保证数据可用性,要以具体业务要求为依托,对数据进行定制化调整。在进行具体数据脱敏处理时,要根据业务场景选择不同的脱敏处理方法。而在所有的脱敏处理方法中,较为特殊的为保留格式加密技术(Format Preserving Encryption,FPE)。该技术中输出的密文格式与明文格式相同,应用时因需要考虑格式与分段约束,因此可使用美国NIST发布的FF1标准算法,实现对用户银行卡号、社保卡号等数字标识符的有效加密处理。

2.3 数据库信息发布和挖掘技术与匿名化场景

匿名化场景一般会涉及到用户的隐私信息,常见的场景如医疗患者信息。这类信息的公开或共享在一定程度上可以为疾病研究做出贡献,但是在共享过程中需要重视对用户信息的匿名化处理,因此涉及到含个人信息的数据库发布或挖掘(Privacy Preserving Data Publishing,PPDP,或Privacy Preserving Data Mining,PPDM)。在匿名化处理用户信息的过程中,要格外重视隐私泄露风险。匿名化场景中应用大数据技术时,应关注对K-匿名化模型(K-anonymity)的合理应用。在应用该模型的过程中,要严格匿名化处理个人信息数据库,在获得隐私属性的前提下,记录其他属性组合相同值并确保至少有K个记录,从而提高对个人隐私信息的安全管理成效[3]。

2.4 数据库水印技术与数据溯源

对大数据进行管理的过程中发生数据泄露事件时,技术人员要对出现问题的数据进行溯源管理。在该场景下可应用数据库水印技术,主要功能是改变数据库记录属性值或通过将新的伪造记录插入其中的方式嵌入水印信息。在嵌入信息的过程中,要保证具有鲁棒性,确保嵌入水印的数据表能有效抵抗攻击者的攻击,包括插入、替换以及删除行(或列)等操作。

2.5 数据库存储、查询技术与云计算场景

数据库技术与云计算技术之间的关联性较强。计算机系统运维人员需要了解使用主体的数据管理需求,从数据同步、数据存储以及数据应用等角度出发,合理构建数据库和应用数据库技术。首先,设置好Erlang HTTP接口,依托API进行请求访问。程序开发人员要借助多种语言开发HTTP客户端,支持后续数据库技术的纵深应用。其次,建立数据库形成文档引擎,做好文档区分,借助数据库技术进行标记管理。文档应存储在database中,对应的数据库文件形成科学的文档,并建立数据查询机制。最后,运用数据库技术进行数据定义和查询,使用MapReduce进行视图查询。在数据库技术的支持下,以r00m101中的rack信息查询需求为例,可直接从中提取相应信息。因此,只要用户客户端支持便可以发出请求,从而获得所需的数据信息。

3 大数据时代背景下的数据库技术安全管理策略

3.1 搭建科学的数据安全管理框架

2017年安全与风险管理峰会上,Gartner提出数据安全治理(Data Security Governance,DSG)框架。随着数据安全管理需求的不断变化,该框架也在不断完善和建设。数据安全管理包含决策层和技术层等,需要科学的技术支撑。数据安全管理框架以分层和分步的形式进行管理。在管理数据安全时,要了解不同业务场景下客户对数据安全防护的需求,从而形成科学的数据安全治理方法体系,从“知”“识”“控”以及“察”4个角度出发把控数据安全。

“知”强调了解数据安全管理的相关政策,如《中华人民共和国网络安全法》《General Data Protection Regulation》(简称《GDPR》)等,了解数据安全使用规范,科学定义敏感数据。“识”强调要全面分析数据,加深对数据敏感度、数据定位以及数据类别和级别的了解。“控”强调要依据数据的敏感级别和安全防护级别划定数据范围,如可用范围和传输范围等,同时要在规范的工具和制度下严格管控数据细粒度权限。“察”强调要时刻监察数据安全,借助审计或行为分析工具UEBA记录数据传输路径,识别非法和危险数据形成记录日志,为后续的数据管理提供支持。

3.2 做好数据安全分析管理

IBM Security是著名的数据安全管理平台。收购Guardium后,IBM在网络安全方面有了更为专业的技术支持。另外,IBM Security结合IBM X-Force推出IBM“安全免疫体系”,进一步提高了数据安全分析和管控能力。管理人员在分析数据安全时,应对上述先进技术和平台加以应用,整合和分析客户网络中SIEM提交的日志分析结果、漏洞状况报告以及风险和资产等数据。分析时,可结合IBM X-Force平台提供的实时威胁情报和Watson for Cyber Security软件对数据安全进行联动分析,得出数据面临的内外部威胁。在整个分析过程中,要做好对异常行为和威胁数据的监测,同时依托Resilient系统向用户反馈数据问题并及时进行响应,自动化程度较高。

3.3 加强数据库访问权限和角色定位管理

对数据库进行安全管理时,需要从用户端加强控制。用户在访问过程中如果权限管控不到位,将会给黑客入侵提供可乘之机,因此要设置特殊的系统语句和权限以识别有效对象。在设置用户使用权限时,需要区分用户角色,精准识别用户角色后进行权限级别划定。用户权限管理的关键在于定位用户角色,可使用角色管理技术和数据库权限设置技术对相应的用户进行授权管理,同时提高权限管理的灵活性。

4 结 论

数据库技术的应用过程中,数据安全仍存在较多问题。因此,技术应用和数据安全管理人员要加强对数据库技术和相关安全问题的研究,科学划分业务场景,探寻更加有效的数据库技术应用策略。在实际的数据安全管理过程中,要注重搭建管理框架,做好数据分析,并加强用户权限管理,将安全技术与安全管理策略充分结合在一起,从而为数据库技术更好地发挥联动效益提供有效支撑。