隐藏再深也不怕多管齐下揪出Rootkit病毒

闽人

Rootkit病毒的开发者常常是把后门写成符合微软WDM规范的驱动程序模块,然后把自身添加进注册表的驱动程序加载入口,很多还会通过添加的服务进行自我监视。这样一旦发现驱动文件被删除则会立刻“复活”,这就导致此类病毒极难被彻底查杀。因此如果大家怀疑自己的电脑中招Rootkit病毒,首先就要检查当前加载的驱动,这可以借助OpenArk软件(下载地址:https://openark.blackint3.com/)来完成。安装完该软件后以管理员身份启动,切换到“内核→驱动管理”,它会列出本机里所有加载的驱动程序。

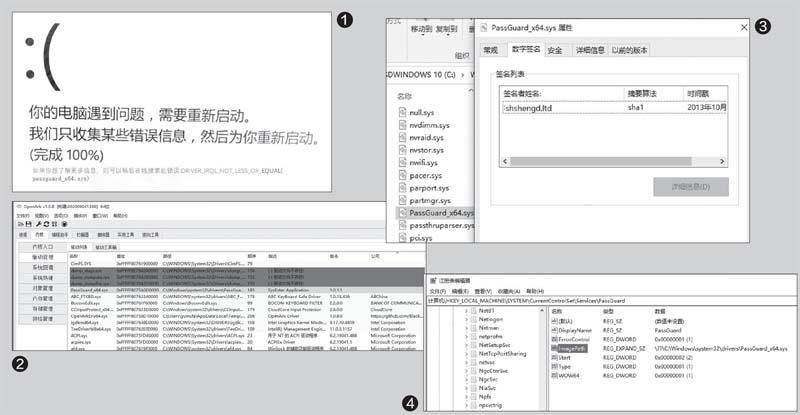

一般情况下,因为Rootkit病毒的开发者没有公司,或者是一些非知名公司,所以我们可以点击“公司”进行排序。之后对标示红色的驱动进行排查,类似dump _x x x x.sys之类的驱动,通过搜索微软的技术文档可以知道这些是在系统启动时加入到内核,在出现蓝屏时生成dump内存镜像的工具,所以可以先将这类文件筛除(图2)。

接着再忽略英特尔、微软等知名公司的驱动,并结合蓝屏提示,如图1的蓝屏错误,显示的是“passguard_ x64.sys”文件错误,其公司名一栏为空,是可疑文件。用鼠标右击该文件并选择“定位到文件”,自动跳转到它所在的文件夹,右击这一文件并选择“属性”,依次切换到“数字签名→签名列表→签名者姓名”,可以看到是一个非知名公司的签名(图3)。

笔者试图删除该文件,系统却提示该文件正在被使用而无法删除。因为驱动都是通过系统服务来加载的,所以先要找到对应的服务。启动注册表编辑器,依次展开[计算机\HKEY_ LOCAL _MACHINE\SYSTEM\CurrentControlSet\Ser vices](即服务所在的键值),搜索关键词“passguard_x64.sys”,可以找到加载该驱动的服务,路径为[H K E Y_ LOCA L _ MACH I N E \SYSTEM\CurrentControlSet\Services\PassGuard](图4)。

删除[PassGuard]键值后重启电脑(建议删除前先备份该键值),然后打开“C:\Windows\System32\drivers”并删除“passguard_x64.sys”。可是再次重启电脑后发现它又“复活”了,显然在系统后台还有一个监视进程。同上启动OpenArt后切换到“进程”,点击“公司名”进行排序,同样排查无公司名称的进程。通过查看文件的签名信息后发现,“roca.exe”和“passguard_x64.sys”是一致的,描述显示“Windows服务主进程”、启动的父进程ID是868(图5)。

在上述的窗口中点击“进程ID”进行排序,可以看到进程ID是868的进程名称为“ser vices.exe”(即系统服务进程),既然“roca.exe”是通过父进程“ser vices.exe”启动的,结合进程描述为“Windows服务主进程”,可以判定“roca.exe”是一个系统服务进程(图6)。

继续启动注册表编辑器,同上展开上述的[Services]键值并搜索“roca.exe”,可以找到[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\roca]服务,其DisplayName(服务显示名称)的数值为“@%systemroot%\system32\roca.exe,-1”。再以该数值为关键词进行查找,在[HKEY_USERS\S-1-5-21-2763384395-1765730566-4010330844-1001_Classes\LocalSettings\MuiCache\27\AAF68885]中可以看到它对应的数据名称为“roca”(图7),这个就是该服务在“服务管理组件”窗口中显示的名称。接下来就可以通过名称找到具体的服务并进行处置。

打开系统的服务管理,按提示找到“roca”服务并将其停止,同时在注册表中删除它所对应的服务键值。重启系统后分别进入“C:\Windows\System32\drivers”和“C:\Windows”,删除“passguard_x64.sys”和“roca.exe”。再次重启后电脑恢复正常,也未出现蓝屏现象,自此顺利地删除该病毒。

当然,完成上述操作后,為了确保系统里没有漏网之鱼,大家还可以使用一些专门的Rootkit病毒查杀工具进行全面扫描,如卡巴斯基的TDSSKiller等,启动程序后点击Scan进行全面扫描即可(图8)。