物联网数据安全传输相关问题探讨

罗育林 童玲 何涵 陈欢 赖丽燕

【摘要】 社会整体发展进步,有多种新型的战略产业营运而生,物联网就是其中的典型代表,近年来我国各个领域都非常注重互联网的应用。在对物联网进行分析期间,发现其主要就是由无线传感器、传感器节点、网络、存储设备等共同组建而成,其中网络是物联网数据传输的重要通道,甚至也能为高效应用物联网提供重要保障。考虑到传感器节点数量非常大,并且在网络传输过程中,也存在被侵入等多项安全问题。在实际对物联网数据安全传输相关问题进行分析期间,需要在明确物联网数据传输威胁因素的基础上,对各项技术充分应用,从而提升低物联网数据传输安全性。

【关键词】 物联网 数据传输 网络安全 安全防护

引言:

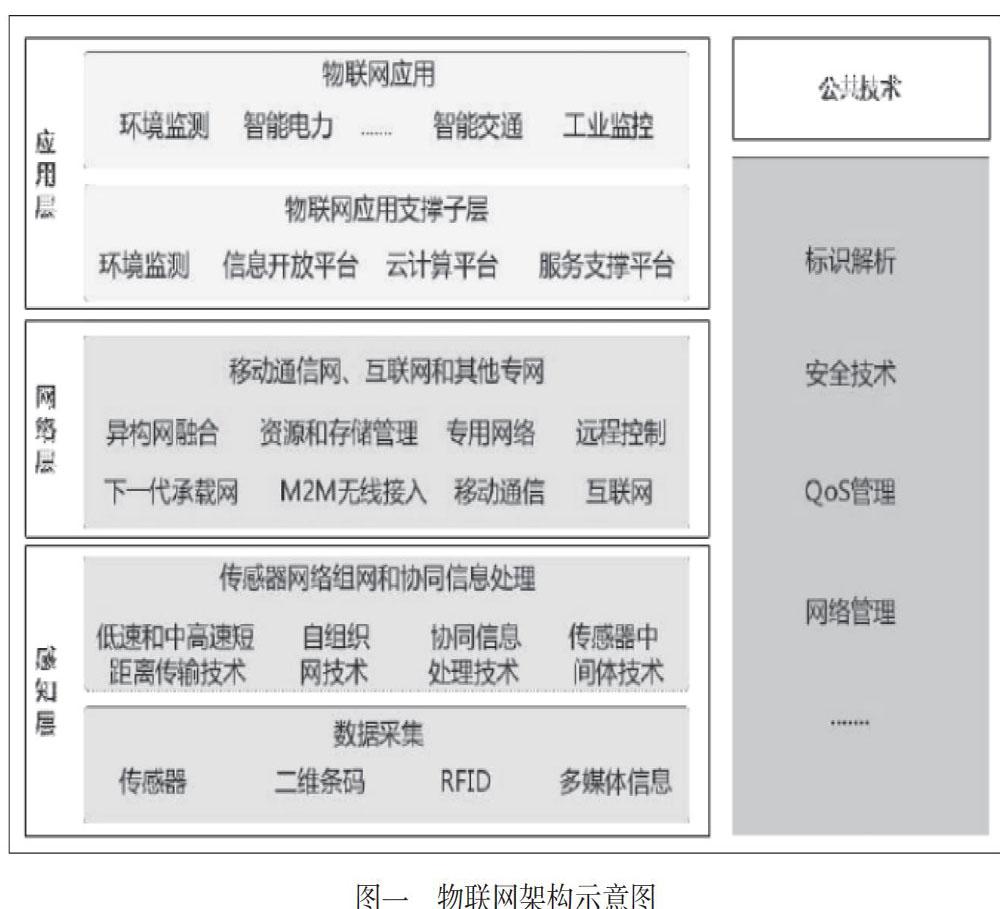

同归对物联网进行划分,具体可将其分为感知层、网络层、应用层。在实际对物联网进行应用期间,有很多数据都属于隐私数据的范畴需要做好安全保护工作,但是对于无线传感其获取数据、网络传输数据而言,都存在一定的安全隐患,如一旦产生物联网信息数据泄露或是暴露信息位置等问题,就会对物联网的实际应用可靠性造成严重影响。在信息化社会发展趋势下,数据交易量非常大,进而使安全防护系统构建工作变得非常重要。本文主要就是从物联网数据传输威胁内容入手,展开阐述,针对如何做好物联网数据安全传输工作进行全面探讨,以此来提升物联网数据传输过程中的安全防护能力。

一、物联网数据传输威胁内容

如图一所示,在对物联网架构进行分析期间,发现具体将其分为应用层、网络层、感知层。结合目前物联网数据传输过程中实际面临的威胁,主要将其归纳为以下几方面的内容。

一是窃取机密数据。在不同的平台进行物联网数据传输,不具备完善和统一性的安全传输防护机制,这样极易使处于物联网应用层的设备,受到蠕虫、病毒等多种类型的网络安全攻击。如果对物联网数据传输攻击成功,那么就会使实际传输的物联网信息数据落入到不法分子手中,进而就会使各大用户的隐私产生泄露问题。

二是篡改机密数据。在实际面对一些具有机密性的數据期间,攻击者并不是对其直接进行窃取,而是通过篡改、复制伪造等多种方式来达到目的[1]。将这些违反物联网数据传输安全的行为,与机密数据窃取进行对比分析,能够发现此种方式的伪造隐蔽性非常强,如果没有及时发现问题,就会对物联网数据传输安全造成严重威胁,进而就会产生更加严重的损失。

三是对已经处于物联网数据安全传输进行伪造。在物联网数据传输系统中,各大用户想要安全传输数据,则是需要通过数字认证授权之后,才能进行其他环节进行后续的操作。一旦这种官方认证授权别不法人员篡改,无形中就会为一些攻击者来伪造认证授权数据提供可乘之机。在此种状况下,相应的攻击者随之就会获取物联网数据传输系统的操作权,这样将会对整个物联网系统整体运行的安全性与有效性造成严重损害。

四是拒绝服务。考虑到物联网节点非常多,加之实际的计算能力比较有限,即便物联网数据传输系统,具备比较完善的安全防护机制,但是一旦遇到大量的节点在同一时间发生请求, 也会产生网络拥挤或是堵塞的问题,之后将不可避免的产生拒绝服务的问题[2]。在此种攻击问题的威胁下,不仅只是会降低计算机系统自身的运行效率,甚至还会对某些行业整体的发展造成阻碍,因此在拒绝服务威胁下实际产生的危害难以想象。

二、物联网数据安全传输策略

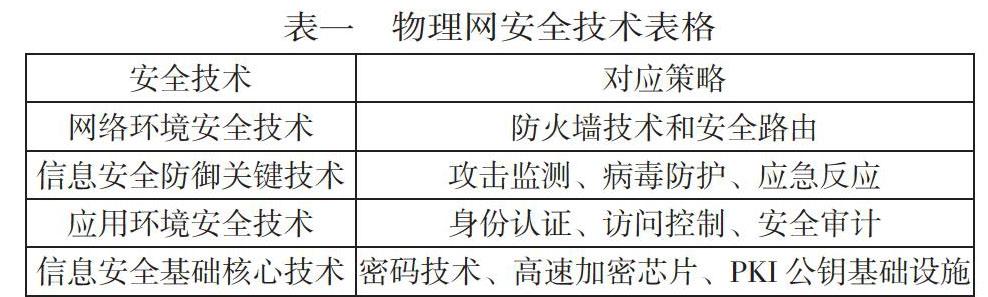

即便现阶段我国整体的科学技术水平显著提升,但是在实际落实物联网数据传输工作期间,实际受到的威胁越来越严重。这就要求个人用户、企业用户、专业操作人员,在实际利用物联网开展数据传输工作期间,都要紧紧结合新时代发展趋势,对现有的各项安全防护技术充分应用,在制定具有针对性安全防护方案的基础上,有效降低物联网数据传输安全问题发生的几率,这样才能够为后续全面提升整体业务可靠性提供保障[3]。基于此,将理论内容与物联网数据安全防护实践活动全面结合,通过结合表一所示的不同种类安全技术应对策略内容进行分析,本文主要提出了防火墙技术、部署安全协议、入侵检测和容错技术、数据加密处理等多项安全防护策略,为今后解决物联网数据传输安全相关的各项问题提供技术支持。

2.1防火墙技术

在对防火墙进行细致分析期间,发现其实际上将软件和硬件进行全面结合,由此形成的一种系统,实际上是可以将防火墙看作是专用网和公共网之间的一种“网关”,将防火墙技术有效的应用到物联网数据安全防护工作中,其属于网络通信领域中实际开展安全管控工作的一种常用手段。比方说位于网络层的防火墙实际运行在TCP/IP协议的栈内,其与一种封包过滤器之间具有一定的相似性。在实际对通过规则进行设置期间,以应用举穷方式为主。如果数据包想要穿过防火墙,那么就要制定能够与之相符合的各项规则,否则数据包将会全部被阻挡在外。充分应用防火墙技术,能够对经过的网络通信进行全面扫描,以此来保证实际通过防火墙的协议,都能够处于安全无害的状态,进而就能够降低物联网数据传输威胁程度,从而有效防范物联网网络环境受攻击[4]。在完成物联网运行机制和安全机制构建工作的基础上,为安全有效的进行数据传输提供保障,甚至也能使物联网数据传输效率有效提升。

2.2部署安全协议

物联网各个节点之间在实际进行通信时,极易产生中间人员截获数据、篡改数据等多项问题,这样就会对物联网机密数据传输的安全性和完整性造成影响。像标准的HTTP也将无法满足物联网通信的具体要求,确认通信双方身份信息正确、避免产生实际传输数据被篡改等问题。

在此之后,就会使HTTP协议难以应用到线上进行交易,甚至也难以应用到电子商务等多种实践性比较强的场景中。面对此种状况,已经研发处理一种数据保障,主要就是在互联网安全传输协议SSL中发挥作用,如通过对加密技术进行应用,准确落实身份验证机制,从而对传输层和应用层之间实际连接的网络进行有效保护;将SSL作为HTTP的子层,并且要最大程度上保证HTTP连接具有安全性,实际上这就是比较常见的HTTPS协议。对此种类型的协议进行合理部署,对于节点而言,需要提前对加密算法进行应用,进而使其做好多密钥协商工作,通过此种方式有效提升物联网通信会话的安全性[5]。双方在经过验证且处于成功状态时,就要通过已经认证完毕的会话密钥、加密的密文数据进行通信。这样不仅有效提升数据机密性和完整性,也能进一步降低实际通信期间的各项功耗,进而实现不断完善物联网网络通信安全机制的目标。

2.3入侵检测和容错技术

在对入侵检测技术进行分析,发现是一种能够主动检测攻击的一种新型网络防护机制。考虑到在实际进行物联网数据传输工作期间,极易受到病毒和木马等问题,为了能够保证数据传输有序性,就要做好网络实时监测工作,进而达到防御内部、外部病毒入侵目的。为了能够保证入侵检测安全防范工作顺利开展,就要提前做好信息采集工作,系统要在物联网程序中選取一些非常重要的节点,之后再收取与之相关的各项信息数据,通过细致分析,能够对其中存在的危险性因素进行检测,从而为后续精准捕捉外界攻击痕迹提供依据[6]。如果网络系统整体受到入侵,那么网络安全防范技术人员,就要及时对其运行状况进行检测,之后采取与之相对应的解决措施。对于容错技术而言,主要就是当部分节点和链路都处于实效状态的时候,能够恢复物联网传输数据,或是能够实现网络结构自愈。完善的容错机制应涵盖多项内容,比方说在充分展现网络拓扑、网络覆盖等内容。通过对入侵检测和容错技术正确应用,有效降低各种病毒对物联网数据传输的危害性。

三、结束语:

总之,结合目前物联网环境进行细致分析,发现在实际对数据进行传输期间,仍然存在几方面比较显著的威胁。为了能够做好安全防范工作,就要对防火墙技术、部署协议、入侵检测和容错技术进行正确应用,在使实际制定的安全防护策略发挥管控优势的基础上,全面提升物联网数据传输安全性和可靠性。

参 考 文 献

[1]陈云云.区块链技术驱动下的物联网安全研究综述[J].网络安全技术与应用,2020(12):34-36.

[2]樊柯辛. 物联网设备接入系统的设计与实现[D].中国科学院大学(中国科学院沈阳计算技术研究所),2019.

[3]倪旻. 数据采集、传输与安全是支撑泛在电力物联网发展的关键技术[N]. 国家电网报,2019-05-09(003).

[4]余玉红. 基于物联网的工业设备远程监测与数据分析系统[D].华中科技大学,2019.

[5]徐绍衡.超大压缩的远程大数据传输智能平台AUTONET[J].船舶,2018,29(S1):79-86.

[6]李诗玥. 面向有源配电网的数据安全传输关键技术研究[D].南京邮电大学,2018.

[7]赵艳杰. 基于区块链的物联网信息安全传输与存储研究[D].湖南师范大学,2018.