核电工控系统的工控安全审计系统研发与应用

彭 鑫,李 实,王 柱,陈 林,刘一宁,亓文利

(1.浙江国利网安科技有限公司,浙江 宁波 310000;2.岭澳核电有限公司,广东 深圳 518000;3.浙江中控技术股份有限公司,杭州 310000)

0 引言

相比传统的火电、水电,核电资源消耗少、环境影响小、供应能力强,已经成为世界电力供应的支柱之一。以中国为例,2019 年1 月~12 月,全国累计总发电量为71422.10 亿千瓦时,运行核电机组累计发电量为3481.31 亿千瓦时,约占全国累计发电量的4.88%[1]。

但由于其燃料具有放射性,一旦泄漏对环境和人类健康将造成巨大危害。因此,核电控制网络的安全性、控制指令的合规性成为核电控制网络的重要考量。核电工控系统安全审计系统,可实时监测核电网络的安全性、合规性,快速对威胁做出响应并对操作进行回溯。

1 工控系统信息安全现状及风险

1.1 核电站DCS系统

在国内核电站的仪表及控制系统中,大多新建电站采用的是全数字化DCS(Distributed Control System)技术,即过程控制级分散配置。

整个DCS 系统由非安全相关仪控系统 TXP(Operational I&C System)和安全相关仪控系统TXS(Safety I&C System)两部分组成,主要用于监测和控制核电厂释热和电能生产的主要和辅助过程,在所有运行模式包括应急情况下,维持电厂的安全性、可操作性和可靠性,并且在正常运行工况下保证电厂的经济性[2]。

以本文应用的某核电站为例,该站的TXP 系统采用了西门子AS620B 自动化系统,其数据通信是由SINEC H1 总线系统构成的电厂总线(Plant Bus)完成。TXP 系统中的SINEC H1 网络是在IEEE802.3(Ethernet)基础上建立的,形成开放式的通信网络,采用树形网络拓扑结构,提高网络通信的实时性。为了增加可靠性,SINEC H1 使用环网设计,并形成SIMATIC NET 以太网结构,能大幅提高通信网络的容错能力,充分满足通信网络的单一故障准则[3]。

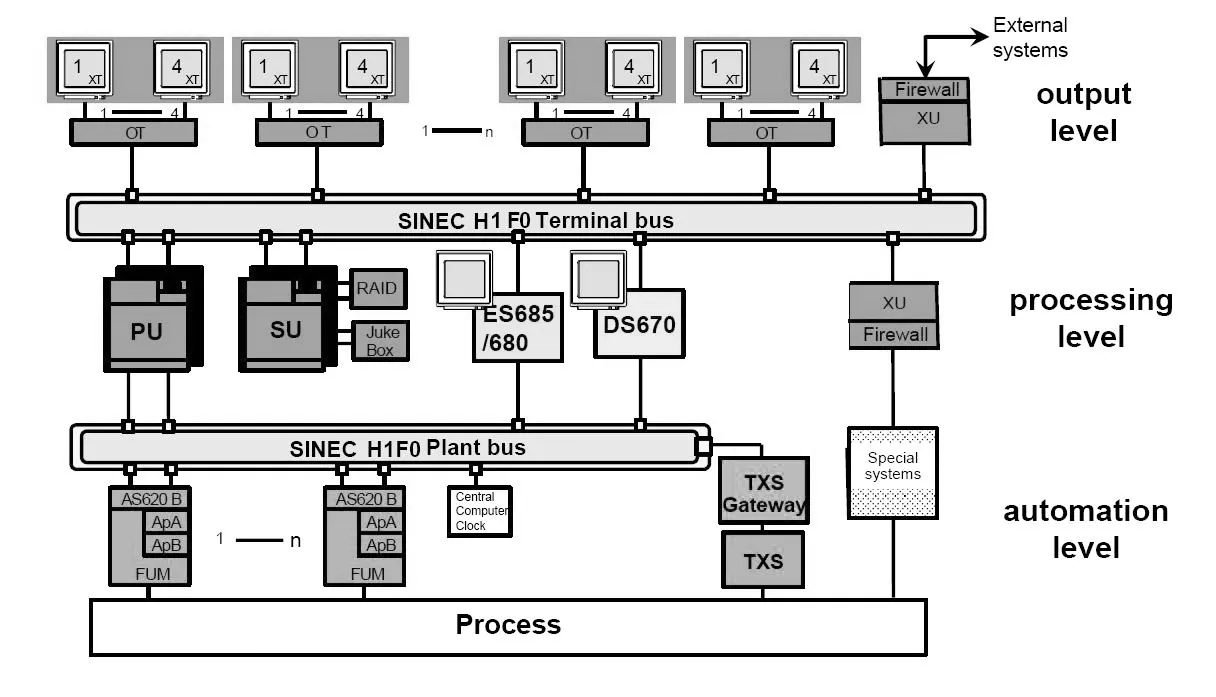

根据核电站的仪表及控制系统需实现的功能要求,TXP 系统核心划分为4 个处理层级,分别是过程仪表层、过程控制层、操作监视层和高级应用(信息管理)层,DCS 系统网络结构如图1 所示。

图1 DCS系统网络结构Fig.1 DCS system network structure

1.2 网络安全现状及风险

随着核电工业控制系统的智能化与信息化快速发展,工业网络向互联网延伸是趋势所在。然而,现有的工业控制系统又往往存在运行时间较长,在运行初期缺乏安全考量,在运行后期缺乏安全更新和维护的情况,导致系统存在巨大的安全风险。一是网络资产的固件(软件)版本更新不及时,有许多漏洞可以被黑客利用;二是对网络缺乏监测,一些带有病毒的可疑资产的接入会导致病毒传播;三是对工控操作缺乏审计,一些不合规的工控操作也可能带来潜在安全隐患。

随着控制网络逐渐开放,工控漏洞逐渐增加,工控网络的风险也逐渐增大,对工控网络安全进行加固的重要性不言而喻。

1.3 网络安全监测的必要性

在工控网络设置的各个区域里,控制层是重中之重。以本文应用的某核电站TXP 系统为例,过程控制层与操作监视层之间的数据交互和通讯流量是系统安全的重点监控对象,在这个区域设置一个安全监测系统是非常有必要的。一个安全监测系统,除了要监测网络中的安全风险,还需要监测工控操作的合规性,这样才能保证整个DCS 系统控制网络安全运行。

本文设计的工控安全审计系统,对过程控制层与操作监视层之间的通讯流量和数据交互进行采集和分析,完成DCS 系统内的工控行为审计和网络安全监测,对不合规的工控操作和网络中存在的安全风险,以实时告警的形式提示用户。

2 工控安全审计系统设计

部署于核电工控系统的工控安全审计系统,原理是通过对核电控制网络的数据包进行实时旁路数据采集,对数据包的内容进行识别和解析,与用户配置的安全审计策略进行匹配,实现网络的实时监控和分析,能够检测和发现各种异常数据报文、异常的网络行为、非法入侵等安全风险,帮助用户快速做出响应,保障核电网络的安全运行。

2.1 工控安全审计系统架构

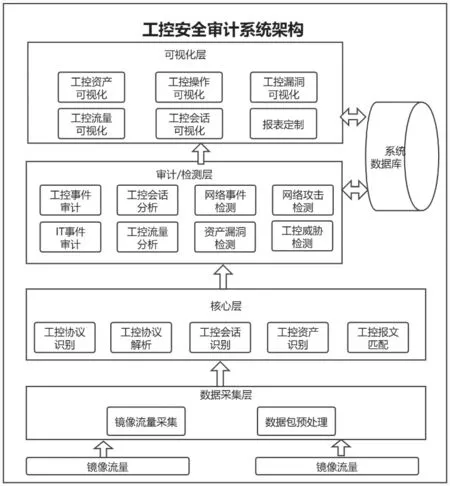

为了实现上述功能,工控安全审计系统设计了数据采集层、核心层、审计/检测层和可视化层4 层架构,如图2所示。

图2 工控安全审计系统的架构Fig.2 The architecture of the industrial control security audit system

数据采集层,主要用于采集原始的数据报文并进行简单的预处理。以某核电站的系统部署为例,工控网络数据会通过旁路的方式,从交换机的镜像口来进行实时地采集。

核心层主要用于处理采集到的报文信息,包含工控协议识别、工控协议解析、工控会话识别、工控资产识别和工控报文匹配几个模块。核心层会对工控协议进行识别并深度解析,匹配多种网络攻击的数据报文特征,同时结合报文指纹特征,识别工控资产的信息。

审计/检测层主要用于处理核心层解析的信息,对核心层的信息进行分析和整合。其包含工控事件审计、IT 事件审计、工控会话分析、工控流量分析、工控威胁检测、网络攻击检测、资产漏洞检测、网络事件检测几个模块,能全息记录网络中的工控OT 操作和IT 事件。同时支持实时、多维地分析网络的安全情况,检测网络中已被攻陷的资产和潜在的安全风险。

可视化层主要用于实现工控网络可视化。该层会提取审计检测层的数据,并将其转换成可视化拓扑图、表格等数据。可视化部分包含工控资产可视化、工控操作可视化、工控漏洞可视化、工控流量可视化、工控会话可视化、报表定制模块。

工控安全审计系统的研发,主要是核心层和审计/检测层的实现。本文的后续章节,将对核心层和审计/检测层的实现进行详细说明。

2.2 工控安全审计系统核心层

核心层主要用于解析采集到的报文信息,主要包含链路层协议信息、传输层协议信息、应用层信息等。

核心层支持工控协议的识别和解析。对于工控协议识别,核心层设计了两种方法:一种方法是通过指定端口加上报文头部信息识别,典型的应用是MODBUS 协议;另一种方法针对动态端口或者链路层协议,通过报文头部信息识别,典型的应用是本文中提到的SINEC H1 协议。

对于工控协议解析,核心层使用深度报文解析DPI(Deep Packet Inspection)技术。DPI 技术主要针对应用层报文分析,识别各种应用及其内容。核心层实现了包含AC(Aho-Corasick)算法、BM(Boyer-Moore)算法、正则匹配算法在内的多种DPI 算法,用于解析工控数据报文的工控操作功能码、操作地址、数值等信息。同时,核心层还会通过DPI 算法,将应用层的报文特征与内置的威胁报文特征库比对,发现网络中存在的风险,例如扫描探测、僵尸木马蠕虫病毒攻击等。

核心层支持识别并维护会话信息。对于一个会话,在建立连接后,其五元组(源IP、源端口、目的IP、目的端口、协议)信息就不会产生变化。核心层会识别五元组信息,将采集到的数据包维护至特定会话中,实时跟踪会话的状态和流量,为审计/检测层的整合和分析提供支撑。

核心层还支持识别资产信息,采集到的报文中,往往包含一些资产特征的指纹信息,比如IP、协议信息。核心层会通过这一类指纹信息进行简单的资产信息识别,为后续的资产漏洞检测和资产可视化提供支撑。

2.3 工控安全审计系统审计/检测层

审计/检测层主要用于处理核心层解析的信息,对核心层的信息进行分析和整合。

审计/检测层支持工控点表匹配算法,会将核心层解析的数据包与用户导入的点表信息进行匹配,生成包含变量读取、组态变更、配置变更、上传下载、命令写入等OT操作事件,并标注操作的实际对象,将工控操作转化为用户可以认知的审计信息。同时,审计/检测层还支持IT 事件审计,包含DNS 请求事件、HTTP 请求事件、TELNET连接事件等审计。

工控和非工控事件的审计是工控安全审计系统的基础功能,用于全息记录网络中的各种操作,便于用户追溯,同时对于工控关键操作、弱口令等事件也为用户做网络合规性评估提供参考。

对于控制系统会话和流量信息,审计/检测层通过深度流量分析DFI(Deep Flow Inspection)技术,追踪网络中的工控会话,对其会话状态、会话流量进行分析,并建立流量基线模型。审计/检测层的DPI 算法,支持固化基线和动态基线两种模型。对于偏离流量基线的情况,例如某资产突然出现大流量,某一条工控会话长时间没有流量,都会及时分析并提示用户。

审计/检测层通过实现高性能策略匹配引擎,支持基于安全策略的工控威胁检测,包含工控网络威胁检测和工控操作威胁检测。引擎会匹配用户配置的黑白名单策略,生成相应的风险告警来提示用户。具体的,引擎会基于用户设置的资产白名单匹配,提示用户可疑资产接入;基于用户设置的通信关系白名单匹配,提示用户异常通信;基于用户配置的工控功能码黑/白名单匹配,提示用户非法工控操作;基于用户配置的操作地址和值域范围,提示用户工控阈值超限。

审计/检测层还实现了资产漏洞检测功能,即根据核心层资产识别的信息,匹配内置的漏洞库信息,识别当前资产的已知漏洞,并提示用户进行固件升级或硬件更换。

3 工控安全审计策略

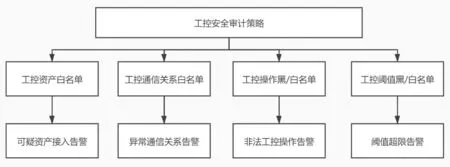

如2.3 章节所述,工控安全审计系统通过高性能的策略匹配引擎,会对用户配置的安全审计策略进行匹配,并生成相应的工控网络威胁告警和工控操作威胁告警。安全审计策略通过黑/白名单的方式配置,具体实现上,分为工控资产白名单、工控通信白名单、工控操作功能码黑/白名单和工控阈值黑/白名单。

3.1 工控安全审计策略配置

工控安全审计策略的配置,即黑/白名单的配置,根据工控网络的特点,可以分为工控网络策略和工控操作策略。在工控网络策略的配置上,工控安全审计系统设计了白名单的方式。具体的,设计了工控资产白名单,即工控资产的IP 或者mac 地址白名单,以及工控通信关系白名单,即工控通信关系的白名单。

在工控操作策略上,工控安全审计系统设计了黑/白名单的方式。具体的,设计了工控操作的黑/白名单,即工控操作功能码的黑/白名单以及工控操作阈值的黑/白名单,即工控的读写操作的阈值范围。

3.2 工控安全审计策略匹配

在工控安全审计策略配置后,工控安全审计系统的高性能策略匹配引擎会对报文进行检测和匹配。根据用户配置的黑/白名单,产生相应的事件告警来提示用户。

工控安全审计策略的黑/白名单和相应的告警事件如图3 所示。

图3 黑/白名单和告警事件Fig.3 Black/white list and alarm events

3.3 工控安全审计策略自学习

对于用户来说,工控安全审计策略的配置是繁琐且耗时的,尤其是对于网络中资产梳理不清晰的用户,要配置完整的黑/白名单策略具有一定的困难性。

为了解决策略配置繁琐的问题,提升用户的使用体验,安全审计系统设计了自学习功能,通过学习可信流量,一段时间后会自动学习安全审计策略,用户只需要确认策略的有效性并做简单的修改,就可以完成适合工控网络的审计策略集。

4 工控安全审计系统应用

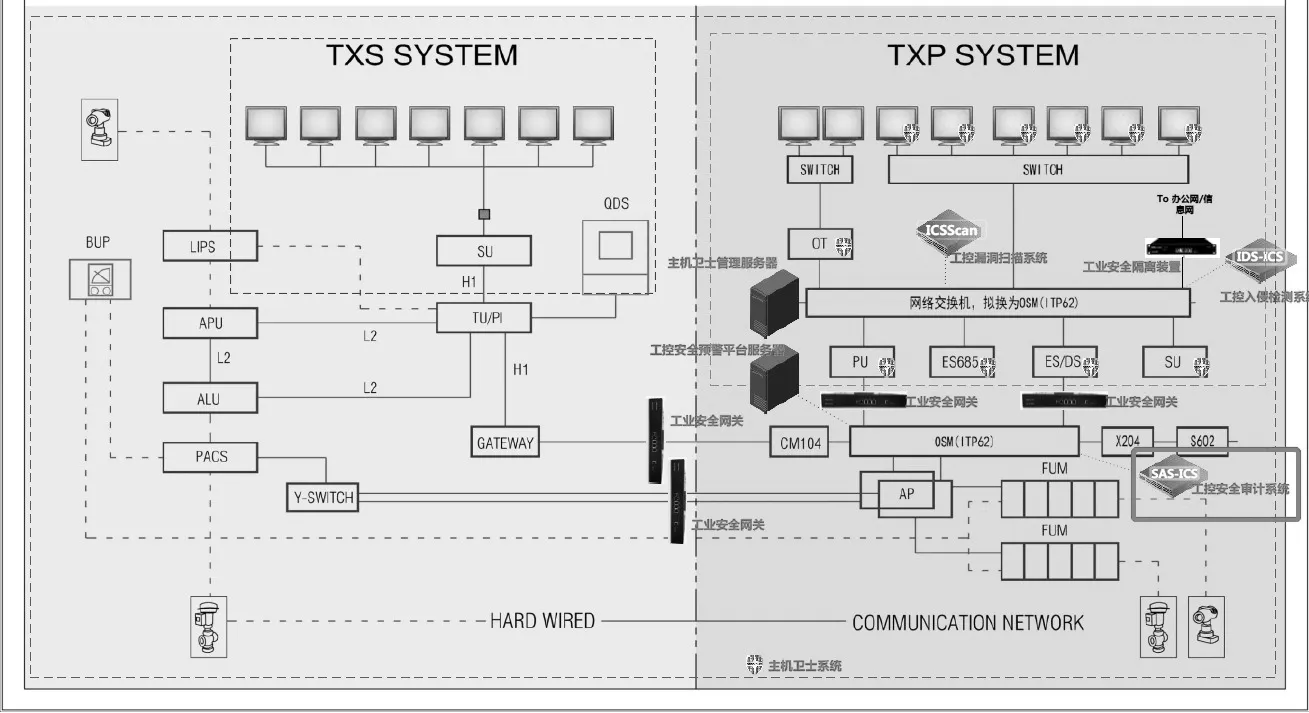

工控安全审计系统一般通过旁路的方式接入控制网络交换机侧,实时采集并分析控制网络的流量。本章节以某核电站的部署为例,介绍审计系统的一种应用场景。

4.1 工控安全审计系统部署

在某核电站的TXP 系统部署中,安全审计系统工会通过旁路的方式,接入过程控制层与操作监视层的核心交换机来进行实时的数据采集,部署的拓扑如图4 所示。

图4 TXP系统中部署工控安全审计系统Fig.4 Deploying an industrial control security audit system in the TXP system

4.2 工控安全审计系统策略配置

在工控安全审计系统部署后,首先开启自学习的模式,学习可信流量48h,并自动生成工控资产白名单和通信关系白名单。随后用户确认自学习的白名单,设置工控操作黑名单,并导入点表信息。

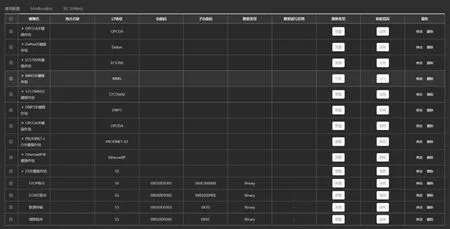

一组工控操作白名单策略的截图如图5 所示。

图5 一组工控操作白名单策略Fig.5 A set of whitelist strategies for industrial control operations

后续工控安全审计系统即可切换至审计模式进行审计,用户实时关注dashboard 的告警信息和资产评分,并对潜在风险或失陷主机进行安全处理。

5 结语

本文对核电站的控制系统进行了分析,阐述了对工控安全网络加固的重要性。工控安全审计系统是对工控安全网络加固的一种重要手段,文中详细介绍了一种工控安全审计系统的实现方法和应用,通过部署工控安全审计系统,可以实现核电控制网络的网络事件审计及网络安全性、合规性的监测。