云计算环境用户行为信任评估模型构建研究

王娜 赵波 李昂

(1. 中国联合网络通信有限公司智网创新中心,北京 100044;2.京东集团信息安全部,北京 100176)

0 引言

当前,云计算与可信计算相结合是云计算安全可信架构下的研究热点,很多学者从计算资源可信、应用环境可信和租户隔离可信三方面建立“可信云计算环境”,从根本上确保用户数据和应用安全[1]。

国外TCG组织可信计算的内容包括身份认证、可信存储和可信度量和报告,身份认证是指人机以及平台之间的相互认证;可信存储时采用密钥和数字签名的机制来保护用户数据;可信度量和报告时采用某些策略来构建可信的用户计算环境[2],强调采用链式信任度模型保证整个计算机系统的可信。

我国的可信技术已发展到3.0阶段的“主动防御体系”,其采用可信软件栈来实现平台完整、平台身份证明以及可信存储三个基本功能[3]。在主动免疫的“主动防御体系”提出的三层三元对等的可信连接框架上,沈昌祥等人[4-5]结合等级保护思想,提出“以主动免疫计算为基础、访问控制为核心”的“一个中心三重防护体系”框架,围绕安全管理中心形成安全计算环境、安全区域边界和安全通信网络的纵深积极防御体系,在防御体系的各层面间保护机制、响应机制和审计机制的防护策略联动。

纵深积极防御体系对学者研究信息安全保障体系具有重大的指导意义,包括提出网络和基础设施、区域边界、计算环境等多个位置进行全方面布置的防御机制,将安全风险降到最低[6-8];构建攻击者到目标之间的多层保护和检测的防御机制,使得攻击者在与云计算环境交互过程中面临各种的检测行为和访问控制,以致其不能承受高昂的攻击代价而放弃攻击行为[9-11];在信息价值和安全管理成本之间寻找平衡点,设置适当的安全保护强度和保障措施[12-13]。

由此可见,访问控制已经不仅仅是对用户身份的认证和权限的限制,更体现在用户与云计算环境交互过程中的可信性,因此信任机制可以基于属性实现域间授权管理的思想广泛运用,让用户以行为交互的方式动态构建互信系统从而获得响应的访问权限,并已广泛应用在云计算环境中[14]。本文的研究重点将聚焦在多层防御机制里,也就是研究用户与云计算环境访问行为的安全信任评估模型,采用可信评估模型对用户访问行为进行安全控制和规范,构建云计算环境用户信任度的实时评估,为云平台安全的积极防御提供数据支撑。

1 云计算环境用户行为信任评估模型构建思路

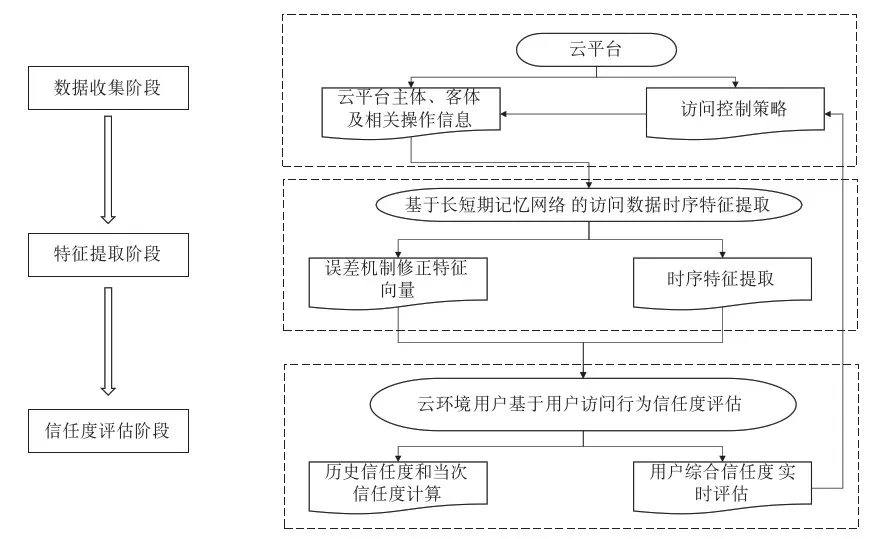

云计算环境用户行为信任评估模型的构建思路是在身份认证的基础上,对用户操作行为的规范性实现基于使用访问控制的信任评估模型。基于用户操作行为规范性的信任度度量类似动态信任链,通过用户在云计算环境中的在线访问行为来度量用户当次操作行为的信任度。基于用户访问行为的动态访问控制能够有效攻击者的重放攻击、假冒攻击等行为,提升云计算环境下用户行为的信任评估。基于上述思想,云计算环境用户行为信任评估模型构建思路分为如下几个阶段(见图1)。

图1 云计算环境用户行为信任评估模型

1.1 数据采集阶段

该阶段不仅对该平台用户信息、设备的基本信息以及用户动作属性信息进行采集,还要利用相关的工具收集云平台访问策略的相关信息。其中,用户动作属性信息集是为后续基于用户访问行为的特征提取提供数据准备。

1.2 特征提取阶段

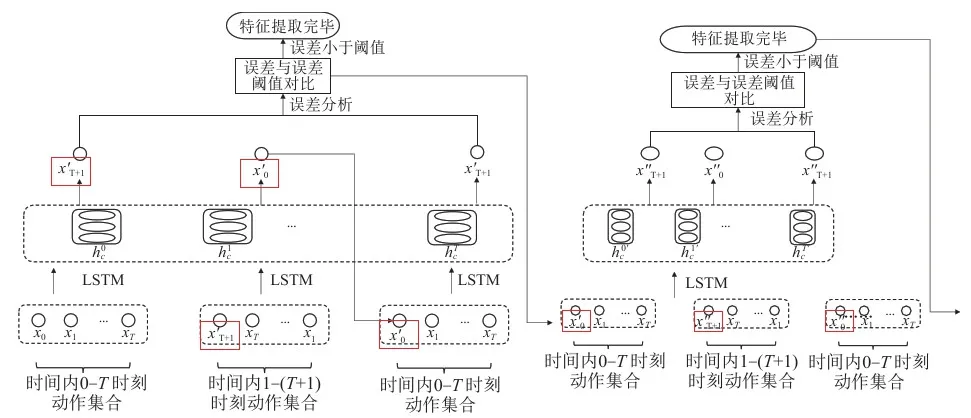

特征提取是信任评估模型的核心,本文采用一种预测-残差框架的长短期记忆网络对用户访问行为进行时序特征提取,结合误差机制修正特征向量,实现用户访问行为特征的提取。具体特征提取的步骤如图2所示。

图2展现了一种预测-残差框架的时序特征提取过程。结合用户0—T时刻用户在云计算环境交互的动作集合,实现LSTM的时序特征训练,并到T+1时刻的动作预测值;将1—(T+1)时刻的动作集合((T+1)时刻采用上一步的预测值)输入LSTM网络,预测时刻0的动作;将0时刻的动作预测值与1—T时刻的动作真实值输入训练好的LSTM中,预测(T+1)时刻的动作,将其与第一步T+1时刻的动作预测值相比较,如果两者的误差小于实际的误差阈值,说明LSTM训练的特征值是可靠的,采用该LSTM进行时序特征提取;否则,需要进入下一轮的LSTM训练。下一轮LSTM训练的输入数据与上一轮唯一的不同就是第一个动作值,在下一轮训练中,下一轮第一个动作值采用上一轮第一个动作的预测值。

图2 预测-残差框架的时序特征提取

1.3 信任度评估阶段

用户的信任度包括两部分:历史行为信任度和当次行为信任度。历史信任度是对历史用户的信任度,当次行为信任度是指用户在与云计算环境交互过程的行为上下文对信任度进行计算,实现更有效的实时计算。信任度评估的目的是保护正常用户的访问行为,抑制恶意用户通过积累信任度进行恶意攻击。

1.3.1 历史行为信任度

历史行为信任度与用户和云计算环境之间过去的访问次数、信任度距离本次的计算时间以及交互信息的价值有关,具体的公式为:

(1)

其中,Ek表示第k个时间周期的用户访问行为信任评价;N表示第N个时间周期,一般来说最后一个时间周期为第N个时间周期;Vk表示第k个时间周期用户访问云平台的信息价值。

1.3.2 当次行为信任度

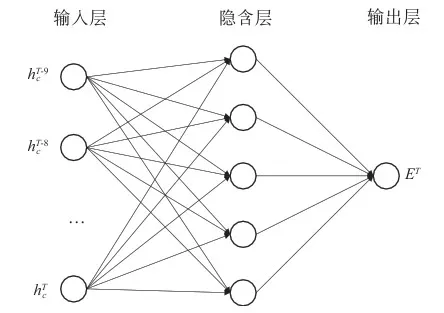

在获取用户当次与云平台交互行为时序特征后,采用BP神经网络来预测用户在T时刻的访问行为信任度。BP神经网络利用反向传播的原理实现非线性预测,基于用户当次行为信任度的BP神经网络包括输入层、隐含层以及输出层,其中输入层输入用户行为的时序特征,共有10个节点;隐含层的节点数为5个;输出层为基于时序特征预测的当次行为信任度,有1个节点。BP神经网络的参数包括:学习率为0.01,迭代次数为500,激活函数为Sigmond函数。当次行为信任度取值在0—1之间。神经网络结构具体如图3所示。

图3 基于BP神经网络的当次行为信任度预测

1.3.3 综合信任度计算

用户综合信任度是运用加权平均法对历史访问行为信任度和当次访问行为信任度进行加权平均,具体的计算公式为:

Trust=αD+βET

(2)

其中,α+β=1是修正系数。系统将会根据综合信任度的评估值实时反馈到访问控制策略中,访问控制策略结合当前最新的综合信任度对云平台主体权限进行调整。

2 试验分析

2.1 试验环境说明

为了验证提出算法的有效性,本文搭建了一个服务器集群,该集群包括16 台服务器,每台服务器的配置为:CPU 1.9 GHz,内存32 G,硬盘存储1 T。为了有效检测网络的安全性,采用开源检测工具Nagios来实现各端口信息的采集,利用Ax3soft Sax2来检测用户的非法访问行为。在该集群中,模拟100 名用户,从100 名用户中分别随机选取30 名非法用户,以此验证用户在开始采用规范的访问行为后,利用自身积累的信任度开始实施恶意攻击,算法如何利用访问行为来评估用户实时信任度,以实现访问策略的动态调整。

2.2 数据集说明

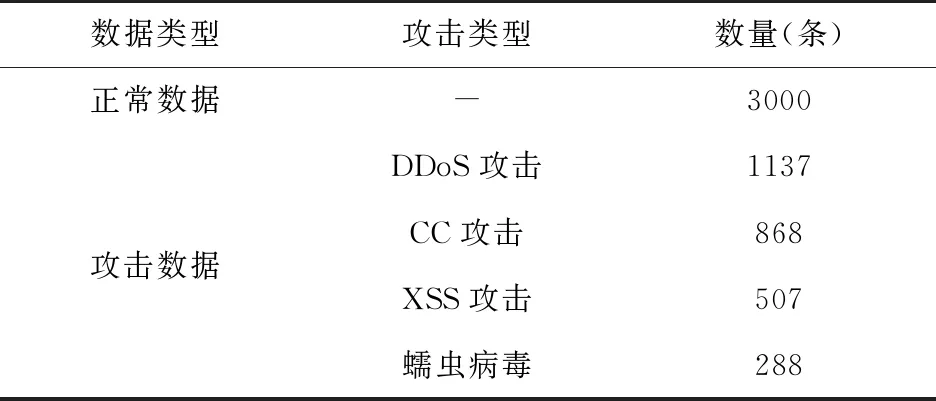

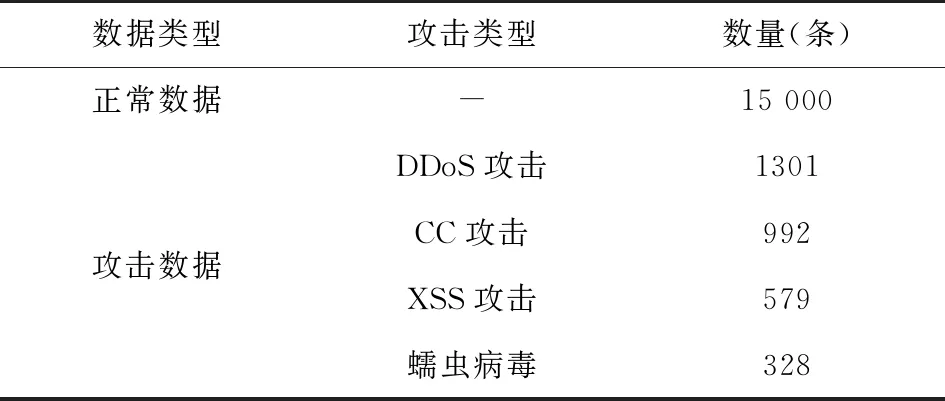

100名用户分别产生了1.8 万条正常的访问数据和4000 条攻击类型的数据,采用10 次随机抽样的方案,选取3000 条正常数据和700 条攻击数据作为训练样本数据,其他作为测试数据。考虑到正常数据和攻击数据的平衡性,本文将攻击数据进行复制,最终训练样本的正常数据为3000 条,攻击数据为2800 条;测试样本的正常数据为1.5 万条,攻击数据为3200 条。表1和表2分别表示某一次抽样的训练样本和测试样本数据的分布情况。

表1 训练数据的数据分布情况

表2 测试数据的数据分布情况

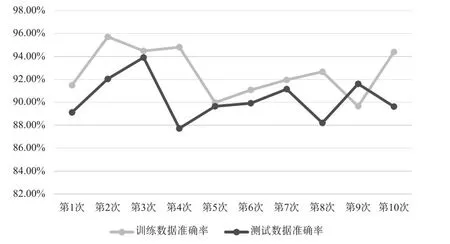

对数据进行10 次训练后,获得10 个训练好的模型,然后将测试数据分别放进对应的训练模型中,得到的训练数据集准确率和测试数据集准确率如图4所示。

图4 训练数据集和测试数据集的准确率

为了验证云计算环境用户行为信任评估模型在信任度预测的精度提升性能,将展现某一个用户在持续攻击的行为下,云平台信任度实测值、基于BP神经网络信任度预测值以及云计算环境用户行为信任评估模型信任度预测值在10 个观察周期内的对比情况,基于BP神经网络信任度预测是直接将用户的一系列交互行为放进BP神经网络中实现当次访问信任度的预测,然后将当次访问信任度与历史访问信任度进行加权平均后得到综合信任度。BP神经网络信任度预测方法与云计算环境用户行为信任评估模型的预测方法最大的不同是:云计算环境用户行为信任评估模型是采用预测-残差框架的长短期记忆网络对用户与云平台的交互行为进行时序特征提取,将时序特征输入BP神经网络实现当次信任度预测;而BP神经网络信任度预测方法没有考虑时序特征提取的问题。

通过信任度预测值对比可知,随着持续攻击行为的实施,用户信任度将持续下降。在开始阶段,BP神经网络和云计算环境用户行为信任评估模型的信任度预测值与实测值差异不大,这是因为初期阶段,BP神经网络和云计算环境用户行为信任评估模型对用户信任度估计基本上依赖用户历史信任度;随着攻击行为的持续,云计算环境用户行为信任评估模型将会趋同于实测数据,这是因为云计算环境用户行为信任评估模型采用预测-残差框架的长短期记忆网络对用户一系列交互行为的时序特征进行有效提取,在一定程度上提升用户信任度预测的准确度;而BP神经网络仅仅将用户的访问行为进行简单的非线性拟合,没有很好地反映访问行为之间的时间关联性,因此其预测信任度误差将会越来越大。

3 结束语

本文采用一种新的框架实现云计算环境下用户访问行为时序特征的提取,该架构能够较为准确地反映用户访问行为的时间关联性,提升云计算环境下用户信任度预测的精度。试验表明,云计算环境用户行为信任评估模型与BP神经网络相比,信任度预测值随着观察周期的深入与实测值的误差越来越小,这是因为云计算环境用户行为信任评估模型在预测信任度时考虑了用户交互行为的时序特征,能够自适应应对用户交互行为的动态性变化,更加满足网络安全态势动态评估的需求。