针对空管分局、站操作系统的安全防护

宋来贺

摘要:本文结合实际,以强化网络安全在空管分局、站的防护为目的,重点探讨如何针对LINUX服務器和Windows服务器的检查防护方式。

关键词:漏洞扫描;端口扫描;日志查询

1系统漏洞嗅探

毋庸置疑系统漏洞是黑客最常用的密码探测和系统入侵手段。黑客对系统漏洞的利用能够实现对目标主机的数据篡改、窃取、删除一系列非法行为。本段会将系统分为基于Linux的漏洞嗅探和基于Windows的漏洞嗅探两个部分进行阐述。

1.1基于Linux系统的漏洞嗅探

Linux是空管分局、站常用的主要系统,例如主用自动化系统、备用自动化系统、场监自动化系统、ADS-B系统等一系列A类设备均以Linux架构为运行。但当前Linux版本过久,加之厂家和运维人员也没有重视系统漏洞的问题,这就导致很多人认为只要当前系统能够安全稳定运行就可以。其实,我们应勇于去发掘系统存在的风险隐患,只有这样才能做好相应的防控,才能遇事临危而不惧。

1)漏洞嗅探软件:

Linux漏洞嗅探软件推荐Nmap,Nmap是开源扫描工具,通常是以隐秘的手法避开检测系统的监视,并能够降低嗅探过程中对目标主机的运行负担。

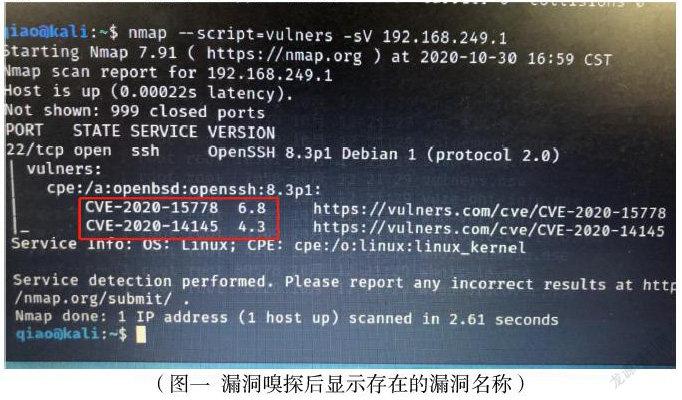

2)Nmap漏洞嗅探:

在Linux终端上输入命令namp--script=vulners-sV“探测IP地址”后就可以进行漏洞嗅探,如图一所示:在测试机上进行的漏洞嗅探截图,红色标注地方即为当前测试机存在的漏洞。

CVE-2020-15778漏洞是2020年6月9日研究人员在Openssh中发现的一个漏洞,其可以利于OpenSSH的8.3p1中的scp允许在scp.c远程功能中注入命令,攻击者可利用该漏洞执行任意命令,并且绝大多数linux系统会受到影响。

下图为该漏洞详细情况:

漏洞名称:OpenSSH命令注入漏洞(CVE-2020-15778)

威胁等级:高危

影响范围:OpenSSH<=8.3p1

漏洞类型:代码执行

利用难度:简单

CVE-2020-14145漏洞是2020年6月29日发布的Openssh信息泄露漏洞,该漏洞产生的原因是OpenSHH客户端中的可观察到的差异会导致算法协商过程中的信息泄露。中间人攻击者可以利于该漏洞攻击初始连接尝试。

漏洞名称:OpenSSH信息泄露漏洞(CVE-2020-15778)

威胁等级:中危

影响范围:OpenSSH<=8.3p1

漏洞类型:代码执行

利用难度:简单

4)报告收集:

对于已经嗅探后的漏洞进行相关文档收集,并统一向厂家反馈,等待厂家更新漏洞补丁包。

1.2基于Windows的漏洞嗅探

当前空管分局、站使用的Windows系统主要应用于少数的生产网系统,例如管制综合信息系,和常用的办公网与研发网内的Windows系统。

对于有财政余额的空管分局、站建议在Windows系统安装相应的漏洞嗅探软件,例如瑞星、迈卡非、卡巴斯基等可以帮助用户自动嗅探并修补系统漏洞,除此之外也能提供病毒查杀能力。对于不想采购杀毒软件的空管分局、站可以使用Windows版本的Nmap和Nessus,下载安装后进行漏洞嗅探即可。

2系统端口扫描

针对不同系统进行端口扫描,可以得到许多有用的信息,从而发现系统的安全漏洞。并且针对已开放的端口,可以根据安全策略进行关闭和更改,以来更好的保护我们的系统安全。

2.1基于Linux系统的端口扫描

端口扫描可以了解到服务器上开了哪些服务或者有哪些端口正在进行通信。每个开放的端口同样可以成为黑客的入侵通道。运维人员进行端口扫描,可以将不必要的端口进行更改或者封闭,例如SSH默认端口号为22,可以修改为一个不常用的端口号,例如3645,能有效避免黑客嗅探行为的发生。本段会介绍Nmap如何进行端口扫描。

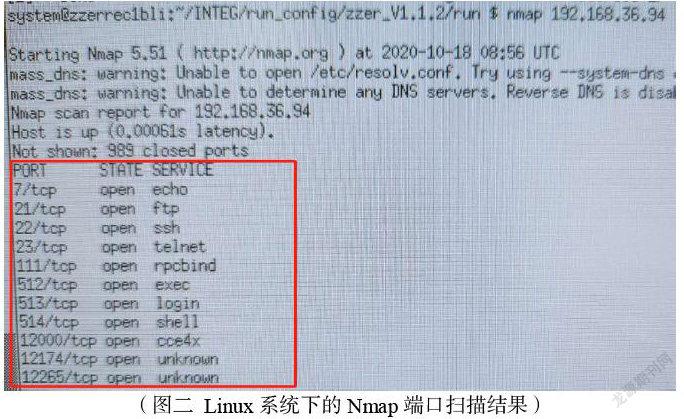

1)Nmap端口扫描:

在终端界面输入命令nmap“目标主机IP地址”即可知道当前开放了哪些端口。测试机进行的端口扫描数据如图二所示:

2)Nmap操作系统版本扫描:

Nmap能够对操作系统版本等情况进行扫描,输入命令nmap-O“目标主机IP地址”即可获得当前操作系统的版本。测试机进行的版本扫描数据如图三所示:

2.2基于Windows系统的端口扫描

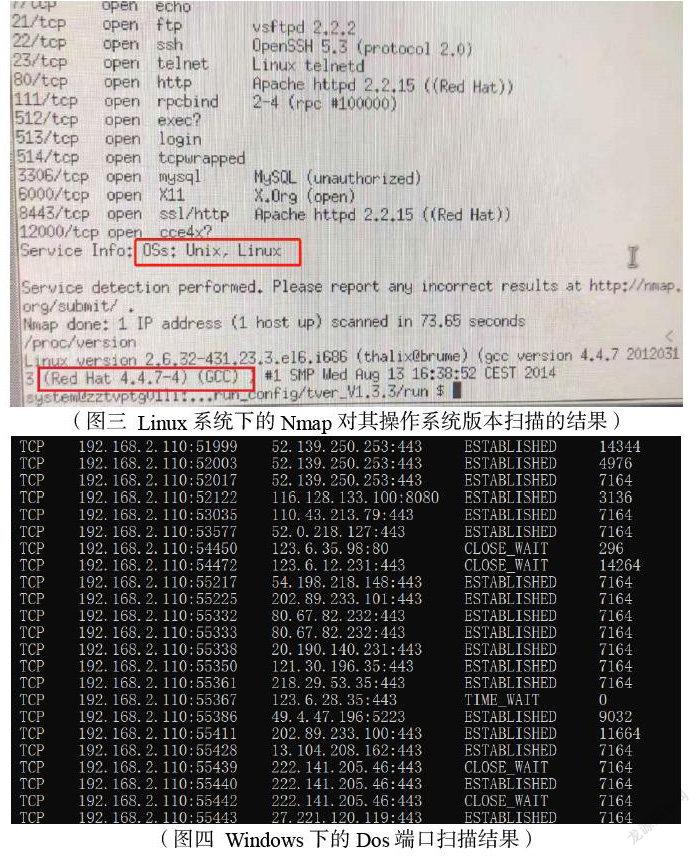

Windows进行端口扫描除了可以下载使用Nmap的Windows版本外,也可以使用dos控制台(命令提示符)行进行查询。

在打开的Dos界面输入netstat-ano按下回车即可看到本机所有通信的端口,测试机进行的端口扫描数据如图四所示:

另外,在打开Dos界面也能看到本机的版本信息,以下就不再详细叙述。

3系统日志查询

系统日志是涵盖系统中硬件、软件和系统问题信息的文件,能够记录系统中事件发生的时间、原因和操作痕迹,对于事件查询具有非常重要的作用。

3.1基于Linux系统日志查询

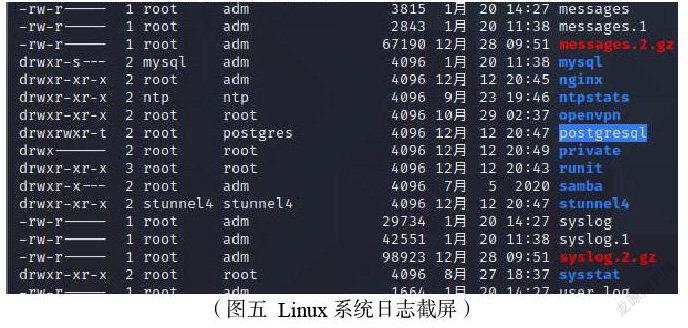

Linux系统日志默认保存路径位于var/log目录下,如图五所示:

Message日志即为系统日志,可以通过使用命令cat message对日志内容的查看。

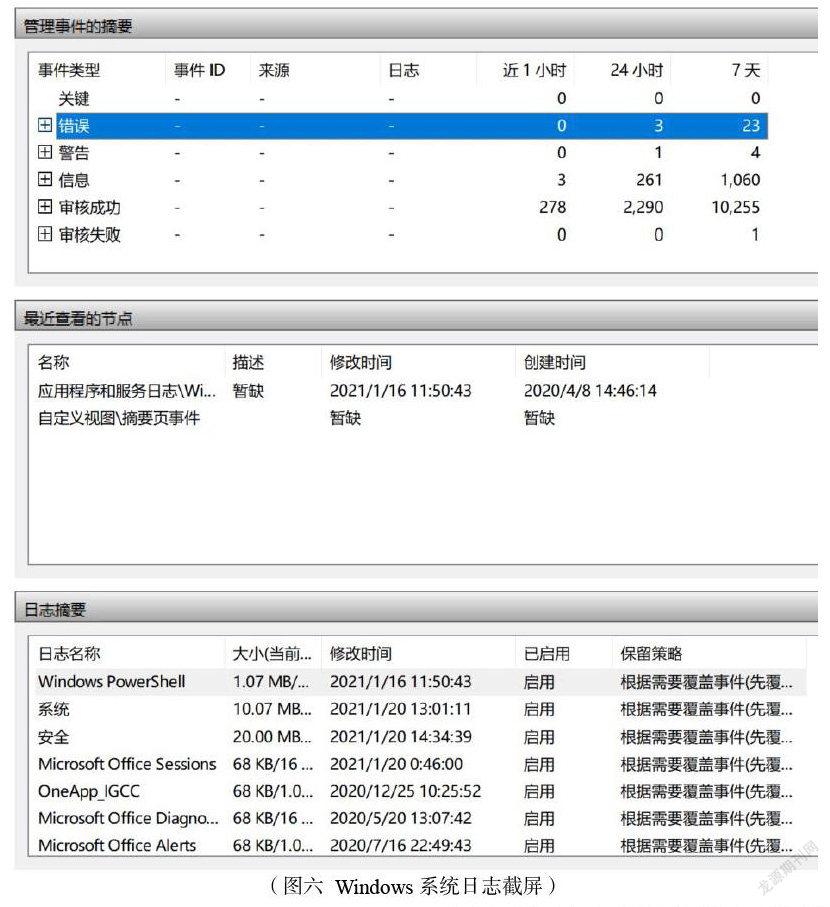

3.2基于Windows系统日志查询

在Windows界面右键点击[我的电脑]/[此电脑]→[管理]→[事件查看器]可以查看所需要查询的Windows日志记录,日志记录摘要如图六所示:

结论

本文分别对Linux和Windows操作系统单独阐述漏洞扫描、端口扫描、系统版本扫描和系统日志查询操作,这可以帮助空管系统一线人员通过前文阐述内容自行查询本空管分局、站的操作系统安全,并为构建四强空管和保障飞行安全起到了积极的作用。