异构融合通信网络可信接入安全认证方法仿真

韩嘉彬

(天津外国语大学网络和信息化办公室,天津 300204)

1 引言

使用异构形式实现网络的通信融合具有扩大网络覆盖范围、降低运营成本、提高网络可靠性和抗攻击能力的优点[1]。然而现阶段异构融合通信网络的覆盖范围逐渐向外扩展,异构网络出现了接入认证问题,这就需要不同用户终端之间的相互认证机制,来实现可信网络安全接入认证问题。认证的安全属性包括:实体双向认证、不可否认性、数据完整与保密性、抵抗攻击型和用户匿名性[2]。在使用最少安全假设的前提下,应用安全认证技术实现异构融合通信网络的安全接入。

传统的网络接入认证方法包括:PPPoE认证、VPN认证和WAPP接入认证,其中PPPoE接入认证方法需要在网络的链路层与网络层之间插入PPP层,将通信数据封装为PPP帧后再传输到以太网中进行传输发送,这种认证方法需要进行频繁的封包解包处理,认证效率较低[3]。VPN认证方法的实现主要利用四项技术,具有较高的应用效率,但该方法在异构融合通信网络当中应用时,无法融合多种通信传输协议,因此局限性较大。WAPP接入认证方法的实现需要经历认证激活、接入请求、证书认证请求、证书认证响应和接入认证响应五个步骤,主要利用对用户的请求证书进行认证,这种认证方法的认证准确率较高,但存在安全性不强的漏洞[4]。通过对传统接入认证方法的分析,发现传统方法存在共同的问题,就是在异构融合通信网络中抗攻击力弱、安全性低。为了解决传统方法中存在的问题,提出异构融合通信网络中的可信接入安全认证方法,旨在通过该方法的应用,保证网络的运行安全。

2 可信接入安全认证方法设计

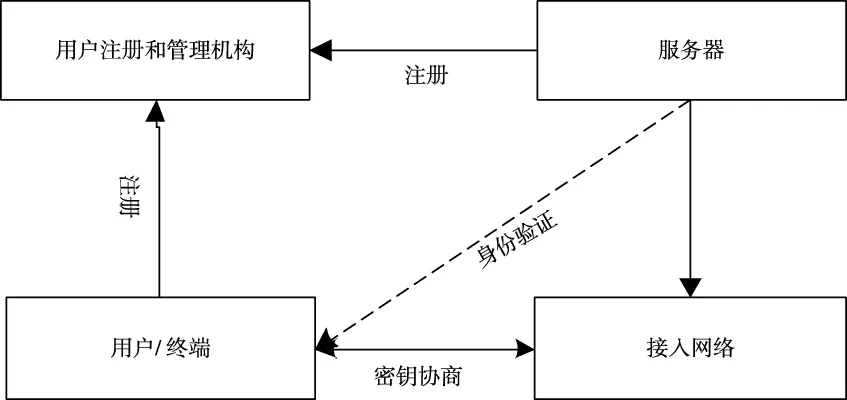

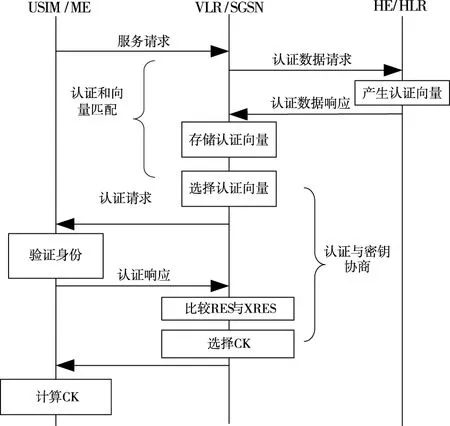

异构融合通信网络的接入安全认证方法,主要应用在明确异构网络接入安全相关的各个功能实体中,涉及到多个实体,同时规范实体间的安全关系[5]。可信接入安全认证方法的实现,需要针对网络接入条件、用户接入身份以及认证通信密钥协议三个方面进行具体认证。异构融合通信网络中可信接入安全认证方法的实现原理如图1所示。

图1 可信接入安全认证方法实现原理图

从原理图中可以看出网络功能与实体之间的关系,其中用户注册和管理主要用来接收用户的注册申请和接入申请,也就是可信接入的决策者。服务器用来完成对用户或终端的认证和授权,是可信接入安全认证方法的主要实现环境。接入网络用来向用户或终端提供网络接入服务,也就是认证方法中的网络访问认证执行者。

2.1 搭建网络可信接入安全认证模型

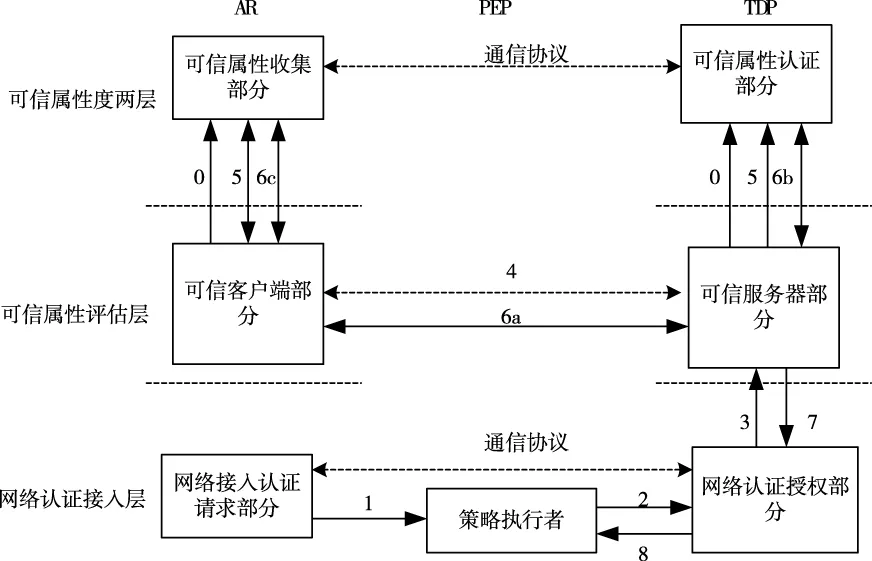

网络可信接入安全认证模型主要由四个实体组成,分别为接入请求者、策略执行者、策略决策者和策略服务提供者[6]。在网络环境中,模型实体分别表示的是用户或PC终端、管理员、服务器和接入网络。网络可信接入安全认证的模型结构如图2所示。

图2 网络可信接入安全认证模型结构图

图中的标号表示认证模型在运行过程中,各个组件之间消息的流动情况。标号为0的信息流,在开始网络连接和可信属性认证之前,申请用户必须分析每一个相关的可信属性收集部分组件,然后启动可信属性的收集部分。当网络接入请求发生时,信息流1启动一个接入请求。信息流2指受到网络接入请求后,模型的PEP层向网络接入组件发送一个接入授权信息,该组件便开始进行相关的安全认证,若在认证过程中有一个认证任务执行失败,则其后面的认证将不会发生,判定用户的接入申请失败,并通过信息流2将反馈信息发送到用户端口。信息流3指模型中的AR层使用相应的认证方法来进行相关认证。信息流5表示可信服务器部分和可信用户部分之间的双向认证,当认证成功时便可执行一次可行属性验证[7]。信息流6分为a、b和c三条,分别将可信属性认证部分的信息进行传输。信息流7为完成认证之后的授权部分,而信息流8则是将授权部分发送给网络接入组件,运用PEP来实施具体的接入过程。

通常情况下接入安全认证模型中的策略执行结果会受到网络安全屏障的保护。可信接入决策者会制定一系列的安全接入认证策略,对请求接入的设备或用户的认证可信度做出决定。在认证模型中,除了基本的实体构成元素之外,可信补救网也是不可或缺的组成元素之一。可信补救网通过补救服务器对未通过认证的设备提供可信补救服务,补救成功的用户可以重新申请认证,以此来保护异构融合通信网络环境的安全。

2.2 设定异构融合通信网络准入条件

在网络可信接入安全认证模型中,分别从信道条件、网络容量条件以及网络服务质量条件三个方面,设定通信网络的允许接入条件。

2.2.1 信道条件

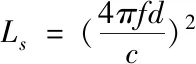

在异构融合通信网络中通信信道以电磁波的形式传播,当信号从信源发出后会受到多种因素的影响,也会受通信距离的影响,若接收到的信号强度无法满足接收的最低门限值,通信就无法正常进行[8]。设通信信号的传输损耗大小与传播距离有关,则信号的传输损耗量可以通过式(1)来计算

(1)

将式(1)转换成信号分贝来表示,可以将式(1)转换成式(2)

Ls=32.4+20lgf+20lgd

(2)

式(1)与式(2)当中,变量d、f和c分别代表的是通信信号传播的距离、频率和光速。接收端依靠导频信道接收信号强度,信道的接收门限为2%,则当计算的Ls值未达到信号的2%则可以被接收器正常接收,否则将无法接收。

2.2.2 网络容量条件

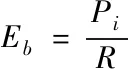

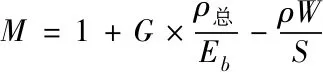

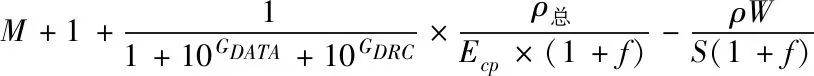

在一个扩频范围中,当有M个用户在同时进行通信时,对于其中的任意一个用户,其它M-1个用户发射的功率会对其产生同频干扰。设网络接收端接收到的第i个平均通信信号的功率为Pi,则该用户的每一个比特能量可以用式(3)来计算

(3)

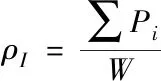

式(3)中R表示通信信息数据的传输速率。假设通信信道中干扰的热噪声功率密度为ρ,用W来表示的是网络的扩频带宽[9]。则网络接收端接收到另外用户请求信息时的同频干扰密度可以用式(4)来表示

(4)

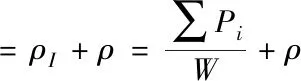

式(4)中j表示的是另外M-1个用户。将同频干扰和信道热噪声做和运算,便得出总干扰功率谱密度,则有

(5)

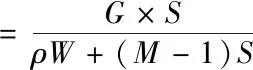

将式(3)、式(4)和式(5)联立,可以得出如下公式

(6)

式中G表示的是处理增益。由式(6)可以得出

(7)

在式(7)中引入干扰因子,则可以得到

(8)

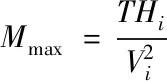

(9)

式中Vi表示的是不同速率的网络吞吐量[10]。当通信的申请量小于网络极限容量时可以直接执行认证处理,否则无法进行安全认证。

2.2.3 网络服务质量分析

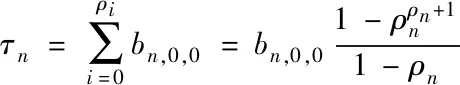

设用户成功传输数据的概率为τn,其计算方法如式(10)所示。

(10)

式中n的取值范围为0至M-1,bn,0,0为网络通信传输的稳态分布条件。若求解τn的值大于0.9,判定服务质量网络最优,从而进入网络安全认证阶段。

2.3 认证网络可信接入身份

2.3.1 用户位置预测

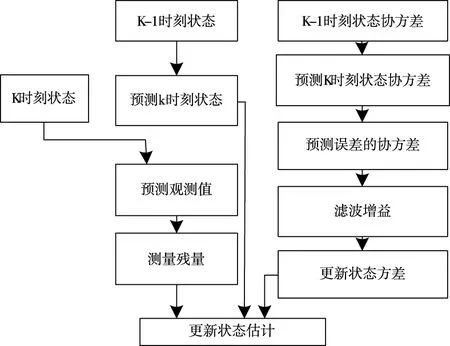

某一时刻用户在A位置上发送接入申请,下一个目标位置为B,通过观测可知,用户移动位置并不是从A位置沿直线向B移动,而是通过连续波动来进行移动[11]。使用卡尔曼滤波对定位结果进行修正,实现目标移动趋势的预测。具体的卡尔曼滤波预测流程如图3所示。

图3 卡尔曼滤波位置检测流程图

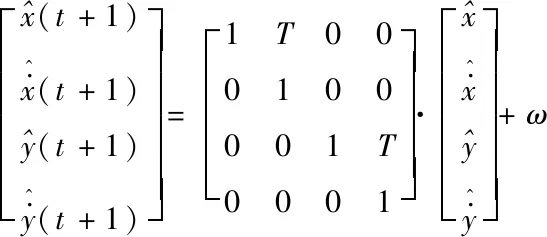

为了实现用户位置的精准预测,将用户的移动情况进行离散化处理,将每一时刻用户的移动目标位置用式(11)表示。

(11)

(12)

其中矩阵常量表示的是状态转移。将式(12)代入到式(11)中,即可对下一时刻用户位置信息进行预测。

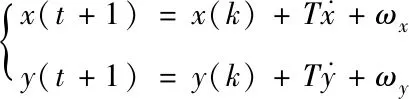

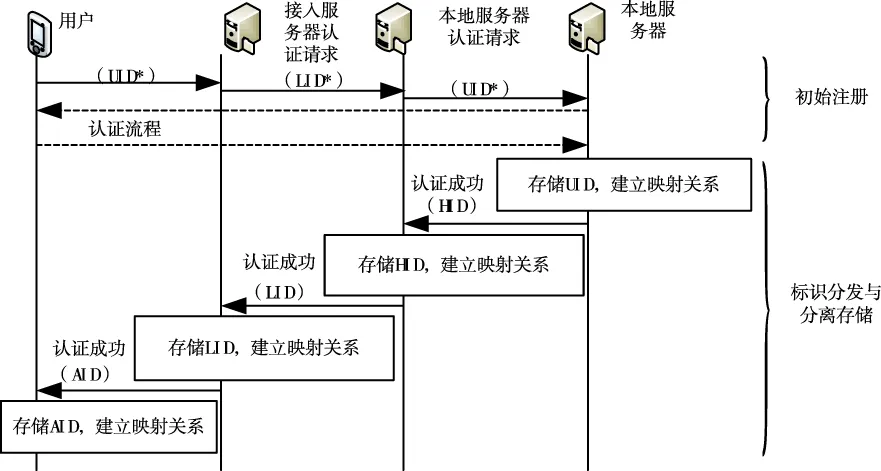

2.3.2 用户身份隐替标识

用户引入身份标识作为身份认证的一部分,实现各种网络终端的统一接入,在此过程中进行接入认证涉及到四个认证实体。将用户身份认证过程中需要用到的标识分别存储在每一个实体上,通过对用户身份标识的操作,实现用户的注册、接入认证、认证成功完成后的分发以及通信网络联立的数据传输,具体的身份隐替机制的执行情况如图4所示。

图4 标识隐替机制示意图

在通信网络的接入安全认证过程中,采用身份标识分离替换的策略实现用户身份的隐藏。

2.3.3 用户签名认证

用户签名认证过程中,待认证的用户采用一个生成元g,并随机选择一个密钥f,则可以得到对应的公钥d:

d=gf

(13)

若求解结果为实数则签名身份消息验证通过。

2.4 安全认证密钥分配协议

针对异构融合通信网络可信接入认证协商协议,建立基于身份认证机制的密钥分配协议,统一接入认证方案。假设接入服务器和用户之间的共享密钥为kMA,r表示一个随机数。融合网络中的认证密钥协议如图5所示。

图5 认证密钥协议启动流程图

在可信接入安全认证模型中,首先对用户的真实身份使用隐替表示进行加密传输,避免用户真实身份泄露。接着对申请用户的身份进行认证,合法的接入端才能正确解密和认证,最后通过随机数提高密钥认证的机密性。

3 仿真测试

3.1 仿真场景搭建

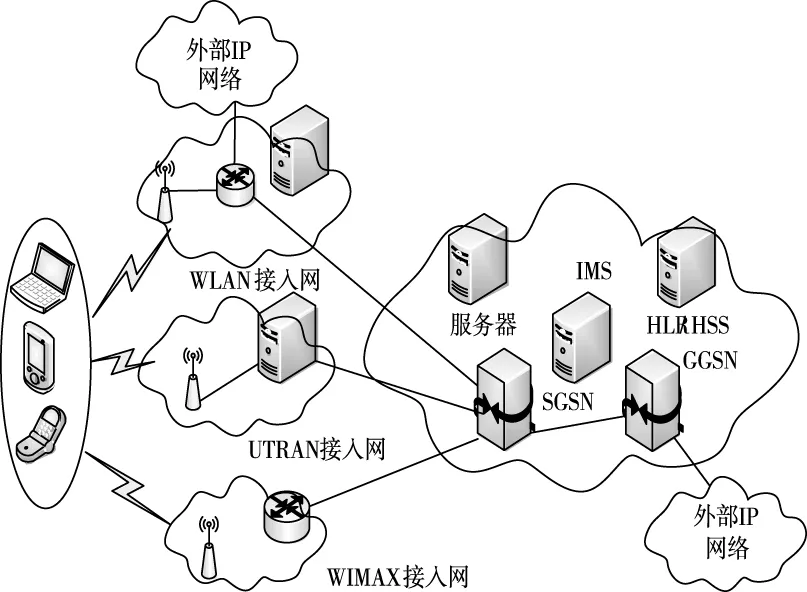

为了检测设计的可信接入安全认证方法的有效性进行仿真测试。首先需要搭建相应的仿真场景,仿真场景搭建的融合网络仿真结果如图6所示。

图6 融合网络仿真结构图

仿真测试实验场景是由两个子网组成的异构网络,两个子网之间以融合耦合的方式连接在一起。设置融合网络覆盖范围最远处的网络信号强度分别为80dB,90dB。设定用户提出接入申请的时间间隔为10秒,仿真测试时间为10000秒。

3.2 模拟网络攻击

为检测可信接入安全认证方法的认证安全性,在仿真场景下,利用代码程序模拟网络攻击。仿真模拟网络攻击的攻击流程为攻击者假冒普通用户向服务器发送认证激活申请,接着服务器向攻击者发送认证请求,将自己的身份、证书等信息发送给攻击者,攻击者可以假冒服务器向用户发送认证请求。用户收到攻击者发来的接入认证请求后,按照正常的认证过程将身份认证消息和签名数据发送给接入执行端。执行端接收到认证请求后,验证用户签名和身份的有效性后,得到合法的认证结果。故而允许假冒的用户接入到异构融合通信网络当中,此时攻击者已经成功的接入到申请用户的受控端口中。按照攻击者的攻击流程编写相应的模拟程序,并将其添加到仿真场景当中。

3.3 仿真测试过程

在仿真测试中,分别设置实验方法和对此方法,其中实验方法即为设计完成的异构融合通信网络可信接入安全认证方法,而对比方法为传统的WAPP接入认证方法。将两种认证实验放入相同的仿真场景中。同时启动认证方法和网络攻击,设置网络攻击强度分别为5dB、10dB和20dB。仿真测试过程中,实验组与对比组除了使用的认证方法不同,其它的环境参数以及实验对象参数均相同,保证实验的变量唯一。设立用户接入的实际数据为1256字节,当可信认证接入过程完成后,统计接入服务器的数据量,以此作为验证接入认证安全性的参数。

3.4 测试结果分析

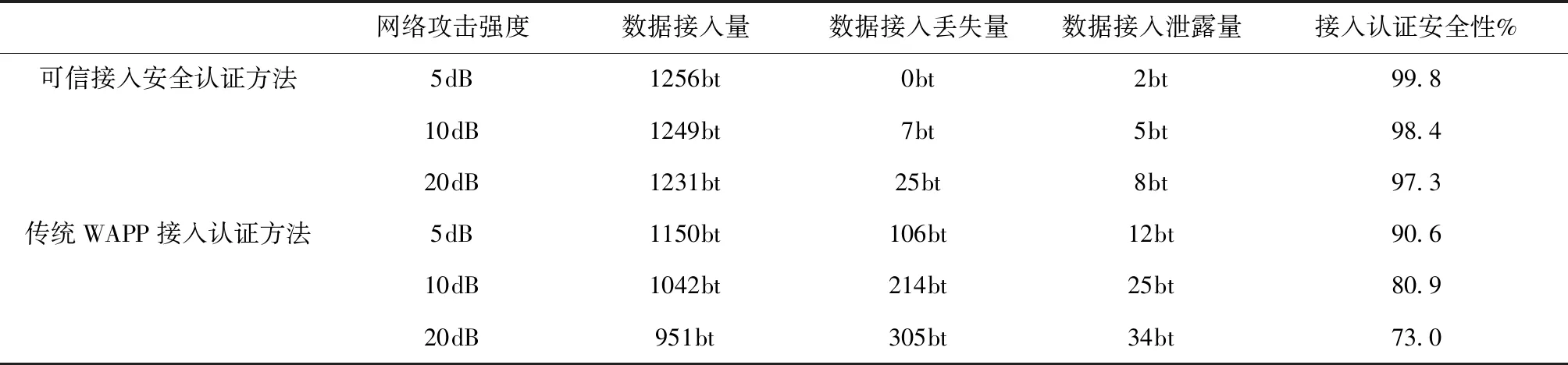

通过仿真测试过程统计并计算相关的认证参数,得到仿真测试结果如表1所示。

表1 测试结果数据表

表1中的测试数据表明,随着网络攻击强度的增加,接入认证方法的安全性逐渐降低。可信接入安全认证方法的安全降低率为1.25%,而传统接入认证方法的安全降低率为8.8%。传统接入认证方法在异构融合通信网络中的平均安全系数为81.5%,而可信接入安全认证方法的平均安全系数为98.5%,相比之下提升了7%。说明所提方法具有有效性,可以实现网络的安全可信接入。

4 结束语

为了解决现阶段网络认证方法中存在的一系列问题,提出了一种网络可信接入认证方法,通过实验结果可知,设计方法的使用可以保证网络的安全可信接入。然而在仿真实验分析的过程中,只针对外界网络攻击进行安全性分析,未对认证方法以及方法实现环境的安全性进行实验分析。在今后的设计与研究过程中,需要针对可信接入安全认证方法在实现过程中存在的不足进行进一步研究。

——以微信朋友圈为例